| |

Páginas: 1 2 3 4 5 6 7 [ 8] 9 10

|

71

en: 16 Enero 2026, 01:56 am

|

|

Iniciado por El_Andaluz - Último mensaje por El_Andaluz

|

Para muchos, la inteligencia artificial es un ayudante irremplazable en las tareas del día a día. Pero, para otros, se ha convertido en una herramienta completamente inservible. Si eres usuario de Windows 11, posiblemente hayas intentado varias veces desinstalar Copilot, el asistente inteligente de Microsoft. A pesar de que hay varias formas de hacerlo, solo una de ellas resulta la más eficaz para que ya no vuelva a aparecer cada vez que inicias el PC. Ahora que Windows 11 ya es el sistema operativo por excelencia de los de Redmond, sus capacidades siguen potenciándose con nuevas funciones. En 2023, se introdujo uno de los servicios que causaría revolución entre sus consumidores: Copilot. Sin embargo, la realidad ha sido muy diferente y, con el paso del tiempo, ya hay quien reniega de su uso. Su implementación es prácticamente total en cualquier ordenador que haya actualizado a la última versión de Windows 11. Lo podemos visualizar tanto en la barra de aplicaciones del escritorio, aunque también se ve reflejado cada vez que abrimos el navegador Edge. Sea como fuere, si no te agrada demasiado tenerlo a primera vista, es probable que hayas intentado eliminarlo de varias maneras sin éxito. Pero hay una fórmula que permite el borrado completo. |

|

72

en: 16 Enero 2026, 01:53 am

|

|

Iniciado por El_Andaluz - Último mensaje por El_Andaluz

|

La firma especializada en ofrecer conectividad satelital en cada vez más países del mundo daba la sorpresa ayer doblando los gigas incluidos en su plan básico de roaming. Ahora, también sabemos que está llevando a cabo un programa de reemplazo para sustituir los equipos demasiado antiguos por routers más modernos. Starlink sigue creciendo y mejorando sus servicios a medida que acumula un mayor número de clientes. La compañía fundada por Elon Musk anunciaba a finales de 2025 que había llegado a los nueve millones de usuarios, apenas un mes más tarde de haber registrado un total de ocho millones de clientes a nivel mundial. Un ritmo de crecimiento que demuestra la buena aceptación que está teniendo el servicio en las distintas regiones del planeta en las que tiene presencia. Pese a que el objetivo del magnate millonario es el de rivalizar de tú a tú con los grandes grupos de telecomunicaciones, su estructura todavía está lejos de poder hacerlo. Sin embargo, de forma progresiva va replicando algunas acciones propias de estos. Una de ellas ocurrió durante el día de ayer, cuando anunció por sorpresa que duplicaba los gigas incluidos en el plan itinerante, pasando de 50 a 100 GB. Ahora, hemos conocido que la compañía ha intensificado el programa de reemplazo de sus equipos para proporcionar a sus clientes routers de las primeras generaciones, dispositivos compatibles con WiFi 6. |

|

73

en: 15 Enero 2026, 09:04 am

|

|

Iniciado por emperie - Último mensaje por fary

|

A mí también me llamaron de países bajos  no lo cogí, por supuesto. |

|

74

en: 15 Enero 2026, 08:26 am

|

|

Iniciado por emperie - Último mensaje por Mr.Byte

|

|

|

|

75

en: 14 Enero 2026, 21:08 pm

|

|

Iniciado por emperie - Último mensaje por crazykenny

|

Recibí una llamada de un número extranjero y decidí no contestar la llamada, le pregunté en un mensaje quién era y el mensaje que envié me llegó a mi mismo, de que se trata?

Hola empire. Por lo que describes tiene toda la pinta de ser algun tipo de estafa, y, francamente, lo mejor seria bloquear el numero y dejar de lado el tema. No porque sea bueno o malo saber quien es, sino por precaución para evitar posibles riesgos y, bueno, si se insiste tras buscar el numero en webs donde, insisto, creo que te pueden dar algunos datos sobre a que pais pertenece ese numero, si puede estar asociado a empresas, fraudes... Ya sabes, esas cosas. Muchas gracias por vuestra atencion, y, bueno, saludos. |

|

76

en: 14 Enero 2026, 20:16 pm

|

|

Iniciado por emperie - Último mensaje por emperie

|

|

Recibí una llamada de un número extranjero y decidí no contestar la llamada, le pregunté en un mensaje quién era y el mensaje que envié me llegó a mi mismo, de que se trata?

|

|

77

en: 12 Enero 2026, 23:26 pm

|

|

Iniciado por Infernoid - Último mensaje por Infernoid

|

Hola. (Aclaro q es enfocada al Pentesting) Estoy haciendo una shell para Windows completamente desde cero, con el objetivo de sustituir explorer.exe, el objetivo no es solo cambiar la interfaz visual, es crear desde cero todas las herramientas necesarias para su uso, esto conlleva a eliminar procesos, archivos y programas Bloatware ajenos al objetivo principal del proyecto.  Muchos dirán que es mejor modificar una distribución de Linux o directamente crear una, pero es este es un reto que creo que podría ser interesante y el cual me va a servir para Aprender cosas nuevas. Si tienes algún consejo o opinión por favor compártela. Muchas gracias por leer.  https://github.com/infernoidpl4y https://github.com/infernoidpl4y |

|

78

en: 12 Enero 2026, 12:47 pm

|

|

Iniciado por Daniel_ - Último mensaje por Songoku

|

|

Me temo que la única solución realista es hacer un wipe data factory reset al smartphone. Y espero que te recuerdes del correo y contraseña de la cuenta de google que estabas usando, de otro modo el aparato habrá pasado a ser un bonito pisapapeles. Y por supuesto todo el contenido que tuvieras en el dalo por perdido (me refiero a lo que estuviera en su memoria interna, lo que estuviera en su tarjeta sd si es que la tenía eso si estará a salvo), y a lo mas que puedes aspirar es a recuperar el móvil para poderle seguir usando, siempre y cuando como ya digo recuerdes el correo y la contraseña de la cuenta de google que estuvieras usando en el, pues es lo primero que te va a pedir después del wipe data factory reset. Y si no metes esos datos correctamente, pues mejor ve y tira el aparato al cubo de la basura.

Saludos...

Songoku

|

|

79

en: 12 Enero 2026, 12:28 pm

|

|

Iniciado por El_Andaluz - Último mensaje por Songoku

|

Esas imágenes que pones son apenas legibles, pero en fin tampoco hacen falta. En tu caso la carpeta 'Default' puede tener otro nombre si por ejemplo as renombrado el perfil o por otras causas, pero vamos el nombre que tenga da lo mismo pues tener la tienes SEGURO.

Para saber cual es nombre de esa carpeta en tu caso, solo escribe en la barra de direcciones (la barra de direcciones es la de ARRIBA DEL TODO, osea no confundir con la barra de búsqueda que está como al medio de la pantalla) del Chrome lo siguiente:

chrome://version/

Luego dale a Intro, y te saldrá algo como esto:

En donde como puedes ver en lo de 'Ruta del perfil' tienes la ruta exacta de la carpeta 'Default', que como ya digo puede tener otro nombre, vamos que en tu caso esa ruta en vez de terminar en la carpeta 'Default' puede terminar con otro nombre cualquiera.

Pero a efectos prácticos da igual como en tu caso se llame la carpeta 'Default', pues al borrar la carpeta 'Google' ya se borra todo su contenido, incluida dicha carpeta 'Default' o como quiera que se llame en tu caso. De modo que simplemente borra la carpeta 'Google' y así tendrás un perfil nuevo y limpio en el Chrome, con el cual ya no deberías experimentar mas problemas.

Saludos...

Songoku

|

|

80

en: 12 Enero 2026, 00:34 am

|

|

Iniciado por El_Andaluz - Último mensaje por El_Andaluz

|

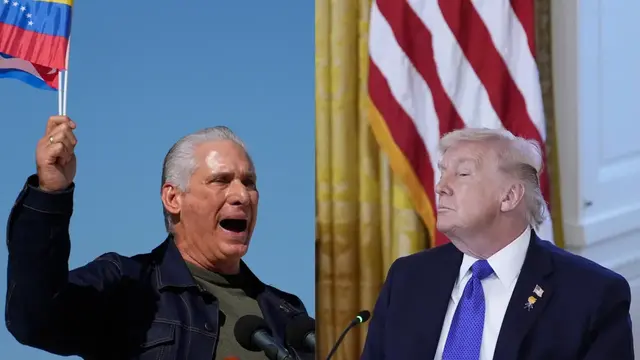

"Les invito vehementemente a llegar a un acuerdo antes de que sea demasiado tarde (...). No habrá más petróleo ni dinero para Cuba. ¡Cero!", ha destacado Trump en un mensaje publicado en su red social, Truth Social.

El inquilino de la Casa Blanca ha reasltado que durante "muchos años" Cuba recibía "enormes cantidades de petróleo y dinero de Venezuela". "A cambio, Cuba aportaba servicios de seguridad para los dos últimos dictadores venezolanos", ha afirmado en referencia a Hugo Chávez y Nicolás Maduro.

"¡Ya no más! La mayoría de esos cubanos están muertos tras el ataque de Estados Unidos de la semana pasada y Venezuela ya no necesita protección de los matones y chantajistas que durante tantos años los han mantenido como rehenes".

El presidente de Cuba, Miguel Díaz-Canel, ha respondido señalando que "quienes convierten todo en negocio, incluso las vidas humanas, no tienen moral para señalar a Cuba en nada".

Canel ha denunciado que "quienes culpan a la Revolución de las severas carencias económicas que padecemos, deberían callar por vergüenza" porque "son fruto de las draconianas medidas de asfixia extrema que EEUU nos aplica hace seis décadas y amenaza con superar ahora".

El presidente cubano ha terminado proclamando que "Cuba es una nación libre, independiente y soberana" y que "no agrede, es agredida por EEUU hace 66 años, y no amenaza, se prepara, dispuesta a defender a la Patria hasta la última gota de sangre". |

Páginas: 1 2 3 4 5 6 7 [ 8] 9 10 |

| |

|

no lo cogí, por supuesto.

no lo cogí, por supuesto.