| |

|

36611

|

Foros Generales / Noticias / El soporte técnico de Apple concede acceso a la cuenta iCloud de Mat Honan a ...

|

en: 5 Agosto 2012, 21:58 pm

|

Mat Honan Mat Honan, actual redactor de Gizmodo y antiguo colaborador de otras publicaciones (Wired entre ellas), vivió unas horas bastante curiosas el otro día, cuando vio que su iPhone, su iPad y su MacBook Air eran borrados remotamente. Alguien consiguió entrar a su cuenta de iCloud, y lo más curioso de todo, lo hicieron mediante ingeniería social y una línea telefónica. A grandes rasgos el hacker, al parecer, llamó al soporte técnico de Apple, se hizo pasar por él y le concedieron acceso a la cuenta. Hilarante, ¿verdad? Os cuento la historia. Al parecer Mat estaba tranquilamente jugando con su hija cuando vio que su iPhone se apagó y mostró la pantalla de configuración inicial. Pensó que era un bug y no se preocupó, dado que tenía backups. Intentó iniciar sesión en iCloud; no pudo. Abrió su MacBook Air, iCal le avisó de que la contraseña de Gmail era incorrecta, y de pronto le pidió un PIN de cuatro dígitos que, obviamente, no conocía. Su iPad estaba en el mismo estado que su iPhone. Ya mosqueado, cogió el ordenador de su esposa y su teléfono e intentó iniciar sesión en Gmail. No pudo: decía que la cuenta había sido eliminada, y la única forma de tomar el control de la misma era mediante un SMS enviado a su móvil (al que no tenía acceso). Mientras vio que alguien había twitteado desde su cuenta. Llamó a Apple, y tras hora y media al teléfono vio que estaba dando palos de ciego (estaban mirando otra cuenta, no la suya), y no pudieron evitar que su MacBook Air se vaciara de información. No podían, realmente. A todo esto, unos compañeros suyos consiguieron suspender su cuenta de Twitter personal y recuperar el acceso a la de Gizmodo. Tras mucho batallar acabó recuperando el acceso a sus aparatos, pero el hacker hizo daño: en ese MacBook Air había mucha información, muchas fotografías personales, muchos recuerdos. No, no tenía backup de ese dispositivo que, al menos, ahora está en manos de forenses que intentarán recuperar todo lo posible. ¿Quién necesita un tirón de orejas aquí? Todos han cometido errores; por una parte Mat confiando demasiado en la seguridad de su aparato y, quizá, teniendo alguna contraseña que coincida con las demás, pero el fallo más importante y el que ha desencadenado todos los demás es el de Apple. Recordemos que una cadena es tan fuerte como su eslabón más débil. ¿Acaso no tenía mecanismos para verificar la identidad del llamante? ¿Acaso no podían implementar un mecanismo en Find my iPhone/Find my Mac que permitiera revertir, o retrasar, el wipe del aparato? De hecho hemos mencionado mecanismos así, y Apple los ha patentado. Más información | EmptyageFUENTE :http://www.genbeta.com/seguridad/el-soporte-tecnico-de-apple-concede-acceso-a-la-cuenta-icloud-de-mat-honan-a-hacker-que-se-hizo-pasar-por-el |

|

|

|

|

36612

|

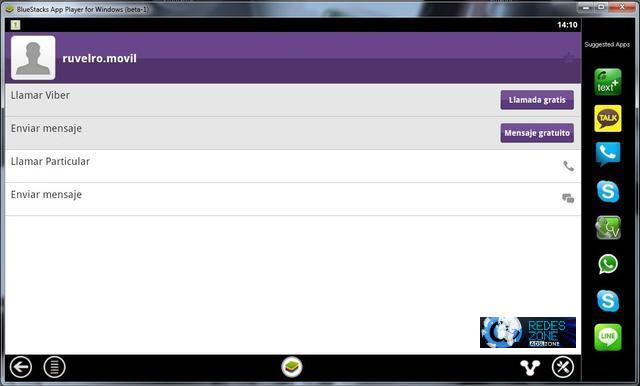

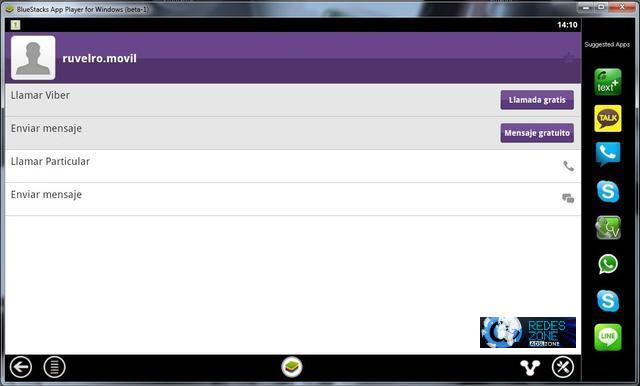

Foros Generales / Noticias / Cómo llamar gratis desde el PC con Viber

|

en: 5 Agosto 2012, 21:55 pm

|

Viber, una de las aplicaciones de voz IP para smartphones más populares del mundo, se ha convertido en una alternativa idónea a las llamadas tradicionales. A continuación os mostramos cómo utilizarla desde un PC con el emulador de Android BlueStacks. Nuestros compañeros de Redeszone.net han elaborado un completo manual para utilizar Viber desde el PC. Se trata de una de las aplicaciones más utilizadas en todo el mundo puesto que permite llamadas de voz IP a otro usuario sin pagar por las llamadas. El auge de los smartphones y las tarifas de datos han permitido el despegue de este tipo de aplicaciones y ya han sido llamadas a liderar el mercado en los próximos años ante la competencia que ofrecen a las llamadas móviles tradicionales. Sin embargo, gracias al emulador BlueStacks del sistema operativo móvil de Google, Android, podemos realizar llamadas a usuarios de Viber sin necesidad de contar con un smartphone y conexión móvil. Para comenzar con el proceso tendremos que descargar e instalar el emulador y un .apk de Viber cuyo enlace podéis encontrar en el tutorial. En este punto tenemos que recordar que Viber no permite tener asociado un mismo número de teléfono a dos cuentas a la vez. Una solución es registrarnos en FonYou para conseguir un número alternativo desde el que realizar las llamadas en caso de no contar con un segundo número de teléfono. Tras ejecutar la aplicación en el emulador accederemos a la pantalla principal de Viber donde asociaremos el número de teléfono que queramos así como nuestra agenda.  Después de añadir nuestro número de teléfono y validarlo tras recibir el SMS con el código podremos configurar nuestra cuenta para empezar a utilizar Viber, añadiendo contactos a nuestra agenda de forma manual. La aplicación nos mostrará de forma automática los contactos que tengan Viber y podremos mandarles mensajes o llamarles con apenas dos clicks. A continuación os dejamos el enlace al Tutorial para llamar gratis desde el PC con Viber con todo lujo de detalles para que utilicéis la aplicación en vuestro equipo de sobremesa u ordenador portátil. FUENTE :http://www.adslzone.net/article9180-como-llamar-gratis-desde-el-pc-con-viber.html |

|

|

|

|

36613

|

Foros Generales / Noticias / El triunfo del anonimato: 4chan consigue superar los mil millones de mensajes

|

en: 5 Agosto 2012, 21:52 pm

|

Cuando se habla de redes sociales, lo que pasa por la mente de casi todo el mundo suele ser Facebook, Google+ (aunque no quieran que se califique como red social), Tuenti o Twitter. Pero hay más redes sociales, y algunas con un nivel de tráfico increíble. Hablamos de 4chan, red que ha superado recientemente los mil millones de mensajes publicados. Para una red cuyo pilar es precisamente esos mensajes, no está nada mal. Además de eso, 4chan puede presumir de estadísticas: durante los últimos treinta días 4chan ha tenido 630 millones de páginas vistas (y a este número ya se le han descartado los bots y otros usuarios no reales), y 76 millones de visitas realizadas por 22 millones de usuarios únicos. No, no son las cifras de Facebook y sus novecientos millones de usuarios registrados, pero estamos hablando de una red que la gente o no conoce o incluso prefiere no conocer por lo que ha oído hablar de ella. La razón por la que 4chan disfruta de tanto tráfico es, sin duda, la peculiaridad de sus mensajes: puedes escribirlos desde el completo anonimato. Eso hace que muchas personas se atrevan a publicar mensajes de todo tipo, aunque eso es una espada de doble filo. Son millones de personas publicando mensajes de cualquier tipo, desde noticias importantes pasando por debates acerca de un tema concreto hasta pornografía. Es la cuna del grupo Anonymous, y muchos opinan que los memes han nacido en el portal. Por este motivo, al mismo tiempo que considero que 4chan es un tipo de red digna de mención y con hilos de conversación interesantes en según qué secciones, soy el primero en advertir que evitéis entrar en la red si sois menores de edad o vuestros sentimientos son heridos fácilmente. Lo mejor es hacer caso de las advertencias que el mismo 4chan os presenta cuando entráis en su página. Vía | The VergeFUENTE :http://www.genbeta.com/redes-sociales/el-triunfo-del-anonimato-4chan-consigue-superar-los-mil-millones-de-mensajes |

|

|

|

|

36614

|

Foros Generales / Noticias / 12 consejos para mantener tu Android seguro

|

en: 5 Agosto 2012, 21:50 pm

|

Los dispositivos móviles están presentes en la mayoría de las personas todos los días, cada vez se están convirtiendo en algo imprescindible ya sea por estar comunicados continuamente o por trabajo, hasta el punto que les confiamos todo tipo de datos. Con el gran auge que los dispositivos móviles están teniendo hoy en día, aparecen muchas vulnerabilidades que son aprovechadas por los piratas informáticos para sacar beneficio de ellas, ya sea robando fotografías comprometidas, datos personales o incluso contraseñas. También pueden infectarte el terminal con algún tipo de malware que muestre publicidad mientras se lucran de ello. Android es, a día de hoy, uno de los sistemas operativos móviles más utilizados, por ello, la gente busca cada vez más como aprovecharse de ellos. Os vamos a dar unos consejos para hacer vuestro dispositivo Android un poco más seguro. 1- Vigilar lo que guardamos en nuestra tarjeta SD.Las tarjetas SD con el medio más inseguro para almacenar nuestros datos, ya que, por defecto, están sin cifrar, con conectar la tarjeta a otro dispositivo, tenemos acceso inmediato a todos los datos existentes en ella. Para evitar un desastre, debemos cuidar de no guardar datos personales, fotos comprometidas, contraseñas, datos del trabajo e información similar en la tarjeta. Si necesitamos disponer de dichos archivos, podemos optar por un servicio de almacenamiento en la nube, como Dropbox o el propio Google Drive, que mantienen nuestros archivos cifrados y seguros fuera del dispositivo. Otra opción es adquirir un terminal que no tenga tarjeta SD y sólo tenga memoria interna, de esta forma les será algo más complicado acceder a dicha información. 2- No guardar contraseñas en nuestro teléfono.En muchas ocasiones, es muy incómodo introducir las contraseñas de nuestros programas una y otra vez, y solemos almacenarlas en el dispositivo para evitar volver a escribirlas. Esto es mas cómodo, pero a su vez demasiado inseguro, ya que, ante un robo del terminal o un agujero de seguridad, se puede acceder a dichas contraseñas. 3- Debemos que tener cuidado con los orígenes del software que instalemos.Generalmente, las aplicaciones que descargamos desde la Play Store vienen limpias de malware, y si alguna se filtra, no tarda en ser eliminada. No obstante, Android permite instalar aplicaciones y juegos que no procedan y no estén firmados por la Play Store. Nunca debemos instalar aplicaciones de dudosa fiabilidad, ya que puede causar robo de datos, mostrar lo que introducimos por el teclado, mostrar publicidad en diferentes aplicaciones e incluso una geolocalización del individuo. La mayoría de los terminales infectados es por culpa de aplicaciones de orígenes dudosos. 4- Mantener el dispositivo y las aplicaciones actualizadas.En muchas ocasiones, una compañía publica una aplicación, y al poco tiempo se descubren agujeros de seguridad que, probablemente, serán aprovechados por piratas informáticos para sacar beneficio de ellos. Es muy importante mantener siempre las aplicaciones actualizadas para evitar tener dichos agujeros de seguridad en nuestros dispositivos. 5- Bloquear nuestro dispositivo adecuadamente.Por defecto, el método de desbloqueo de Android es deslizar un icono por la pantalla. Esto es totalmente inseguro, ya que, ante un robo, no tendrán ninguna dificultad para poder manipular nuestro teléfono. Para un correcto bloqueo del terminal, deberíamos poder colocar otras alternativas de desbloqueo, ya sea un patrón deslizante, un pin e incluso una contraseña alfanumérica de cierta longitud (8 o más caracteres). 6- Fijarse en los permisos de las aplicaciones.Todas las aplicaciones, cuando se instalan, tienen una serie de permisos de acceso, ya sea a internet, al bluetooth, a la pantalla etc. Debemos fijarnos en dichos permisos y sospechar si alguno de ellos nos parece extraño, por ejemplo, que un fondo de pantalla solicite acceso a la agenda o a la bandeja de los sms. Antes de instalar algo de lo que tengamos dudas, podemos escribir un mensaje al desarrollador preguntándole por qué pide determinados permisos. 7- Cuidado con las redes wifi públicas.Debemos tener cuidado cuando nos conectamos a redes wifi públicas. En estas redes nunca sabemos quien puede estar conectado, ni si estarán espiando el tráfico que pasa por ellas. Por ello, nunca debemos enviar por dichas redes información comprometida, utilizar datos bancarios ni enviar archivos con datos personales. Hay que tener especial atención con los mensajes que podamos enviar mediante WhatsApp ya que, estos mensajes, viajan sin cifrar por dichas redes. Si te vas a conectar en estas redes, es recomendable hacerlo a través de una conexión OpenVPN a nuestro servidor doméstico. 8- Bloquear aplicaciones para evitar accesos indeseados.Por defecto, cualquiera que utilice el móvil tiene acceso a todas las aplicaciones instaladas en él. Debemos bloquear el acceso a las aplicaciones que contengan datos comprometidos, personales, o, simplemente, no queramos que cualquiera acceda a ellas. Para ello podemos utilizar un programa de la Play Store llamado Perfect App Protector. Se debe proteger el acceso a los sms, correo, fotos y aplicaciones como Facebook, Twitter y similares que no queramos que cualquiera pueda introducir datos. 9- Ante un robo o extravío, borra remotamente los datos.Puede darse el caso de que nos roben o perdamos el teléfono, con todo lo que teníamos almacenado en él. Para ello debemos tener siempre instalada una aplicación que nos permite controlar remotamente nuestro dispositivo. Para dicha función podemos utilizar Cerberus que nos permite una localización del teléfono via gps, y, de paso, podemos formatear la tarjeta sd y la memoria interna para que, ya que hemos perdido el dispositivo, nuestros datos no caigan en malas manos. 10- Instalar un antivirus y antimalware.Aunque aún no son muy comunes los virus en Android, si que existe alguno que nos puede jugar una mala pasada. Para ello debemos instalar alguna suite de seguridad como Avira, Avast o Lookout Security Antivirus que nos permitan hacer un checkeo de las aplicaciones que tenemos instaladas y busque si alguna es maliciosa para avisarnos y proceder a su eliminación. Estas aplicaciones también nos permiten realizar otros ajustes de seguridad, como gestionar las aplicaciones que pueden acceder a la red, o incluso la localización de un terminal perdido, entre otras. 11- Gestiona las aplicaciones que acceden a la red.Por defecto, todas las aplicaciones tienen permiso para conectarse a internet. Esto puede acarrear, que si alguna de ellas recopila datos, puedan ser enviados a terceros. Para evitar esto, debemos utilizar alguna aplicación como DroidWall o el propio Avast. Con estos programas podemos especificar que aplicaciones dejamos que accedan a la red, y cuales bloqueamos para que no puedan comunicarse con el exterior. En ambas son necesarias permisos de root (superusuario). 12- Sentido comúnA todo esto, debemos sumarle que hay que tener sentido común al utilizar los dispositivos. No debemos guardar en ellos fotos personales, ni documentos de una manera libre y desprotegida. FUENTE :http://www.redeszone.net/2012/08/05/12-consejos-para-mantener-tu-android-seguro/ |

|

|

|

|

36615

|

Foros Generales / Noticias / Los 1000 Mbps de Google con fibra ofrecen el 18% de la velocidad prometida

|

en: 5 Agosto 2012, 21:46 pm

|

La red de fibra óptica hasta el hogar (FTTH) que ha desplegado Google en Kansas City ha despertado el interés de medio mundo esperando los resultados reales de velocidad. Según las primeras pruebas, 176 Mbps es la velocidad máxima que han registrado los test de velocidad. Se trata de un cumplimiento de un 18%. Google ha lanzado sus primeras ofertas de banda ancha fija en Estados Unidos: - 1 Gbps simétrico desde 70 dólares al mes (sin llamadas) - 5 Mbps / 1 Mbps gratis durante 7 años pagando 300 dólares de instalación. Evidentemente la expectación ha sido máxima sobre todo porque se trata de un proyecto piloto del gigante de Internet que podría llegar a otras zonas en función del éxito. Según Google "quieren experimentar sobre el uso que dan los usuarios a este tipo de velocidades". No todo son buenas noticiasLos primeros tests de velocidad muestran que el rendimiento real de la conexión está muy por debajo de lo esperado por los usuarios. 176 Mbps como máximo de bajada y 40 Mbps de subida. Otros tests muestran mediciones de 40 o 50 megas muy lejos de los 1000 Mbps prometidos. Según explica RedesZone.net, Google utiliza Gigabit PON lo cual significa que los usuarios conectados a un mismo nodo comparten la conexión y si simultáneamente hay descargas masivas es probable que la velocidad se vea reducida. Otro problema que están señalando los clientes de la fibra de Google es la ausencia de línea de voz ip. Algunos servicios como la alarma o el fax no pueden ser utilizados, sin embargo, la queja más extendida es la imposibilidad de realizar llamadas telefónicas. FUENTE :http://www.adslzone.net/article9189-los-1000-mbps-de-google-con-fibra-ofrecen-el-18-de-la-velocidad-prometida.html |

|

|

|

|

36616

|

Foros Generales / Noticias / Los códigos secretos de Android al descubierto

|

en: 5 Agosto 2012, 14:46 pm

|

Aunque Android se caracteriza por su amplio nivel de ajustes y personalización, Google se guarda bajo la manga un variado listado de códigos secretos que te permitirán conocer un buen número de detalles técnicos sobre el hardware y el software del teléfono. Del mismo modo puedes ejecutar diversos test para comprobar el correcto funcionamiento de los sensores, pantalla, vibración y otros conocer otros tantos parámetros del smartphone.Lo cierto es que el buscador “esconde” este tipo de códigos, accesibles previo tecleo de la combinación desde el dialer, puesto que solo es interesante para técnicos y un puñado de usuarios avanzados. Al resto, este tipo de información no le supondría ninguna ventaja. Es más, podría convertirse en toda una pesadilla puesto que entre el listado de códigos disponibles se puede perder toda la información privada almacenada en el teléfono. Uno de los códigos más conocidos entre los usuarios es el *#*#4636#*#*. Éste permite comprobar información sobre la red en la que opera el teléfono. También disponemos de los detalles acerca del funcionamiento y capacidad de la batería e incluso estadísticas de uso y parámetros sobre la conectividad WiFi.  Aunque el propio teléfono dispone en el menú del sistema una opción para restaurar los valores por defecto, aunque se mantienen los contenidos almacenados en la memoria. Es lo que conocemos como un reset. Podemos acceder a esta opción pulsando en el dialer la combinación *#*#7780#*#*SI lo que deseamos es un hard reset para no dejar rastro alguno en el teléfono debemos ejecutar la combinación *2767*3855# .Debemos tener en cuenta que incluso el firmware del teléfono se restablece. Entre los códigos disponibles también se encuentra el acceso a la actualización del firmware de la cámara. En anteriores artículos mencionamos esta posibilidad y os mostramos cómo actualizar el firmware de la cámara del Samsung Galaxy S3. Se accede a través de la combinación *#*#34971539#*#*.  ¿Deseas terminar una llamada con solo pulsar el botón power? ¿Tal vez quieres simplificar el paso para apagar el teléfono? Puedes hacerlo mediante una pulsación prolongada o accediendo al menú que te permite activar la función Shutdown con el comando *#*#7594#*#*.Otros de los códigos interesantes que podemos encontrar son los que permiten comprobar el correcto funcionamiento de los principales componentes del teléfono. Así con la combinación *#*#1472365#*#* podemos acceder a un test del chip GPS del terminal. También es posible comprobar la pantalla, tanto la capacidad de ofrecer los colores en un test ( *#*#0*#*#*) como la digitalización con los comandos *#*#2664#*#*. Del mismo modo podemos saber si el sensor de proximidad realiza su función introduciendo en el dialer *#*#0588#*#*.  Todos los códigos han sido probados previamente en un Samsung Galaxy S2 para comprobar la veracidad de la función, puesto que toda la información ha sido extraída de la fuente consultada. No obstante, quedamos exentos de cualquier problema que pudiesen ocasionar al introducir comandos proclives a causar problemas por un reseteo o bloqueo del terminal. FUENTE :http://www.movilzona.es/2012/08/05/los-codigos-secretos-de-android-al-descubierto/

|

|

|

|

|

36617

|

Foros Generales / Noticias / La colaboración de los tuiteros ayuda a detener a 10 traficantes de droga

|

en: 5 Agosto 2012, 02:43 am

|

La colaboración ciudadana a través de Twitter ha permitido a la Policía Nacional detener a 10 narcotraficantes, desmantelar un laboratorio de droga y a cerrar varios locales comerciales en el que se vendían sustancias ilegales, según ha informado la Policía en un comunicado. El director general de la Policía, Ignacio Cosidó, ha agradecido la colaboración de los tuiteros, cuya aportación ha sido "clave" para desarrollar más de una veintena de actuaciones policiales. Además, se han incautado ocho kilos de sustancia en un laboratorio de cocaína y miles de dosis de distintos estupefacientes. Ante el éxito de esta campaña de denuncia ciudadana a través de Twitter, denominada #tweetredada, la Policía ha decidido lanzar otra en verano para redoblar la lucha contra el narcotráfico en lugares vacacionales y costas españolas. Los lemas de la campaña estival son 'Contra la droga no hay descanso' y 'Limpiemos nuestras costas de droga', entre otros. En los seis primeros meses del año la Policía recibió más de 2.500 correo electrónicos a la dirección antidroga@policia.es con información sobre narcotráfico. FUENTE :http://www.elperiodico.com/es/noticias/sociedad/colaboracion-los-tuiteros-ayuda-detener-traficantes-droga-2178935 |

|

|

|

|

36618

|

Foros Generales / Noticias / Realidad aumentada, cada vez más cerca

|

en: 5 Agosto 2012, 02:36 am

|

En el verano de 2009 Yelp añadió discretamente una función para su aplicación en el iPhone que desdibujaba la línea divisoria entre lo real y lo virtual. Al tomar el teléfono y mirar a través de la pantalla se veían pequeñas etiquetas flotantes con los nombres, calificaciones de usuarios y otros detalles de los negocioscercanos. La función, llamada Monocle, fue un experimento de realidad aumentada, uno de los muchos que aparecieron en esa época, mientras las empresas probaban diversas maneras de unir contenidos digitales con el mundo real para así captar la atención de los consumidores.Varios años después, la realidad aumentada sigue siendo utilizada principalmente por los usuarios pioneros de tecnología, pero está empezando a implantarse a un nivel más general, ayudada por la gran popularidad de los teléfonos inteligentes y las tabletas, el mejoramiento constante de los procesadores y sensores y el crecimiento de las redes de datos inalámbricas de alta velocidad. Las aplicaciones con realidad aumentada están disponibles para diversos servicios, como por ejemplo juegos, conducción y disposición de muebles. A paso lento pero seguro, la realidad aumentada se está convirtiendo cada vez menos en una novedad y más en una utilidad. Aunque el término está empezando a hacerse común entre los consumidores, la historia de la realidad aumentada se remonta varios años atrás: ha sido durante mucho tiempo un área de investigación académica. Boeing la utilizó en la década de los 90 con pantallas que iban colocadas en la cabeza para facilitar el montaje del cableado en aviones. Las primeras aplicaciones de realidad aumentada para teléfonos inteligentes utilizaban un dispositivo GPS y una brújula digital para determinar su ubicación y dirección. Más recientemente, los desarrolladores de aplicaciones han comenzado a incorporar visión por ordenador y procesadores cada vez más potentes para proporcionar una mayor precisión. Jon Fisher, director general y cofundador de CrowdOptic, con sede en San Francisco (Estados Unidos), es un empresario que trata de convertir la realidad aumentada en una herramienta de uso masivo. El software de su start-up puede reconocer la dirección en la que una multitud de personas sostiene sus teléfonos mientras toma fotos o videos en un evento, y permite invitar al grupo a comunicarse, compartir contenidos u obtener más información sobre el objeto de su atención, a través de una aplicación. El software utiliza el GPS, el acelerómetro y la brújula del teléfono para determinar la posición del usuario y la línea de visión, pero también la triangula con otros teléfonos que utilicen el mismo software para determinar específicamente qué es lo que está observando el grupo. La tecnología de la compañía se ha utilizado en una serie de aplicaciones, entre ellas, una para una reciente carrera de NASCAR en la que los aficionados, que no podían ver toda la pista de 4 kilómetros, podían dirigir sus teléfonos a las curvas que estuvieran a cierta distancia y obtener fotos y vídeos generados por otras personas cerca de la acción. Otra compañía, iOnRoad, ofrece una aplicación de realidad aumentada para alertar de posibles colisiones a conductores que utilicen teléfonos inteligentes con el software Android de Google (pronto estará disponible una versión para el iPhone). El director general de iOnRoad, Alon Atsmon, afirma que la aplicación usa la cámara del teléfono junto con software de procesamiento de imágenes para identificar objetos relevantes, como el carril en el que estás conduciendo y la posición del coche frente a ti. El GPS del teléfono determina la velocidad, la aplicación mide la distancia entre nosotros y el coche de delante y la divide entre la velocidad para obtener un intervalo de tiempo. Si el espacio se percibe como demasiado pequeño, iOnRoad nos advierte que no estamos manteniendo la suficiente distancia. Entre otras cosas, la aplicación puede determinar en qué carril estamos conduciendo y advertirnos si empezamos a desviarnos, asegura Atsmon. Hasta el momento, cerca de 500.000 personas han descargado la aplicación para Android desde que fue lanzada el año pasado. La mayoría optan por la versión gratuita, en vez de la de 4,99 dólares (4,07 euros). Las iniciativas de grandes empresas -y de Google en particular-han ayudado a hacer que la realidad aumentada parezca algo menos descabellado. Esta primavera, Google confirmó que está trabajando en unas gafas capaces de mostrar mapas, mensajes y otros datos para el usuario. En junio, Google permitió a los desarrolladores hacer pedidos (1,500 dólares, 1,220 euros) de un prototipo llamado Project Glass que estará disponible a principios de 2013. Aunque no está estrictamente centrado en la realidad aumentada, Project Glass sugiere la idea de una capa digital por encima del mundo físico. "Definitivamente, la atención es buena", señala Pattie Maes, profesora del Laboratorio de Medios del MIT (Instituto Tecnológico de Massachusetts, EE.UU.), que ha hecho una extensa investigación sobre la realidad aumentada. "Va a motivar a todas las demás empresas de electrónica de consumo y telefonía móvil a considerarla mucho más en serio". No obstante, para que la realidad aumentada llegue a ser realmente popular, tendrá que ser adoptada por un amplio número de aplicaciones. El analista de Creative Strategies, Ben Bajarin, cree que el avance podría utilizarse en museos o parques zoológicos: mientras estás al lado de las jaulas podrías sostener el teléfono inteligente frente a ellas para obtener más información acerca de un oso o una jirafa, por ejemplo. De hecho, varios zoológicos y museos ya han experimentado con la tecnología. En el Museo Real de Ontario, situado en Toronto (Canadá), los visitantes pueden utilizar iPads en una exposición de dinosaurios para ver el aspecto que las bestias habrían tenido en la vida real. Además, la realidad aumentada está a punto de conseguir su mayor apoyo dentro del mercado de masas: el catálogo 2013 del fabricante sueco de muebles Ikea, con 211 millones de copias enviadas el miércoles, incluye contenido adicional que los lectores pueden ver con un dispositivo Android o iOS. La medida podría ser buena, asegura Bajarin, suponiendo que funcione bien. "No sería bueno que la gente lo probara, no le gustara y dijese 'ya no lo uso más'", concluye. FUENTE :http://www.laflecha.net/canales/blackhats/noticias/realidad-aumentada-cada-vez-mas-cerca

|

|

|

|

|

36619

|

Foros Generales / Noticias / Garzón cree "impensable" que Londres retenga a Assange si logra el asilo en ....

|

en: 5 Agosto 2012, 02:31 am

|

El exmagistrado español Baltasar Garzón, que integra el equipo legal que defiende al fundador de WikiLeaks, Julian Assange, señaló este viernes que si Ecuador le concede asilo político es "impensable" que el Reino Unido no entregue un salvoconducto para salir del país. Garzón analizó en una rueda de prensa en Quito los escenarios que se presentan a Assange en el Reino Unido y Suecia, así como su situación en Australia, y reiteró el temor de que se pretenda su extradición a Estados Unidos, donde podría afrontar duras penas si es acusado de traición por la publicación de documentos secretos a través de WikiLeaks. Acompañado por Christine Assange, madre del fundador de WikiLeaks, el exmagistrado español explicó que la situación en Suecia, donde Assange es reclamado como presunto autor de delitos sexuales que niega, "es la que menos preocupa" porque " quedará absolutamente demostrada la inconsistencia de los cargos". Assange, que se encuentra desde hace más de un mes en la Embajada de Ecuador en Londres, está dispuesto "a defender su inocencia hasta el punto y el momento que sea necesario", aseguro Garzón. Caso de que el Gobierno de Ecuador aceptase la solicitud de asilo del periodista australiano, dijo Garzón, "desde un punto de vista jurídico, sería impensable que Gran Bretaña no otorgara ese salvoconducto" para salir. Y eso, agregó, "por la sencilla razón de que aquí no debe importar, a efectos jurídicos y diplomáticos, quién sea el país más poderoso o menos poderoso, sino que los estados son iguales entre sí". Garzón, que dijo que trabaja "pro bono" en el caso, informó de que Assange "físicamente está bien dentro de las circunstancias que es vivir en un espacio muy reducido, en unas condiciones de acogida correctísimas por parte de Ecuador pero, de hecho, bastante perjudiciales para cualquier persona porque no está habilitado para que nadie esté un período de tiempo prolongado". En su opinión, lo "más preocupante" es un eventual proceso de extradición, pero aseguró que si se dejara al periodista australiano hablar en su descargo en Londres, "ningún tribunal sueco seguiría insistiendo" en pedir su extradición. Se refería a informaciones de que la Fiscalía sueca ha rechazado tomar declaración a Assange en la embajada de Ecuador en Londres, donde espera la respuesta del Gobierno ecuatoriano sobre su petición de asilo. Sin aclarar si tiene o no información oficial que confirme esas noticias, Garzón supuso que esa negativa responde a que "Suecia no quiere oír lo que el señor Assange tiene que decir antes de que lo lleven a Suecia", "porque si así aconteciera probablemente ningún tribunal sueco seguiría insistiendo en la extradición". Recordó la reciente revelación de Christine Assange sobre la supuesta existencia de un gran jurado en Estados Unidos que estudia evidencias para posibles cargos contra su hijo y señaló que de este proceso no tienen ninguna información. "El gran jurado constituido al parecer en el estado de Virginia es el que estaría llevando en secreto esa investigación", apuntó el exmagistrado, al asegurar que no se les ha trasladado información al respecto, por lo que consideró que están "absolutamente indefensos". "Parece ser que los cargos pueden ser los de espionaje, incluso los de traición, colaboración con el enemigo, es decir, acusaciones no ya fuera de lugar sino totalmente insostenibles en un estado de derecho", indicó. Recalcó que Assange no tiene inconveniente en responder por aquellos hechos que no son de contenido político, "pero en un sistema que le ofrezca garantías". Si Assange estuviese asilado en Ecuador y Suecia sigue pretendiendo su enjuiciamiento por hechos no políticos, se remite la denuncia a Ecuador y que sea juzgado en este país, comentó al señalar que ahora mismo en Suecia su cliente " no puede ser juzgado con las debidas garantías". Ello porque hay la "amenaza que se materializaría inmediatamente una extradición solicitada desde Estados Unidos", agregó. FUENTE :http://www.publico.es/internacional/440534/garzon-cree-impensable-que-londres-retenga-a-assange-si-logra-el-asilo-en-ecuador |

|

|

|

|

36620

|

Foros Generales / Noticias / Los físicos ya han ‘cazado’ el Higgs 800 veces

|

en: 5 Agosto 2012, 02:25 am

|

Los físicos del CERN, un mes después de la presentación mundial del descubrimiento de una nueva partícula que es casi seguro el perseguido bosón de Higgs, tienen ya casi 800 registros de ella, obtenidos en los dos enormes detectores, Atlas y CMS, que protagonizan la búsqueda. El acelerador LHC y los experimentos funcionan a pleno rendimiento en el Laboratorio Europeo de Física de partículas (CERN), junto a Ginebra, para lograr caracterizar esta partícula clave para entender el origen de la masa.A medida que avanza la investigación, los físicos del CERN ganan certeza en sus resultados sobre el hallazgo del bosón de Higgs, la partícula predicha hace décadas que permite explicar por qué algunas partículas (como los quarks del núcleo atómico) tienen masa, mientras que otras (como los fotones de luz) carecen de ella. El nivel ha aumentado desde la presentación de los resultados el 4 de julio. A partir de 5 sigma, como dicen los especialistas de física de partículas, se reconoce un descubrimiento y si el pasado diciembre los indicios del Higgs se situaban aún en torno a 3 sigma, hace un mes se había alcanzado 5 sigma. Ahora Atlas lo ha superado: está en 5,9 sigma, lo que significa que la probabilidad de que sea erróneo el resultado es de uno en 550 millones. Cuando chocan las partículas aceleradas en el LHC se generan nuevas partículas, incluido, muy de vez en cuando, el bosón de Higgs. Pero se desintegran casi inmediatamente. Lo que los físicos hacen con sus detectores es registrar esas desintegraciones y reconstruir las partículas de origen para comprobar, mediante complicados análisis, si está el Higgs. Y este bosón puede mostrarse en diferentes tipos de desintegraciones, o canales, como ellos dicen. En CMS tienen ya unos 430 registros en total “en los cinco canales más importantes de desintegración del Higgs para la masa de 125 GeV”, explica Teresa Rodrigo, presidente del consejo de las instituciones científicas de CMS. La misma responsabilidad, pero en Atlas, la desempeña Martine Bosman: “El número de sucesos [registros] varía mucho en función del canal de desintegración”. En total en este detector, tiene ya más de 350 Higgs. Que en las colisiones del LHC se ha descubierto una nueva partícula y que muy, muy probablemente es el bosón de Higgs que faltaba en el Modelo Estándar de física de partículas parece claro. Pero los científicos son rigurosos y advierten que no podrán estar completamente seguros de su identidad hasta que no conozcan sus características. Siguen trabajando, pero “de momento no hay resultados nuevos al respecto”, señala Rodrigo. “En esto se concentran ahora los análisis”, añade Bosman. Tanto Atlas como CMS han enviado esta semana los respectivos artículos científicos para su publicación oficial, con toda la información sobre el hallazgo y los detalles del trabajo de cada uno. Se publicarán a finales de mes en la revista europea Physics Letters B. Los físicos de partículas muy rara vez dan a conocer sus descubrimientos en revistas como Nature y Science, que cubren todos los campos de la ciencia y que ellos no consideran altamente especializadas. Además, como hacen los físicos desde hace unos años, Atlas y CMS han adelantado en internet, en la web Arxiv, los dos artículos, en inglés. Uno se titula Observaciones de una nueva partícula en la búsqueda del bosón de Higgs del Modelo Estándar en el detector Atlas del LHC, y tiene 38 páginas; el otro, con 57 páginas, es Observación de un nuevo bosón de masa 125 GeV con el experimento CMS del LHC. El LHC seguirá funcionando ininterrumpidamente con las colisiones de protones (utilizadas en la búsqueda y estudio del Higgs) hasta diciembre de este año. Luego se dedicarán unas pocas semanas a experimentos con iones pesados (que necesita otro detector, el Alice) y, a principios del 2013, se apagará la gran máquina científica para, durante un año y medio, hacer la puesta a punto necesaria para aumentar su energía. Ahora están funcionando con 4 teraelectronvoltios (TeV) por haz (8 TeV de energía en las colisiones) y el plan es ponerlo en marcha de nuevo en otoño de 2014 con una energía de 14 TeV (7 TeV por haz). FUENTE :http://sociedad.elpais.com/sociedad/2012/08/03/actualidad/1344021540_053875.html

|

|

|

|

|

|

| |

|