Hagamos esto por partes...

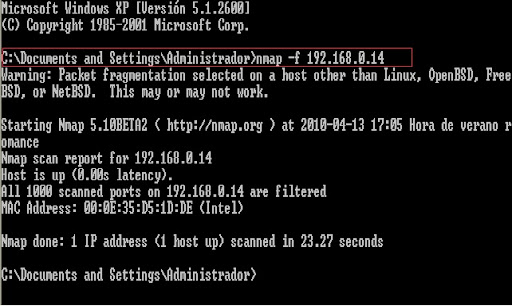

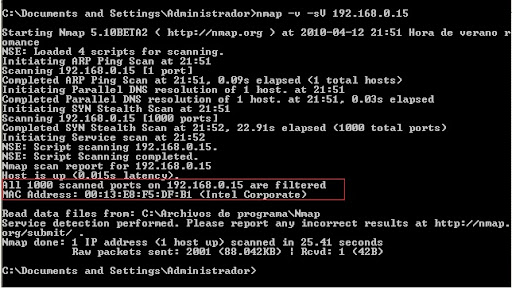

Más o menos entiendo el funcionamiento de Nmap, solo que cuando abro el símbolo de sistema, los datos que me arroja al escribir "nmap -v -sV 192.168.0.15" son tantos que luego no puedo subir por la ventana para encontrar el famoso puerto 445 y saber si está abierto o no...

en los tutos que te puse usan el puerto 445 a modo explicativo, es decir no te centres en este solo puerto, pues al ser un puerto para conexiones SMB no siempre correras con la suerte de encontrarlo abierto.

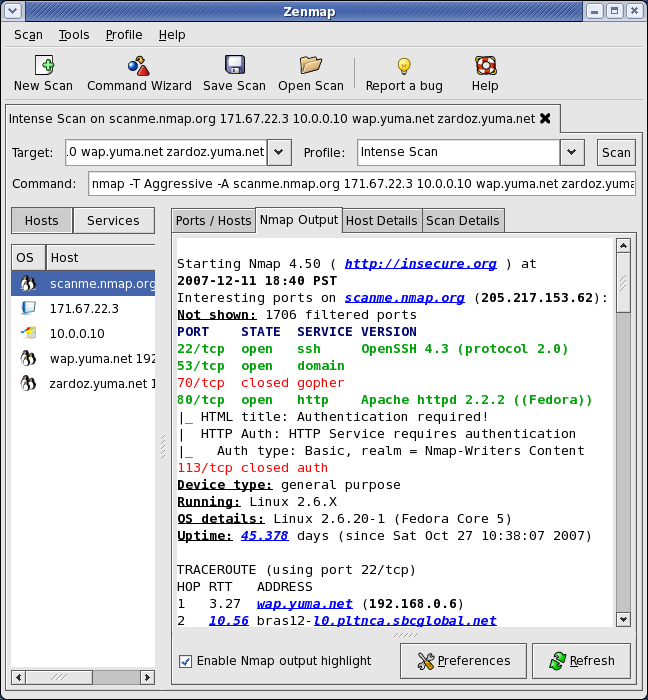

Hay algo que no me queda demasiado claro... ¿para qué necesito el Nessus si con Nmap ya puedo averiguar si ese puerto está abierto?

Pues a difrencia del Nmap el Nexus ademas de escanear un rango de puertos y decirte cuales estan abiertos tambien BUSCA VULNERABILIDADES e incluso en algunos casos las explota con los mismos exploits que trae en su libreria. (Incluso algunos amigos me dicen que el simple hecho de hacer escaneos con Nexus causa inestabilidad en el sistema escaneado).

Y por último... me ha surgido un problema al arrancar Metasploit... no estoy seguro de si es normal, pero puesto que me queda mucho por aprender, me gustaría que me ayudaras. Mi antivirus es el Nod32, y cuando se carga la configuración de MSF, me salen no menos de 10 mensajes de "posible troyano" y "modificaciones de archivos". El antivirus los elimina y los pasa a cuarentena. ¿He de desactivar el antivirus al trabajar con MSF?

Pues es normal que los antivirus detecten herramientas de hacking como virus o posibles amenazas e incluso las bloqueen para que no puedan instalarse, lo que debes hacer es descargarte el MSF de este link

http://www.metasploit.com/framework/download entonces desactiva tu AV para que puedas instalarlo de forma tranquila, despues de instalado puedes encender tu AV normalmente.

Nota:

Cuando al instalar MSF lo usas por primera vez este dura un tiempo considerable creando el perfil con el que trabajar la primera vez, no creas que esta danado o que se congelo, Noooooo dejalo que cargue tranquilo.