| |

|

38911

|

Foros Generales / Noticias / Haz callar a Firefox y a Chrome con estas dos extensiones

|

en: 15 Febrero 2012, 21:37 pm

|

Típico: tienes el navegador atiborrado de pestañas y de pronto, una de ellas, empieza a emitir sonido. Y vete tú a saber cuál es. La opción más directa: bajar el volumen del todo, cosa harto incómoda si al mismo tiempo estamos escuchando música. Otra opción (en Windows): ir al mezclador y silenciar al navegador. Sin embargo, también podemos recurrir a extensiones. En este caso, una para Firefox y otra para Chrome. Las dos nos permiten hacer callar el sonidito que está fastidiándonos sin necesidad de abandonar el navegador. Eso sí, cada una lo hace una forma diferente. Para Firefox: Muter Muter es una extensión para Firefox que nos coloca un botón en la barra de complementos que nos permite apagar cualquier sonido que venga del navegador. Lo hace manera global, no selectiva, algo que tenemos que tener en cuenta por si después de quitar el volumen, abrimos un vídeo y nos preguntamos por qué no suena. El botoncito en cuestión tiene algunas opciones de personalización para poder elegir cual será su aspecto y si se mostrará o no con un menú que nos permite acceder a su configuración. De más utilidad es la posibilidad de activarlo por medio de un atajo de teclado. Por defecto, es CTRL+Alt+M, pero podemos cambiarlo a nuestro gusto. También podemos definir si queremos restablecer el estado del volumen al abrir el navegador, de manera que si hemos cancelado con él sonido, al abrirlo de nuevo siga de esa manera. Enlace | MuterPara Chrome: MuteTab A diferencia de la anterior, la extensión para Chrome MuteTab nos permite quitar el volumen al navegador de manera selectiva, indicando que pestaña queremos silenciar. Nos instala un botón en la barra de herramientas que nos despliega un cuadro con una lista de pestañas sospechosas de emitir sonidos y, junto a ellas, las opciones para callarlas. Supuestamente, también permite silenciar todas las pestañas de golpe o todas menos en la que nos encontramos. Sin embargo, en mis pruebas esas opciones no han funcionado (aunque no descarto que funcione con otros sitios diferentes a los que probé). Esto puede hacer un poco trabajoso localizar la fuente del sonido si tenemos abiertas muchas pestañas, pero al menos podemos hacerlo sin ir una por una. Por cierto, cuando se trata de un vídeo de YouTube, esta extensión no lo silencia en realidad, sino que pausa la reproducción. Enlace | MuteTabVía | Ghacks | How-to geekFUENTE :http://www.genbeta.com/navegadores/haz-callar-a-firefox-y-a-chrome-con-estas-dos-extensiones |

|

|

|

|

38912

|

Foros Generales / Noticias / El Supremo mutila la protección de datos personales

|

en: 15 Febrero 2012, 21:29 pm

|

Las empresas que se ganan la vida enviando correos con el marketing online o con los ficheros de morosos han ganado la partida a la Administración. Dos sentencias del Tribunal Supremo anulan parte de la normativa española de protección de datos, una de las más garantistas de Europa, por ir más allá de lo que estipulaba la directiva europea. Sin embargo, los expertos sostienen que no habrá "barra libre" a partir de ahora con la información personal. Lo que sí se puede producir es un aumento de abusos y denuncias contra quienes manejan los datos de los españoles. En 2008, tanto la entonces Federación de Comercio Electrónico y Marketing Directo, ahora llamada Adigital, como la Asociación Nacional de Establecimientos Financieros (ASNEF), presentaron sendos recursos ante el Tribunal Supremo contra el reglamento que desarrolla la Ley Orgánica de Protección de Datos de Carácter Personal (LOPD). Esta norma de 1999 transponía una directiva europea redactada cuatro años antes para regular la protección de los datos personales de los europeos, a la vez que apostaba por la libre circulación de esos datos. Las dos asociaciones esperaron a la publicación del reglamento, ya que no podían impugnar la ley. Esa cadena de normas establece que cualquier empresa u organismo que quiera tratar (lo que implica recabar, usar, añadir a ficheros, ceder...) datos personales debe contar con el consentimiento de su dueño, es decir, el ciudadano afectado. Entre las excepciones a este principio que impide, por ejemplo, que alguien reciba un correocomercial sin previa autorización o una llamada de una operadora con la que no mantiene relación contractual alguna, está la existencia de un interés legítimo por parte de quien trata los datos. Y siempre que no prevalezcan los derechos y libertades fundamentales del interesado. Sin embargo, según el recurso de Adigital y ASNEF, el reglamento español fue más allá al exigir además que los datos objeto de tratamiento o de cesión figuraran en fuentes accesibles al público. El BOE, los periódicos o los listines telefónicos son algunas de estas fuentes. Ahora, el Tribunal Supremo, en dos sentencias separadas, ha dado la razón a Adigital y ASNEF, anulando el punto concreto del reglamento que exigía que los datos obtenidos sin consentimiento sólo podían proceder de una fuente accesible al público. En realidad, el Supremo, que ya en 2010 había anulado otros artículos del mismo reglamento, se limita a incorporar la sentencia que, en noviembre pasado, dictó el Tribunal de Justicia de la Unión Europea en la misma línea tras plantearle el tribunal español una cuestión de prejudicialidad. "Desde el principio, la transposición de la directiva se hizo mal", dice el director de Adigital, José Luis Zimmerman. " Las directivas dan flexibilidad, pero con límites para no superar su alcance", añade. Para Zimmerman, estas sentencias dan estabilidad al sector. "El uso del dato personal es lo que mueve el mercado digital", explica. Sin esa información, no podrían funcionar ni Google, ni Facebook "ni la Administración", sostiene. En su opinión, el cambio da más seguridad a las empresas y "el usuario final no va a notar nada". La necesidad de consentimiento sigue existiendo y, para cuando no se pida, tendrá que haber un interés legítimo. No habrá "barra libre"Sin embargo, hay quienes piensan que esto es una mala noticia. La Asociación de Usuarios de la Comunicación se personó en el caso. "Cuanto más se obligue a las empresas a recabar el consentimiento informado y expreso de los ciudadanos, mejor", asegura su presidente, Alejandro Perales. Para él, la directiva europea "penaliza a las normativas más garantistas", como era la española. No tiene nada que objetar a la sentencia desde un punto de vista del procedimiento, pero sigue defendiendo que no baste con que las empresas aleguen que tienen un interés legítimo para que puedan usar los datos personales. Para el consultor jurídico Gontzal Gallo, no va a haber "barra libre" en el tratamiento de los datos. "Si quieren mandarme publicidad al correo, aún tienen que pedirme mi consentimiento expreso", aclara. No sólo eso: la legislación española también recoge que ese consentimiento debe ser informado, es decir, antes de usar los datos, hay que informar al afectado. "La sentencia no se carga la protección de datos, pero es que, en su día, cuando se reguló en España, quisimos ser más papistas que el papa", sostiene. Un aspecto sensible es el de los ficheros de morosos, ahora bautizados como de solvencia patrimonial. Los asociados de la ASNEF, desde bancos a aseguradoras, dependen mucho de los datos personales para decidir si conceden un préstamo. El punto ahora anulado por el Supremo limitaba mucho su libertad de acción para recopilar esa información. "A partir de ahora, determinados tratamientos de datos que requerían del consentimiento ya no lo necesitarán", explica el responsable del gabinete jurídico de ASNEF, Carlos Alonso. "El fraude financiero, por ejemplo, requería de ese consentimiento", añade. Estesería, según él, un caso claro de interés legítimo. Alonsorecuerda que así está funcionando en el resto del continente y "Europa es respetuosacon la protección de datos". Derechos fundamentalesEl problema viene cuando ese interés legítimo puede afectar a un derecho fundamental como es el de la privacidad o el de la intimidad. Hasta ahora, la cosa era sencilla: en los casos en que no había consentimiento, sólo se podían usar los datos obtenidos de fuentes accesibles al público. Ahora, los que consideren que tienen un interés legítimo podrán alegarlo para usar los datos que tienen de las personas. "Las empresas que quieran tratar datos personales sin consentimiento siempre se verán limitadas a demostrar que lo hacen con un interés legítimo y sin vulnerar los derechos de los particulares", explican desde SalirdeInternet. "El problema es que parece difícil que lo ponderen objetivamente las empresas. Al final, habrá reclamaciones y será la Justicia la que determine cada caso", temen. El director de la Agencia Española de Protección de Datos (AEPD), José Luis Rodríguez, advierte de que "la mera invocación de un interés legítimo no es suficiente para el tratamiento de datos sin consentimiento". En el futuro, a medida de que se den casos conflictivos, la AEPD tendrá que ir interpretando caso por caso. "A partir de ahora no hay automatismo", explica. Insiste en que, a pesar de lo aparecido ayer en varias publicaciones en internet, "los ciudadanos no van a ver mermadas sus garantías de protección". Recuerda que sigue vigente la obligación de informar de los derechos que se tienen, como el de oposición al tratamiento de los datos, y que la legislación también acota las acciones de las empresas de marketing y las de gestión de morosos. "No hay una sacudida radical del régimen de tratamiento de datos y su clave de bóveda sigue siendo el consentimiento", mantiene. FUENTE :http://www.publico.es/ciencias/422094/el-supremo-mutila-la-proteccion-de-datos-personales |

|

|

|

|

38913

|

Foros Generales / Noticias / Google Wallet vuelve a estar disponible

|

en: 15 Febrero 2012, 17:46 pm

|

Después de que a principios de semana la compañía se viese obligada a deshabilitar la aplicación debido a la importantes fallos de seguridad detectados por sus usuarios los cuales, provocaban que tras producirse el robo del terminal, se pudiese acceder a los fondos de la cuenta de Wallet con total facilidad, hoy Google ha vuelto a poner disponible su monedero virtual tras haber conseguido solventar los problemas. Ayer por la noche, se volvió a permitir la venta de tarjetas prepago. La compañía ha evitado que varios usuarios puedan utilizar una única tarjeta. Se trata de la solución a uno de los problemas, sin embargo, el problema referente a que es lo que sucede cuando el teléfono esta rooteado tiene toda la pinta de no haber sido solventado. Y es que Google afirma “no estar al tanto de este problema en concreto”. Además, aseguran que no es muy recomendable modificar las configuraciones de seguridad que el teléfono trae preinstaladas. Por lo tanto con respecto al problema se han lavado las manos. Solución: no rootear el teléfonoMuchos usuarios recurren a esta técnica para poder tener control total sobre el teléfono y poder instalar aplicaciones que necesitan de permisos de administrador para poder ser utilizadas. Google aconseja no llevar acabo este tipo de prácticas y así se evitarán muchos problemas. Lo que hace pensar que investigando un poco, y no en demasiada profundidad, un teléfono rooteado puede tener una gran infinidad de agujeros de seguridad, no sólo en el caso de la aplicación Google Wallet, sino en otras muchos que no han sido descubiertos. La contraseña no se guarda en el teléfonoPor lo tanto, el fallo que ha sido corregido era el que no afectaba a rootear o no al teléfono, sino al que guardaba la contraseña en el propio teléfono. La actualización hace que la contraseña de la cuenta no se almacene en el teléfono, y de esta forma, el robo del teléfono o un cambio de propietario, no causen problemas al usuario de la cuenta de Google Wallet. La compañía ha vuelto a hacer incapié en cuestiones de seguridad, haciendo referencia a códigos de desbloqueo y patrones, que eviten que otra persona pueda acceder a los programas del terminal. FUENTE :http://www.redeszone.net/2012/02/15/google-wallet-vuelve-a-estar-disponible/ |

|

|

|

|

38914

|

Foros Generales / Noticias / Las empresas de Internet denuncian a la Ley Sinde ante el Tribunal Supremo

|

en: 15 Febrero 2012, 17:42 pm

|

La inminente entrada en vigor de la Ley Sinde-Wert coincide con los recursos ante la Justicia española que intentan que no salga adelante esta polémica ley. El último ha sido interpuesto ante el Tribunal Supremo por la Red de Empresas de Internet ( REI) y la Asociación Española de la Economía Digital ( adigital). Al Tribunal Supremo se le acumula el trabajo coincidiendo con la entrada en vigor de la Ley Sinde. La semana pasada admitía el recurso contencioso administrativo presentado por la AI contra la norma que prevé el cierre de páginas web de enlaces que la Comisión de la Propiedad Intelectual considere que violan los derechos de autor. Días después son las empresas de Internet quienes acuden hasta este tribunal para pedir la suspensión de la entrada en vigor del reglamento que regula dicha Comisión. Como leemos en elmundo.es, REI y adigital esperan que el TS admita a trámite el recurso y sumarse así a la causa de la AI "con el fin de aunar fuerzas". De hecho, como explica Julio Alonso, director de Weblogs SL y miembro de REI, el argumento esgrimido es similar a dicho recurso, al señalar que esta ley abre las puertas a la "inseguridad jurídica" y pone "un freno al desarrollo en Internet". La llega de la norma antidescargas "genera un riesgo que puede ahuyentar a inversores y emprendedores", argumenta. "Una cosa es la intención del legislador y otra lo que la ley dice", señala Alonso. En el recurso se subraya que la determinación de qué es una infracción de la propiedad intelctual no debe hacerse por parte de un organismo administrativo como la citada Comisión, sino que "debería estar regulado en una norma de rango superior". Se considera que el artículo 24 de la Consititución queda vulnerado puesto que también excede sus competencias "al evitar la tutela judicial" que debería existir a la hora de decidir si se vulneran los derechos de autor. Asimismo, se critica que un proveedro de servicios de Internet retire un contenido que presuntamente viola los derechos de autor y de este modo se reconozca que se ha dado una vulneración de la propiedad intelectual. En la práctica esto implica que el proveedor reconoce que ha cometido un delito contra la propiedad intelectual y puede convertirse en objetivo de futuros procedimientos en su contra. " Retirar el contenido supone declararte culpable", explican desde adigital. El inclumplimiento de principios de derecho administrativo sancionador y la violación del artículo 20 de la Constitución ( libertad de expresión e información) también son citados en el recurso como defectos de forma del reglamento. "Sólo podrá acordarse el secuestro de publicaciones, grabaciones y otros medios de información en virtud de resolución judicial", se recuerda en referencia a la Constitución en un texto que ha sido elaborado por Bufet Almeida y que en caso de prosperar podría suponer un fuerte varapalo al Gobierno. "Habría que debatir sobre cómo se entiende ahora la propiedad intelectual y cómo establecer nuevos mecanismos para defenderla o compensar a los autores, es decir, cómo hacer un régimen de propiedad intelectual para el siglo XXI", plantea Julio Alonso. No obstante, todo apunta a que los gobernantes seguirán haciendo caso omiso de estas acciones y seguirán adelante con la polémica ley. FUENTE :http://www.adslzone.net/article7958-las-empresas-de-internet-denuncian-a-la-ley-sinde-ante-el-tribunal-supremo.html |

|

|

|

|

38915

|

Foros Generales / Noticias / Nuevas y curiosas técnicas del malware contra entidades latinoamericanas

|

en: 15 Febrero 2012, 17:31 pm

|

No es un secreto que el malware contra entidades latinoamericanas se fundamente en el "pharming". O sea, la modificación de la resolución de dominios a través del archivo hosts del sistema. Con sus distintas variantes, los atacantes se han centrado principalmente en esta técnica en los últimos años. Sin embargo hace poco, hemos observado una pequeña progresión que nos ha parecido curiosa.Los brasileñosLos atacantes brasileños suelen utilizar técnicas muy diferentes a los rusos o los latinoamericanos. Ellos prefieren programar en Delphi, y crear ventanas de programa que son como réplicas de una parte o de toda la página del banco objetivo. Se superponen en la web original cuando se visitan, y la víctima introduce en esos formularios sus datos. A este tipo de malware los llamamos "delephant", porque además de estar programados en Delphi, también suelen "pesar" mucho (varios megas) al contener imágenes en bruto de varios bancos.  O también pueden llegar a crear una pantalla que simule ser por completo el navegador. Los brasileños no se caracterizan precisamente por su calidad al programar, ni por su innovación. Y este caso que vamos a estudiar será un buen ejemplo. Los rusosAdemás de más sofisticados, una de las características de la escuela de malware rusa es que consiguen posicionarse en el sistema de forma que recogen el tráfico, aunque esté cifrado. Contra esto, los bancos se apresuraron a ofuscar el tráfico con javascript. Antes de enviarlo al servidor, lo codifican profusamente. Así, aunque lo interceptasen (con un man-in-the-browser en forma de BHO, por ejemplo) seguirían encontrándose con la dificultad del ofuscado. Si los programadores del malware lo tuviesen en cuenta, podrían indicarle al BHO que obviasen las rutinas de ofuscado específicas... pero veremos qué han preferido hacer los brasileños ante la "dificultad" de programar un BHO. Las "nuevas" técnicasLo que nos hemos encontrado es un método que mezcla estas dos familias e implementa una curiosa técnica para eludirlas. Lo que el troyano hace es: - Infecta la máquina, y se queda a la espera de la monitorización de ciertas páginas.

- Cuando detecta que se está en las páginas que necesita,inyecta un javascript propio en la página, que se encarga de copiar al portapapeles los datos robados.

- javascript, por definición, no puede escribir en disco, por tanto (y aquí lo curioso), lo que hace el troyano es copiar el contenido que le interesa en el clipboard y, por otro lado, el troyano monitoriza el portapapeles. Si contiene los datos que le interesan, es él el que los graba en disco.

Curiosísima forma de eludir la restricción de javascript de escribir en disco, a través del portapapeles. Más datos sobre el troyanoPor lo demás, como suelen hacer los especímenes brasileños, envía por correo los datos robados. También captura los teclados virtuales en pequeñas "fotografías" cuando el usuario pulsa sobre los números. Si el banco ofusca estos números con un "*" cuando son pulsados, el troyano carga una rutina javascript que evita que esto ocurra, y así puede grabar en imágenes las teclas virtuales pulsadas. Muestras de los resultadosEl troyano ataca a diferentes entidades, principalmente sudamericanas. Estos son un par de ejemplos de archivos HTML que el troyano envía a los atacantes. Por ejemplo para el Banco Guayana.  Y para el Banco Caroní.  Curioso porque pega todas las imágenes y las letras de la contraseña dos veces. Esto es simplemente uno (de tantos) errores de programación. Como curiosidad final, durante el análisis del troyano (pero independientemente de este) he advertido un error de concepto en la seguridad del Banco Guayana. Normalmente, los bancos se protegen de los troyanos que realizan capturas de pantalla sustituyendo los números o teclas por asteriscos cuando son pulsados (momento en que un hipotético troyano haría la "foto"). Por el contrario, cuando se separa el puntero, los números deben ser mostrados en claro, para que el usuario pueda identificarlos. Este es el comportamiento "normal":   Pero en el caso de Guayana, sus administradores lo han implementado al revés... en concreto tiene un error de concepto en su teclado virtual que hace que sus medidas de seguridad no sean útiles, puesto que, oculta los números cuando no se están pulsando... y los muestra cuando se van a elegir. Lo que facilita la vida a los troyanos de este tipo.   FUENTE FUENTE :http://www.laflecha.net/canales/seguridad/noticias/nuevas-y-curiosas-tecnicas-del-malware-contra-entidades-latinoamericanas

|

|

|

|

|

38916

|

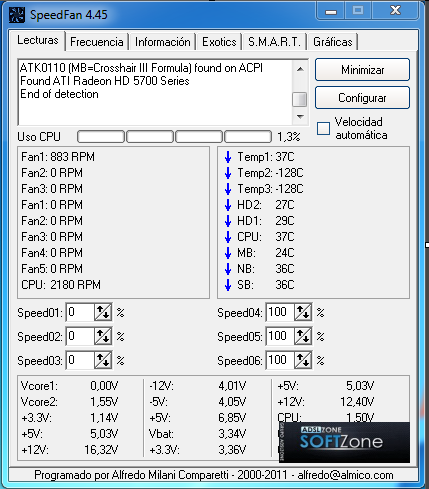

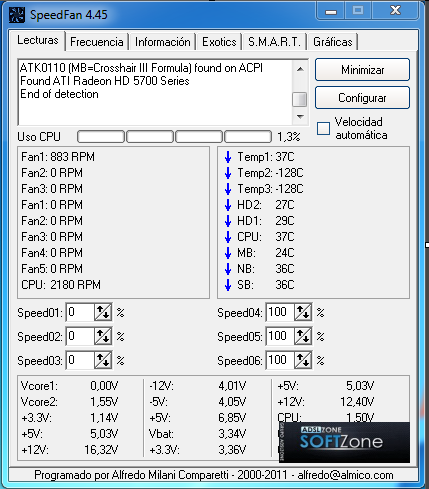

Foros Generales / Noticias / SpeedFan 4.46 Beta 4: Monitoriza las temperaturas y voltajes de tus componentes

|

en: 15 Febrero 2012, 15:31 pm

|

Desde Almico o Alfredo Milani Comparetti, nos ofrecen la nueva versión, no final, de uno de sus programas estrella, con el que podemos monitorizar las temperaturas y voltajes de nuestros componentes hardware en tiempo real: SpeedFan 4.46 Beta 4. Con SpeedFan, incluso podremos controlar la velocidad de los ventiladores, conociendo sus revoluciones y minimizar el programa a la barra de tareas para conocer en todo momento la temperatura de nuestros componentes. Este programa gratuito, está disponible en español, para los principales sistemas operativos Windows. En SpeedFan 4.46 Beta 4, como cambios principales y novedades, se añade las lecturas del ajuste de voltaje en varias placas Intel, se agrega soporte para MSI- MS7577, además de soporte completo para Fintek F71858AD y se reprograma la aplicación para la detección de discos duros externos por USB. Interfaz del programa:  Podemos descargar SpeedFan en versión Beta o estable desde los siguientes enlaces: -> Descargar SpeedFan (versión Beta)-> Descargar SpeedFan (versión estable)FUENTE :http://www.softzone.es/2012/02/15/speedfan-4-46-beta-4-monitoriza-las-temperaturas-y-voltajes-de-tus-componentes-hardware/ |

|

|

|

|

38917

|

Foros Generales / Noticias / Libertad condicional para el cofundador de Megaupload

|

en: 15 Febrero 2012, 15:26 pm

|

|

Un tribunal neozelandés otorgó la libertad condicional al cofundador de Megaupload, Mathias Ortmann, quien es requerido, junto a otros tres ejecutivos de este portal, por Estados Unidos por supuesta piratería informática.

El juez David McNaughton del Tribunal del distrito de Manukau impuso 17 condiciones para la libertad provisional de Ortmann, entre ellas la prohibición de acceder o utilizar internet, informó Radio Nueva Zelanda.

Ortmann es el tercer ejecutivo de Megaupload que sale en libertad condicional desde su detención el 20 de enero pasado en la mansión que alquilaba a las afueras de Auckland el fundador del portal, Kim Schmitz, conocido también como Dotcom.

Las detenciones de Ortmann, Dotcom, así como las del responsable técnico de Megaupload, Finn Batato, y el jefe de programación, Bram van der Kolk, se realizaron en el marco de un vasto operativo internacional que incluyó el cierre del portal el jueves 19 en Estados Unidos y detenciones en Europa.

Ortmann, de nacionalidad alemana, vivirá en la misma dirección que su compatriota Batato y el holandés van der Kolk, mientras Dotcom seguirá detenido a la espera de la audiencia sobre su extradición a Estados Unidos, prevista para este mes.

Estados Unidos quiere juzgar a un total de siete ejecutivos de Megaupload, entre ellos los cuatro detenidos en Nueva Zelanda, por piratería informática, crimen organizado y blanqueo de dinero.

A Megaupload se le atribuye haber causado más de 500 millones de dólares (381 millones de euros) en pérdidas a la industria del cine y de la música al transgredir los derechos de autor de compañías y obtener con ello unos beneficios de 175 millones de dólares (133 millones de euros).

FUENTE :http://www.SPAM/internet/2012-02-15/libertad-condicional-para-el-cofundador-de-megaupload-1276450167/

|

|

|

|

|

38918

|

Foros Generales / Noticias / Irán consigue finalmente neutralizar a Stuxnet

|

en: 15 Febrero 2012, 15:24 pm

|

|

Ingenieros iraníes han finalmente dado el alta a los sistemas informáticos de su programa atómico.

Diario Ti: Stuxnet infiltró en 2009 los sistemas del programa atómico de Irán. Según empresas como Symantec, Stuxnet sería resultado de una cooperación israelí-estadounidense destinada a desbaratar tal programa.

Empresas de seguridad informática han publicado detallados análisis de Stuxnet, que habrían ayudado a Irán a aprender sobre el gusano y la forma de neutralizarlo.

Esta situación fue comentada a la agencia Reuters por el consultor alemán en seguridad informática Ralph Langner, quien dijo "Si a estas alturas no hubieran logrado deshacerse de Stuxnet, serían completamente idiotas". Langner es considerado el primer experto occidental en identificar el ultra complejo código de Stuxnet, y concluir que constituía un ataque estratégico contra las centrífugas iraníes utilizadas para el enriquecimiento de uranio.

Irán asegura que su programa atómico tiene fines pacíficos, pero países occidentales temen que, en realidad, la intención de Irán es desarrollar armas atómicas.

Stuxnet pasó a la historia de la seguridad informática como el primer ciberataque altamente específico, al contrario de las ciberarmas conocidas, que tienen un cometido más difuso.

FUENTE :http://www.diarioti.com/noticia/Iran_consigue_finalmente_neutralizar_a_Stuxnet/31086

|

|

|

|

|

38919

|

Foros Generales / Noticias / Hacienda alerta de una estafa sobre un supuesto reembolso de impuestos

|

en: 15 Febrero 2012, 02:11 am

|

|

Madrid (Efecom).- La Agencia Tributaria (AEAT) ha detectado el envío de un correo electrónico fraudulento en el que se suplanta su identidad e imagen para pedir el número de la tarjeta de crédito de los contribuyentes con el fin de efectuarles un supuesto reembolso de impuestos.

Según explica la AEAT en un comunicado, el correo electrónico avisa a las personas que lo reciben de que han resultado "elegibles para recibir un reembolso de impuestos de 223,56 euros". Posteriormente se solicita que se dirijan a un enlace, en el que también se suplanta la imagen de la AEAT, para que dejen el número de su tarjeta de crédito.

Esta práctica, conocida como "phishing", ha sido detectada a media mañana de hoy gracias a la colaboración de los internautas que se pusieron en contacto con los servicios de información de la Agencia Tributaria, que ya ha tomado las medidas necesarias para impedir que los servidores vinculados al fraude puedan recibir los datos de contribuyentes. Hacienda recuerda que nunca pide por correo electrónico información confidencial, económica o personal, ni números de cuenta o tarjeta de los contribuyentes.

FUENTE :http://www.lavanguardia.com/economia/20120214/54255004021/hacienda-alerta-estafa-supuesto-reembolso-impuestos.html

|

|

|

|

|

38920

|

Foros Generales / Noticias / iCloud crece 15 millones de usuarios en 21 días, superando los 100 millones

|

en: 15 Febrero 2012, 02:09 am

|

Tim Cook hizo aparición ayer en la Goldman Sachs Technology and Internet Conference, una conferencia orientada a inversores. Allí trató varios temas de la compañía de la manzana mordida y uno de ellos ha sido los datos de crecimiento de iCloud. Y es que la nube de Apple ha superado ya los 100 millones de usuarios. Dado que hace menos un mes, el mismo Cook dijo que estaban en los 85 millones, esto significa que el servicio ha tenido un crecimiento de 15 millones de usuarios en 21 días. A pesar de estos números, Cook ha insistido que con iCloud están manejando una estrategia a largo plazo o, como ha dicho exactamente, una “estrategia para la próxima década”. Estos números nos dicen que la aceptación de iCloud por parte de los usuarios de los dispositivos de Apple ha sido bastante amplia y que, sin duda, seguirá creciendo. Pero no ha sido sólo de eso de lo que ha hablado el CEO de la que es hoy uno de los principales jugadores en el terreno tecnológico. Otro tema que ha tocado ha sido el del mercado de las tablets, el cual en su opinión terminará superando al del PC, siendo esto tan sólo una cuestión de tiempo. A pesar de ello, señaló que eso no significa que la industria del PC vaya a desaparecer ni que esa superación del mercado vaya a suceder pronto. Respecto a la competencia en ese terreno, dijo no estar preocupado por ella y le da la bienvenida “siempre que inventen sus propias cosas”, en alusión a Samsumg y a los litigios en que anda con esta empresa por las similitudes con el iPad. En cuanto a las tablets más baratas que se están popularizando últimamente, simplemente dijo que la experiencia de usuario hacía que terminases odiando la compra que habías hecho. Cook también habló de Apple TV, un producto en el cual no pretenden enfocar sus esfuerzos, los cuales van dirigidos al iPhone y el iPad pues las oportunidades que ofrecen son mucho mayores que el mercado de Apple TV. Sin embargo, eso no significa que lo vayan a dejar de lado, sino que continuarán su desarrollo para ver que ocurre en el futuro. Vía | Applesfera | The Next WebFUENTE :http://www.genbeta.com/actualidad/icloud-crece-15-millones-de-usuarios-en-21-dias-superando-los-100-millones |

|

|

|

|

|

| |

|