El kit Magnitude exploit es uno de los kits de herramientas de navegación más antiguos entre los que aún se usan. Después de su inicio en 2013, disfrutó de la distribución mundial con un gusto por el ransomware. Finalmente, se convirtió en una operación privada que tenía un enfoque geográfico estrecho.

Durante 2017, Magnitude entregó el ransomware Cerber a través de una puerta filtrante conocida como Magnigate, solo a unos pocos países asiáticos seleccionados. En octubre de 2017, el operador del kit de explotación comenzó a distribuir su propia raza de ransomware, Magniber. Ese cambio llegó con un giro interesante: los autores del malware hicieron todo lo posible para limitar las infecciones a Corea del Sur. Además del filtrado del tráfico a través de cadenas de publicidad maliciosa específicas del país, Magniber solo se instalaría si se devolviera un código de país específico, de lo contrario se eliminaría a sí mismo.

En abril de 2018, Magnitude comenzó inesperadamente a empujar el creciente ransomware de GandCrab, poco después de haber adoptado un nuevo flash día cero (CVE-2018-4878). Lo que pudo haber sido una campaña de prueba no duró mucho, y poco después, Magniber estaba de vuelta otra vez. En nuestras recientes capturas de Magnitude, ahora vemos el último exploit de Internet Explorer (CVE-2018-8174) que se usa principalmente, que se integró después de una interrupción de tráfico de una semana.

En esta publicación, echamos un vistazo a algunos cambios notables con Magniber. Su código fuente ahora es más refinado, aprovechando varias técnicas de ofuscación y ya no depende de un servidor de Comando y Control o clave codificada para su rutina de cifrado. Además, aunque anteriormente Magniber solo se enfocaba en Corea del Sur, ahora ha expandido su alcance a otros países de Asia Pacífico.

Extrayendo la carga útil

loader DLL:

https://www.virustotal.com/#/file/6e57159209611f2531104449f4bb86a7621fb9fbc2e90add2ecdfbe293aa9dfc/detailsMagniber’s core DLL:

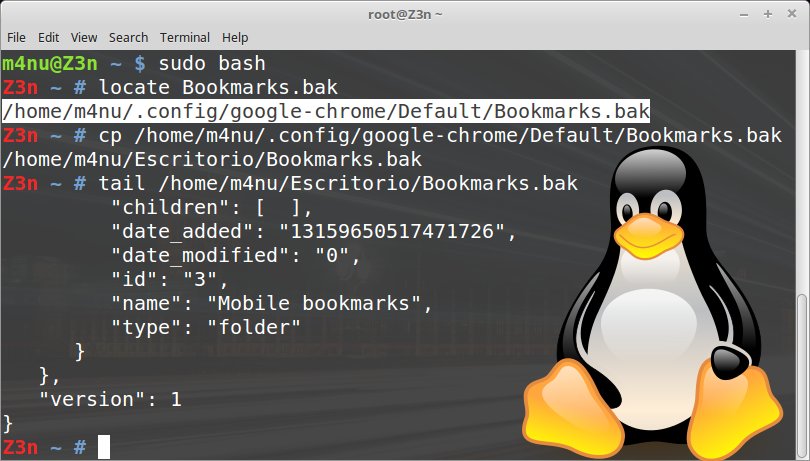

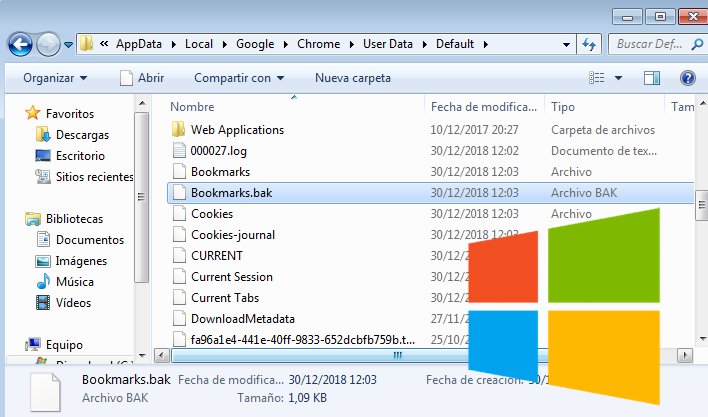

https://www.virustotal.com/#/file/fb6c80ae783c1881487f2376f5cace7532c5eadfc170b39e06e17492652581c2/detailsHay varias etapas antes de descargar y ejecutar la carga final. Después de la redirección 302 de Magnigate (Paso 1), vemos un javascript ofuscado Base64 (Paso 2) utilizado para iniciar la página de aterrizaje de Magnitude, junto con un VBScript codificado en Base64. (Ambas versiones originales de los scripts están disponibles al final de esta publicación en los IOC.) Después de la explotación de CVE-2018-8174, se recupera el Magniber cifrado con XOR.

Funcionalmente, este shellcode es un descargador simple. Descarga la carga ofuscada, la decodifica mediante XOR con una clave y luego la despliega:

La carga útil descargada (72fce87a976667a8c09ed844564adc75) no es, sin embargo, el núcleo de Magniber, sino un cargador de etapa siguiente. Este cargador descomprime el DLL principal de Magniber (19599cad1bbca18ac6473e64710443b7) y lo inyecta en un proceso.

Ambos elementos, el cargador y el núcleo de Magniber, son archivos DLL con el resguardo del Cargador Reflectivo, que se cargan en un proceso actual utilizando la técnica de inyección Reflective DLL.

Análisis del comportamiento

Las acciones realizadas por Magniber no han cambiado mucho; cifra los archivos y al final arroja una nota de rescate llamada README.txt.

Los enlaces proporcionados conducen a una página .onion que es única por víctima y similar a muchas otras páginas de ransomware:

Más información:

https://blog.malwarebytes.com/threat-analysis/2018/07/magniber-ransomware-improves-expands-within-asia/Saludos.