Incrustar malware dentro de un documento de Word es ahora un lugar común. Por lo general, se trata de una Macro lanzada por la función 'habilitar contenido', también conocida como la función 'Por favor, infecta mi máquina'. Los autores de malware han dado el siguiente paso lógico utilizando un documento PDF como punto de partida.

Un PDF no es solo un documento legible fijo. Tiene muchas más características como dibujar y crear formularios. Es importante destacar que para los autores de malware, un documento PDF puede interpretar javascript. Echemos un vistazo al análisis de malware donde el autor creó un documento PDF incrustado con javascript que crea un documento de Microsoft Word con un VBScript incrustado para ejecutar Jaff Ransomware.

Análisis de Jaff Ransomware

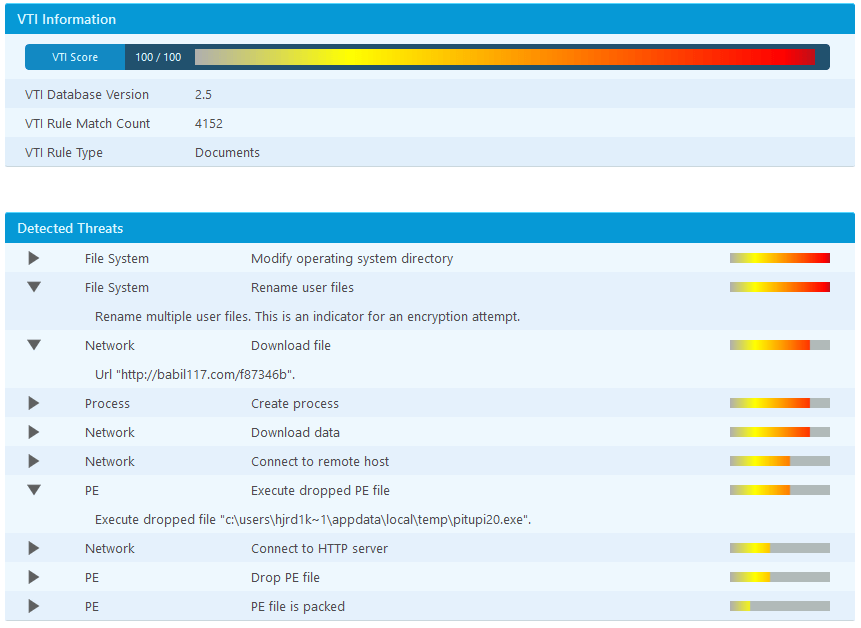

Después de cargar el archivo "nm.pdf" de aspecto inocente al VMRay Analyzer, obtuvimos un puntaje extremadamente alto de VTI (VMRay Threat Identifier): 100/100. Para entender por qué el puntaje es tan alto, comenzamos mirando la Información de VTI.

La segunda entrada sugiere lo que el título del blog ya ha insinuado: "Cambiar el nombre de varios archivos de usuario". Este es un indicador para un intento de cifrado. Ciertamente estamos lidiando con el ransomware.

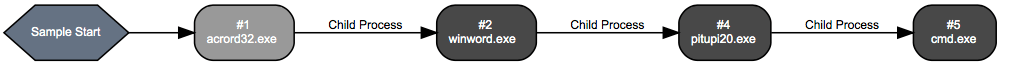

pero como funciona? El documento PDF no se puede ejecutar como un archivo ejecutable. En el informe de VMRay Analyzer, podemos volver a la página de resumen y mirar el gráfico del proceso.

Esto nos muestra un comportamiento realmente nuevo al abrir un documento PDF.

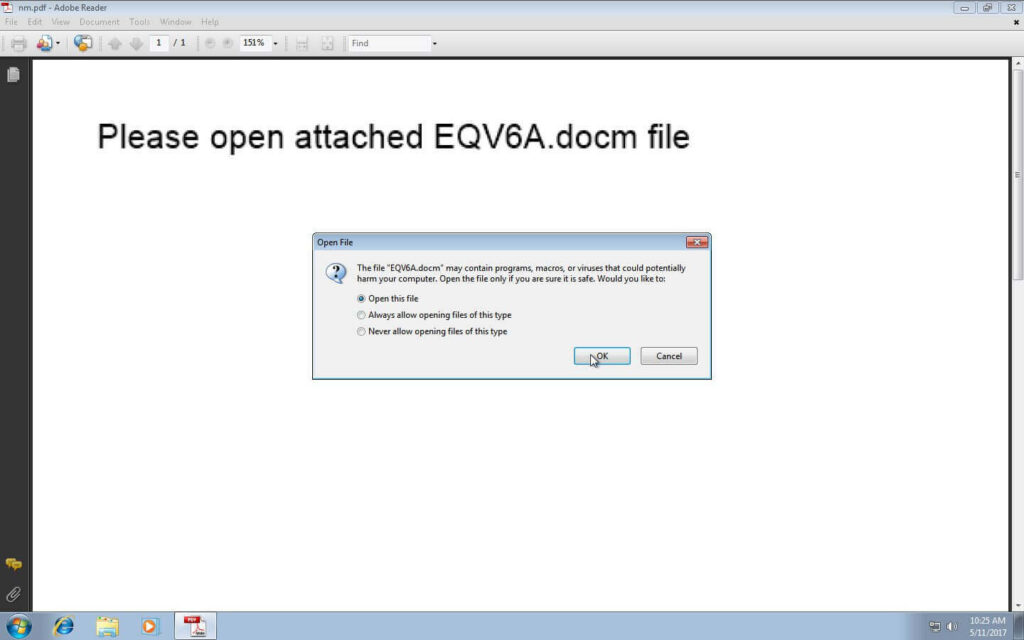

Primero, para abrir el archivo "nm.pdf", se inicia el proceso de Acrobat Reader "acrord32.exe" y se carga el PDF. Luego aparece un mensaje y solicita abrir un archivo "EQV6A.docm". Este mensaje nos advierte sobre la necesidad de abrir este archivo porque podría dañar nuestra computadora.

Esto funciona porque el documento PDF tiene un javascript incrustado que se inicia cuando se abre el documento.

Código:

<<

/Type/Catalog/Pages 9 0 R/Names 13 0 R/OpenAction

<< /S/javascript/JS(submarine();) >>

>>

Más información: https://www.vmray.com/cyber-security-blog/jaff-ransomware-hiding-in-a-pdf-document/

Saludos.