| |

|

301

|

Foros Generales / Noticias / ¿Smartphone extraviado? Cómo rastrear tu Android desde Google

|

en: 6 Septiembre 2015, 12:29 pm

|

Los smartphones ya no solo cumplen las funcionalidades de un teléfono celular, sino que permiten aprovechar infinidad de usos que las nuevas tecnologías nos aportan. Debido a la variedad en aplicaciones, es muy habitual encontrar grandes cantidades de información valiosa almacenada en ellos. De este modo, si se extravían, su dueño quedará expuesto a perder sus datos y es por esto que te mostraremos una de las formas más prácticas para encontrar tu smartphone con sistema operativo Android en caso de haberlo extraviado. Por otra parte, si en algún momento te surgieron preguntas del tipo: ¿es posible encontrar un celular extraviado o robado? ¿Cómo saber qué camino tomé para ir a algún lugar?, o ¿cómo saber en dónde se encuentra mi hijo menor?, entonces te sugiero que sigas leyendo este post. Puede serte útil ayudándote a resolver estas cuestiones. Conociendo nuestro Android En muchas ocasiones, ante una duda o disputa, las personas utilizan a Google como juez, para buscar una rápida respuesta; sin embargo, no todo el mundo conoce que este gigante tecnológico también es capaz de rastrear tu Android y calendarizar la ubicación de un smartphone la mayoría del tiempo. Esto significa que, mediante el uso de un calendario, podrás examinar en qué lugares has estado y, en caso de que no recuerdes la ubicación, podrás conocer el punto donde extraviaste el dispositivo. Para utilizar este servicio debes ingresar al servicio Cronograma de Google. Como vemos en las siguientes imágenes, ingresando el correo de Gmail y su contraseña ya se podrá explorar el cronograma de ubicaciones:   Ya ingresando dentro de calendario podrás observar todos los lugares donde has estado. Para verlo más claro, les dejaré un ejemplo que muestra mis propias actividades el día 15 de agosto de este año:  Como podemos observar, además de detallar el lugar y dirección, también nos indica el tiempo de permanencia en la zona. Entonces, podemos observar el tiempo que estuve, por ejemplo, en la universidad e inclusive cuánto tiempo me demoré en comer. Además de esta información, también podremos ver el camino que tomamos para desplazarnos a cada ubicación:  La recolección de estos datos podría variar un poco de acuerdo a la conexión del teléfono, sobre todo si no tienes red móvil y datos todo el tiempo habilitados. Navegando por el menú de calendario podrás encontrar lo que hiciste en la fecha que elijas; para utilizar este servicio solo necesitas tener activado el GPS, además de saber el usuario y la contraseña de la cuenta correspondiente al teléfono. También se podrá borrar información u obtener más datos de los puntos mediante el uso de Street view, el cual nos dejará ver en imágenes el lugar donde estuvo el dispositivo. Por supuesto esta información podrá ser visitada desde cualquier dispositivo, ya sea una computadora hogareña, corporativa o inclusive otro smartphone. De esta manera, este servicio podría auxiliarte en caso de pérdida o robo, ya que tendrás la ubicación del teléfono mientras esté prendido y conectado a Internet; en caso de que no lo esté, verás el lugar de su última conexión. Fines beneficiosos… y otros no tanto Ya vemos que este servicio para rastrear tu Android puede ser utilizado con fines beneficios, no solo encontrar un dispositivo extraviado sino también como medida de control parental, para saber la ubicación de los menores. En oposición, también es importante tomar conciencia de que esta información podría estar a la mano de un ciberdelincuente en caso de que haya robado las credenciales de acceso a la cuenta vinculada al dispositivo, producto de un ataque informático como son los conocidos casos de phishing o de algún código malicioso creado con el fin de robar datos. De esta manera, se podría conocer tu historial de direcciones y horarios en los que normalmente visitas determinados lugares, obteniendo más información de la que la gente creería que podría tener asociada a una dirección de correo electrónico. Para finalizar, es importante mencionar que existe una gran cantidad de aplicaciones que realizan este tipo de rastreo, pero como es lógico, necesitan una instalación y una mínima configuración para ser funcionales. En cambio, este servicio de Google se encuentra funcional por defecto. Para complementarlo, debemos utilizar soluciones de seguridad también en smartphones, además de en PC, ya que nos darán una mayor protección ante estas amenazas, mitigando el impacto contra sitios de phishing y códigos maliciosos que puedan afectar a usuarios distraídos. Fuente: Welivesecurity |

|

|

|

|

302

|

Foros Generales / Noticias / 11 errores de seguridad que probablemente sigues cometiendo

|

en: 6 Septiembre 2015, 12:25 pm

|

Cuando se trata de la seguridad de los datos, los atacantes siguen aprovechándose del punto más débil de todos: las personas. En este artículo analizamos 11 errores de seguridad que muchos usuarios –los más irresponsables– siguen cometiendo a diario. 1. No instalar parches La triste realidad es que la mayoría de las filtraciones de datos no solo se debe a errores humanos, como hacer clic en un vínculo malicioso, sino también a sistemas informáticos cuyo software está desactualizado. Por ejemplo, los atacantes suelen aprovechar las fallas de Microsoft Office y Adobe Player que los usuarios aún no corrigieron, para lograr entrar a los equipos. Otros atacantes más avanzados aprovechan las vulnerabilidades que llamamos “0-day” para las cuales todavía no se publicó el parche o la revisión correspondiente. Para muchos usuarios, e incluso para algunos administradores de sistemas corporativos, la administración de los parches sigue siendo una tarea banal. No obstante, la buena noticia es que cada vez es más fácil hacerlo. Microsoft está implementando modificaciones en Windows que dejarán la Revisión de los Martes como cosa del pasado, mientras que la mayoría de sistemas operativos (incluyendo Android e iOS) ahora cuentan con una funcionalidad de actualización automática para aplicaciones móviles, de modo que los usuarios no tienen que hacer nada. 2. Ser demasiado confiados Las personas siguen siendo demasiado confiadas en el mundo digital. Quizá ya la mayoría comenzó a ignorar las llamadas y los mensajes de texto no solicitados al igual que a los vendedores ambulantes que se presentan en el hogar, pero aún siguen abriendo correos electrónicos y vínculos de personas que no conocen. Demasiado a menudo, los usuarios abren esos correos electrónicos y descargan archivos adjuntos (algunos de los cuales pueden incluir malware), y en ciertos casos hacen clic en vínculos acortados que aparecen en Twitter, LinkedIn o Facebook. Algunos de ellos los redirigen a sitios web infectados y son señuelos para que caigan en engaños. 3. Reutilizar contraseñas El mayor paso en falso que los usuarios informáticos siguen dando es el uso de contraseñas débiles o reutilizadas, que los atacantes pueden adivinar mediante ataques por fuerza bruta. La administración de contraseñas puede ser un problema: un estudio reveló que, en el Reino Unido solamente, la persona promedio usa contraseñas para 19 cuentas diferentes. El surgimiento de programas para administrar contraseñas y de la tecnología biométrica mejoró algunas de estas dificultades, pero de todas maneras es probable que la seguridad de las contraseñas siga siendo un problema para algunos usuarios. Por más sorprendente que parezca, esta contraseña seguía siendo la más popular en 2014. 4. Dar datos de más en las redes sociales Las generaciones Y y Z usan cotidianamente Twitter, Facebook, Instagram y otras plataformas sociales, así como WhatsApp, Viber y otros servicios similares de mensajería instantánea. Estas generaciones más jóvenes comparten prácticamente cada detalle intrincado de sus vidas, lo que lleva a la posibilidad de que dicha información online se intercepte, se robe o simplemente se venda a criminales. Esta información también se puede vender a terceros comerciantes para que hagan publicidad dirigida, y es probable que los cibercriminales usen la misma información públicamente disponible para realizar ataques de Ingeniería Social, como enviar correos electrónicos o vínculos para ataques de phishing. No tener soluciones de seguridad Los programas antivirus cambiaron y evolucionaron en los últimos años. Su objetivo es detectar y eliminar en forma proactiva virus, troyanos, gusanos y otras clases de malware para mantenerte protegido. Sin embargo, algunas personas aún no tienen una solución de seguridad, aunque es una de las primeras líneas de defensa – junto con tener buenos hábitos y mantener los sistemas actualizados. 6. Creer que “eso no va a pasar” Uno de los mayores problemas que tienen las personas con la seguridad de la información no es algo que ignoran, como instalar parches o descargar una solución de seguridad, sino la sensación de que ellos no son un objetivo deseado para los cibercriminales. Los individuos y las empresas siguen adoptando el mismo enfoque de que “esto no va a pasarme a mí”. Ignoran las prácticas de seguridad esenciales y luego expresan su sorpresa cuando pierden datos, dinero o información como resultado de un ataque informático. 7. Dejar los dispositivos sin supervisión Un error simple que muchos siguen cometiendo es dejar los equipos de escritorio o portátiles sin supervisión y desbloqueados. Lo mismo aplica a dispositivos móviles, como smartphones y tabletas. No cabe duda de que el mayor riesgo es el robo del dispositivo, pero si se dejan desbloqueados también pueden exponer a los usuarios al robo de datos o a que te espíen mientras navegas online (lo que conocemos como “shoulder surfing”). 8. Navegar con conexiones desprotegidas Todos exigimos tener Wi-Fi gratuito en todas partes adonde vayamos, ya sea para poder navegar en Internet, verificar la cuenta de Twitter o Facebook, comprar productos online, vigilar las transacciones bancarias o realizar una llamada VoIP. Pero a veces nos conectamos a redes Wi-Fi públicas de mucho tráfico que no son seguras y son abiertas, como en un café. En estas conexiones de Wi-Fi abiertas que no están protegidas por contraseña, las visitas a sitios web HTTP sin cifrar (no HTTPS) pueden permitirle a un atacante llevar a cabo un ataque Man-in-the-Middle (MITM) para interceptar el tráfico y monitorearlo para robar información, como contraseñas para transacciones bancarias online. 9. Ignorar las advertencias de los certificados SSL ¿Alguna vez visitaste un sitio web y recibiste una advertencia de seguridad de que la conexión no era segura? Probablemente alguna vez te pasó y quizá seguiste adelante y entraste a ese sitio no seguro. La advertencia indica que el certificado SSL no es válido o venció, lo que hace que la conexión no sea segura y es más probable que un tercero logre comprometerla. De hecho, investigadores de la universidad Carnegie Mellon University dijeron ya en el año 2009 que las advertencias sobre certificados digitales en los navegadores web no son una medida de seguridad efectiva, ya que muchos las ignoran. Hace poco, Google rediseñó sus advertencias de seguridad tras enterarse de que los usuarios de Chrome ignoraban 70% de las advertencias. 10. Descargar apps desde fuentes desconocidas Ahora ya no es tan común, pero algunos dueños de smartphones y tabletas siguen descargando aplicaciones desde sitios web y tiendas de terceros no oficiales, lo que representa un riesgo masivo. Algunas de estas tiendas contienen aplicaciones que son maliciosas o que parecen legítimas, pero que en realidad se volvieron a compilar incluyendo códigos maliciosos. 11. Liberar dispositivos móviles Aunque algunos dueños de dispositivos iOS y Android prefieren liberar sus dispositivos para dejar de estar sujetos a las limitaciones impuestas por Google y Apple respectivamente, el proceso de jailbreak también representa un riesgo de seguridad. “Lo que persigue un usuario con este proceso es acceder por completo al control del sistema operativo, pudiendo, entre otras cosas, descargar aplicaciones, extensiones y temas que no están en el repositorio oficial. Pero sucede que a la vez, este proceso deja un hueco de seguridad que podría ser aprovechado de forma maliciosa”, explicó Camilo Gutierrez, Security Researcher de ESET, al analizar la funcionalidad Rootless de iOS 9 que para muchos es un impedimento para realizar jailbreak. La liberación de dispositivos puede provocar que ciertas aplicaciones dejen de funcionar y se comporten de modo inusual, mientras que también los hace más propensos a ataques externos. Además, si cambias la configuración de un iPhone o iPad, anularás la garantía de Apple. Y tú, ¿comestiste alguno de estos errores? Fuente: WeliveSecurity |

|

|

|

|

303

|

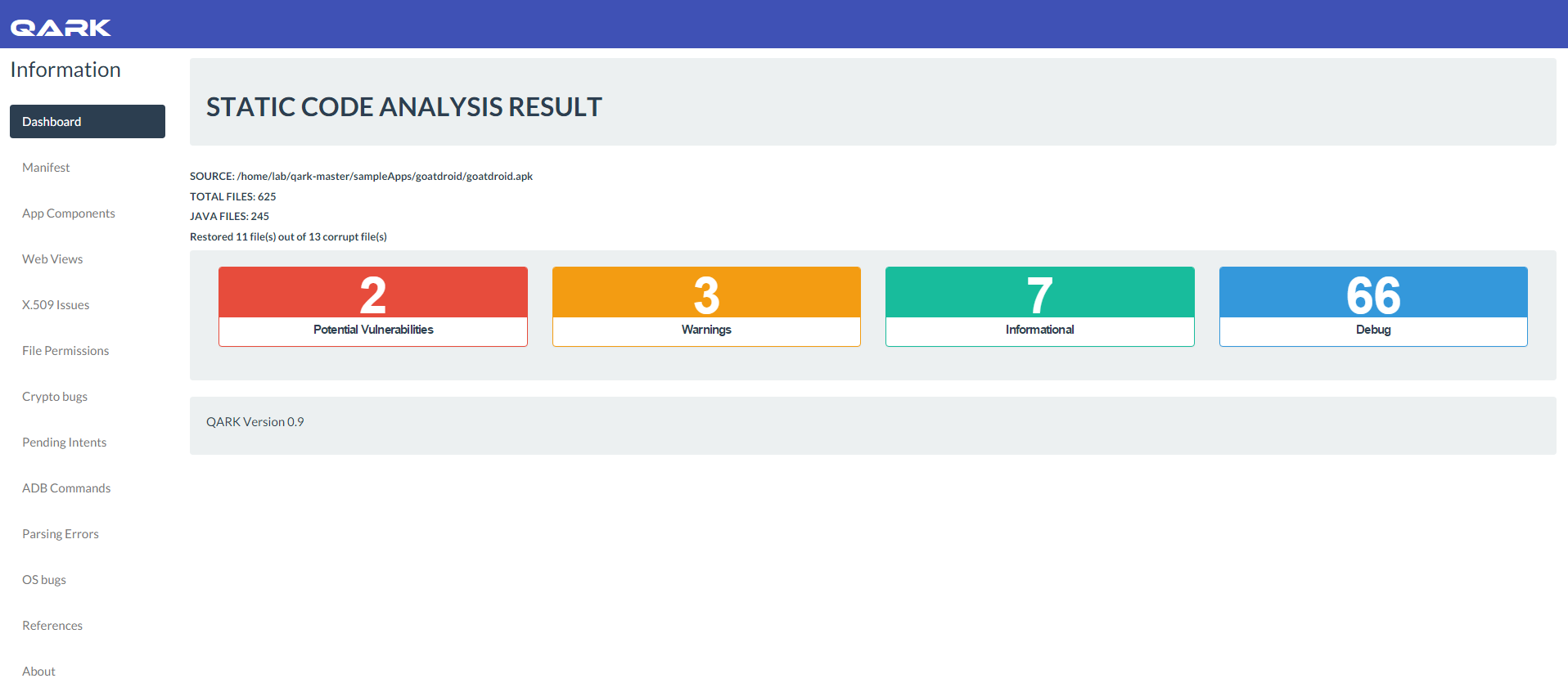

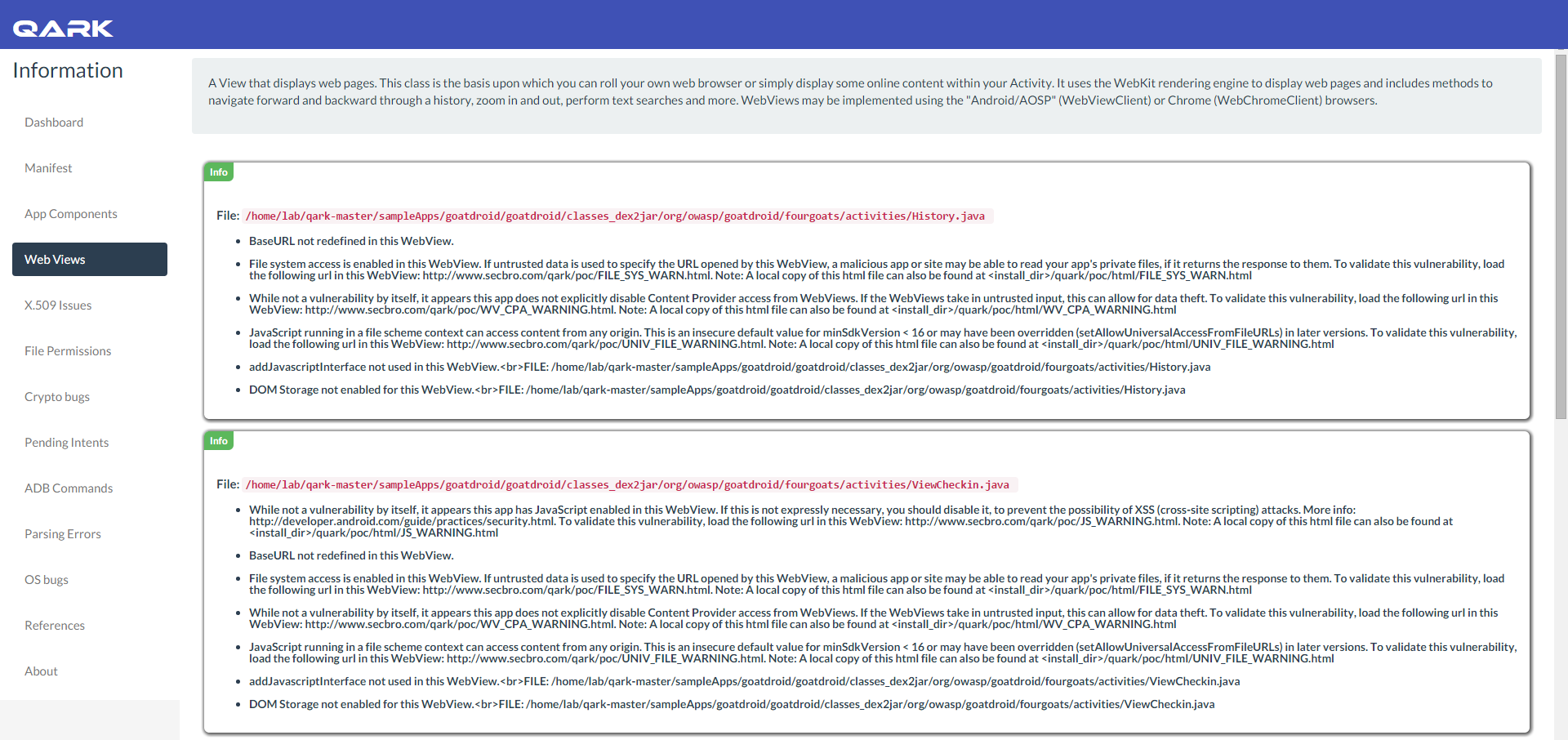

Foros Generales / Noticias / Detección de vulnerabilidades en APK con QARK

|

en: 5 Septiembre 2015, 18:38 pm

|

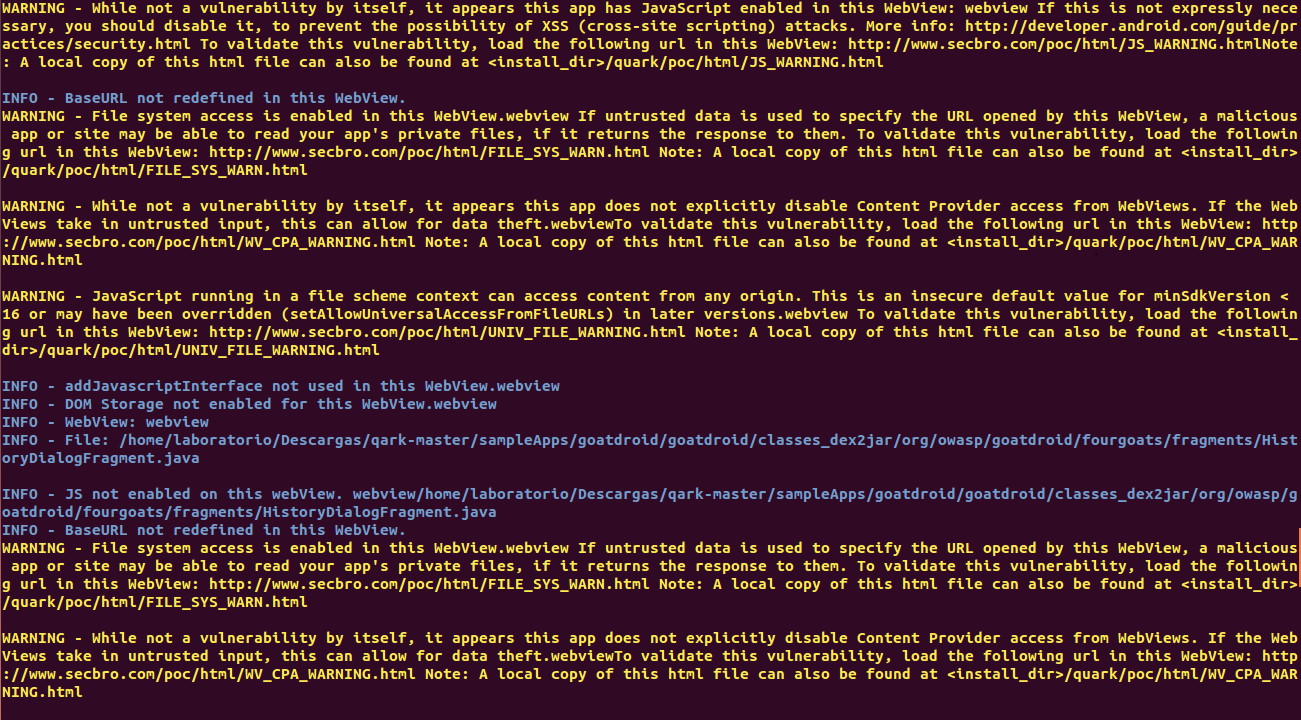

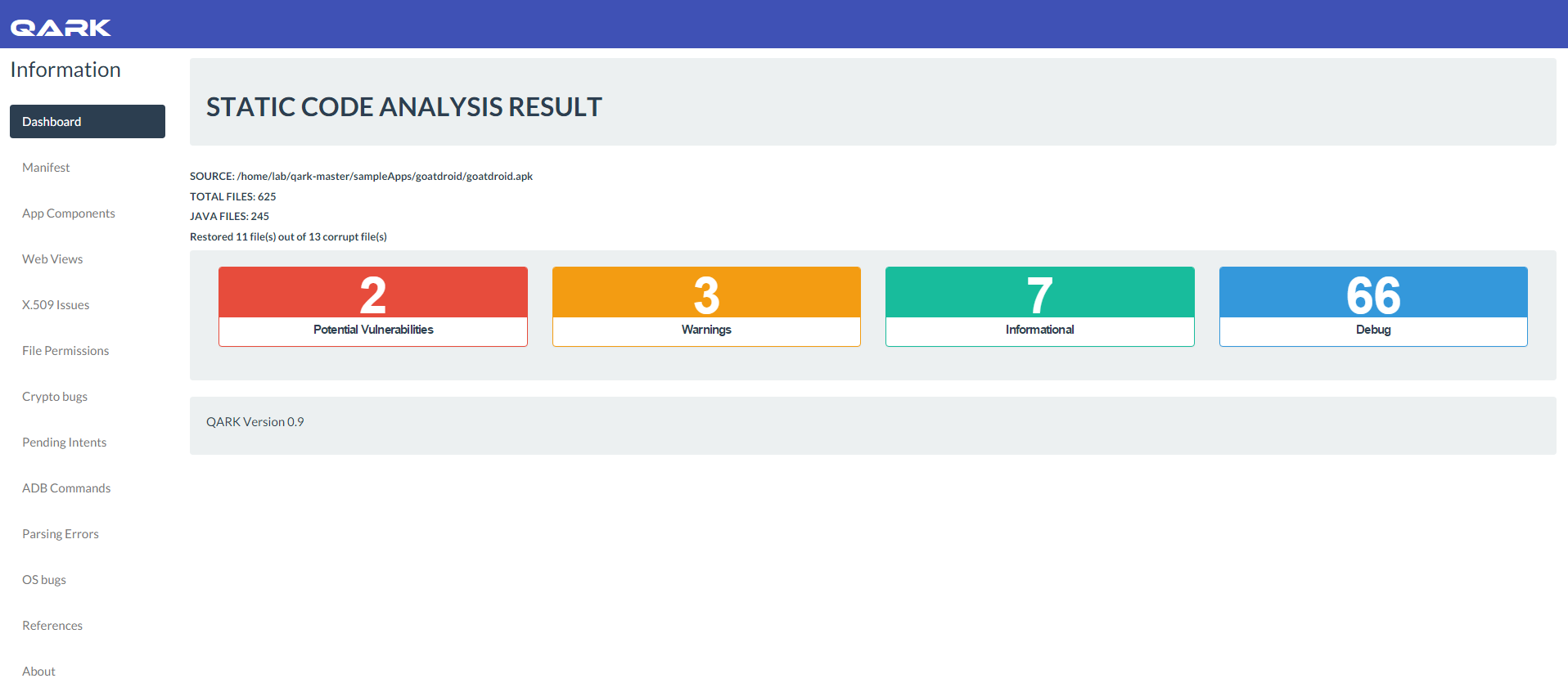

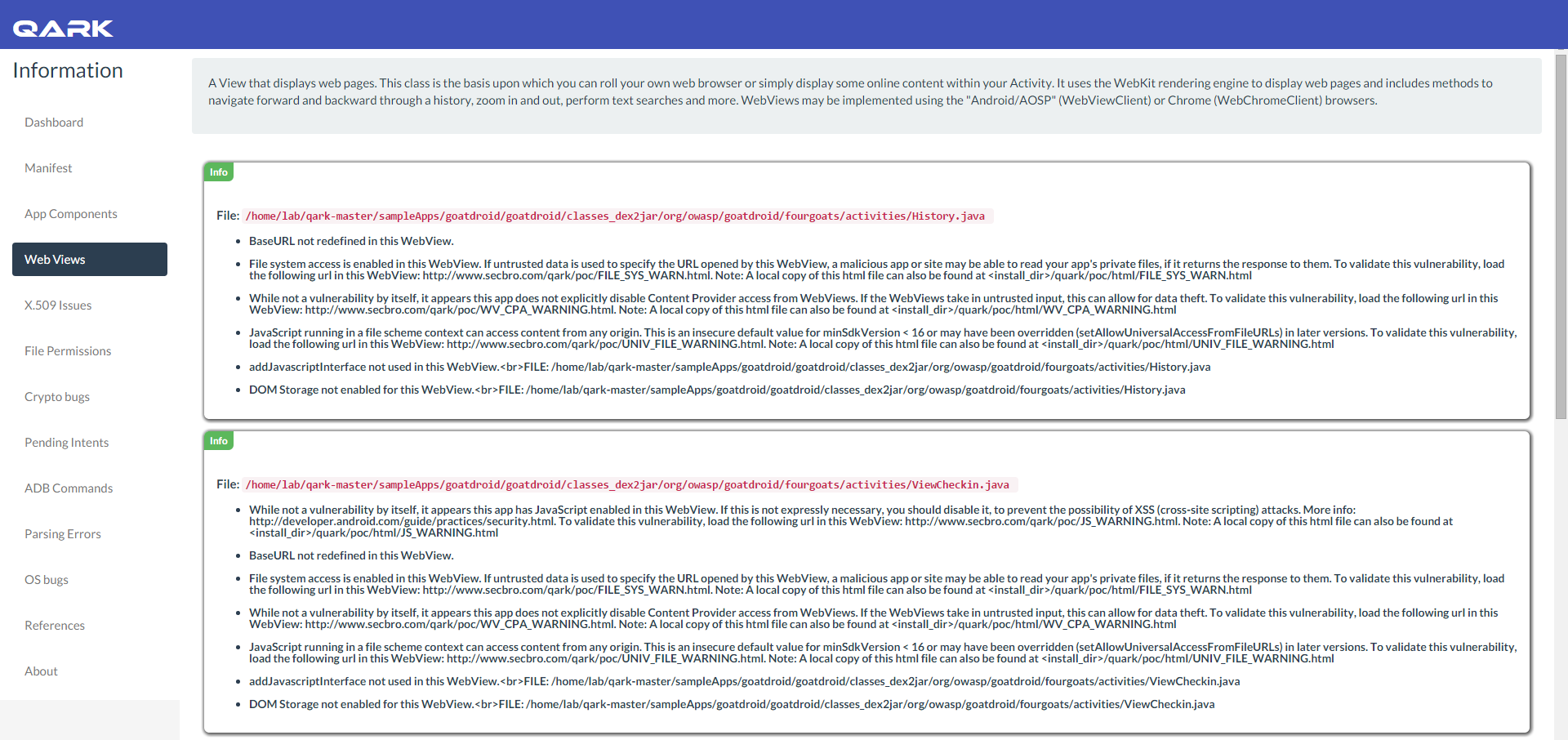

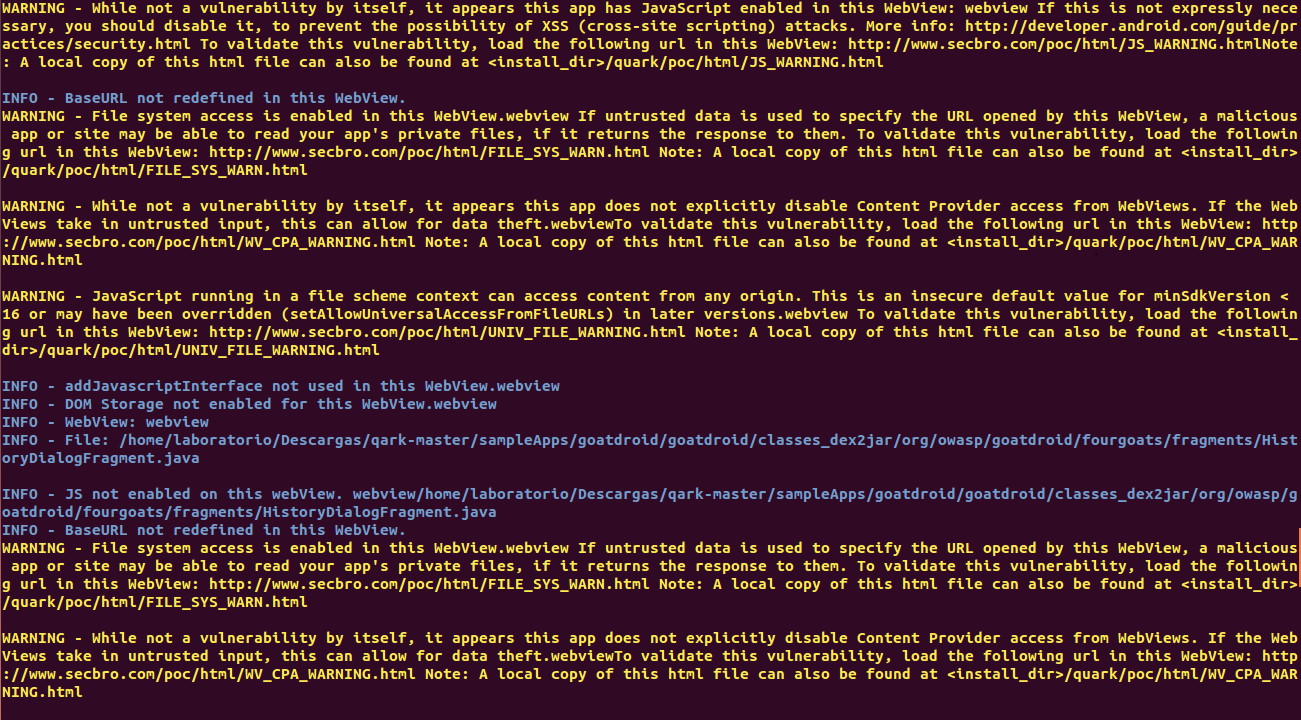

Desde su presentación oficial, algunos aficionados al mundo de la seguridad móvil hemos esperado pacientemente que esta herramienta fuese compartida para poner a prueba sus prometidas bondades. Estoy hablando de QARK, una utilidad para la identificación de vulnerabilidades en aplicaciones para Android que puede ser descargada gratuitamente desde el sitio de la aplicación en Github. https://github.com/linkedin/qarkSobre la herramienta… La aplicación, cuyo nombre deriva de «Quick Android Review Kit», funciona escaneando de manera estática el código de aplicaciones basadas en Java para identificar fallas que puedan dar pie a una explotación futura o a la fuga de información, intentando fusionar comportamientos de Drozer y Metasploit. Por desgracia, solo se asegura su funcionamiento para plataformas Linux y Mac OS. Entre sus virtudes –explican sus creadores– se encuentran la creación de reportes con los defectos encontrados detallando la severidad de la falla, su explicación y formas de explotación, y la generación automática de POC. A través de este entorno de trabajo, un tester, auditor, investigador o programador podrá advertir vulnerabilidades en sus aplicaciones, como ser contenido inseguro dentro de componentes del tipo WebView, incorrecta validación de certificados, susceptibilidad al tapjacking, manejo inseguro de URL, mala gestión de intentos, de claves criptográficas o del almacenamiento en bases de datos que posibilite inyecciones SQL. No obstante, los desarrolladores de QARK desaconsejan la no realización de auditorías manuales sobre el código de la aplicación. Mientras diversifiquemos la naturaleza de las herramientas y procesos que hacen a la evaluación del aplicativo, mayor será la probabilidad de identificar aquellas fallas que permanecen pasivamente en nuestros sistemas. ¡Manos a la obra! La herramienta es muy fácil de utilizar. A través del parámetro -s (–source), el usuario puede determinar si el escaneo de vulnerabilidades se dará sobre un APK (asignando el valor 1) o una carpeta de código fuente (con el valor 2). En el primer caso, será necesario además declarar la ruta al APK en concreto con el parámetro -p. En el segundo, se deberá indicar la ruta al archivo manifiesto (-m) y a la carpeta raíz del código (-c). Otros parámetros opcionales son -e para la generación de un APK exploit, -i para instalar el exploit antes producido en un dispositivo a través de ABD, -d para especificar los mensajes de depuración que se pretende recibir (10=Debug, 20=INFO, 30=Warning, 40=Error) y -r para indicar la ruta donde se espera que se almacenen los reportes generados. Conocer estos parámetros es criterio suficiente para la correcta utilización de la aplicación; parte del resultado del análisis tras la ejecución de la herramienta se ilustra en la siguiente figura, donde vemos que se brinda además una breve explicación de cada potencial debilidad, característica que la vuelve sumamente útil para ser utilizada por desarrolladores que se inician en la seguridad.  Por su parte, el reporte se genera en formato HTML, permitiendo la exploración rápida de los resultados arrojados según la categoría de análisis a la que pertenece.   En resumen… QARK permite el análisis rápido de vulnerabilidades, permitiendo identificar brechas comunes en las aplicaciones desde una perspectiva de auditoría de seguridad. Claro que no deja de invalidar la necesidad de un análisis manual del código que pueda revelar fallas más específicas. Se trata de una herramienta extremadamente sencilla de utilizar, lo que la vuelve especialmente provechosa para desarrolladores de aplicaciones móviles que deseen entender cuáles son los puntos débiles existentes en sus creaciones con el objetivo de producir sistemas más robustos. Sabemos que esta utilidad evolucionará en un futuro para adquirir nuevas funcionalidades. Solo resta esperar que nuevas versiones sean liberadas. En tanto, para saber más sobre esta aplicación puedes dirigirte a la presentación que la acompaña. Créditos imagen: ©Mirandala/Flickr |

|

|

|

|

304

|

Foros Generales / Noticias / Webinjects especialmente diseñados para eludir la seguridad de los bancos

|

en: 5 Septiembre 2015, 18:34 pm

|

Desde sus orígenes relativamente simplistas y de nicho (de cierta forma, en sintonía con el phishing), los webinjects avanzaron significativamente en los últimos años para convertirse en una amenaza mucho más sofisticada. Hoy en día, constituyen una amenaza real para las instituciones financieras. De hecho, los ciberdelincuentes están utilizando cada vez más los kits de webinjects genéricos diseñados para consumo masivo, e incluso los personalizan y los añaden a sus troyanos bancarios con el objetivo de robar datos y dinero de las víctimas. En este artículo observaremos a estos kits más de cerca para entender mejor lo que hacen. En el sentido más estricto del término La inyección web es una herramienta gratuita y de código abierto diseñada principalmente para automatizar la prueba de las aplicaciones y servicios web. Los investigadores de seguridad la han estado utilizando durante los últimos 20 años para evaluar los componentes de los sistemas web con interfaz HTTP. Son muchos los lugares donde se puede inyectar código en un sitio, una aplicación o un servicio web, por eso es esencial asegurarse de que los administradores las controlen siempre durante las pruebas de carga, los controles de calidad y la implementación de medidas de seguridad. Cómo se aprovechan del sistema Sin embargo, más recientemente, los delincuentes comenzaron a usar archivos de webinject junto con sus troyanos bancarios para robar información bancaria online u otros datos confidenciales de la víctima. En efecto, algunos delincuentes intentan deliberadamente incorporar archivos de webinject a sus variantes de malware para aumentar las posibilidades de robo de datos. Estos son, básicamente, archivos de texto con un montón de código javascript y HTML, y los ciberdelincuentes los usan para atacar ciertas organizaciones mediante la inyección de códigos específicos en los navegadores de las víctimas en tiempo real y así poder modificar las páginas web que los usuarios están viendo. Al usarse en conjunto con un troyano bancario, el webinject suele mostrar un mensaje emergente falso en un sitio legítimo, en general mientras la víctima está utilizando su servicio bancario online o está haciendo una transacción. Los cibercriminales se esfuerzan para que la página web parezca legítima y, mientras el usuario navega en ella, roban sus datos de inicio de sesión y detalles bancarios. Algunos kits buscan información de seguridad cuando el usuario inicia la sesión en el sitio del banco, o incluso piden permiso para transferir fondos, por lo general bajo el pretexto de que el dinero fue transferido a la cuenta del usuario accidentalmente, por lo que éste debe proceder a su reembolso. Un nuevo enfoque para un viejo conocido “Aunque es una técnica bastante antigua, ha evolucionado considerablemente en los últimos años”, escribió Jean-Ian Boutin, investigador de malware de ESET, en un post donde comenta su paper titulado Evolution of Webinjects (La Evolución de Webinjects). Este estudio, presentado en la 24º Conferencia de Virus Bulletin en Seattle, analiza el alcance que tuvieron los inyectores web. “Por lo general, los troyanos bancarios descargan algún tipo de archivo de configuración de webinject, que especifica el objetivo de ataque e incluye el contenido que deberá inyectar en la página web de destino”, continuó. “Algunos webinjects tratan de robar información personal del usuario mediante la inyección de campos adicionales en los formularios que la víctima está usando en ese momento, lo que crea una página de phishing elaborada. Otros son mucho más complejos e incluso podrían tratar de automatizar transferencias fraudulentas desde la cuenta bancaria de la víctima hacia la cuenta bancaria de una ‘mula'”. Multifacéticos y sumamente especializados La rapidez con la que avanza el desarrollo de los webinjects es tal que ya se convirtieron en productos básicos, disponibles para la venta o negociación en “foros clandestinos” y modificados a medida según las necesidades específicas de los ciberdelincuentes que quieran atacar un banco determinado u otras instituciones financieras. Por otra parte, los escritores del software de webinject ahora son capaces de producir kits personalizados por solo una fracción del costo que tenían antes, aunque aquellos con características especiales (como la capacidad de tomar un saldo bancario y enviarlo al servidor de Comando y Control) cuestan más; sin embargo, teniendo en cuenta las posibles recompensas, es una inversión que muchos atacantes no dudan en hacer. Si bien muchos de estos establecimientos bancarios y financieros cuentan con sistemas exclusivos de seguridad, el hecho de que los webinjects se pueden personalizar para superar tantas medidas de seguridad distintivas es algo preocupante. Subestimar este hecho es un grave error: el vigor que muestra el mercado negro sugiere que los criminales detrás de los webibjects apenas están empezando. WeLiveSecurity. |

|

|

|

|

305

|

Foros Generales / Noticias / El sitio de la policía de Manchester colapsó dos veces por un ataque DDoS

|

en: 5 Septiembre 2015, 18:32 pm

|

La policía de Manchester, en el Reino Unido, fue blanco ayer de un ataque distribuido de denegación de servicio (DDoS), que hizo que su sitio web deje de funcionar. En una declaración oficial, dijo que el sitio de “la Fuerza” (the Force, en inglés) había sido derribado dos veces tras el ataque -que se lleva a cabo generando un gran flujo de información desde varios puntos de conexión. Según reportó, los análisis iniciales no encontraron nada adverso y pudieron restaurar el sistema con bastante rapidez. Sin embargo, la evaluación resultó ser defectuosa, ya que apenas habían conseguido ponerlo en línea otra vez, quedó de baja de nuevo. Luego del segundo incidente, un usuario de Twitter bajo el apodo Prince le dijo a la policía de Manchester, textualmente y traducido al español: “Creo que el responsable de estos problemas fui yo  ”. El individuo, que afirma ser de Lituania, amenazó a la fuerza policial: “Revelen por ahí que yo fui el que derribó su sitio o no voy a parar aquí”. Esto fue una respuesta directa a un tuit anterior enviado por la policía, en el cual le informó a sus seguidores que su sitio estaba experimentando “dificultades técnicas”. “Lo estamos tratando como un ataque distribuido de denegación de servicio, que es un intento malicioso de interrumpir servicios”, comentó el condestable subjefe Ian Hopkins. “Quiero tranquilizar a las personas porque el servidor del sitio no está conectado a ningún otro sistema de la Fuerza, y toda la información contenida en el sitio es pública”. Hopkins finalizó: “Pedimos disculpas por cualquier inconveniente que esto pueda haber causado a los miembros del público y estamos trabajando para resolver este problema tan pronto como sea posible”. Hace algunos días, la Agencia Nacional de la Delincuencia del Reino Unido también fue víctima de un ataque DDoS, en lo que se cree fue una respuesta directa al anuncio del organismo, el mes pasado, de que había arrestado a seis personas como parte del operativo Operation Vivarium. Se cree que estos individuos han estado usando la herramienta conocida como Lizard Stresser, que básicamente permite pagar para dejar fuera de servicio sitios web por ocho horas cada vez. Tony Adams, jefe de investigaciones de la Unidad de Delito Cibernético Nacional, dijo en ese entonces: “Pagando una tarifa comparativamente baja, herramientas como Lizard Stresser pueden invalidar compañías financieramente y privar a las personas del acceso a información importante y servicios públicos”. Fuente: WeLiveSecurity |

|

|

|

|

307

|

Seguridad Informática / Análisis y Diseño de Malware / Cool Cat Casino

|

en: 11 Mayo 2015, 01:49 am

|

Source mail: x-store-info:4r51+eLowCe79NzwdU2kR3P+ctWZsO+J

Authentication-Results: hotmail.com; spf=softfail (sender IP is 5.208.156.149; identity alignment result is pass and alignment mode is relaxed) smtp.mailfrom=etgfln@icloud.com; dkim=none (identity alignment result is pass and alignment mode is relaxed) header.d=icloud.com; x-hmca=fail header.id=etgfln@icloud.com

X-SID-PRA: etgfln@icloud.com

X-AUTH-Result: FAIL

X-SID-Result: FAIL

X-Message-Status: n:n

X-Message-Delivery: Vj0xLjE7dXM9MDtsPTA7YT0wO0Q9MjtHRD0yO1NDTD02

X-Message-Info: isY2VobhFN9+PbbdQNbelA4VPcMc8X5j6ZduBEJ3NDcymurPntd93lyW4ri5A696fd409PCJT656gZdcqFx6mW8pshkRw+VEn+d2vbdytgMk/S2+TncgizEtAxrmsb0bxVEmi2pFVx0bDnRuGIKNf3UEUUJrd3rgEL8yEKgNfyhUFwYdqgFd77xvd1Ef2uxRBlrCYa3JXtiiRp6NpjfKRWzOMdwrUJOR

Received: from icloud.com ([5.208.156.149]) by COL004-MC5F5.hotmail.com with Microsoft SMTPSVC(7.5.7601.23008);

Sun, 10 May 2015 10:25:30 -0700

Message-ID: <006101d08b46$4ddf8450$8d84676f@SVZQM>

From: "Vegas Casino" <etgfln@icloud.com>

To: <trojan_mom@hotmail.com>

Subject: Free 100$ on Us

Date: Sun, 10 May 2015 19:25:26 -0-100

MIME-Version: 1.0

Content-Type: multipart/alternative;

boundary="----=_NextPart_000_005E_01D08B57.11685450"

X-Priority: 3

X-MSMail-Priority: Normal

X-Mailer: Microsoft Outlook Express 6.00.2800.1158

X-MimeOLE: Produced By Microsoft MimeOLE V6.00.2800.1165

Return-Path: etgfln@icloud.com

X-OriginalArrivalTime: 10 May 2015 17:25:31.0620 (UTC) FILETIME=[50F8D240:01D08B46]

This is a multi-part message in MIME format.

------=_NextPart_000_005E_01D08B57.11685450

Content-Type: text/plain;

charset="iso-8859-1"

Content-Transfer-Encoding: quoted-printable

Dear Customer,

With the Cool Cat Casino Instant-Win Scratch Ticket Game you can get $100 =

on the house right now.

Click below to claim. Just by visiting our site, you will automatically =

receive a 100 dollar chip that you can use to play over 100 of the best =

games online. From all your favorites, like Blackjack and Roulette, to new =

original games, including our new scratch card games, Cool Cat Casino =

wants to make playing and winning as easy as scratching a virtual ticket.

hxtp://t.cn/RAeG2Ku

Sincerely,

Cool Cat Casino Staff

-----------------------------

If you would like to not be contacted from us in the future please press =

on the link below:

hxtp://t.cn/RAeGoYr

------=_NextPart_000_005E_01D08B57.11685450-- __________________ URL: hxtp://t.cn/RAeG2KuUQ: http://urlquery.net/report.php?id=1431286944590VT: https://www.virustotal.com/es/url/d871cbfb07a343af009c12ec8c1b6d759746b482baba82bf84990da428df06ad/analysis/1431286951/PB: http://pastebin.com/FG4PkQtdIP 180.149.135.224 ASN AS23724 IDC, China Telecommunications Corporation Location [China] China Setup.exe: VT: https://www.virustotal.com/es/file/7e3575349318701e5049963a546257a1babee6e45d9bde40630aaedc83b2d4fd/analysis/1431287817/ --> 8/57 PB: http://pastebin.com/qETmtSj7 (Strings)  Strings:  @ehn_labs |

|

|

|

|

308

|

Seguridad Informática / Análisis y Diseño de Malware / http://t.cn/RAR2EPh - SPAM

|

en: 5 Mayo 2015, 21:45 pm

|

Hoy me ha llegado este mensaje: x-store-info:4r51+eLowCe79NzwdU2kR3P+ctWZsO+J

Authentication-Results: hotmail.com; spf=softfail (sender IP is 177.86.85.53; identity alignment result is pass and alignment mode is relaxed) smtp.mailfrom=ildmtfumev@icloud.com; dkim=none (identity alignment result is pass and alignment mode is relaxed) header.d=icloud.com; x-hmca=fail header.id=ildmtfumev@icloud.com

X-SID-PRA: ildmtfumev@icloud.com

X-AUTH-Result: FAIL

X-SID-Result: FAIL

X-Message-Status: n:n

X-Message-Delivery: Vj0xLjE7dXM9MDtsPTA7YT0wO0Q9MjtHRD0yO1NDTD02

X-Message-Info: 4kU6N5vIigdQZ1PXxV4SlsQf+bE6DPf1q3Q2RZePiMhfETCaHvNokNMig8sWHRr579sJ6j4vU2qjsh5CxTsAJEQLJpCz48Y3iJma2G5RyODi+zuU33hCPCK+wAfqqcVmKGFhQamBN3YGSI/dEsyAI1gm+LX+zb0JvCR3nK/h71cpk05BB8jfSOm8gjxdT7IKGQhJFkKS4xMG3ABs+4c3j3VlU+oD1+e5

Received: from icloud.com ([177.86.85.53]) by COL004-MC2F43.hotmail.com with Microsoft SMTPSVC(7.5.7601.23008);

Sun, 3 May 2015 20:39:58 -0700

Message-ID: <013301d0861b$fbdd2ec0$639cfaec@pibryx>

From: "Size XXL" <ildmtfumev@icloud.com>

To: <twright2000@hotmail.com>,

<tommoe@hotmail.com>

Subject: Buddy, you can last all night

Date: Mon, 04 May 2015 05:39:54 -0-100

MIME-Version: 1.0

Content-Type: multipart/alternative;

boundary="----=_NextPart_000_0130_01D0862C.BF65FEC0"

X-Priority: 3

X-MSMail-Priority: Normal

X-Mailer: Microsoft Outlook Express 6.00.2800.1158

X-MimeOLE: Produced By Microsoft MimeOLE V6.00.2800.1165

Return-Path: ildmtfumev@icloud.com

X-OriginalArrivalTime: 04 May 2015 03:39:59.0309 (UTC) FILETIME=[FEEF77D0:01D0861B]

This is a multi-part message in MIME format.

------=_NextPart_000_0130_01D0862C.BF65FEC0

Content-Type: text/plain;

charset="iso-8859-1"

Content-Transfer-Encoding: quoted-printable

Don't bore your sex partner in bed. Follow theses 2 steps and Become a Sex =

Machine today!

hxtp://t.cn/RAR2EPh

Go Here For A Risk Free Trial...

Click here to unsubscribe

hxtp://t.cn/RAR2n7P

------=_NextPart_000_0130_01D0862C.BF65FEC0-- Revisando la url acortada:  Aquí el source de la página a la que se nos redirige: http://pastebin.com/Avcm7HB5URL: hxtp://jraux.com/menstar UQ: http://urlquery.net/queued.php?id=396934007WH: http://whois.domaintools.com/118.193.198.105IP 118.193.198.105 ASN AS58879 Shanghai Anchang Network Security Technology Co.,Ltd. Location [China] China System: Apache 2.2.15 (CentOS) port 80 <html>

<head>

<meta name="GENERATOR" content="Microsoft FrontPage 5.0">

<meta name="ProgId" content="FrontPage.Editor.Document">

<title>Male Pornstar Blog - Secrets To Fuck Like a Pornstar!</title>

</head>

<frameset rows="0,*" cols="*">

<frame name="header" scrolling="no" noresize target="main" src="/menstar/top.html">

<frame name="main" src="/menstar/index1.html">

<noframes>

<body>

<p>This page uses frames, but your browser doesn't support them.</p>

</body>

</noframes>

</frameset>

Vista de los frames: <frame name="header" scrolling="no" noresize target="main" src="/menstar/top.html">

<frame name="main" src="/menstar/index1.html"> Source "/menstar/index1.html": pastebin.com/x5ZAVqeJ Otra página incluida en el source es: hxtp://secure.drowl.com Saludos. |

|

|

|

|

309

|

Foros Generales / Noticias / El grave fallo de seguridad que permite hackear miles de gasolineras

|

en: 27 Abril 2015, 20:05 pm

|

La noticia es del dia 24 pero no la vi por el foro. Cientos de gasolineras en España y miles en total en otros países son completamente vulnerables a ataques informáticos que, entre otras cosas, podrían poner en riesgo la seguridad de sus tanques de combustible. Un experto en seguridad ha destapado el fallo. Lo más grave: en España, por ejemplo, ni autoridades ni petroleras han solucionado aún el problema. El agujero de seguridad lo destapó a finales de marzo Amador Aparicio, ingeniero superior en informática y especialista en seguridad. Su hallazgo, detallado por él mismo en un artículo en el blog Security by Default, fue preocupante: por descuido o negligencia profesional, muchas gasolineras tienen su propia red privada conectada a Internet y, lo grave, completamente desprotegida. A esta red interna se conectan todos sus sistemas, desde la caja registradora a los dispositivos de monitorización de los tanques de combustible. Aparicio descubrió no solo que la red está conectada a Internet y que los envíos de datos no están cifrados, sino que el acceso a sistemas críticos ni siquiera está protegido con una simple contraseña y nombre de usuario. Pudo entrar hasta la cocina, desde las cámaras de vigilancia o el TPV para cobrar a los clientes, hasta los sistemas de control de los tanques de combustible. De hecho, cualquier persona con mínimos conocimientos informáticos puede acceder y manipular a placer los sistemas de la gasolinera con consecuencias potencialmente muy graves. Amador lo explica en conversación telefónica con Gizmodo en Español: El fallo permite, por ejemplo, manipular el sistema de alarmas de los tanques de combustible. Cada gasolinera tiene unos tanques donde almacena combustible. Estos cuentan con dispositivos que monitorizan el estado de los tanques, su temperatura, si tienen gasolina o gasóleo, cuánto queda… Puedes entrar y desactivar sin problema las alarmas, como las de temperatura. Si la temperatura del tanque empieza a subir por un fallo técnico, el operario no recibiría ninguna alarma. Imagínate qué pasaría… Desde luego, nada bueno.... Sigue leyendo...: http://noticiasseguridad.com/vulnerabilidades/el-grave-fallo-de-seguridad-que-permite-hackear-miles-de-gasolineras/Saludos. |

|

|

|

|

310

|

Seguridad Informática / Análisis y Diseño de Malware / Malware Analysis Tutorials: a Reverse Engineering Approach

|

en: 27 Abril 2015, 19:14 pm

|

Interesantes estos tutoriales desde forum.reverse4you.org, espero no lo tomen como spam, están en ruso, así que toca tirar de google traductor para entenderlos, o el que sepa ruso pues mejor: https://forum.reverse4you.org/showthread.php?t=1327Contenido: Malware Analysis Tutorial 1: VM Based Analysis Platform (Перевод: Prosper-H) Malware Analysis Tutorial 2: Introduction to Ring3 Debugging (Перевод: Prosper-H) Malware Analysis Tutorial 3: Int 2D Anti-Debugging (Part I) - (Перевод: Prosper-H) Malware Analysis Tutorial 4: Int 2D Anti-Debugging (Part II) - (Перевод: Prosper-H) Malware Analysis Tutorial 5: Int 2D in Max++ (Part III) - (Перевод: Prosper-H) Malware Analysis Tutorial 6: Self-Decoding and Self-Extracting Code Segment (Перевод: Prosper-H) Malware Analysis Tutorial 7: Exploring Kernel Data Structure (Перевод: Prosper-H) Malware Analysis Tutorial 8: PE Header and Export Table (Перевод: Prosper-H) Malware Analysis Tutorial 9: Encoded Export Table (Перевод: Prosper-H) Malware Analysis Tutorial 10: Tricks for Confusing Static Analysis Tools (Перевод: Prosper-H) Malware Analysis Tutorial 11: Starling Technique and Hijacking Kernel System Calls using Hardware Breakpoints (Перевод: coldfire) Malware Analysis Tutorial 12: Debug the Debugger - Fix Module Information and UDD File (Перевод: coldfire) Malware Analysis Tutorial 13: Tracing DLL Entry Point (Перевод: coldfire) Malware Analysis Tutorial 14: Retrieve Self-Decoding Key (Перевод: coldfire) Malware Analysis Tutorial 15: Injecting Thread into a Running Process (Перевод: coldfire) Malware Analysis Tutorial 16: Return Oriented Programming (Return to LIBC) Attack (Перевод: coldfire) Malware Analysis Tutorial 17: Infection of System Modules (Part I: Randomly Pick a Driver) (Перевод: Prosper-H) Malware Analysis Tutorial 18: Infecting Driver Files (Part II: Simple Infection) (Перевод: Prosper-H) Malware Analysis Tutorial 19: Anatomy of Infected Driver (Перевод: ximera) Malware Analysis Tutorial 20: Kernel Debugging - Intercepting Driver Loading (Перевод: ximera) Malware Analysis Tutorial 21: Hijacking Disk Driver (Перевод: Prosper-H) Malware Analysis Tutorial 22: IRP Handler and Infected Disk Driver (Перевод: Prosper-H) Malware Analysis Tutorial 23: Tracing Kernel Data Using Data Breakpoints (Перевод: Prosper-H) Malware Analysis Tutorial 24: Tracing Malicious TDI Network Behaviors of Max++ (Перевод: Prosper-H) Malware Analysis Tutorial 25: Deferred Procedure Call (DPC) and TCP Connection (Перевод: Prosper-H) Malware Analysis Tutorial 26: Rootkit Configuration (Перевод: ximera) Malware Analysis Tutorial 27: Stealthy Loading of Malicious Driver (Перевод: Prosper-H) Malware Analysis Tutorial 28: Break Max++ Rootkit Hidden Drive Protection (Перевод: Prosper-H) Malware Analysis Tutorial 29: Stealthy Library Loading II (Using Self-Modifying APC) (Перевод: Prosper-H) Malware Analysis Tutorial 30: Self-Overwriting COM Loading for Remote Loading DLL (Перевод: Prosper-H) Malware Analysis Tutorial 31: Exposing Hidden Control Flow (Перевод: coldfire) Malware Analysis Tutorial 32: Exploration of Botnet Client (Перевод: coldfire) Malware Analysis Tutorial 33: Evaluation of Automated Malware Analysis System I (Anubis) (Перевод: coldfire) Malware Analysis Tutorial 34: Evaluation of Automated Malware Analysis Tools CWSandBox, PeID, and Other Unpacking Tools (Перевод: coldfire) Saludos. |

|

|

|

|

|

| |

|

”.

”. Campus Party:

Campus Party: RootedCON:

RootedCON: