| |

|

331

|

Foros Generales / Noticias / El grupo DerpTrolling filtra credenciales de PSN, 2K y Windows Live

|

en: 23 Noviembre 2014, 02:49 am

|

El grupo de autodenominados “hackers” Derp, también llamado DerpTrolling, publicó una base de datos con miles de usuarios y contraseñas de usuarios de juegos filtradas, una “muy pequeña porción” de credenciales a modo de “advertencia” a las compañías. Los datos pertenecen a cuentas de tres grandes redes utilizadas por los gamers: PSN, 2K Game Studios y Windows Live. Según reporta CNET, la base filtrada y publicada en Pastebin incluye usuarios y contraseñas de 2.131 usuarios de PlayStation Network (PSN), 1.473 usuarios de Windows Live, y 2 mil de usuarios de 2K Game Studios. DerpTrolling es el mismo grupo que se adjudica el ataques DDoS a los servidores de Blizzard durante el fin de semana pasado, y también el mismo que hace poco dijo en una entrevista que no filtraría más datos de usuarios; pero al parecer, han cambiado de táctica con la premisa de que sus esfuerzos no han sido tomados en serio. El objetivo, dicen, es que la información filtrada sirva de advertencia a las compañías para que mejoren y actualicen sus servidores, de forma que incidentes como estos dejen de ocurrir y la información esté correctamente resguardada, y se prevengan ataques DDoS (Ataque Distribuido de Denegación de Servicio o Distributed Denial of Service). Si bien la base de datos publicada no es demasiado grande, y muchas de las credenciales ya no funcionan (tal como confirmó IBTimes UK), el grupo ha dicho y también ha publicado en su cuenta de Twitter que posee información de 500 mil tarjetas de crédito, 7 millones de usuarios y contraseñas, 2 millones de cuentas de Comcast, 1.7 millones de cuenta de EA, 620 mil cuentas de Twitter, 3 millones de Facebook, y más. A continuación podemos ver algunos de los tweets de DerpTrolling al respecto y la noticia del ataque DDoS a Blizzard: Leer completo: http://www.welivesecurity.com/la-es/2014/11/21/derptrolling-filtra-credenciales-psn-windows-live/http://www.cnet.com/news/derptrolling-leaks-psn-2k-windows-live-customer-logins/PD: Eliminé el tema por error, viendo una noticia similar en el blog, sorry !!! Saludos. |

|

|

|

|

332

|

Foros Generales / Noticias / Detekt — Free Anti-Malware Tool To Detect Govt. Surveillance Malware

|

en: 23 Noviembre 2014, 02:40 am

|

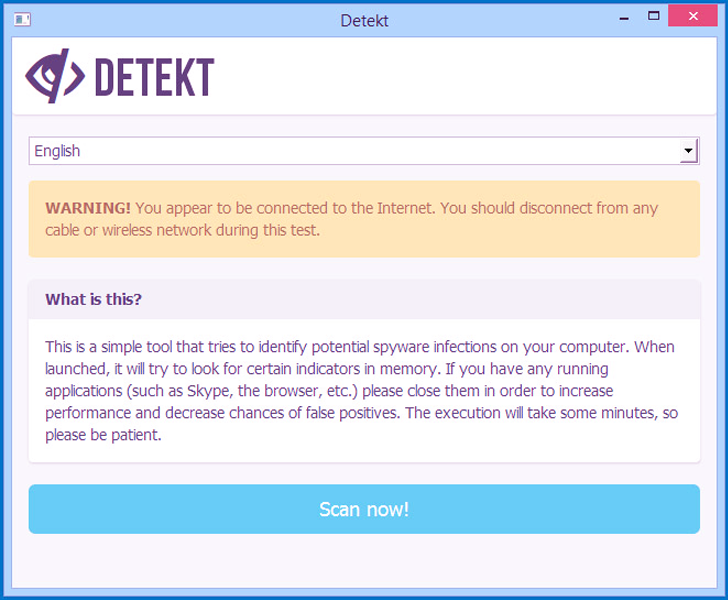

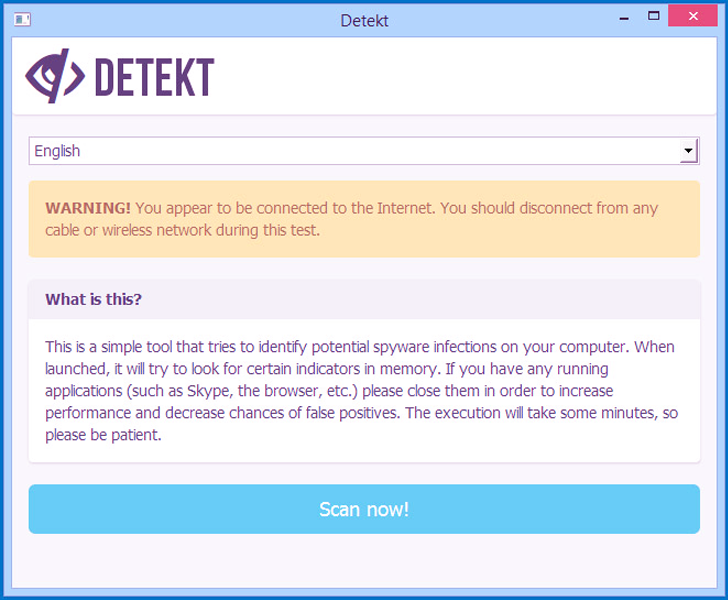

Human rights experts and Privacy International have launched a free tool allowing users to scan their computers for surveillance spyware, typically used by governments and other organizations to spy on human rights activists and journalists around the world. This free-of-charge anti-surveillance tool, called Detekt, is an open source software app released in partnership with Human rights charity Amnesty International, Germany’s Digitale Gesellschaft, the Electronic Frontier Foundation (EFF) and Privacy International, in order to combat government surveillance. NEED AN EYE FOR AN EYE The global surveillance carried out by the US National Security Agency (NSA) and other government agencies recently disclosed by the former NSA contractor Edward Snowden shed light on just how far our own government can go to keep track of citizens, whether innocent or otherwise. Therefore, such tool will help them see if their devices have been infected by any spyware. Detekt was developed by security researcher Claudio Guarnieri, who has been investigating government abuse of spyware for years and often collaborates with other researchers at University of Toronto's Citizen Lab. "It was intended as a triaging utility for human rights workers travelling around. It is not an AV [AntiVirus]," explained the developer Claudio Guarnieri in an online discussion about the tool on Twitter with other security researchers. With the help of Detekt scanning tool in investigations, Guarnieri and his colleagues discovered, for example, that the Bahraini government used FinSpy, surveillance spyware developed by German firm FinFisher. Among other, FinSpy software has ability to monitor Skype conversations, take screenshots and photos using a device's camera, record microphone use, emails, voice-over-IP and extract files from hard discs. Moreover, Guarnieri’s team also found that the Ethiopian government spied on journalists and activists in the U.S. and Europe, using a software developed by Hacking Team, another company that sells off-the-shelf surveillance tools, and similar companies. "Governments are increasingly using dangerous and sophisticated technology that allows them to read activists and journalists’ private emails and remotely turn on their computer’s camera or microphone to secretly record their activities," Amnesty head of military, security and police Marek Marczynski said in a statement. "They use the technology in a cowardly attempt to prevent abuses from being exposed." "Detekt is a simple tool that will alert activists to such intrusions so they can take action. It represents a strike back against governments who are using information obtained through surveillance to arbitrarily detain, illegally arrest and even torture human rights defenders and journalists." DOWNLOAD DETEKT ANTI-SURVEILLANCE TOOL https://resistsurveillance.orgYou can Download Detekt here: https://github.com/botherder/detekt/releases/download/v1.6/detekt.exeSource: https://github.com/botherder/detekt/archive/v1.6.zipGithub: https://github.com/botherder/detekt/releases/tag/v1.6Detekt, for now, has been designed for Windows PC users to scan their machines for known surveillance spyware that its developers warn is used to target and monitor specifically human rights defenders and journalists across the globe. The tool is not yet supported on the 64-bit version of Windows 8.1. Detekt scans computers for infection patterns associated with several families of remote access Trojans (RATs) including DarkComet RAT, XtremeRAT, BlackShades RAT, njRAT, FinFisher FinSpy, HackingTeam RCS, ShadowTech RAT and Gh0st RAT. "If Detekt does not find anything, this unfortunately cannot be considered a clean bill of health," the Detekt software's Readme file warns. The tool can make you aware of the presence of spyware, but it is by no means 100 percent effective, and can’t detect all types of spywares. So, the human rights group is encouraging software developers to contribute to the project. Fuente: http://thehackernews.com/2014/11/detekt-free-anti-malware-tool-to-detect_20.html |

|

|

|

|

333

|

Foros Generales / Noticias / DoubleDirect MitM Attack Targets Android, iOS and OS X Users

|

en: 23 Noviembre 2014, 02:28 am

|

Security researchers have discovered a new type of "Man-in-the-Middle" (MitM) attack in the wild targeting smartphone and tablets users on devices running either iOS or Android around the world. The MitM attack, dubbed DoubleDirect, enables an attacker to redirect a victim’s traffic of major websites such as Google, Facebook and Twitter to a device controlled by the attacker. Once done, cyber crooks can steal victims’ valuable personal data, such as email IDs, login credentials and banking information as well as can deliver malware to the targeted mobile device. San Francisco-based mobile security firm Zimperium detailed the threat in a Thursday blog post, revealing that the DoubleDirect technique is being used by attackers in the wild in attacks against the users of web giants including Google, Facebook, Hotmail, Live.com and Twitter, across 31 countries, including the U.S., the U.K. and Canada. DoubleDirect makes use of ICMP (Internet Control Message Protocol) redirect packets in order to change the routing tables of a host — used by routers to announce a machine of a better route for a certain destination. In addition to iOS and Android devices, DoubleDirect potentially targets Mac OSX users as well. However, users of Windows and Linux are immune to the attack because their operating systems don't accept ICMP re-direction packets that carry the malicious traffic. "An attacker can also use ICMP Redirect packets to alter the routing tables on the victim host, causing the traffic to flow via an arbitrary network path for a particular IP," Zimperium warned. "As a result, the attacker can launch a MitM attack, redirecting the victim’s traffic to his device." "Once redirected, the attacker can compromise the mobile device by chaining the attack with an additional Client Side vulnerability (e.g.: browser vulnerability), and in turn, provide an attack with access to the corporate network." The security firm tested the attack and it works on the latest versions of iOS, including version 8.1.1; most Android devices, including Nexus 5 and Lollipop; and also on OS X Yosemite. The firm also showed users how to manually disable ICMP Redirect on their Macs to remediate the issue. "Zimperium is releasing this information at this time to increase awareness as some operating system vendors have yet to implement protection at this point from ICMP Redirect attacks as there are attacks in-the-wild," the post reads. The company has provided a complete Proof-of-Concept (PoC) for the DoubleDirect Attack, users can downloaded it from the web. It demonstrates the possibility of a full-duplex ICMP redirect attack by predicting the IP addresses the victim tries to connect to, by sniffing the DNS traffic of the target; the next step consists of sending an ICMP redirect packet to all IP addresses. Proof-of-Concept (PoC): https://s3.amazonaws.com/zANTI/doubledirect_poc.cppFuente: http://thehackernews.com/2014/11/doubledirect-mitm-attack-targets_22.html |

|

|

|

|

334

|

Foros Generales / Noticias / Probando aplicaciones de auditoría web con Google Web "Firing Range"

|

en: 23 Noviembre 2014, 02:22 am

|

Google anunció el pasado martes en su blog Google Online Security la publicación de una aplicación online (con su código fuente correspondiente) en la que se recopilaban diferentes pruebas de concepto relacionadas con vulnerabilidades típicas web, con especial hincapié en todas las variantes posibles para la ejecución de Cross-Site Scriptings. Actualmente Google se encuentra desarrollando una herramienta de auditoría de vulnerabilidades para uso interno (a la que llaman Inquisition) para la cual necesitaban casos reales de vulnerabilidades para probar su eficacia.  Disponemos de páginas preparadas para probar vulnerabilidades de los siguientes tipos hasta el momento (y dentro de cada tipología con multitud de pruebas posibles a realizar): Cross-Site Scripting Address DOM XSS de redirección XSS reflejados XSS basados en Tag Cross-Site Scripting escapados por el servidor XSS de inclusión remota Cross-Site Scripting de DOM Vulnerabilidades relacionadas con CORS (Cross Origin Resource Sharing) Inyección Flash Contenido mixto ClickJacking inverso  Como podréis observar, el diseño no es lo más relevante, ya que lo que prima en este caso es tener un banco de pruebas sobre el que lanzar herramientas de detección de este tipo de vulnerabilidades y probar su eficacia, además de obviamente poder realizar pruebas de manera manual para conseguir el objetivo de un famoso alert() u otros tipos de acciones más interesantes. Tenéis más información en el post de Google Online Security escrito por Claudio Criscione (Security Engineer en Google), así como en el repositorio de código del proyecto. Mas información: http://googleonlinesecurity.blogspot.com.es/2014/11/ready-aim-fire-open-source-tool-to-test.htmGithub: https://github.com/google/firing-rangelFuente: http://www.securitybydefault.com/2014/11/probando-aplicaciones-de-auditoria-web.html |

|

|

|

|

335

|

Foros Generales / Noticias / WordPress 4.0.1 corrige crítica vulnerabilidad XSS, ¡actualízalo!

|

en: 23 Noviembre 2014, 01:57 am

|

WordPress ha anunciado el lanzamiento de una actualización de seguridad crítica a su versión 4.0.1, afirmando que las anteriores a 3.9.2 inclusive están afectadas por una vulnerabilidad Cross-Site Scripting (XSS). La falla podría permitir a criminales comprometer un sitio, habilitando el ingreso de código HTML en formularios web y alterando su apariencia original. La actualización de WordPress 4.0.1 corrige 23 bugs y ocho problemas de seguridad: Tres agujeros relacionados a XSS que permitirían comprometer un sitio Cross-site request forgery o falsificación de petición en sitios cruzados, que podría ser usada para inducir a un usuario a cambiar su contraseña Una falla que podría derivar en un Denial of Service (DoS) cuando las contraseñas son verificadas Protecciones adicionales contra ataques de falsificación de peticiones en el lado de servidor, cuando WordPress hace solicitudes HTTP. Una muy poco probable colisión de hash (cuando dos entradas distintas a una función de hash producen la misma salida) que podría permitir que se comprometa la cuenta de un usuario. También requería que no hubieran hehco login desde 2008. Ahora se invalidan los enlaces en correos electrónicos de restauración de contraseña si el usuario la recuerda, hace login y cambia su durección de mail. Como de costumbre ante actualizaciones de seguridad, recomendamos descargar la última versión para descartar la explotación de las vulnerabilidades descubiertas. Sobre todo si tenemos en cuenta que WordPress ha presentado varias vulnerabilidades en los últimos meses, como aquella en el plugin MailPoet que afectó a 50 mil sitios. Links: https://wordpress.org/news/2014/11/wordpress-4-0-1/https://wordpress.org/download/Créditos imagen: ©Christopher Ross/Flickr Autor Sabrina Pagnotta, ESET |

|

|

|

|

336

|

Foros Generales / Noticias / Cómo auditar y prevenir WinShock, la falla en Schannel de Windows

|

en: 23 Noviembre 2014, 01:53 am

|

Las vulnerabilidades en los sistemas operativos y aplicaciones ya son moneda corriente en la actualidad, por lo que es habitual encontrarse con actualizaciones constantes que corrigen estas fallas. La vulnerabilidad WinShock reportada la semana pasada radica en un complemento de Microsoft Secure Channel, que implementa los protocolos SSL y TLS. Este error se produce por no filtrar adecuadamente los paquetes especialmente mal formados, permitiendo a un atacante inyectar tráfico malicioso, obteniendo como resultado la ejecución de código arbitrario. El equipo de investigación de seguridad informática de IBM encontró que el problema afectaba a los sistemas desde Windows 95, es decir, que ha estado presente en la plataforma durante los últimos 19 años. Por su parte, Microsoft ha emitido la correspondiente actualización que corrige esta falla (CVE 2014-6321) excluyendo a Windows XP, ya que el pasado 8 de abril dejó de brindar soporte para esta versión. Teniendo en cuenta que Schannel puede ser usado en cualquier componente que usa SSL/TLS, por ejemplo Active Directory, Windows Update, Exchange e Internet Explorer inclusive, esta falla facilita ataques remotos mediante la ejecución de un código en navegadores Internet Explorer a partir de su versión 3.0 en adelante. Como mencionamos anteriormente, esto afecta a todas las versiones de Windows, tanto clientes como servidores. Cabe remarcar que The Verge indicó que el bug tiene calificación de 9.3 sobre 10 por la CVSS. Esto significa que es importantísimo descargar el parche que corrige este problema de seguridad. ¿Cómo saber si necesitas parchear? Desde que se supo sobre esta falla de gran magnitud en sistemas Windows, muchos investigadores han comenzado a experimentar con ella. Johannes B. Ullrich publicó un experimental escáner en Bash, muy útil para verificar si el servicio necesita ser parcheado o no. En sí, el escáner no busca vulnerabilidades, sino que comprueba que el servicio analizado posee soporte para los cuatro cifrados nuevos que se agregaron en la actualización MS14-066. Este script bash usa OpenSSL sobre *Nix. Aquí veremos el escáner por dentro:  Tal como se muestra en el primer recuadro rojo, se debe establecer la ruta donde se encuentra instalado OpenSSL en el sistema, en este caso es dentro del directorio “/usr/bin/openssl”. Seguido de esto, el recuadro rojo que le sigue marca los cifrados que la herramienta comprobará usando OpenSSL. Más abajo se encuentra toda la parte de programación que respecta a los parámetros que recibirá por parte del usuario, es decir el host a escanear:  Como se ve en el recuadro amarillo, están los parámetros a ingresar por el usuario, tales como direcciones IP, o nombre del sitio a comprobar y puerto de destino. En el recuadro inferior rojo, podemos apreciar que cuando no encuentra el cifrado DHE-RSA-AES-256-SHA256, emite el aviso de que se tiene una versión no actualizada de OpenSSL, y recomienda instalar la versión 1.0.1h o superior. Luego, realiza comprobación de compatibilidad SSL y TLS, como podemos ver a continuación  En el recuadro de color rojo superior se muestra cómo genera la comprobación de compatibilidad con SSL; mientras que en el recuadro inferior hace la misma comprobación pero respecto a TLS. Una vez que crea la conexión al host a escanear y hace las respectivas comprobaciones de compatibilidad, comprueba el estado que genera el handshake. De acuerdo a si es positivo o negativo este handshake, determina si es soportado el cifrado o no, veamos el ejemplo en la captura:  Algo que podría ocurrir es que no permita ejecutar el script debido a falta de permisos, pero esto se soluciona con el siguiente comando: Chmod +x [nombrescript.sh] A continuación veremos dos ejemplos de resultados de escaneos, con cifrados soportados y no soportados:  En este primer análisis podemos ver que solo soporta dos de los nuevos cifrados implementados en la corrección de MS14-066. Mientras que en el ejemplo que vemos a continuación, se puede ver que tiene soporte para los cuatro cifrados nuevos:  Remarcamos que por motivos de seguridad escondemos las direcciones URL escaneadas. De todas maneras, como mencionamos anteriormente, este programa en Bash no busca vulnerabilidades, aunque igualmente sugerimos hacer un análisis proactivo del estado de los servicios con esta herramienta para conocer su estado. Desde el Laboratorio de Investigación de ESET Latinoamérica, recomendamos como buena práctica habitual ante vulnerabilidades actualizar a la fecha los sistemas operativos y sus aplicaciones. Créditos imagen: ©Joe Hall/Flickr Autor Ignacio Pérez, ESET |

|

|

|

|

339

|

Seguridad Informática / Criptografía / Leccion 3 del MOOC de Crypt4you: Introducción a Bitcoin

|

en: 4 Noviembre 2014, 18:11 pm

|

Con el título Introducción a Bitcoin, se ha publicado la tercera y última lección del curso de Sistemas de Pago Electrónico en el MOOC Crypt4you, siendo sus autores los profesores de la Universitat de les Illes Balears María Magdalena Payeras, Andreu Pere Isern y Macià Mut, miembros del grupo de Seguridad y Comercio Electrónico http://secom.uib.es/ SeCOM. El objetivo de esta lección es el de ofrecer una introducción a los conceptos básicos de Bitcoin, así como a algunos puntos importantes que afectan a su funcionamiento. Como en todo medio de pago, la seguridad y la privacidad son dos requisitos indispensables, por lo que se analizarán los mecanismos que propone Bitcoin para mantener la seguridad, la privacidad y otros requisitos de todo medio de pago. No obstante, Bitcoin también plantea una serie de inconvenientes o excepticismos que por supuesto conviene analizar. Temario lección 3: Apartado 3.1. Introducción a Bitcoin Apartado 3.2. Conceptos criptográficos básicos Apartado 3.3. Conceptos del protocolo Bitcoin Apartado 3.4. Estadísticas de la red Apartado 3.5. Críticas y excepticismo Apartado 3.6. Monedas digitales alternativas Apartado 3.7. Conclusiones Apartado 3.8. Ejercicios Apartado 3.9. Referencias bibliográficas http://www.criptored.upm.es/crypt4you/temas/sistemaspago/leccion3/leccion03.htmlSaludos. |

|

|

|

|

340

|

Foros Generales / Noticias / Hacia una evaluación eficaz de la seguridad en ICS

|

en: 4 Noviembre 2014, 18:02 pm

|

Las organizaciones nacionales y europeas han mostrado su preocupación por la seguridad en los entornos ICS. En el pasado, se diseñaban y ponían en marcha tales dispositivos para trabajar solamente en redes aisladas. Sin embargo, estas redes aisladas se están conectando cada vez más a Internet. Este cambio supone grandes ventajas, pero también aumenta el número de amenazas, incluyendo el ciberterrorismo. También, hay cada vez más interés en las evaluaciones de seguridad de este tipo de arquitecturas. Por ejemplo, a nivel europeo, ENISA está discutiendo la importancia de temas como «la creación de un banco de pruebas común, o bien un marco de certificación de seguridad del ICS». Poder conseguir este objetivo puede llevar mucho tiempo. Pero, ¿qué podemos hacer mientras tanto? INCIBE, como centro de ciberseguridad a nivel nacional, está al tanto de la importancia de trabajar en este reto, por lo que plantea el Proyecto SCADA LAB (Laboratorio SCADA y Banco de Pruebas como Servicio para la Protección de Infraestructuras Críticas). La propuesta acumula el esfuerzo de nueve miembros de distintos países de la Unión Europea: Hungría, Italia, Reino Unido y España. Este proyecto está incluido dentro del programa «Prevención, preparación y gestión de las consecuencias del terrorismo», un programa específico financiado por la Comisión Europea. Su principal objetivo es analizar las actuales medidas de seguridad aplicadas en entornos ICS a través de: 1- El desarrollo de un laboratorio y banco de pruebas específico, enfocado en el sector energético. 2- La reutilización de los recursos existentes, conocimiento y equipamiento, de una manera eficiente. Otro precedente importante que hay que tener en cuenta es el informe de ENISA «Protección de sistemas de control industrial. Recomendaciones para Europa y Estados Miembros», que describe la situación actual de la seguridad de los ICS y propone siete recomendaciones para mejorarla. En particular, en su recomendación número 5 destaca la falta de iniciativas específicas en estos entornos y la necesidad de realizar evaluaciones independientes de productos de seguridad de estos sistemas. Entre otros, ENISA fomenta el establecimiento de bancos de pruebas. Estos deben ser entornos realistas que permitan llevar a cabo evaluaciones que hagan validaciones y verificaciones independientes. En resumen, el principal propósito del proyecto SCADA LAB es la creación de un entorno de pruebas que permita la evaluación en remoto del nivel de seguridad de un ICS, o cualquier parte del mismo. Para llevar a cabo este objetivo, la arquitectura del proyecto está dividida en dos áreas principales: el laboratorio y el banco de pruebas.  - Áreas principales en SCADA LAB - El Área del Laboratorio incluye tanto el hardware como el sotware necesarios para llevar a cabo una evaluación de seguridad del banco de pruebas. El Área del Banco de Pruebas es el objetivo a evaluar. Idealmente, su implementación es lo más parecida posible a un ICS en producción. Dentro del ámbito del proyecto, el Área del Banco de Pruebas se encuentra en la sede de Telvent Energy, en Sevilla, y el Área de Laboratorio está ubicado en las instalaciones de INCIBE, León. Metodología de pruebas Leer completo en : https://www.incibe.es/blogs/post/Seguridad/BlogSeguridad/Articulo_y_comentarios/SCADALAB_seguridad_ICS |

|

|

|

|

|

| |

|