| |

|

291

|

Foros Generales / Noticias / Operación Potao Express: analizando un kit de herramientas de espionaje

|

en: 7 Septiembre 2015, 20:42 pm

|

Hemos presentado nuestros hallazgos iniciales sobre la investigación que realizamos sobre la familia de malware Win32/Potao durante junio, durante la presentación que realizamos en la CCCC 2015 en Copenhagen. Hoy estamos lanzando un whitepaper sobre el malware Potao con hallazgos adicionales, las campañas de ciberespionaje en las que fue empleado y su conexión a un backdor que fue incluido en una versión modificada del software de cifrado TrueCrypt. Como BlackEnergy, el malware utilizado para el grupo de APT Sandworm (también conocido como Quedagh), Potao es un ejemplo de malware de espionaje dirigido principalmente a blancos en Ucrania y otros países post-Soviéticos incluyendo a Rusia, Georgia y Bielorussia.  Imagen 1- Estadísticas de detección para Win32/Potaode acuerdo a ESET LiveGrid® Línea de tiempo de ataques Los ataques llevados a cabo utilizando la familia de malware Win32/Potao se remontan a 5 años atrás, con las primeras detecciones ocurriendo en 2011. De todas maneras, los atacantes aún se mantienen muy activos, dado que ESET ha detectado intentos de intrusión en julio de 2015. La línea de tiempo debajo lista una selección de campañas de ataque de Potao y otros eventos relacionados (en inglés):  Imagen 2 – Línea de tiempo de campañas de Potao Dentro de las víctimas identificadas, los objetivos más valorables incluyen al gobierno ucraniano, entidades militares y una de las agencias de noticias más grandes de Ucrania. El malware fue también utilizado para espiar a miembros de MMM, un popular esquema Ponzi de Rusia y Ucrania. Técnicas de Malware Cuando los criminales cambiaron su foco desde atacar objetivos en Rusia a otros en Ucrania, comenzaron a enviar mensajes SMS personalizados a sus víctimas potenciales para conducirlos a páginas que alojaban el malware, disfrazándolas de sitios de rastreo postal. No hemos advertido que Win32/Poteo emplee ningún exploit ni que el malware sea particularmente avanzado desde lo tecnología. Sin embargo, contiene varias técnicas interesante para “realizar el trabajo”, como un mecanismo para lograr la propagación vía USB y también el hecho de disfrazar ejecutables como documentos de Word y Excel, como los siguientes ejemplos  Imagen 3 – droppers de Potao con iconos de MS Word y nombres de archive utilizados en ataques contra objetivos importantes de Ucrania TrueCrypt Troyanizado Es interesante que exista una familia de malware APT relativamente no ha llamado la atención en cinco años y también ha sido utilizada para espiar a objetivos gubernamentales y militares de Ucrania. Quizás el descubrimiento que llamó más la atención está relacionado con el caso cuando observamos una conexión con TrueCrypt, el popular software de cifrado de código abierto. Descubrimos que el sitio web truecryptrussia.ru ha estado proveyendo de versiones modificadas del software de cifrado que incluía un backdoor para algunos objetivos seleccionados. Versiones “limpias” de la aplicación son entregadas a visitantes normales del sitio web (por ejemplo gente que no son del interés de los atacantes). ESET detecta el TrueCrypt troyanizado como Win32/FakeTC. El dominio ruso de TrueCrypt también era utilizado como servidor para el panel de Comando y Control (C&C) del malware.  Imagen 4 – sitio web ruso de TrueCrypt La conexión con Win32/Potao, que es una familia de malware diferente a Win32/FakeTC, que este último fue usado para llevar a Potao a los sistemas de las víctimas. De todos modos, FakeTC no es meramente un vector de infección de Potao (y posiblemente otro malware), sino que es un peligroso y funcional backdoor diseñado para extraer archivos desde los discos cifrados de las víctimas de espionaje.  Además de la selección de blancos (decidiendo a quién enviarle la versión troyanizada en lugar de la versión limpia), el código del backdoor contenía además varios disparadores que activaban la funcionalidad maliciosa de robo de información en caso que se trataran de usuarios de larga data de TrueCrypt. Estos fueron algunos de los factores que hicieron que el malware pasara desapercibido por tanto tiempo. En el whitepaper que hemos publicado podrán encontrar tanto de Win32/Potao y Win32/FakeTC, incluyendo un análisis técnico del malware, descripción de plugins, vectores de infección, el protocolo de comunicación del C&C y otras campañas de propagación no mencionadas en este post. PDF: http://www.welivesecurity.com/wp-content/uploads/2015/07/1507-Operacion-Potao-Express.pdfFuente: WeLiveSecurity |

|

|

|

|

292

|

Foros Generales / Noticias / Tras las pistas del crimen: análisis de memoria volátil en Android

|

en: 7 Septiembre 2015, 20:30 pm

|

Los dispositivos móviles modernos constituyen un conjunto de equipos eficientes que operan bajo sistemas operativos con complejas capacidades de almacenamiento de datos. Para realizar un análisis forense completo de estos terminales, se torna necesario abarcar tanto la recolección de datos no volátiles almacenados en medios removibles, como también información volátil presente mayormente en la memoria RAM del dispositivo. A lo largo de esta publicación nos dedicaremos a conocer algunas herramientas para el análisis de memoria volátil. ¿Por qué analizar la memoria volátil? La memoria RAM resulta un recurso crítico ya que contiene piezas de datos que se perderán tan pronto como el teléfono sea apagado. Los datos volátiles deben ser recolectados mientras el dispositivo aún está en ejecución y, por tanto, esto representa un ambiente donde el analista posee mucho menos control sobre las variables influyentes. En compensación, la información que puede obtenerse es altamente preciada: datos de aplicación; fragmentos de comunicaciones; claves de cifrado; procesos; archivos abiertos; estructuras de red, de aplicación y del sistema operativo, entre otros. Estos elementos abren las puertas a nuevos escenarios de análisis en situaciones de respuesta a incidentes y estudio de códigos maliciosos avanzados que no interactúan con medios de almacenamiento no volátiles. Volcando la memoria del sistema Para capturar correctamente todos los contenidos de la memoria RAM del equipo podemos acudir a la utilización de LiME Forensics: una herramienta capaz de extraer la memoria de un sistema basado en Linux. Este utilitario es un Loadable Kernel Module (LKM) capaz de volcar el contenido directamente a la tarjeta SD o a través de la red mediante Android Debug Bridge (adb). Por ser un LKM, debe ser compilado para el kernel específico del dispositivo que constituirá la estación forense. LiME (del inglés, Linux Memory Extractor) reduce al mínimo la interacción entre el espacio de usuario y el kernel del sistema. Permite conocer los rangos de direcciones de memoria física para la RAM del sistema, traducirlos a direcciones virtuales, y leer todas las páginas en cada rango para escribirlas en un fichero en la tarjeta SD o socket TCP. Este módulo brinda tres modalidades para almacenar las capturas de la imagen de memoria en el disco: El formato raw concatena los rangos de memoria RAM del sistema. El formato padded incluye además rangos de direcciones no pertenecientes al sistema, comenzando por la dirección física cero y reemplazando el contenido de esos rangos por valores nulos. Por último, el formato lime; este ha sido diseñado para trabajar sinérgicamente con el entorno de trabajo Volatility. Una vez que se ha producido exitosamente el volcado de memoria, a través de Volatility podremos realizar consultas como si se tratase de un sistema Linux de escritorio. Para ver los diferentes aplicativos que pueden utilizarse sobre el archivo podemos invocar el comando que se ilustra en la siguiente figura.  Para esta redacción se utilizó el kernel del emulador provisto con el Android SDK, conocido bajo la denominación de “Golfish”. Por ello, para emitir comandos con Volatility deberemos utilizar la siguiente sintaxis desde la carpeta donde tenemos la herramienta instalada: python vol.py –profile=LinuxGolfish-2_6_29ARM -f <ruta_dump> <nombre_complemento> Algunas de las opciones de complementos que están a nuestro alcance incluyen: linux_pslist: listado de procesos; linux_netstat: listado de conexiones de red; linux_ifconfig: listado de interfaces del dispositivo que permite ver si el equipo ha sido conectado a través de WiFi (eth0, eth1, …), 3G/4G (rmnet0, …), USB, etcétera; linux_route_cache: tabla de enrutamiento con la lista de direcciones IP consultadas; linux_arp: tabla ARP con las direcciones MAC; linux_proc_maps: listado de correlaciones entre procesos y direcciones de memoria; linux_mount: listado de los sistemas de archivos montados en el dispositivo incluyendo permisos (lo que puede servir para determinar si el equipo está rooteado examinando si /system es o no una ubicación de sólo lectura); linux_tmpfs: listado de sistemas de archivos temporales o “tmpfs” (almacenados solo en memoria); linux_find_file: recupera archivos tmpfs desde su ruta; linux_lsof: listado de archivos abiertos; linux_pstree: imprime el árbol jerárquico entre procesos padres e hijos desde la inicialización del sistema; linux_psaux: permite conocer el comando que inició el proceso y la fecha en que esto ocurrió; linux_psxview: permite comparar listas de procesos del kernel, de la tabla hash de PID y de la estructura de sistema kmem_cache, para encontrar así irregularidades que podrían denotar procesos escondidos por un rootkit; linux_check_afinfo: evalúa estructuras de datos dinámicos de red que puedan presentar hooks por rootkits; linux_check_fop: evalúa las estructuras de operaciones con archivos para hallar posible malware escondido por técnicas de hooking; linux_lsmod: listado de módulos cargados en el kernel; linux_check_modules: examina la lista de módulos listados en el sistema de archivos del sistema y en el kernel para hallar irregularidades; linux_yarascan: soporte para la ejecución de reglas de Yara; Muchos otros complementos. En las siguientes imágenes veremos el resultado de ejecutar alguno de estos comandos.   En la siguiente captura podemos ver fragmentos de algunos mensajes SMS que han sido enviados con el móvil y el número telefónico al que fueron enviados. En particular, fueron el resultado de ejecutar la siguiente regla de Yara: python vol.py –profile=LinuxGolfish-2_6_29ARM -f ~/lime.dump linux_yarascan –yara-rules=”mensaje”  Para visualizar mejor estos resultados podemos utilizar YaVol, una herramienta que funciona como un interfaz para el análisis de datos producidos por Volatility y Yara. Estos complementos permiten recuperar archivos y sistemas de archivos desde la memoria, datos en texto plano que son el resultado de descifrar datos en memoria no volátil, historial de la navegación web y otros archivos que por deber ser accedidos rápidamente deben permanecer en memoria, mensajes SMS, correos electrónicos, contactos, archivos APK y DEX instalados en el sistema, y un gran número de otros elementos. La capacidad de obtener archivos binarios desde memoria crea la posibilidad de analizar cómo cambian muestras de malware capaz de mutar dinámicamente. En resumen… Las técnicas de recolección de datos en memoria que hemos visto a lo largo de este artículo sirven a la identificación de comportamientos maliciosos en dispositivos móviles, pero también nos permiten prever riesgos para la confidencialidad de nuestros datos mientras estos son procesados. Como medida de protección, el cifrado de los datos que se encuentran en la memoria RAM (ya sea por hardware o software) y la utilización de sistemas de cifrado ligados a la CPU (que cifren los datos sin que estos deban ser previamente almacenados en la memoria RAM) constituyen dos medidas preventivas para reducir la superficie de ataque. Créditos imagen: © Maria Elena/Flickr |

|

|

|

|

293

|

Foros Generales / Noticias / Ransomware en archivos PIF: ¿resurge una técnica del pasado?

|

en: 7 Septiembre 2015, 19:38 pm

|

Últimamente hemos visto en el Laboratorio de Investigación de ESET Latinoamérica la aparición de archivos maliciosos en formato PIF. Este tipo de archivos fue ideado para la ejecución de programas de 16 bits o anteriores, por lo que llama la atención su reaparición. Además, el hecho de que estos archivos están siendo utilizados en conjunto con amenazas de tipo ransomware, actualmente muy activas, nos brinda una razón para analizarlos a fondo. El formato de archivo PIF (Program Information File) existe para poder ejecutar aplicaciones de DOS en entornos multitarea actuales, de tal modo de no desperdiciar recursos, ya que este tipo de programas utilizaría todos los recursos disponibles de no especificar lo contrario. Así, el formato PIF define aspectos como el máximo y mínimo de memoria a utilizar, o las propiedades de la ventana, entre otras cosas. En los últimos días hemos visto, sin embargo, la utilización de los archivos PIF por los cibercriminales de una forma más sencilla: al renombrar un ejecutable “.EXE” como “.PIF”, éste continúa siendo ejecutable, logrando engañar a los usuarios desprevenidos. Aún cuando está desactivada la opción de “ocultar las extensiones de archivo para tipos de archivos conocidos”, para los archivos PIF la extensión no se muestra:  Como se observa en la imagen, el archivo que figura como “Documento.doc” es en realidad “Documento.doc.pif”, un archivo PIF. Si se presta atención a la columna de “Tipo”, veremos que no se trata de un archivo DOC, pero hay que tener en cuenta que, en el escritorio, por ejemplo, esto puede ser más difícil de ver. Si luego abrimos el archivo como texto plano, veremos el encabezado “MZ” característico de los ejecutables. En el pasado ya se ha visto el uso de estos archivos con fines maliciosos, cuyo ejemplo más notable quizás sea el gusano Fable. Sin embargo esta amenaza resurge, 10 años después, atada a un delito actual: el ransomware. ¿Qué sucede si el usuario ejecuta el PIF malicioso? Éste extrae otro PIF y lo prepara para que sea ejecutado cada vez que se inicia el sistema. Sabemos que el ransomware no busca ocultarse una vez que ha afectado a su víctima y, de hecho, la amenaza analizada es bastante ruidosa, ya que cierra todos los programas en ejecución y reinicia el sistema. Luego del reinicio, los archivos están cifrados y hay un nuevo cartel de bienvenida (que no tiene nada de buena) en el escritorio:  El mensaje está en ruso: Tus archivos están cifrados, si deseas recuperarlos, envía 1 archivo cifrado a la dirección que se indica… ¡ATENCIÓN! ¡Tienes una semana para escribirme, fecha después de la cual el cifrado ya no será posible! [/b] Nuevamente vemos cómo ciertas amenazas creadas en Rusia se propagan y alojan en servidores e infraestructuras vulneradas en Latinoamérica. El segundo PIF instalado en el sistema es el que lleva a cabo la operación de cifrado, con algunas otras características como técnicas de anti-debugging o la inyección de procesos en memoria.  Ransomware en archivos PIF: ¿resurge una técnica del pasado? Por Matías Porolli publicado 31 ago 2015 - 03:29PM Análisis de malware 0 tags Cifrado DOS Filecoder-la-es pif ransomware-la 49 inShare Enviar e-mail Imprimir página Últimamente hemos visto en el Laboratorio de Investigación de ESET Latinoamérica la aparición de archivos maliciosos en formato PIF. Este tipo de archivos fue ideado para la ejecución de programas de 16 bits o anteriores, por lo que llama la atención su reaparición. Además, el hecho de que estos archivos están siendo utilizados en conjunto con amenazas de tipo ransomware, actualmente muy activas, nos brinda una razón para analizarlos a fondo. El formato de archivo PIF (Program Information File) existe para poder ejecutar aplicaciones de DOS en entornos multitarea actuales, de tal modo de no desperdiciar recursos, ya que este tipo de programas utilizaría todos los recursos disponibles de no especificar lo contrario. Así, el formato PIF define aspectos como el máximo y mínimo de memoria a utilizar, o las propiedades de la ventana, entre otras cosas. En los últimos días hemos visto, sin embargo, la utilización de los archivos PIF por los cibercriminales de una forma más sencilla: al renombrar un ejecutable “.EXE” como “.PIF”, éste continúa siendo ejecutable, logrando engañar a los usuarios desprevenidos. Aún cuando está desactivada la opción de “ocultar las extensiones de archivo para tipos de archivos conocidos”, para los archivos PIF la extensión no se muestra: extension pif no visibleComo se observa en la imagen, el archivo que figura como “Documento.doc” es en realidad “Documento.doc.pif”, un archivo PIF. Si se presta atención a la columna de “Tipo”, veremos que no se trata de un archivo DOC, pero hay que tener en cuenta que, en el escritorio, por ejemplo, esto puede ser más difícil de ver. Si luego abrimos el archivo como texto plano, veremos el encabezado “MZ” característico de los ejecutables. En el pasado ya se ha visto el uso de estos archivos con fines maliciosos, cuyo ejemplo más notable quizás sea el gusano Fable. Sin embargo esta amenaza resurge, 10 años después, atada a un delito actual: el ransomware. ¿Qué sucede si el usuario ejecuta el PIF malicioso? Éste extrae otro PIF y lo prepara para que sea ejecutado cada vez que se inicia el sistema. Sabemos que el ransomware no busca ocultarse una vez que ha afectado a su víctima y, de hecho, la amenaza analizada es bastante ruidosa, ya que cierra todos los programas en ejecución y reinicia el sistema. Luego del reinicio, los archivos están cifrados y hay un nuevo cartel de bienvenida (que no tiene nada de buena) en el escritorio: filecoder mensaje El mensaje está en ruso: Tus archivos están cifrados, si deseas recuperarlos, envía 1 archivo cifrado a la dirección que se indica… ¡ATENCIÓN! ¡Tienes una semana para escribirme, fecha después de la cual el cifrado ya no será posible! Nuevamente vemos cómo ciertas amenazas creadas en Rusia se propagan y alojan en servidores e infraestructuras vulneradas en Latinoamérica. El segundo PIF instalado en el sistema es el que lleva a cabo la operación de cifrado, con algunas otras características como técnicas de anti-debugging o la inyección de procesos en memoria. inyección de código ¿Cómo se realiza el cifrado? ¿Cómo es la comunicación con el servidor externo? ¿Cómo prevenir o recuperarse ante un ataque exitoso con este tipo de ransomware en archivos PIF? ¡Lo veremos en el próximo análisis! SHA-1 de la muestra analizada: f057d59f2c11ba838e62630bd44ca700df0ee13d – rada-oplata.pif Créditos imagen: ©Corey Templeton/Flickr |

|

|

|

|

294

|

Foros Generales / Noticias / TOP 10: las amenazas más propagadas del mundo en agosto

|

en: 7 Septiembre 2015, 19:33 pm

|

Como hacemos mensualmente en este espacio, te presentamos las amenazas más propagadas en el mundo durante agosto de acuerdo a los datos que recopila nuestro sistema estadístico ESET LiveGrid: 1. Win32/Bundpil Porcentaje total de detecciones: 4.86% Es un gusano que se propaga a través de medios removibles. 2. Win32/Qhost Porcentaje total de detecciones: 2.25% Es un troyano que se copia a sí mismo a la carpeta %system32% de Windows para luego comunicarse bajo DNS con su servidor de comando y control. Win32/Qhost permite que el atacante tome el control del equipo infectado y modifica al archivo host para redireccionar el tráfico a dominios específicos. 3. Win32/Adware.Multiplug Porcentaje total de detecciones: 1.90% Se trata de una aplicación potencialmente indeseada que una vez que se presenta en el sistema puede causar que las aplicaciones muestren carteles y/o ventanas emergentes durante la navegación en Internet.  4. LNK/Agent.AV Porcentaje total de detecciones: 1.66% Es un link que concatena comandos para ejecutar la aplicación o carpeta legítima y adicionalmente ejecuta la amenaza en segundo plano. Podría considerarse como la nueva versión de la amenaza autorun.inf. 5. HTML/Refresh Porcentaje total de detecciones: 1.62% Es un troyano que redirige el explorador a una URL específica que contiene software malicioso. El código del malware generalmente está embebido en páginas HTML. 6. Win32/Sality Porcentaje total de detecciones: 1.36% Sality es un virus polimórfico. Cuando se ejecuta inicia un servicio y crea o elimina claves de registro relacionadas con las actividades de seguridad en el sistema. Modifica los archivos .exe y .scr y desactiva los servicios y procesos relacionados a las soluciones de seguridad. 7. Win32/Ramnit Porcentaje total de detecciones: 1.30% Se trata de un virus que se ejecuta al iniciar el sistema. Infecta archivos .dll y .exe. También busca archivos htm y html para escribir instrucciones maliciosas en ellos. Puede ser controlado remotamente para realizar capturas de pantalla, enviar información de modo encubierto, descargar o ejecutar archivos y apagar o reiniciar el equipo. 8. LNK/Agent.BS Porcentaje total de detecciones: 1.29% Es un enlace que concatena comandos para ejecutar un código legítimo mientras se ejecuta el código de amenaza en el fondo. Es similar en su efecto con el tipo autorun.inf. 9. INF/Autorun Porcentaje total de detecciones: 1.16% Es un archivo utilizado para ejecutar y proponer acciones automáticamente cuando un medio externo como un CD, DVD o dispositivo USB es leído por el equipo informático. 10. Win32/ExtenBro Porcentaje total de detecciones: 1.16% Es una extensión maliciosa para un navegador web que se distribuye por redes sociales, y cuyo objetivo es robar información o infiltrarse en las actividades de los usuarios infectados. Fuente: WeLiveSecurity |

|

|

|

|

295

|

Foros Generales / Noticias / Seis reglas simples de ciberseguridad para todas las edades

|

en: 7 Septiembre 2015, 19:30 pm

|

Hoy en día los padres se preocupan cada vez más sobre las cosas que puedes hacer en Internet. Saben que existe gente rara y virus maliciosos en Internet; les da miedo tu ingenuidad, tu inocencia, y el potencial del ciberbullying. Claro, a veces exageran pero aun así tienes que lidiar con ello.  ¿Tienes padres asfixiantes que quieren saber todo lo que pasa en tu vida online y offline? Lo siento, pero así es como debe ser. Si quieres más libertad, compórtate como cualquier adulto normal lo haría: demuéstrale a tus padres que puedes tomar buenas decisiones. También te beneficiarás al hacerlo. El mantener tus cuentas de juegos y redes sociales seguras, es un bonus tangible, ¿no? Como os venimos contando, los cibercriminales podrían tomar control de tu página de Facebook, infectar tu smartphone con un virus o robar tu cuenta de juegos inmediatamente. A estos criminales realmente no les importa a quién le roban – podría ser a ti o a tu abuelo José – pero es probable que tú tengas más en juego que tu abuelo. Es por eso que necesitas asegurar tu PC contra troyanos y virus. Algunos de ellos fueron creados para espiarte y robar tus contraseñas y otra información de valor. Anterior Siguiente Seis reglas simples de ciberseguridad para todas las edades 1 sep 2015 Kate Kochetkova Consejos, Featured Post, Seguridad No hay comentarios Hoy en día los padres se preocupan cada vez más sobre las cosas que puedes hacer en Internet. Saben que existe gente rara y virus maliciosos en Internet; les da miedo tu ingenuidad, tu inocencia, y el potencial del ciberbullying. Claro, a veces exageran pero aun así tienes que lidiar con ello. consigli per ragazzi ¿Tienes padres asfixiantes que quieren saber todo lo que pasa en tu vida online y offline? Lo siento, pero así es como debe ser. Si quieres más libertad, compórtate como cualquier adulto normal lo haría: demuéstrale a tus padres que puedes tomar buenas decisiones. También te beneficiarás al hacerlo. El mantener tus cuentas de juegos y redes sociales seguras, es un bonus tangible, ¿no? Como os venimos contando, los cibercriminales podrían tomar control de tu página de Facebook, infectar tu smartphone con un virus o robar tu cuenta de juegos inmediatamente. Seis reglas fáciles de #seguridad cibernética para todas las edades #privacidad #protección Tweet A estos criminales realmente no les importa a quién le roban – podría ser a ti o a tu abuelo José – pero es probable que tú tengas más en juego que tu abuelo. Es por eso que necesitas asegurar tu PC contra troyanos y virus. Algunos de ellos fueron creados para espiarte y robar tus contraseñas y otra información de valor. Hablando de contraseñas, son el talón de Aquiles para la mayoría de usuarios domésticos. La gente elige combinaciones poco fiables con símbolos como “12345” o el “sistema qwerty”, los guardan en documentos en su disco duro y los comparten con amigos en chats… ¿Es necesario decirte que este tipo de ingenuidad no es la mejor manera de comportarse en Internet? ¿Le haces saber a extraños a dónde vas, lo que desayunas o las direcciones de amigos? No lo creo. En Internet deberías hacer lo mismo. Si no configuras tu privacidad apropiadamente en tu página, cualquiera puede saber todo sobre ti simplemente viendo tus cuentas de Facebook e Instagram. ¡Así que guarda tus secretos! Anterior Siguiente Seis reglas simples de ciberseguridad para todas las edades 1 sep 2015 Kate Kochetkova Consejos, Featured Post, Seguridad No hay comentarios Hoy en día los padres se preocupan cada vez más sobre las cosas que puedes hacer en Internet. Saben que existe gente rara y virus maliciosos en Internet; les da miedo tu ingenuidad, tu inocencia, y el potencial del ciberbullying. Claro, a veces exageran pero aun así tienes que lidiar con ello. consigli per ragazzi ¿Tienes padres asfixiantes que quieren saber todo lo que pasa en tu vida online y offline? Lo siento, pero así es como debe ser. Si quieres más libertad, compórtate como cualquier adulto normal lo haría: demuéstrale a tus padres que puedes tomar buenas decisiones. También te beneficiarás al hacerlo. El mantener tus cuentas de juegos y redes sociales seguras, es un bonus tangible, ¿no? Como os venimos contando, los cibercriminales podrían tomar control de tu página de Facebook, infectar tu smartphone con un virus o robar tu cuenta de juegos inmediatamente. Seis reglas fáciles de #seguridad cibernética para todas las edades #privacidad #protección Tweet A estos criminales realmente no les importa a quién le roban – podría ser a ti o a tu abuelo José – pero es probable que tú tengas más en juego que tu abuelo. Es por eso que necesitas asegurar tu PC contra troyanos y virus. Algunos de ellos fueron creados para espiarte y robar tus contraseñas y otra información de valor. Hablando de contraseñas, son el talón de Aquiles para la mayoría de usuarios domésticos. La gente elige combinaciones poco fiables con símbolos como “12345” o el “sistema qwerty”, los guardan en documentos en su disco duro y los comparten con amigos en chats… ¿Es necesario decirte que este tipo de ingenuidad no es la mejor manera de comportarse en Internet? ¿Le haces saber a extraños a dónde vas, lo que desayunas o las direcciones de amigos? No lo creo. En Internet deberías hacer lo mismo. Si no configuras tu privacidad apropiadamente en tu página, cualquiera puede saber todo sobre ti simplemente viendo tus cuentas de Facebook e Instagram. ¡Así que guarda tus secretos! Los cibercriminales saben cómo hacer dinero hackeando tu smartphone. De hecho, son muy buenos en eso. Roban de tu cuenta haciendo llamadas o suscribiéndote a servicios de mensajería innecesarios – estas son las técnicas más obvias de ganar dinero. Por esta misma razón tu teléfono necesita estar protegido al igual que tu PC.  El ciberbullying es otro castigo de Internet. La gente es cruel y los adolescentes pueden ser terribles. Buscando justicia te podrías atascar en una lucha online infinita que no hará más que afectarte. No pierdas tu tiempo y/o esfuerzo en otras personas, mejor concentra tu tiempo y energía en cosas que realmente te importan. Al enfrentar un problema que se está saliendo de control, piensa en estos consejos. Y recuerda que las personas pueden ser muy mentirosas. El anonimato de Internet solo fomenta esta naturaleza. Por eso no debes creer en esos niños y niñas “cool” con redes sociales invencibles que pretenden tener una vida ideal. Lo más probable es que no sea así. Todos tenemos nuestros propios prejuicios, cometemos errores, sonreímos y los soportamos. A veces, incluso mentimos. Así que no todo lo que ves en Internet es lo que parece. Anterior Siguiente Seis reglas simples de ciberseguridad para todas las edades 1 sep 2015 Kate Kochetkova Consejos, Featured Post, Seguridad No hay comentarios Hoy en día los padres se preocupan cada vez más sobre las cosas que puedes hacer en Internet. Saben que existe gente rara y virus maliciosos en Internet; les da miedo tu ingenuidad, tu inocencia, y el potencial del ciberbullying. Claro, a veces exageran pero aun así tienes que lidiar con ello. consigli per ragazzi ¿Tienes padres asfixiantes que quieren saber todo lo que pasa en tu vida online y offline? Lo siento, pero así es como debe ser. Si quieres más libertad, compórtate como cualquier adulto normal lo haría: demuéstrale a tus padres que puedes tomar buenas decisiones. También te beneficiarás al hacerlo. El mantener tus cuentas de juegos y redes sociales seguras, es un bonus tangible, ¿no? Como os venimos contando, los cibercriminales podrían tomar control de tu página de Facebook, infectar tu smartphone con un virus o robar tu cuenta de juegos inmediatamente. Seis reglas fáciles de #seguridad cibernética para todas las edades #privacidad #protección Tweet A estos criminales realmente no les importa a quién le roban – podría ser a ti o a tu abuelo José – pero es probable que tú tengas más en juego que tu abuelo. Es por eso que necesitas asegurar tu PC contra troyanos y virus. Algunos de ellos fueron creados para espiarte y robar tus contraseñas y otra información de valor. Hablando de contraseñas, son el talón de Aquiles para la mayoría de usuarios domésticos. La gente elige combinaciones poco fiables con símbolos como “12345” o el “sistema qwerty”, los guardan en documentos en su disco duro y los comparten con amigos en chats… ¿Es necesario decirte que este tipo de ingenuidad no es la mejor manera de comportarse en Internet? ¿Le haces saber a extraños a dónde vas, lo que desayunas o las direcciones de amigos? No lo creo. En Internet deberías hacer lo mismo. Si no configuras tu privacidad apropiadamente en tu página, cualquiera puede saber todo sobre ti simplemente viendo tus cuentas de Facebook e Instagram. ¡Así que guarda tus secretos! Los cibercriminales saben cómo hacer dinero hackeando tu smartphone. De hecho, son muy buenos en eso. Roban de tu cuenta haciendo llamadas o suscribiéndote a servicios de mensajería innecesarios – estas son las técnicas más obvias de ganar dinero. Por esta misma razón tu teléfono necesita estar protegido al igual que tu PC. El ciberbullying es otro castigo de Internet. La gente es cruel y los adolescentes pueden ser terribles. Buscando justicia te podrías atascar en una lucha online infinita que no hará más que afectarte. No pierdas tu tiempo y/o esfuerzo en otras personas, mejor concentra tu tiempo y energía en cosas que realmente te importan. Al enfrentar un problema que se está saliendo de control, piensa en estos consejos. Y recuerda que las personas pueden ser muy mentirosas. El anonimato de Internet solo fomenta esta naturaleza. Por eso no debes creer en esos niños y niñas “cool” con redes sociales invencibles que pretenden tener una vida ideal. Lo más probable es que no sea así. Todos tenemos nuestros propios prejuicios, cometemos errores, sonreímos y los soportamos. A veces, incluso mentimos. Así que no todo lo que ves en Internet es lo que parece. Cuando completes nuestra guía de seguridad online, entonces estarás listo para el gran viaje por Internet. ¡Te deseamos un buen viaje y viento en popa! Y lo último pero no menos importante, por favor, recuerda que cada vez que enfrentes situaciones dudosas, siempre puedes consultarle a tus padres o incluso pedir consejos aquí, en los comentarios. Fuente: KApsersky blog. |

|

|

|

|

296

|

Foros Generales / Noticias / 5 formas de proteger tus fotos privadas

|

en: 7 Septiembre 2015, 19:24 pm

|

¿Te acuerdas la polémica de hace un año, cuando se filtraron las fotos de los desnudos de varios famosos? Esto no sólo le alegró el día a más de uno (e incluso la noche), marcó un precedente y nos dio una lección general. Por ejemplo, este hecho hizo que la gente se diera cuenta de que el nombre de sus mascotas no es una contraseña segura, y que la verificación en dos pasos no es exclusiva de los fanáticos de la informática, sino que es algo que tienen que tener en cuenta incluso los usuarios de iPhones adornados con diamantes de Swarovski. Las fotos, que se filtraron desde el servicio de iCloud de Apple causando un gran revuelo el año pasado, eran copias almacenadas de imágenes hechas con dispositivos Apple. Los hackers emplearon una de las técnicas más sencillas para introducirse en el sistema, usando una combinación de phishing y fuerza bruta. Para compensar el fallo y proteger a sus usuarios, Apple activó en iCloud la verificación en dos pasos (o 2FA) e instó a sus usuarios a utilizarla en todo momento. Anterior Siguiente 5 formas de proteger tus fotos privadas 28 ago 2015 Vladislav Biryukov Consejos, Featured Post, Seguridad No hay comentarios ¿Te acuerdas la polémica de hace un año, cuando se filtraron las fotos de los desnudos de varios famosos? Esto no sólo le alegró el día a más de uno (e incluso la noche), marcó un precedente y nos dio una lección general. angryg Por ejemplo, este hecho hizo que la gente se diera cuenta de que el nombre de sus mascotas no es una contraseña segura, y que la verificación en dos pasos no es exclusiva de los fanáticos de la informática, sino que es algo que tienen que tener en cuenta incluso los usuarios de iPhones adornados con diamantes de Swarovski. Las fotos, que se filtraron desde el servicio de iCloud de Apple causando un gran revuelo el año pasado, eran copias almacenadas de imágenes hechas con dispositivos Apple. Los hackers emplearon una de las técnicas más sencillas para introducirse en el sistema, usando una combinación de phishing y fuerza bruta. Para compensar el fallo y proteger a sus usuarios, Apple activó en iCloud la verificación en dos pasos (o 2FA) e instó a sus usuarios a utilizarla en todo momento. Sin embargo, la 2FA es opcional en iCloud, además de en Gmail, Facebook y muchos otros servicios web. La mayoría de la gente prefiere saltársela, ya que es poco práctica y la gente no tiene tiempo para ésto. Además, es muy fácil perder el control de tu correo electrónico o de tus perfiles en las redes sociales, aunque no seas Kim Kardashian o Kate Upton. Las consecuencias pueden ser devastadoras, especialmente si trabajas en una compañía online. Dos candados son mejor que uno La mayoría de las personas piensa en la verificación en dos pasos como en el sistema de envío de contraseñas de un solo uso en los mensajes de texto. Bueno, es el método más destacado de 2FA para servicios web, sin embargo, no es el único. En general, la 2FA es como una puerta con dos candados. Uno de ellos es la combinación tradicional de registro y contraseña y el segundo podría ser algo diferente. Además, si no crees que dos candados sean suficientes, puedes utilizar tantos como quieras, aunque alargaría el proceso de apertura de la puerta, por lo que está bien usar al menos dos. Las contraseñas enviadas por SMS son una forma comprensible y relativamente segura de verificación, aunque no siempre es práctica. En primer lugar, cada vez que quieras acceder a un servicio tienes que tener a mano el móvil, esperar a que te llegue el SMS e introducir los dígitos que aparecen… Si te equivocas o introduces el código muy tarde, tienes que repetir de nuevo el mismo procedimiento. Si, por ejemplo, la red del usuario está colapsada, el SMS puede llegar demasiado tarde. En mi opinión, esto es bastante irritante. Anterior Siguiente 5 formas de proteger tus fotos privadas 28 ago 2015 Vladislav Biryukov Consejos, Featured Post, Seguridad No hay comentarios ¿Te acuerdas la polémica de hace un año, cuando se filtraron las fotos de los desnudos de varios famosos? Esto no sólo le alegró el día a más de uno (e incluso la noche), marcó un precedente y nos dio una lección general. angryg Por ejemplo, este hecho hizo que la gente se diera cuenta de que el nombre de sus mascotas no es una contraseña segura, y que la verificación en dos pasos no es exclusiva de los fanáticos de la informática, sino que es algo que tienen que tener en cuenta incluso los usuarios de iPhones adornados con diamantes de Swarovski. Las fotos, que se filtraron desde el servicio de iCloud de Apple causando un gran revuelo el año pasado, eran copias almacenadas de imágenes hechas con dispositivos Apple. Los hackers emplearon una de las técnicas más sencillas para introducirse en el sistema, usando una combinación de phishing y fuerza bruta. Para compensar el fallo y proteger a sus usuarios, Apple activó en iCloud la verificación en dos pasos (o 2FA) e instó a sus usuarios a utilizarla en todo momento. Sin embargo, la 2FA es opcional en iCloud, además de en Gmail, Facebook y muchos otros servicios web. La mayoría de la gente prefiere saltársela, ya que es poco práctica y la gente no tiene tiempo para ésto. Además, es muy fácil perder el control de tu correo electrónico o de tus perfiles en las redes sociales, aunque no seas Kim Kardashian o Kate Upton. Las consecuencias pueden ser devastadoras, especialmente si trabajas en una compañía online. Dos candados son mejor que uno La mayoría de las personas piensa en la verificación en dos pasos como en el sistema de envío de contraseñas de un solo uso en los mensajes de texto. Bueno, es el método más destacado de 2FA para servicios web, sin embargo, no es el único. En general, la 2FA es como una puerta con dos candados. Uno de ellos es la combinación tradicional de registro y contraseña y el segundo podría ser algo diferente. Además, si no crees que dos candados sean suficientes, puedes utilizar tantos como quieras, aunque alargaría el proceso de apertura de la puerta, por lo que está bien usar al menos dos. Las contraseñas enviadas por SMS son una forma comprensible y relativamente segura de verificación, aunque no siempre es práctica. En primer lugar, cada vez que quieras acceder a un servicio tienes que tener a mano el móvil, esperar a que te llegue el SMS e introducir los dígitos que aparecen… Si te equivocas o introduces el código muy tarde, tienes que repetir de nuevo el mismo procedimiento. Si, por ejemplo, la red del usuario está colapsada, el SMS puede llegar demasiado tarde. En mi opinión, esto es bastante irritante. Si no tienes cobertura (algo bastante frecuente cuando viajamos), no obtendrás una contraseña. También es posible que pierdas el móvil, y no si no tienes la posibilidad de utilizar otros medios de comunicación, una situación como ésta es aún más frustrante. Para estar cubierto en estos casos, muchos servicios web como Facebook o Google, ofrecen otras soluciones. Por ejemplo, ofrecen una lista de contraseñas de un solo uso que puedes recopilar de manera preventiva, imprimirlas y guardarlas en algún lugar seguro. 5 formas de proteger tus fotos privadas mediante la verificación en dos pasos #privacidad #seguridad #2FA Así mismo, la 2FA con códigos de un solo uso recibidos vía SMS puede activarse no en todas las ocasiones, sino sólo cuando alguien accede desde un dispositivo desconocido. Tú decides, así que decide basándote en tu nivel de paranoia. El método es el mismo para cualquier app que esté ligada a tu cuenta, como los clientes de correo electrónico. En cuanto introduzcas una contraseña específica generada, la recordarán durante bastante tiempo. Así que, a no ser que ingreses en tus cuentas cada día desde un dispositivo distinto, activarlas mediante la verificación en dos pasos mediante SMS no es gran cosa. Una vez que lo instales, funciona correctamente. Identificación mediante un smartphone Si viajas frecuentemente, una forma más inteligente de activar la 2FA podría ser mediante una app especial. Al contrario que los SMS, este método de autenticación funciona sin conexión a Internet. Las contraseñas de un solo uso se generan en el smartphone, no en un servidor (sin embargo, la instalación inicial sí requerirá conexión a la red). Hay un gran número de aplicaciones de autenticación, pero Google Authenticator sin duda puede servir como estándar de la industria. Este programa respalda otros servicios además de Gmail, como Facebook, Tumblr, Dropbox, vk.com y WordPress, entre otras. Si prefieres una aplicación con paquete de características, prueba Twilio Authy. Es similar a Google Authenticator pero añade un par de opciones útiles. En primer lugar, te permite almacenar los certificados en la nube y copiarlos en otros dispositivos (smartphones, PCs, tablets and y muchas otras plataformas, incluyendo Apple Watch). Incluso en el caso de que te roben un dispositivo, todavía tienes control de tus cuentas. La app solicita un número PIN cada vez que la ejecutas, y la contraseña puede anularse si tu dispositivo se ha visto comprometido. En Segundo lugar, Twilio Authy, al contrario que Google Authenticator, te facilita mucho las cosas al empezar a usar un nuevo dispositivo. Una contraseña para gobernarlas a todas Las soluciones que hemos mencionado tienen una pega importante. Si usas el mismo dispositivo para acceder a tus cuentas y para recibir SMS con contraseñas de un solo uso o implementar una aplicación que genere claves de 2FA, esta protección no resulta demasiado segura. Los tokens de seguridad ofrecen un nivel mayor de protección. Su formato y su forma varían y pueden ser tokens USB, tarjetas inteligentes, tokens offline con un monitor digital, pero el principio es, en esencia, el mismo. En resumidas cuentas, se trata de mini ordenadores, que generan claves de un solo uso bajo petición. Las claves son introducidas manualmente o de forma automática a través de una interfaz USB, por ejemplo.  ste tipo de claves de hardware no dependen de la red de cobertura o de un teléfono u otra cosa; simplemente hacen su trabajo sin importar nada más. Pero se compran por separado y es muy sencillo perder alguno de estos diminutos artilugios. Normalmente estas claves se utilizan para proteger los servicios de banca electrónica, los sistemas institucionales o empresariales y otros temas importantes. A su vez, es posible que utilices una elegante memoria USB para proteger tus cuentas de Google o WordPress, siempre que la unidad USB sea compatible con la especificación abierta de FIDO U2F (como en el conocido caso de los conocidos tokens YubiKey ) . ¡Muestra tus implantes! Las claves tradicionales de hardware ofrecen un alto nivel de seguridad, pero no son muy prácticas. Te hartarías al tener que introducir el USB cada vez que necesites acceso a un servicio en la red, además de que no se puede insertar en un smartphone. Sería más sencillo usar una clave inalámbrica, emitida vía Bluetooth o NFC. Esto es posible con las nuevas especificaciones de FIDO U2F que se han presentado este verano. Una chapa serviría para identificar al usuario legítimo y se puede utilizar en cualquier parte: en un llavero, una tarjeta bancaria, o incluso en un chip NFC implantado bajo la piel. Cualquier Smartphone podría leer esta clave y autentificar al usuario. Uno, dos… muchos Sin embargo, el concepto general de la verificación en dos pasos ya está pasado de moda. Los principales servicios como Google o Facebook (sigilosamente) utilizan el análisis multi-factor para ofrecer un acceso totalmente seguro. Evalúan el dispositivo y el navegador utilizado para acceder, además de la localización o el uso de ciertos patrones. Los bancos utilizan sistemas similares para localizar posibles actividades fraudulentas. De manera que, en el futuro confiaremos en las soluciones multi-factor avanzadas, que proporcionan tanto comodidad como seguridad. Uno de los mayores ejemplos que muestran este enfoque es el Proyecto Abacus, que se presentó en la reciente conferencia de Google I/O. En un futuro, tu identidad se confirmará no sólo mediante una contraseña, sino también por una combinación de factores: tu localización geográfica, lo que estés haciendo en ese momento, tu forma de hablar, tu respiración, los latidos de tu corazón, etc., utilizando ciberprótesis y otras cosas similares. El dispositivo para percibir e identificar estos factores sería, como es predecible, tu smartphone. Aquí tienes otro ejemplo: unos investigadores suizos utilizan el ruido ambiental como un factor de autentificación. La idea general de este concepto, que los investigadores han llamado Sound-Proof (Prueba de sonido, en inglés), es muy sencilla. Cuando intentes acceder a un servicio específico desde tu ordenador, el servidor solicitará la instalación de una aplicación en tu smartphone. Entonces, tanto el ordenador como el smartphone, registran el sonido ambiente, lo transforman en una firma digital, la cifran y la envían al servidor para analizarla. Si coincide, esto sirve como prueba de que el usuario que está intentando acceder es legítimo. https://pbs.twimg.com/tweet_video/CMtKa5YWsAA2Cy1.mp4Sin embargo, este enfoque no es perfecto. ¿Y si un cibercriminal estuviera sentado en un restaurante justo al lado del usuario? En ese caso, el ruido ambiental es prácticamente el mismo, por lo que se deberían tener en cuenta otros factores para poder evitar que se comprometa su cuenta. En resumen, tanto Sound-Proof como Abacus pertenecen a la seguridad del futuro. Cuando se comercialicen, las amenazas y los desafíos con respecto a la seguridad de la información también habrán evolucionado. Por el momento, te recomendamos que actives la 2FA. Encontrarás las instrucciones para activarla en la mayoría de los servicios más conocidos en páginas web como Telesign Turn It On. Fuente: Kaspersky.blog |

|

|

|

|

297

|

Foros Generales / Noticias / ¿Cuán difícil es descubrir el patrón de desbloqueo en Android?

|

en: 7 Septiembre 2015, 19:12 pm

|

La problemática de las contraseñas débiles, por la que muchos usuarios perezosos caen víctimas de ataques tras crear claves simples o dejar las que vienen por defecto, también es observada en el mundo mobile. Específicamente, lo vemos en los patrones de autentificación de los smartphones y tablets Android. En muchas ocasiones hemos escrito acerca del uso de contraseñas fuertes, aconsejando también utilizar un doble factor de autentificación siempre que la plataforma lo permita. Hemos recomendado no utilizar contraseñas del tipo “admin” o “1234” ya que son consideradas contraseñas casi por defecto de muchos sistemas. Los dispositivos Android permiten como modalidad de desbloqueo el ingreso de un PIN numérico, una contraseña alfanumérica o un patrón gráfico. Siendo este último muy popular entre los usuarios, profundizaremos acerca de las probabilidades de que sea adivinado, cuáles son los dibujos más comunes y, en base a esto, cómo tú puedes aumentar la seguridad de tu smartphone a la hora de elegir tus patrones. Cómo funciona el patrón  Desde el año 2008 Google ha implementado en su plataforma Android el patrón de desbloqueo como medida de seguridad para bloquear un equipo. La técnica migró mediante aplicaciones hacia otros sistemas operativos diferentes, como es el caso de iOS de Apple. Este trazo personalizado, en muchos casos, se convierte en la primera barrera de seguridad física ligada a estos smartphones. Si bien el teclado se encuentra compuesto por una combinación de nueve números, dando una gran cantidad de posibilidades (casi llegando al millón) el patrón puede tener como mínimo 4 y como máximo 9 dígitos, lo que ya comienza a limitar las variables a unas 389.000. Por otra parte este número también está condicionado de manera abrupta por las siguientes tres reglas: 1. Cada punto solo puede ser utilizado una vez Mirando la figura de arriba podrás darte cuenta de esta manera combinaciones como por ejemplo “2233” o “5555” son imposibles. 2. No se puede omitir un punto intermedio en una recta Es decir que las combinatorias “4646” o “7171” son otro claro ejemplo entre muchas de la cantidad de variables no permitidas por el sistema. 3. El dedo no puede salirse de la superficie táctil Esta regla está vinculada también a la anterior, sin embargo se le agrega el agravante de que muchas veces los dedos dejan rastros visibles en la pantalla, y de esa manera es fácil llegar a ver el camino que ha recorrido el patrón, ya que por esta regla no hay muchas variantes. Para dar un ejemplo, solo hay dos maneras de escribir el patrón de la figura “124578369” o “963875421”. Qué dicen las estadísticas Un reciente estudio de la Universidad Noruega de Ciencia y Tecnología demostró que se eligen combinaciones demasiado predecibles y, por lo tanto, débiles. De los 4.000 patrones analizados, el 44% empezaba por la esquina superior izquierda, y en el 10% de los casos se dibuja una letra imaginaria que suele estar asociada al nombre propio, de algún familiar, amigo o mascota. Además, la mayoría utilizaba cuatro o menos nódulos, limitando la cantidad de combinaciones posibles. El estudio indica algunas tendencias que dejan en claro que los seres humanos son predecibles, según halló la estudiante noruega Marte Løge como parte de su tesis. Otras de sus conclusiones fueron: El 77% de los patrones se inició en una de las cuatro esquinas 5 es el promedio de dígitos utilizados, lo que implica que son solo 9.000 combinaciones posibles Suelen comenzar de izquierda a derecha y de arriba hacia abajo En general, los creados por hombres eran más largos (y más seguros) que el promedio de los creados por mujeres Tanto zurdos como diestros comparten los mismos patrones Al igual que la clave “Admin” o “1234”, muchos patrones se convierten en muy fáciles de predecir especialmente cuando se da la condición de que comienzan con la letra inicial de su propio nombre o de alguien muy cercano. Si el atacante conoce esta información, dejaría la cantidad de posibles patrones en el orden de solamente cien. En la siguiente imagen podemos ver tres códigos inseguros, que nunca deberías utilizar:  atrones más seguros Las reglas aquí siguen la misma lógica que las de la construcción de una contraseña segura. Es importante no formas letras y utilizar patrones que en lo posible tengan 9 puntos. Es muy conveniente utilizar un patrón que contenga un triángulo para desdibujar las huellas de dedos y, de alguna forma, cambiar la inercia del trazado para despistar a los atacantes. En la siguiente imagen podemos visualizar dos patrones, en los cuales adivinar la combinatoria es realmente complejo y demandaría mucho tiempo:  En muchos modelos de smartphones existe la opción de no hacer visible el trazado, práctica recomendable ya que de esta forma, si alguien intenta espiar tu código de desbloqueo, le resultará mucho más difícil y estarás más seguro. ¿Qué podemos concluir? Hemos visto cuáles son los patrones que no debes utilizar cuando la seguridad de tu dispositivo está en tus manos; sin embargo, también sería lógico pensar e intentar requerir a los desarrolladores que aumenten la protección. Por ejemplo, rompiendo alguna de las leyes mencionadas – como la de no poder repetir un punto o salir de la superficie táctil. De esta manera, se incrementaría de forma exponencial la cantidad de probabilidades. Como mencionamos al principio del post, también existen otros métodos de desbloqueo que prestan una mayor seguridad como es el caso de las claves alfanuméricas. Sin embargo, la tendencia es que la autenticación en smartphones comienza a migrar hacia factores de desbloqueo biométricos, como es el reconocimiento facial o los lectores de huellas dactilares. Pero hasta que la migración sea total, es muy probable que lleve bastante tiempo y esta es la causa principal de la importancia de mantener seguros los patrones de bloqueo. Créditos imagen: ©downloadsource.fr/Flickr |

|

|

|

|

298

|

Sistemas Operativos / Windows / Encuesta: Actualización a Windows 10

|

en: 6 Septiembre 2015, 18:09 pm

|

|

Encuesta con fines no comerciales para saber hasta que punto los usuarios han tenido una buena experiéncia en la actualización al último sistema operativo hasta ahora de Microsoft.

Saludos y gracias por participar

|

|

|

|

|

299

|

Foros Generales / Noticias / Match.com sufre un ataque de malvertising

|

en: 6 Septiembre 2015, 13:17 pm

|

El sitio de citas Match.com ha sido víctima de un ataque de malvertising, que podría poner a sus usuarios registrados en riesgo de ser víctimas de ransomware. Investigadores de Malwarebytes descubrieron la amenaza, y dijeron que presentaba las mismas características que el ataque previo a PlentyOfFish, otro sitio de citas online. Resultó que los anuncios en Match.com tenían código malicioso embebido, por lo que, si se accedía a ellos, le permitían a los cibercriminales obtener el control de un dispositivo. Esto luego les daría la oportunidad de lanzar numerosos ataques; además de robar información personal, otra técnica popular consiste en cifrar todos los datos, que solo son descifrados cuando se paga un rescate. Con aproximadamente 27 millones de personas usando el sitio cada mes, el potencial impacto de este ataque se vuelve significativo. “Tomamos la seguridad de nuestros miembros muy seriamente”, dijo un vocero de Match.com ayer (3 de septiembre). “Hoy tomamos la medida de precaución de suspender temporalmente los anuncios publicitarios en nuestro sitio del Reino Unido, mientras investigábamos un potencial problema de malware. Nuestros expertos en seguridad pudieron identificar y aislar los anuncios afectados, esto no representa una brecha en nuestro sitio o en los datos de nuestros usuarios”. El vocero añadió que todavía no han recibido reportes de usuarios afectados por estos anuncios maliciosos. Sin embargo, en pro de la seguridad, recomendaron a los miembros del sitio protegerse actualizando su software antivirus; sucede que ya no hace falta que un usuario descargue ni haga clic en un anuncio para ser infectado, basta con tener plugins o software desactualizado y visitar una página infectada. Por eso, una solución de seguridad ayudará a bloquear el ingreso de la amenaza al sistema. Match.com se describe como “la primera y más grande compañía de citas”, con un alcance global que se extiende a 25 países. Que haya sido blanco de un ataque no hace más que recordarnos el caso de Ashley Madison, otro sitio de citas online (pero extramatrimoniales) que sufrió una brecha recientemente. Fuente: Welivesecurity |

|

|

|

|

300

|

Foros Generales / Noticias / ¡No es un voucher por $500 en Zara, es un scam de WhatsApp!

|

en: 6 Septiembre 2015, 13:03 pm

|

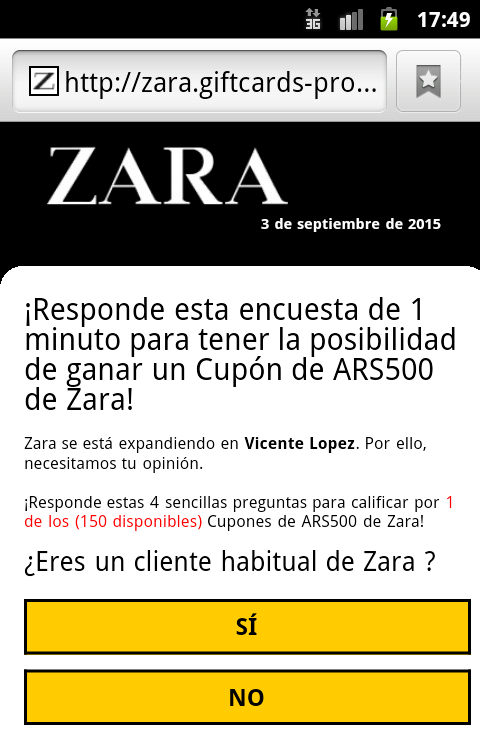

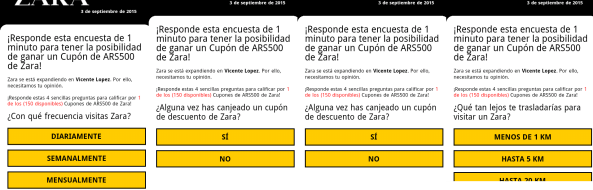

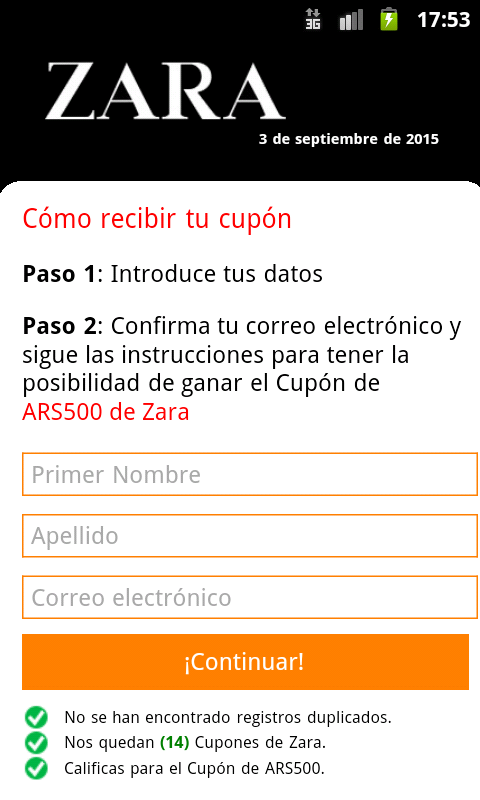

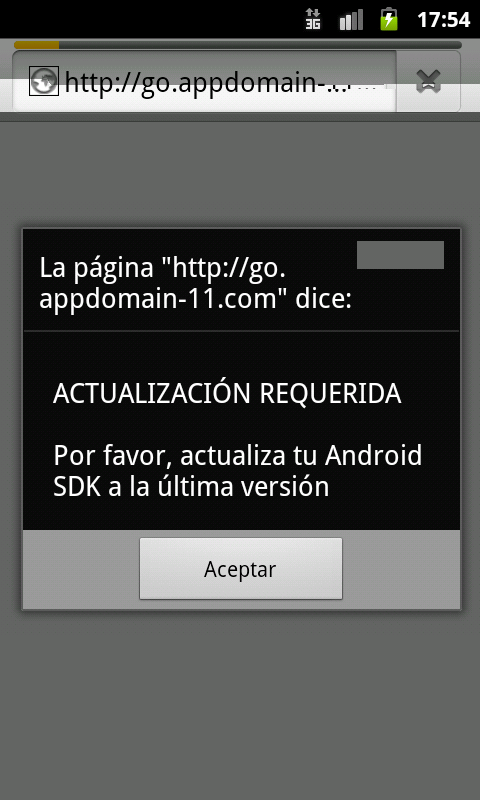

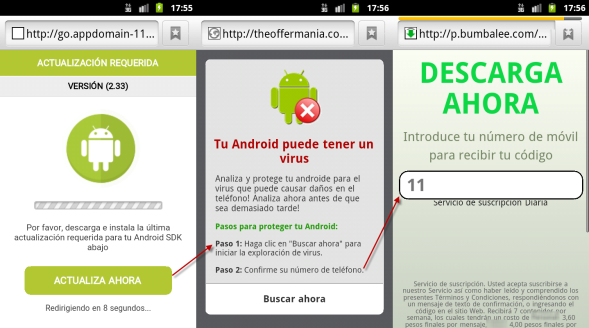

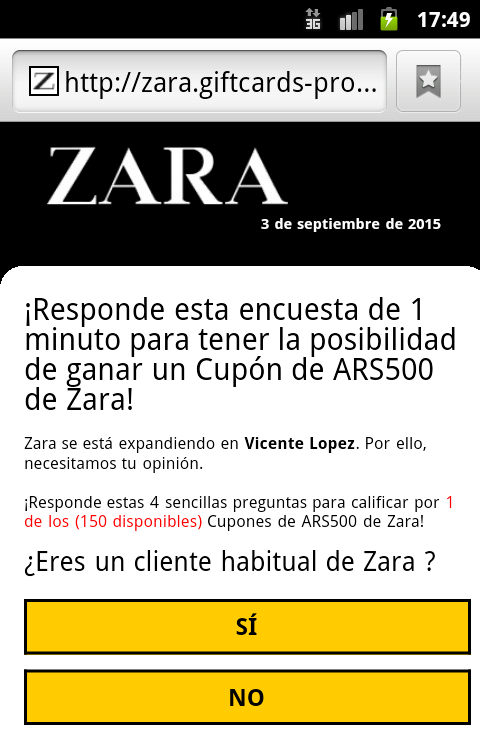

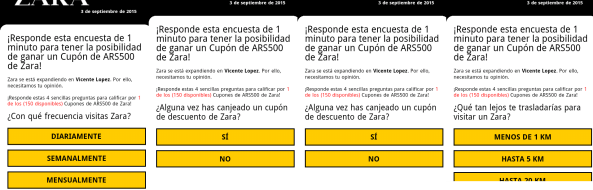

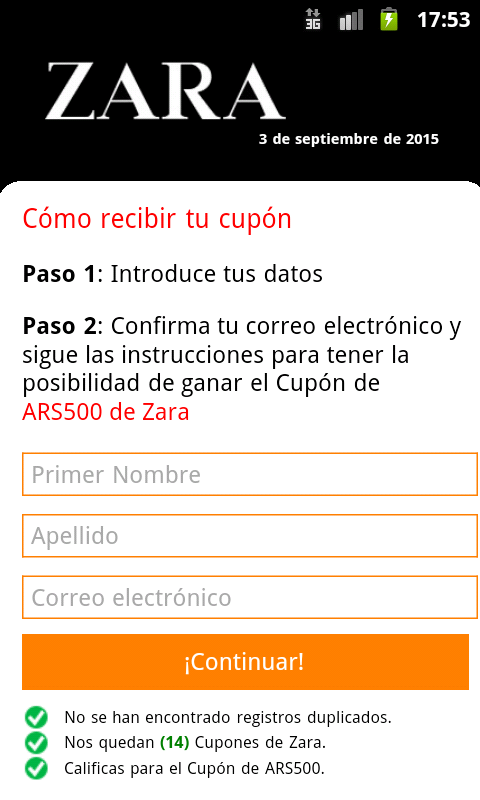

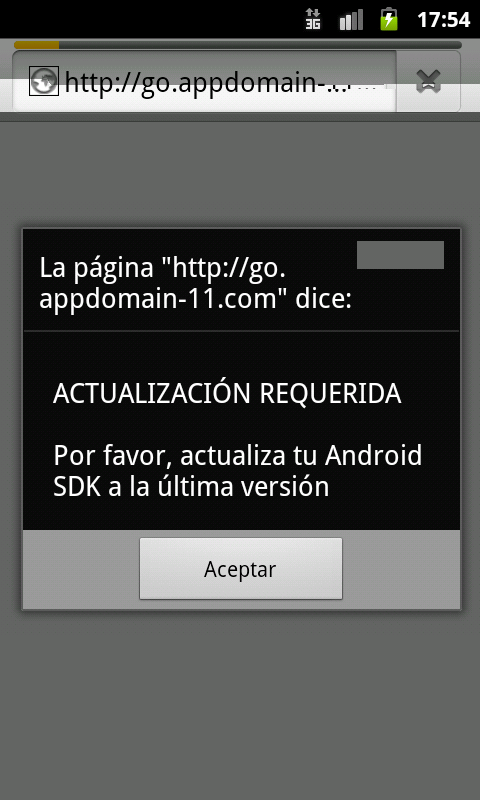

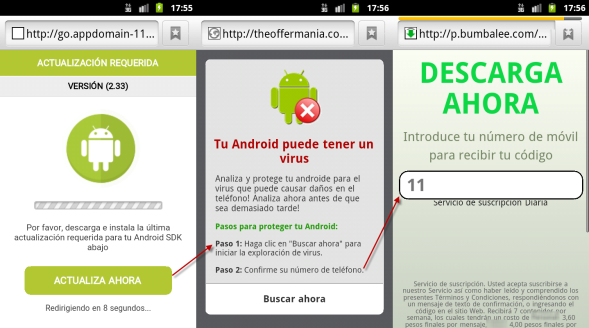

Desde el Laboratorio de Investigación de ESET Latinoamérica encontramos se ha estado propagando mediante mensajes de WhatsApp un falso sorteo de una marca de ropa española, Zara, que busca engañar a las víctimas para que regalen sus direcciones de correo y compartan el mensaje a 10 contactos diferentes. Es una campaña muy similar a la que reportamos la semana pasada con el falso voucher para Starbucks, que se propaga en distintos países e idiomas. Lo interesante del caso que encontramos es que el engaño circula en español, a pesar de que los casos reportados en las últimas 72 horas se habían visto en inglés. La estafa comienza con la recepción por parte de la víctima de un mensaje que la invita a participar del sorteo, al ingresar desde su navegador en el dispositivo móvil lo que ve es una pantalla como la siguiente:  Para aquellos que realmente creyeron que se podían ganar un voucher, lo que sucede es lo siguiente: se les van a realizar cuatro preguntas sobre si son clientes de la empresa o no, cada cuánto van a la tienda, y hasta qué distancia estarían dispuestos a viajar para ir a un nuevo local. Luego de responder a diferentes preguntas sobre las tiendas de ropa, se los invita a reenviar la invitación a al menos 10 contactos diferentes, si es que quieren recibir su supuesto voucher por 500 unidades de la moneda local del país donde se visite. A continuación, vemos un ejemplo que promete 500 pesos argentinos:  Hasta que el usuario no invite a 10 contactos o grupos de WhatsApp, no se le “permite” obtener su voucher:  Entre los puntos curiosos de esta campaña encontramos que los cibercriminales utilizan la dirección de IP del dispositivo que se conecta para conocer su ubicación, y de esta manera hacerle creer a sus víctimas que la tienda se abrirá cerca de donde se encuentren.  Otro de los puntos curiosos de esta campaña es que la moneda que aparece en la encuesta varía según el país del que se acceda en base a diferentes reportes de usuarios. Si el usuario cayó en el engaño y llegó hasta el final de la encuesta, será alertado de que su dispositivo se encuentra desactualizado y que debe instalar una actualización. Esta segunda parte del engaño puede llevar al usuario a instalar aplicaciones no deseadas o suscribirse a un sistema de mensajes SMS Premium que le incurrirán en un costo extra en su línea de teléfono. A continuación podemos ver la falsa alerta de actualización:  Ahora, si el usuario cae en este segundo engaño e intenta actualizar, se muestra otro mensaje que le puede hacer creer que su teléfono está infectado con algún tipo de código malicioso. Pero, para poder analizarlo, deberá aceptar los términos y condiciones de un servicio y pagar por cada mensaje que reciba:  Este tipo de engaños se suelen utilizar para que las víctimas intenten instalar supuestas actualizaciones o aplicaciones de seguridad, que podrían llevar a comprometer aún más la seguridad de sus dispositivos. No se trata de una investigación de mercado, ni de la apertura de una nueva tienda de ropa, ni nada que se le parezca; es un engaño que busca persuadir a los de que entreguen su información y propaguen este scam a su lista de contactos. Para evitar este tipo de engaños, desde el Laboratorio de ESET Latinoamérica recordamos: No seguir enlaces engañosos que lleguen a través de mensajes de texto, WhatsApp u otros mensajeros No entregar información personal si la fuente no es confiable No instalar aplicaciones de repositorios no oficiales No compartir a los contactos mensajes maliciosos o que parezcan sospechosos Utilizar una solución de seguridad que bloquee las aplicaciones maliciosos y los sitios fraudulentos. Considerando que gran parte de los engaños hoy en día circulan aprovechando la popularidad y cantidad de usuarios de las plataformas principales, recomendamos asimismo proteger WhatsApp aplicando las siguientes medidas: Bloquear las fotos de WhatsApp para que no aparezcan en la galería Ocultar la notificación de “última vez conectado” Restringir el acceso a la foto de perfil Tener cuidado con las estafas Desactivar WhatsApp si se pierde el teléfono Tener cuidado con la información que se transmite a través de la plataforma Para más consejos, no olviden de revisar nuestra Guía de Seguridad en Dispositivos Móviles. Créditos imagen: ©Mike Mozart/Flickr |

|

|

|

|

|

| |

|