ARCHIVOS ASOCIADOS:

2018-07-02-Emotet-malspam-16-email-examples.txt.zip 4.8 kB (4.767 bytes)

2018-07-02-Emotet-malspam-16-email-examples.txt (15.796 bytes)

2018-07-02-Emotet-malspam-infection-traffic-in-AD-environment.pcap.zip 4.6 MB (4.620.312 bytes)

2018-07-02-Emotet-malspam-infection-traffic-in-AD-environment.pcap (5,303,730 bytes) / li>

2018-07-02-malware-associated-with-Emotet-infection.zip 541 kB (541,462 bytes)

2018-07-02-descargar-Word-doc-with-macro-for-Emotet.doc (232,192 bytes)

2018-07-02-Emotet-malware-binary-1-of-2.exe (208,896 bytes)

2018-07-02-Emotet-malware-binary-2-of-2.exe (203,776 bytes)

2018-07-02-Zeus-Panda-Banker-caused-by-Emotet.exe (223,744 bytes)

NOTAS:

Se generó esta infección en un entorno de Active Directory (AD), solo para ver si sucedía algo inusual.

Entonces, el tráfico en el pcap de hoy es un poco más desordenado que en mis publicaciones normales de blog.

Por lo que puedo decir, no sucedió nada inusual, aparte del tráfico de infección esperado.

LISTA DE BLOQUES DE TRÁFICO DE INTERNET

Los indicadores no son una lista de bloqueo. Si siente la necesidad de bloquear el tráfico web, le sugiero las siguientes URL y dominio:

hxxp: //all4mums.ru/Client/Past-Due-invoice/

hxxp: //chinaspycam.com/includes/languages/english/html_includes/En/DOC/Account-20064/

hxxp: //chouett-vacances.com/Payment-and-address/Invoice-70195027-070118/

hxxp: //cqfsbj.cn/DOC/Auditor-of-State-Notification-of-EFT-Deposit/

hxxp: //minami.com.tw/DOC/Account-55907/

hxxp: //nagoyamicky.com/cacheqblog/Payment-and-address/Invoice-3838804/

hxxp: //own-transport.com/pub/OVERDUE-ACCOUNT/tracking-number-and-invoice-of-your-order/

hxxp: //www.caglarturizm.com.tr/INVOICE-STATUS/Please-pull-invoice-47924/

hxxp: //www.customaccessdatabase.com/En/Purchase/HRI-Monthly-Invoice/

hxxp: //www.gracetexpro.com/Greeting-eCard/

hxxp: //www.jxprint.ru/Order/Payment/

hxxp: //www.legionofboomfireworks.com/Statement/Direct-Deposit-Notice/

hxxp: //www.marcoantoniocasares.com/Purchase/Pay-Invoice/

hxxp: //www.perezdearceycia.cl/wp-content/FILE/Invoice-23382229-070218/

hxxp: //www.sewamobilbengkulu.web.id/4th-July-2018/

hxxp: //zlc-aa.org/New-Order-Upcoming/588052/

hxxp: //clubvolvoitalia.it/r3z6/

hxxp: //ericconsulting.com/7I3eUNF/

hxxp: //www.goldenfell.ru/media/5DzF30jL/

hxxp: //jmamusical.jp/wordpress/wp-content/L8J0igh/

hxxp: //www.mobsterljud.se/VJkuLg/

hxxp: //74.79.26.193: 990 / whoami.php

canariasmotor.top

DATOS DE 16 EJEMPLOS DE CORREO ELECTRÓNICO DEL MALSPAM:

Recibido: de ([80.14.105.108])

Recibido: desde ([103.55.69.138])

Recibido: desde ([137.59.225.35])

Recibido: desde ([196.250.41.105])

Recibido: de ([221.163.32.101])

Recibido: de 10.0.0.0 ([119.148.37.228])

Recibido: desde 10.0.0.16 ([211.221.155.202])

Recibido: desde 10.0.0.20 ([117.240.219.106])

Recibido: desde 10.0.0.28 ([189.194.248.28])

Recibido: desde 10.0.0.28 ([220.249.72.99])

Recibido: desde 10.0.0.30 ([221.163.32.101])

Recibido: de 10.0.0.36 ([14.51.231.1])

Recibido: desde 10.0.0.40 ([187.144.210.26])

Recibido: desde 10.0.0.49 ([122.160.85.51])

Recibido: desde 10.0.0.59 ([90.86.57.136])

Recibido: desde 10.0.0.63 ([221.163.32.101])

REMITENTES ESPOSOS:

De:

alexa.ballantine@gmail.com <[suplantando el envío de la dirección de correo electrónico]>

De:

Jamacapq@sbcglobal.net <[falso enviando la dirección de correo electrónico]>

De:

ramakrishna3sbc32@gmail.com <[dirección de correo electrónico de envío falso]>

De: Amanda Fisher <[suplantando el envío de la dirección de correo electrónico]>

De: Andrew Clough <[suplantando el envío de la dirección de correo electrónico]>

De: andy <[dirección de correo electrónico de envío falso]>

De: Beacon Systems <[falsificó el envío de la dirección de correo electrónico]>

De: CYNTHIA HARRY <[falsificó el envío de la dirección de correo electrónico]>

De: Darren Hamm <[falsificó el envío de la dirección de correo electrónico]>

De: Kira Holden <[falso enviando dirección de correo electrónico]>

De: Marina Eckert <[falsificó el envío de la dirección de correo electrónico]>

De: Mike Andrews <[falsificó el envío de la dirección de correo electrónico]>

De: Phil Gibson <[falsificó el envío de la dirección de correo electrónico]>

De: Priyanka Kapadia <[falsificó el envío de la dirección de correo electrónico]>

De: robert biggs <[dirección de correo electrónico de envío falso]>

De: Terry Nelson <[falsificó el envío de la dirección de correo electrónico]>

LÍNEAS DE SUJETOS:

Asunto: Los deseos del 4 de julio

Asunto: =? UTF-8? B? Vm9zIGZhY3R1cmVzIGltcGF5w6llcyBkdSAwMi8wNy8yMDE4ICMwMTUtNTgyMQ ==? =

Asunto: Darren Hamm 4 de julio Tarjeta de felicitación

Asunto: Cuenta final

Asunto: FACTURA INCORRECTA

Asunto: Número de factura 13915

Asunto: Número de factura 55057

Asunto: Factura # 3988726

Asunto: FACTURA FQOVN / 2773110/730 pendientes

Asunto: FACTURA EXCEPCIONAL XOJR / 7763411/6403

Asunto: envíe copia de la factura

Asunto: RE: INVOICE BIA pendiente / 066250/5423

Asunto: RTZM3-9044531941

Asunto: factura de ventas

Asunto: Diseño de asesoramiento de remesa separado: documento en papel A4

Asunto: Votre facture du 02 juillet Nr. 08296866

URLS DE MALSPAM PARA DESCARGAR EL DOCUMENTO INICIAL DE WORD:

hxxp: //all4mums.ru/Client/Past-Due-invoice/

hxxp: //chinaspycam.com/includes/languages/english/html_includes/En/DOC/Account-20064/

hxxp: //chouett-vacances.com/Payment-and-address/Invoice-70195027-070118/

hxxp: //cqfsbj.cn/DOC/Auditor-of-State-Notification-of-EFT-Deposit/

hxxp: //minami.com.tw/DOC/Account-55907/

hxxp: //nagoyamicky.com/cacheqblog/Payment-and-address/Invoice-3838804/

hxxp: //own-transport.com/pub/OVERDUE-ACCOUNT/tracking-number-and-invoice-of-your-order/

hxxp: //www.caglarturizm.com.tr/INVOICE-STATUS/Please-pull-invoice-47924/

hxxp: //www.customaccessdatabase.com/En/Purchase/HRI-Monthly-Invoice/

hxxp: //www.gracetexpro.com/Greeting-eCard/

hxxp: //www.jxprint.ru/Order/Payment/

hxxp: //www.legionofboomfireworks.com/Statement/Direct-Deposit-Notice/

hxxp: //www.marcoantoniocasares.com/Purchase/Pay-Invoice/

hxxp: //www.perezdearceycia.cl/wp-content/FILE/Invoice-23382229-070218/

hxxp: //www.sewamobilbengkulu.web.id/4th-July-2018/

hxxp: //zlc-aa.org/New-Order-Upcoming/588052/

URLS DE MACRO EN LA PALABRA DESCARGADA DOC PARA GRABAR UN EMOTET BINARIO:

hxxp: //clubvolvoitalia.it/r3z6/

hxxp: //ericconsulting.com/7I3eUNF/

hxxp: //www.goldenfell.ru/media/5DzF30jL/

hxxp: //jmamusical.jp/wordpress/wp-content/L8J0igh/

hxxp: //www.mobsterljud.se/VJkuLg/

TRÁFICO DE INFECCIÓN EMOTET:

156.67.209.70 puerto 80 -

www.sewamobilbengkulu.web.id - GET / 4th-July-2018 / - devuelto Word doc

94.141.21.54 puerto 80 - clubvolvoitalia.it - GET / r3z6 / - devuelto Emotet binario

92.27.116.104 puerto 80: intentos de conexiones TCP, pero ninguna respuesta del servidor (causada por Emotet)

24.173.127.246 puerto 443 - 24.173.127.246:443 - POST / - causado por Emotet

185.45.193.240 puerto 443 - canariasmotor.top - Tráfico HTTPS / SSL / TLS causado por Zeus Panda Banker

74.79.26.193 puerto 990 - 74.79.26.193:990 - GET /whoami.php - causado por Emotet

74.79.26.193 puerto 990 - 74.79.26.193:990 - POST / - causado por Emotet

MALWARE

MALWARE RECUPERADO DE MI ANFITRIÓN INFECTADO DE WINDOWS:

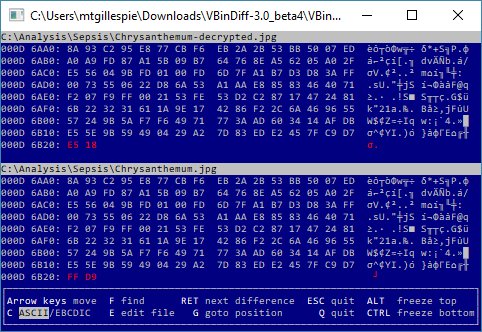

SHA256 hash: 4b3159ce83df623e093304b48ebf600a4932a2dc8067792b5dec5248d29c4ccf

Tamaño del archivo: 232,192 bytes

Nombre de archivo: wishes-July-4th.doc (nombre aleatorio en 4 de julio o Día de la Independencia)

Descripción del archivo: documento de Word descargado del enlace en uno de los correos electrónicos. Tiene macro para recuperar Emotet.

SHA256 hash: da4e4afbc50adfaa1b0e3d9288ec77346d9b4ebc6bc8538c7801ef4412b19b71

Tamaño del archivo: 208,896 bytes

Ubicación del archivo: C: \ Users \ [username] \ AppData \ Local \ Microsoft \ Windows \ [random file name] .exe

Descripción del archivo: Emotet malware binary descargado por macro en Word doc descargado

SHA256 hash: 47280253fad49f9f5ebacb420b30985fc68f22fd3a6e51f41571648ce77a8edd

Tamaño del archivo: 203,776 bytes

Ubicación del archivo: C: \ Users \ [username] \ AppData \ Local \ Microsoft \ [random file name] .exe

Descripción del archivo: binario actualizado Malware malware después de que el host se infectó por un tiempo

SHA256 hash: 2527c9eb597bd85c4ca2e7a6550cc7480dbb3129dd3d6033e66e82b0988ee061

Tamaño del archivo: 223,744 bytes

Ubicación del archivo: C: \ Users \ [username] \ AppData \ Roaming \ [ruta del directorio existente] \ [nombre de archivo aleatorio] .exe

Descripción del archivo: Zeus Panda Banker descargado por mi host infectado con Emotet

NOTAS FINALES

Una vez más, aquí están los archivos asociados:

https://www.malware-traffic-analysis.net/2018/07/02/2018-07-02-Emotet-malspam-16-email-examples.txt.zip 4.8 kB (4.767 bytes)

https://www.malware-traffic-analysis.net/2018/07/02/2018-07-02-Emotet-malspam-infection-traffic-in-AD-environment.pcap.zip 4.6 MB (4.620.312 bytes)

https://www.malware-traffic-analysis.net/2018/07/02/2018-07-02-malware-associated-with-Emotet-infection.zip 541 kB (541,462 bytes)

Los archivos Zip están protegidos por contraseña con la contraseña estándar. Si no lo sabe, mire la página "sobre" de este sitio web.