Hola, esta vez os traigo los video tutoriales del CEH versión 11, subidos al servidor de elhacker.net para su visualización o descarga....

¿Qué hay de nuevo en el curso EC Council CEH v11?

- Conceptos de hacking ético, conceptos de cyber kill chain, un resumen de seguridad de datos, controles de seguridad y diversas leyes y reglamentos asociados con la seguridad de la información.

- Conceptos y metodologías de huella y utilización de herramientas de huella junto con las contramedidas

- Conceptos de evaluación de vulnerabilidades, sus tipos y soluciones junto con una experiencia práctica de las herramientas comerciales utilizadas

- Fases de piratería del sistema, técnicas de ataque para obtener, escalar y mantener el acceso a la víctima junto con las pistas de cobertura.

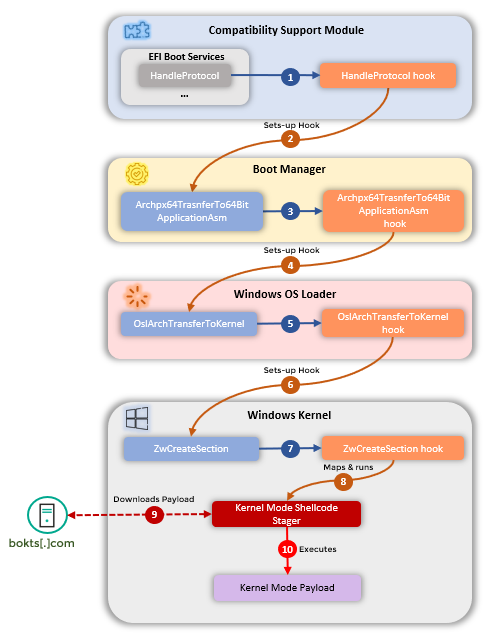

- Amenazas de malware, análisis de diversos virus, gusanos y troyanos como Emotet y lucha contra ellos para detener los datos. Los conceptos de APT y Fileless Malware se introducen en el presente dominio.

- Conceptos de rastreo de paquetes, técnicas y protección contra un equivalente.

- Conceptos de ingeniería social y terminologías relacionadas como fraude, suplantación de identidad, amenazas internas, técnicas de ingeniería social y contramedidas

- Ataques de denegación de servicio (DoS) y de denegación de servicio distribuido (DDoS), casos de uso y herramientas de ataque y defensa

- Soluciones de seguridad como firewall, IPS, honeypots, su evasión y protección

- Ataques basados en servidores web y aplicaciones web, metodologías

- Técnicas de inyección, secuestro y evasión de SQL

- Cifrado inalámbrico, piratería inalámbrica y conceptos relacionados con la piratería de Bluetooth

- Gestión de dispositivos móviles, vectores de ataque de plataformas móviles y vulnerabilidades asociadas con los sistemas Android e iOS

- Reconocer las vulnerabilidades en IoT y garantizar la seguridad de los dispositivos IoT

- Algoritmos de cifrado, infraestructura de clave pública (PKI), ataques criptográficos y criptoanálisis

- Computación en la nube, amenazas y seguridad, elementos esenciales de la tecnología de contenedores y la computación sin servidor

Contenido:

Introduction to Ethical Hacking

Footprinting and Reconnaissance

Scanning Networks

Enumeration

Vulnerability Analysis

System Hacking

Malware Threats

Sniffing

Social Engineering

Denial-of-Service

Session Hijacking

Evading IDS, Firewalls, and Honeypots

Hacking Web Servers

Hacking Web Applications

SQL Injection

Hacking Wireless Networks

Hacking Mobile Platforms

IoT and OT Hacking

Cloud Computing

Cryptography

Idioma: Inglés

Peso: 4,61 GB

Formato: MP4

Videos: 20

Link: https://elhacker.info/Cursos/CEH%20V11%20Certified%20Ethical%20Hacker%20Videos%20Tutorails/

PD: Si ves que no están los 20 videos en la carpeta del servidor, espera un rato pues se están subiendo.....

___________________________________________

PD2: Los PDF los puedes ver y/o descargar desde aquí:

Link: https://elhacker.info/manuales/Hacking%20y%20Seguridad%20informatica/EC-Council.Certified.Ethical.Hacker.CEH.v11/

Saludos.

|

|

Bienvenido(a), Visitante. Por favor Ingresar o Registrarse ¿Perdiste tu email de activación?. |