| |

|

42681

|

Foros Generales / Noticias / McAfee explica recientes vulnerabilidades de su página web

|

en: 1 Abril 2011, 18:15 pm

|

McAfee ha remitido a la redacción de Diario Ti una declaración pública en que explica la naturaleza de las vulnerabilidades sufridas por su sitio y comentadas en éste artículo. Por su interés, reproducimos íntegramente la nota. Diario Ti: "El pasado lunes 28 de marzo varias agencias de noticias dieron a conocer las vulnerabilidades de los sitios web de McAfee. Al respecto, la empresa de seguridad informática expresa que está consciente de estas vulnerabilidades y estamos trabajando para solucionarlos. Es importante destacar que estas vulnerabilidades no exponen a ninguno de los clientes de McAfee, socios o la información corporativa y por lo demás no hemos visto ninguna actividad maliciosa. De paso, McAfee declara que conocía de las vulnerabilidades desde y por causas que se investigan, el proceso de solución ha tardado más de lo que les hubiera gustado. Se modificarán los procesos si es necesario para prevenir que esto vuelva a ocurrir. Cada vez que una vulnerabilidad se informa, la organización se esfuerza en direccionarla tan pronto como sea posible. Lamentablemente el proceso ha tardado más de lo que hubiera gustado en este caso, por lo que se está investigando la causa de la demora y se modificarán nuestros procesos si es necesario para prevenir que esto vuelva a ocurrir. Estas vulnerabilidades del sitio Web han sido reveladas públicamente en Full Disclosure, una lista de correo de seguridad de alto tráfico. A continuación aclaramos las tres vulnerabilidades: - Cross Site Scripting en download.mcafee.com: En el peor de los escenarios, esta vulnerabilidad podría permitir ataques de suplantación de la marca McAfee mediante la presentación de una dirección URL que parece ser dirigida a un sitio Web de McAfee, pero en realidad dirige a otro lugar. - La divulgación de información en www.mcafee.com: Este problema da algunos detalles de aplicaciones de uso interno para medir el tráfico Web, pero no revela ninguna información confidencial o cualquier información de los clientes. - La divulgación de información sobre download.mcafee.com: Este problema brinda acceso al código fuente de algunas de las páginas interactivas de nuestro sitio Web, pero tampoco esto revela información confidencial o cualquier información de los clientes. (Este problema se solucionó alrededor de las 8 pm hora del Pacífico del lunes 28 de marzo.) La presencia de una vulnerabilidad XSS no es causa para no certificar McAfee Secure a un sitio Web, porque estas vulnerabilidades no se consideran una amenaza lo suficientemente grave como para tomar esa acción. McAfee evalúa continuamente el panorama de las amenazas y puede ajustar esta posición, según proceda. Finalmente, McAfee expresa que la explotación de una vulnerabilidad XSS normalmente requiere la creación de una URL maliciosa para explotar los elementos de inseguridad del sitio web original y el uso de ingeniería social, phishing o un vínculo persistente para comprometer a usuarios desprevenidos. Por el contrario, la inyección de SQL o vulnerabilidades de desbordamiento de buffer son mucho más perjudiciales, ya que un atacante no tiene que depender de ingeniería social para causar daño". FUENTE :http://www.diarioti.com/gate/n.php?id=29414 Relacionado : https://foro.elhacker.net/noticias/un_grupo_de_hackers_eticos_acutedenuncia_vulnerabilidades_en_la_web_de_mcafee-t323181.0.html;msg1596763;topicseen#msg1596763

|

|

|

|

|

42682

|

Foros Generales / Noticias / Banco de pruebas Wireless de routers, puntos de acceso y PLC con punto de acceso

|

en: 1 Abril 2011, 13:50 pm

|

En esta entrada os voy a contar detalladamente cómo realizo las pruebas de los routers, puntos de acceso y los PLC a la hora de analizar su rendimiento Wireless (inalámbrico).En todas las reviews que haga, seguiré el mismo patrón, de tal forma que las pruebas sean lo más concluyentes posibles ya que estaremos en la misma situación y sólo cambiará el dispositivo a analizar. Así de paso, me sirve de ayuda para los análisis por no escribir siempre lo mismo. Empecemos a describir todos los componentes que intervienen. Para realizar las pruebas necesitaremos un equipo servidor y otro cliente. Las pruebas que realizamos en Wireless es LAN–> WLAN y WLAN–>WLAN(más abajo os detallo exactamente esta parte).Hardware usado en las pruebas:Sobremesa:Procesador: Intel Core i5 760 2.8Ghz Placa Base: Gigabyte GA-P55A-UD4 Memoria RAM: Mushkin RedLine PC3-12800 DDR3 1600 4GB CL6 Tarjeta gráfica: Gigabyte GeForce GTX 460 OC 1GB GDDR5 Disipador: Scythe Mugen 2. Rev B Disco duro: Seagate Barracuda 7200.12 500GB SATA2 y WD Caviar Green 2TB SATA2 64MB Caja:Cooler Master Dominator CM-690 II Advanced Fuente de alimentación: Antec Basiq 550W Plus Modular Lo que más nos importa es la tarjeta de red Ethernet, esta placa lleva: Realtek RTL8111D Gigabit Ethernet

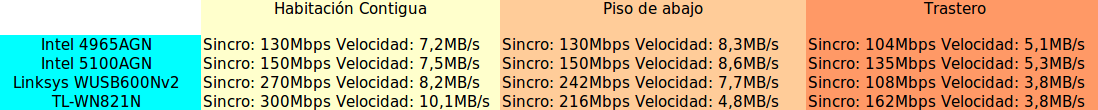

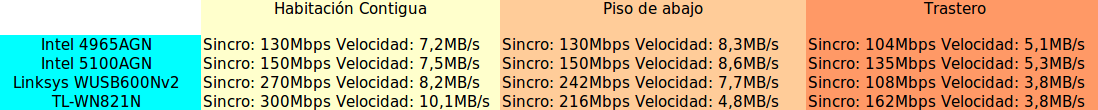

Este equipo actuará de servidor FTP y estará conectado por cable para descartar cualquier fallo en las pruebas y para dar siempre la máxima velocidad (no hay cuellos de botella).El ordenador está conectado mediante cable de red CAT.6 de 1.8m de longitud a la LAN del equipo a analizar.En el lado del cliente tendremos distintas tarjetas de red inalámbricas: - Intel 4965AGN del portátil Asus G1Sn-AK038G (trabaja en la banda de 2.4GHz y en la de 5GHz). - Intel 5100 del portátil Asus M51VA-AP016C (trabaja en la banda de 2.4GHz y en la de 5GHz). - TP-Link TL-WN821N vía USB en el Asus G1Sn. - Cisco Linksys WUSB600N (trabaja en la banda de 2.4GHz y en la de 5GHz) vía USB en el Asus G1Sn. También hemos usado el dispositivo a analizar, ya sea router, punto de acceso o PLC. Software utilizado en las pruebas:- En el ordenador Intel i5 usamos GNU/Linux Ubuntu 10.04 LTS con las últimas actualizaciones y un servidor FTP local, usaremos VSFTPD de Ubuntu configurado tal y como lo tenéis en este Manual para crear un servidor FTP en Ubuntu- En los dispositivos clientes hemos utilizado la última versión de Filezilla, y hacemos una transferencia a nuestro ordenador, descartando cuellos de botella por discos duros o fallos de configuración etc. El resultado de la transferencia la obtenemos cuando la tasa se estabiliza. El modo FTP es PASIVO. - La configuración de los equipos siempre es la máxima seguridad, WPA2-PSK AES con una clave de 30 caracteres alfanuméricos para otorgar una máxima seguridad a ataques por diccionario o fuerza bruta, siempre que los equipos den opción, fijaremos el ancho de canal a 40MHz (no en AUTO), en el canal número 7 donde hay menos interferencias (en mi caso) y en modo UPPER ya que por encima hay pocas redes Wireless. WMM está activado en todas las pruebas. Lugar donde nos encontramos en las pruebas:Hemos hecho mediciones en cada ubicación con cada una de las tarjetas Wireless transfiriendo un sólo archivo por FTP (modo pasivo y localmente como ya dijimos anteriormente): - La primera prueba la hemos hecho en la habitación contigua al router, atravesando una pared en línea recta, 3 metros de distancia y aproximadamente a la misma altura que el router. - La segunda prueba la hemos hecho en el piso de abajo (2m de distancia aproximadamente), coincidiendo exactamente con la vertical al router (justo debajo). - La tercera prueba, y la más “dura” para todos los dispositivos, ha sido en el trastero, unos 10 metros y atravesando tres muros gruesos (si tenemos en cuenta la línea recta con el router). Los resultados de las pruebas las mostraremos en forma de tabla (ejemplo): Pruebas realizadas en Huawei HG556a de Vodafone ADSL. Banda: 2.4GHz Debajo de la captura pondremos qué prueba hemos realizado, si en 2.4GHz o en 5GHz. A la hora de testear los equipos en WLAN-WLAN, usaremos las dos tarjetas de red inalámbricas que mejor se comportan para hacer una transferencia de archivos FTP (normalmente son las Intel que están integradas en los portátiles). El servidor FTP (no usaremos SFTP) será en Windows 7 Ultimate 64bits alojado en el Asus G1Sn-AK038G usando FreeFTPd para Windows : Instalación y manual de configuración de FreeFTPd para Windows. Servidor FTP y SFTPY el cliente será el Asus M51VA-AP016C con Windows 7 Ultimate 64bits y el cliente Filezilla en su última versión. El lugar será en la habitación contigua y en la habitación de abajo (de las que hablamos anteriormente). El resultado lo daremos sin tabla, ya que es sólo una prueba en condiciones normales (la gente no suele vivir en los trasteros). Hasta aquí hemos llegado con las pruebas Wireless que realizaremos a los equipos, creemos que son suficientes para saber si un equipo da un buen rendimiento Wireless o no, de todas formas en cada review comentaremos los resultados obtenidos, esto no es más que una pequeña guía para que sepáis nuestra situación en las pruebas. Nota: Esta entrada se irá actualizando si hacemos cualquier tipo de modificación. FUENTE : http://www.redeszone.net/2011/04/01/banco-de-pruebas-wireless-de-routers-puntos-de-acceso-y-plc-con-punto-de-acceso-inalambrico/

|

|

|

|

|

42683

|

Foros Generales / Noticias / Firmas vinculadas a Google, investigadas por evasión fiscal

|

en: 1 Abril 2011, 13:45 pm

|

|

Las autoridades chinas han descubierto que tres compañías vinculadas con Google violaron las leyes tributarias y están investigando posibles evasiones, informó un diario estatal chino el jueves, aumentando el riesgo de nuevas presiones sobre el gigante de búsquedas en Internet.

Google, la mayor compañía de búsquedas en Internet, dijo que dos de las compañías nombradas eran sus unidades, y que la tercera era una empresa independiente que trabaja estrechamente con Google.

Pero Google negó la existencia de las violaciones a la legislación tributaria denunciadas en The Economic Daily, que se publica en chino.

"Consideramos que actuamos, y siempre hemos actuado, en completa conformidad con la legislación tributaria china", dijo Google en un comunicado en respuesta a preguntas de Reuters.

Incluso aunque la información sea infundada o exagerada, Google podría tener nuevos dolores de cabeza por causa de China, donde ha pasado momentos difíciles desde comienzos del año pasado, cuando tuvo una disputa con el Gobierno por la censura de Internet y por sabotajes informáticos.

China genera un pequeño porcentaje de los ingresos de Google, pero es el mayor mercado mundial de Internet, con más de 450 millones de usuarios.

El mercado de búsquedas del país, dominado por la firma china Baidu se valoró en 11.000 millones de yuanes (1.200 millones de euros) en 2010 y probablemente crezca un 50 por ciento anual en los próximos cuatro años, según iResearch.

The Economic Daily dijo que las tres compañías investigadas y castigadas eran "empresas de Google en China".

Las firmas fueron acusadas de presentar solicitudes de reembolso falsas e injustificadas por 40 millones de yuanes (4 millones de euros), dijo la información.

FUENTE :http://www.laflecha.net/canales/blackhats/noticias/firmas-vinculadas-a-google-investigadas-por-evasion-fiscal

|

|

|

|

|

42684

|

Foros Generales / Noticias / Una aplicación maliciosa de Android roba datos de los usuarios y envía ....

|

en: 1 Abril 2011, 03:06 am

|

Publicado el 31 de marzo de 2011 por Jaime Domenech Se trata de otro caso de malware que llegaría a los dispositivos de los usuarios cuando estos se descargan la aplicación Walk and Text de páginas de intercambio de archivos.Una vez instalada la aplicación pirata, aparece una ventana en la pantalla del móvil Android, que indica que está siendo crackeada, de tal forma que el usuario se piensa que se está eliminando la protección al programa para poder usarlo de forma gratuita, cuando en realidad el software malicioso está en marcha. Concretamente, el malware está obteniendo acceso a datos personales del titular del teléfono, como su nombre de usuario, número de teléfono, y la clave identificadora del dispositivo, e intentará enviarlos a un servidor externo.Pero los males no acaban aquí, ya que el software malicioso también envía un mensaje a todos los números presentes en la lista de contactos del usuario, donde se mofa del dueño del smartphone, al que define como un estúpido por bajarse el programa de forma pirata y ahorrarse el irrisorio precio del mismo. Por último, aparece una ventana donde se señala que esperan que el usuario haya aprendido la lección y se incluyen un enlace para descargarse la versión legal. Walk and Text es un programa que se puede descargar del Android Market por 1,53 dólares, que utilizando la cámara del teléfono muestra al usuario lo que tiene en frente suyo mientras camina y escribe un mensaje. vINQulosCnetFUENTE :http://www.theinquirer.es/2011/03/31/una-aplicacion-maliciosa-de-android-roba-datos-de-los-usuarios-y-envia-mensajes-de-spam.html |

|

|

|

|

42685

|

Foros Generales / Noticias / Detenidos por ofrecer en internet sicarios para cometer extorsiones y homicidios

|

en: 31 Marzo 2011, 21:52 pm

|

|

"Asesinos a sueldo" se anunciaban en un foro para propinar palizas, amenazar e incluso acabar con la vida de terceros por una tarifa entre 4.000 y 10.000 euros

La Guardia Civil ha detenido a 14 personas e imputado a otras dos por utilizar un foro de Internet para ofrecer los servicios de "sicarios" a fin de extorsionar, atentar contra la integridad de las personas e incluso cometer homicidios a cambio de dinero. El foro de Internet que usaban, con dominio en México y titulado "asesinos a sueldo", fue denunciado en el verano de 2009 por un ciudadano de Pamplona que alertó de su existencia, según informa la Dirección General de la Policía y de la Guardia Civil en una nota.

En el transcurso de la operación Boel, que se ha llevado a cabo en Alicante, Almería, Barcelona, Castellón, Madrid, Málaga, Murcia, Ourense, Tarragona, Valencia, Vizcaya y Navarra, se pudo comprobar que el foro ofrecía "sicarios" o el contacto con personas para propinar palizas, amenazar e incluso acabar con la vida de terceros. Algunos comentarios registrados en el foro se referían a actos que se pretendían realizar en España e incluso se facilitaban datos de posibles víctimas, como ciudad de residencia, estatura, sexo y edad, y cantidad económica a percibir, que oscilaba entre los 4.000 y 10.000 euros.

Maten a mi marido

Entre los detenidos hay una mujer de Málaga que llegó a contactar con cuatro sicarios, uno de ellos de Barcelona y otro de Ourense, todos usuarios de esta página de Internet, para acabar con la vida de su marido. Además de fijar el precio, les facilitó fotografías, matrícula del coche, horario de trabajo e incluso el lugar, fecha y hora idónea para ejecutar la acción. No obstante, al igual que el resto de los casos investigados, el homicidio no llegó a consumarse, ya que el detenido en Ourense no encontró el arma en el lugar que había convenido con el de Barcelona.

Otro de los arrestados llegó a expresar en el foro su intención de matar a sus padres, mientras que varios más fueron contratados para ejecutar acciones en Palencia o Palma de Mallorca y uno llegó a pagar 4.000 euros por intimidar a un conocido en Valencia. A través de los nicks (apodos) utilizados, se pudo confirmar que algunos usuarios residían en España y otros eran extranjeros, generalmente hispanoamericanos.

Gracias a la colaboración de Microsoft Corporation a través de su representante legal en España, se logró finalmente la plena identificación de los usuarios, por lo que se procedió a su detención e imputación, efectuándose además 12 registros en los que se incautaron 20 ordenadores, 15 terminales de telefonía móvil, numerosos soportes de almacenamiento y correos electrónicos.

Clausura del foro

El foro fue clausurado después de comprobar que accedían a él diferentes tipos de usuarios: los que realmente tenían intención de iniciarse, contratar o ser contratados como sicarios; los que accedían con intención de estafar a sus víctimas para obtener un dinero rápido y aquellos que intentan vivir una fantasía sin percatarse del riesgo que esto entrañaba.

Entre los arrestados e imputados hay 14 hombres y 2 mujeres con edades entre los 17 y los 53 años. La operación ha sido llevada a cabo por Agentes de la Unidad Orgánica de Policía Judicial de la Guardia Civil de Navarra en colaboración con unidades de las provincias afectadas.

FUENTE :http://www.publico.es/espana/369035/detenidos-por-ofrecer-en-internet-sicarios-para-cometer-extorsiones-y-homicidios

|

|

|

|

|

42686

|

Foros Generales / Noticias / Hotmail sigue siendo el correo electrónico más usado en el mundo

|

en: 31 Marzo 2011, 21:33 pm

|

En los últimos años, la oferta de servicios de webmail se ha ampliado y compañías como Google han ganado peso. Sin embargo, Microsoft sigue dominando.

ComScore ha publicado un estudio donde no duda en señalar a Hotmail como la plataforma más utilizada por los usuarios por encima de GMail y Yahoo a nivel global. Las estimaciones han sido establecidas midiendo los resultados de visitantes únicos en febrero de 2011 y del 2010 en Estados Unidos y en todo el mundo, por separado, obteniendo así el crecimiento en el número de usuarios. En todo caso, Estados Unidos no sigue el mismo patrón que el resto del mundo, informa Europa Press. A nivel mundial, el servicio más utilizado (entendiéndose como el que obtuvo mayor número de visitantes únicos) es Hotmail, aunque experimenta una reducción del 5% con respecto al año anterior. El segundo puesto, a nivel mundial, lo ocupa Yahoo! Mail que, además, experimenta un crecimiento del 2% con respecto al año 2010; sin embargo, el servicio que ha experimentado un mayor crecimiento es Gmail, con un aumento del 33% de visitantes únicos. En Estados Unidos el panorama es algo distinto que en el resto del mundo ya que la primera plaza la ocupa Yahoo! Mail que ha experimentado una pérdida de su cuota de mercado del 3%, seguido de Gmail, que aumentaría su cuota en un 29%. Hotmail, que perdería un 4%, ocupa en este mercado la tercera plaza. FUENTE :http://www.libertaddigital.com/internet/hotmail-sigue-siendo-el-correo-electronico-mas-usado-en-el-mundo-1276418964/

|

|

|

|

|

42687

|

Foros Generales / Noticias / Una nueva aplicación alerta sobre los riesgos de no configurar la privacidad ...

|

en: 31 Marzo 2011, 21:25 pm

|

Publicado el 31 de marzo de 2011 por Jaime Domenech Con el gráfico nombre de Creepy, que en español sería algo así como “Escalofriante”, se presenta un programa que con datos obtenidos de cuentas de Facebook abiertas, puede llegar a conocer los domicilios de los titulares de esos perfiles. En concreto, el programa presenta un mapa que incluye las localizaciones donde se ha movido últimamente el dueño de ese perfil.Su autor, el griego Giannis Kakavas, explica que su aplicación analiza los “Me gusta” de Facebook, información obtenida de las etiquetas de las fotos de un usuario y otros metadatos, lo que le permite mostrar la ubicación aproximada del domicilio del titular de esa cuenta. Además, el software también puede emplear los datos sobre la ubicación que obtenga de una cuenta de Twitter para los mismos fines. El principal objetivo de Kakavas con el lanzamiento de Creepy, es concienciar sobre lo fácil que resultaría para cualquier criminal localizar los lugares por los que se mueve o donde trabaja una persona que no haya configurado adecuadamente la privacidad en su perfil. vINQulosITProPortalFUENTE :http://www.theinquirer.es/2011/03/31/una-nueva-aplicacion-alerta-sobre-los-riesgos-de-no-configurar-la-privacidad-de-nuestras-redes-sociales.html |

|

|

|

|

42689

|

Foros Generales / Noticias / Ejecuta juegos AbandonWare con DOSBox

|

en: 31 Marzo 2011, 21:16 pm

|

DOSBox es un emulador de cpu completo, que recrea un entorno similar al sistema MS-DOS con el objetivo de poder ejecutar programas y videojuegos originalmente escritos para el sistema operativo de Microsoft en ordenadores más modernos o en diferentes arquitecturas. Una de sus virtudes, es la capacidad de emulación de antiguas tarjetas gráficas y de sonido, como Hercules o Sound Blaster. A continuación, encontraréis un tutorial en el que se explica la instalación y configuración de DOSBox.Quiero decir que este método sirve para cualquier juego de este tipo. La instalación, la voy a hacer en Ubuntu 10.10. Para otras distribuciones, podéis descargar el .tar.gz desde AQUÍ. Empezamos con la instalación… Abrimos nuestra consola y tecleamos: sudo apt-get install dosbox

Ya lo tenemos instalado. Ahora podemos encontrarlo en Aplicaciones/Juegos/Emulador DOSBox o ejecutarlo en consola con: dosbox

Y nos saldrá una pantalla como ésta: (Clic para ampliar) Lo primero que tenemos que hacer es crear una carpeta donde instalar nuestros juegos. Yo voy a crear una llamada “Msdos”, y dentro de ella otra llamada “Doom”, que es el juego que vamos a probar. En terminal, creamos el directorio Msdos: mkdir Msdos

Nos situamos en ella: cd Msdos

Creamos la carpeta Doom: mkdir Doom

Ahora, descomprimimos el juego descargado y copiamos todo a la carpeta Doom creada anteriormente. Es preferible renombrar la carpeta y archivo a ejecutar con nombres cortos y fáciles de recordar. En este caso, el ejecutable lo he movido a la carpeta Doom, con el nombre doom. Volvemos a ejecutar el programa y desde su ventana ejecutamos lo siguiente: keyb sp (esta linea es para que reconozca el teclado español)

mount c /home/tuUSUARIO/Msdos (con esto estamos engañando al programa para hacerle creer que la carpeta Msdos, es la unidad c: )

c: (entramos en la unidad C: )

(Clic para ampliar) … Pero antes, ya que estamos aquí, vamos a ‘automatizar’ todo esto para no tener que hacer siempre lo mismo al abrir el programa. En primer lugar tenemos que crear un archivo de configuración, por lo que desde el mismo programa tecleamos desde C:\> config -writeconf dosbox.conf

Después, desde una consola de linux, editamos el archivo creado, en este caso con gedit: cd Msdos

Luego: sudo gedit dosbox.conf

Y nos dirigimos hasta la linea que pone, [autoexec] y debajo de ella borramos todo (si hay algo) y pegamos lo siguiente: mount c /home/tuUSUARIO/Msdos

mount d /media/cdrom -t cdrom

imgmount D /home/tuUSUARIO/imagenes/game.iso -t iso

keyboardlayout=sp

Nos queda así: (Clic para ampliar) Ya podemos guardar los cambios, y cerrar nuestro editor. Volvemos a ejecutar DosBox y tecleamos: c:

cd Doom

doom

(Clic para ampliar) Algunas capturas: (Clic para ampliar) —- —- Algunos atajos de teclado para el programa: ALT-ENTER Poner modo de pantalla completa. CTRL-F7 Disminuye el frameskip (la velocidad a la que se actualizan los gráficos en pantalla). CTRL-F8 Incrementa el frameskip (la velocidad a la que se actualizan los gráficos en pantalla). CTRL-F9 Mata la sesión de DOSBox. CTRL-F10 Captura/Libera el mouse (en caso de que tengas que usarlo dentro de DOSBox). CTRL-F11 Disminuye los ciclos (la velocidad a la que se lleva a cabo la emulación). CTRL-F12 Incrementa los ciclos (la velocidad a la que se lleva a cabo la emulación). En su Wiki, tenéis muchos más. Este programa, no sólo sirve para ejecutar juegos, sino que puedes instalar cualquier programa para DOS, como Windows 3.11 ó AutoCad. Además, también se puede convertir en un compilador Linux FST de modula-2, tal y como explican en la UNED. Tutorial realizado por Elías Hidalgo para Linux Zone FUENTE :http://www.linuxzone.es/2011/03/31/ejecuta-juegos-abandonware-con-dosbox/

|

|

|

|

|

42690

|

Foros Generales / Noticias / VMware alerta de una vulnerabilidad en sus productos para Linux

|

en: 31 Marzo 2011, 21:02 pm

|

Publicado el 31 de marzo de 2011 por Helga Yagüe VMware ha reconocido que varios de sus productos que ejecutan Linux sufren un fallo de seguridad que podría permitir a los atacantes acceder al sistema y realizar cambios sin consentimiento del usuario.Esta vulnerabilidad (CVE-2011-1126) afecta concretamente a VMware Workstation 7.1.3 y 6.5.5 (y anteriores) y a VIX API para Linux 1.10.2 y anteriores. La compañía ya ha lanzado un parche de seguridadcon la actualización VMSA-2011-0006 para VmWare Workstation a la espera de solucionar de forma definitiva esta vulnerabilidad. Según ha informado la compañía, la utilidad vmrun, que se instala por defecto y se utiliza para diversas tareas en las máquinas virtuales, es susceptible de sufrir un problema de escalada de privilegios a consecuencia de que se utilicen de forma incorrecta las bibliotecas de carga de ciertos directorios. De esta forma, un atacante podría colocar un archivo de ataque en una ruta determinada para conseguir una escalada de privilegios y realizar cambios no autorizados por el usuario. Mientras siguen investigando el alcance de esta vulnerabilidad y trabajan para proporcionar una solución definitiva, aconsejan a los usuarios de versiones afectadas que instalen el parche de seguridad. Más información en ITespressoFUENTE :http://www.theinquirer.es/2011/03/31/vmware-alerta-de-una-vulnerabilidad-en-sus-productos-para-linux.html |

|

|

|

|

|

| |

|