| |

|

42612

|

Foros Generales / Noticias / Linux anuncia la llegada del Proyecto Yocto 1.0

|

en: 8 Abril 2011, 22:17 pm

|

Publicado el 8 de abril de 2011 por Jaime Domenech La Fundación Linux acaba de estrenar la versión 1.0 del Proyecto Yocto, dedicado a crear sistemas operativos basados en Linux para dispositivos embebidos, y que está basado en el kernel 2.6.37.Esta primera versión oficial de Yocto, del que ya apuntamos algunas claves el mes pasado, destaca por mejorar el proceso de recopilación, procesamiento y construcción del código fuente, que ahora se realiza de forma más fluída. También se ha mejorado el rendimiento gracias a cambios en la herramienta BitBake, y se ha actualizado X Windows System, así como ciertos comandos y librerías del código fuente de Linux.Yocto 1.0 incluye la versión 4.5.1. de GCC, la colección de compiladores GNU, y para Jim Zemlin, director ejecutivo de la Fundación Linux, este lanzamiento demuestra que están reaccionando con rapidez ante “las crecientes oportunidades que se le abren a Linux en el mercado de la informática embebida”.En esa línea, el dirigente ha declarado que las herramientas que el Proyecto Yocto pone a disposición de los desarrolladores “ayudarán a acelerar el desarrollo de Linux para dispositivos embebidos”.La Fundación Linux también informó de la creación del Grupo Directivo del Proyecto Yocto, que contribuirá a dirigir el proyecto hacia sus objetivos principales, y tendrá la participación de miembros de empresas como Dell, Intel o Texas Instruments. vINQulosH-OnlineFUENTE :http://www.theinquirer.es/2011/04/08/linux-anuncia-la-llegada-del-proyecto-yocto-1-0.html |

|

|

|

|

42613

|

Foros Generales / Noticias / La agencia rusa de espionaje se queja de Skype, Gmail y Hotmail

|

en: 8 Abril 2011, 22:15 pm

|

|

Los servicios secretos rusos pidieron el viernes acceso a los proveedores de comunicación cifrada como Skype, Gmail y Hotmail, indicando que el uso incontrolado de estas páginas podría poner en peligro la seguridad nacional.

"El uso incontrolado de estos servicios podría suponer una amenaza a gran escala para la seguridad de Rusia", explicó a una comisión del Gobierno ruso Alexander Andreyechkin, jefe del centro especial de comunicaciones del Servicio Federal de Seguridad (FSB), según lo citó la agencia de noticias Interfax.

El ministro de Comunicaciones, Igor Shchyogolev, dijo que no hay planes de prohibir Skype, Gmail o Hotmail, una opinión de la que se hizo eco una fuente del Kremlin, que dijo a Reuters que la propuesta de la FSB es tan radical que ni siquiera merece comentario alguno.

Sin embargo, es posible que este fuerte comunicado emitido por un alto cargo del FSB, el principal sucesor de la policía secreta de la era soviética KGB, suscite preocupaciones acerca de que algunos altos cargos rusos pretendan limitar las comunicaciones por Internet antes de las elecciones presidenciales de 2012.

La importante página web de alojamiento de comunidades o foros en Internet LiveJournal fue víctima de un ataque cibernético el miércoles que inhabilitó los blogs de los principales políticos de la oposición y el del presidente ruso Dmitry Medvedev, quien calificó el ataque de "indignante e ilegal".

FUENTE :http://www.iblnews.com/story/61480

|

|

|

|

|

42614

|

Foros Generales / Noticias / Una aplicación de iPhone 4 podría tomar fotos secretas de sus usuarios

|

en: 8 Abril 2011, 18:16 pm

|

|

Publicado el 8 de abril de 2011 por Jaime Domenech

Varios usuarios del iPhone 4 han expresado su malestar en los foros de Apple, al haber detectado que sus teléfonos toman fotos suyas de forma misteriosa y sin su consentimiento.

El problema tendría lugar en la aplicación FaceTime, diseñada especialmente para llevar a cabo videoconferencias, cuando al tratar el usuario de realizar una videollamada, le aparece su propia foto sin previo aviso.

En otros casos, la pantalla de la persona que hace la videollamada se congela, y a su interlocutor, en lugar de ver la foto del que llama, le aparece la pantalla en negro.

Además, hay quienes aseguran que el problema no solo se da con FaceTime, ya que según parece se han reportado casos en los que el móvil tomó imágenes de los usuarios sin que estos hubieran utilizado la aplicación.

Los expertos consideran que el problema podría tener su origen en un agujero de la aplicación o ser culpa del firmware, pero lo cierto es que desde a Apple no han comunicado nada oficial al respecto.

Mientras tanto, en los foros de Apple se recomienda a los que se vean afectados por el problema que reinstauren la configuración de fábrica de sus dispositivos, y si esto no da resultado, soliciten que les cambien su dispositivo.

FUENTE :http://www.theinquirer.es/2011/04/08/una-aplicacion-de-iphone-4-podria-tomar-fotos-secretas-de-sus-usuarios.html

|

|

|

|

|

42615

|

Foros Generales / Noticias / SLAAC attack: el "hombre en el medio" de IPv6

|

en: 8 Abril 2011, 18:13 pm

|

Investigadores de InfoSec Institute han descubierto una nueva forma de robar el tráfico de una red interna gracias a la configuración por defecto de IPv6 en Windows y MacOS X. Se trata de una especie de hombre en el medio, pero mucho más sencillo que las técnicas habituales en IPv4 (por ejemplo arp-spoofing). Al ataque se le ha llamado SLAAC, pero no se trata de un 0 day, como proclaman.Obtener y redirigir el tráfico de una red interna hacia una máquina controlada por un atacante es una técnica conocida en el mundo de IPv4. Envenenar la caché ARP de los sistemas, es uno de los métodos más empleados. Ahora, el ataque SLAAC consigue el un efecto parecido pero de forma más "limpia". En qué consisteEl atacante debe introducir un router (o algún dispositivo que actúe como tal, puede ser su propio ordenador) en la red interna con dos interfaces (virtuales o no): una de cara a la red interna, que soporte solamente IPv6 y otra con la conexión a Internet (solamente IPv4). En esos momentos existirá una red adicional IPv6, pero el atacante no controlará el tráfico. El intruso comenzará a enviar RA (router advertisements, anuncios de rutas), que es una especie de DHCP para IPv6. El objetivo es que el tráfico pase a través de la interfaz IPv6 sin que los clientes noten nada y esto se consigue gracias a una especificación obsoleta. NAT-PT es un mecanismo que permite traducir de IPv4 a IPv6 y viceversa para que dispositivos que soporten una u otra versión puedan comunicarse. Un protocolo ideado para facilitar la migración entre redes que fue abandonado en 2007 porque resultaba demasiado complejo, contenía demasiados errores. El método es definir en el router un prefijo IPv6 e incrustar en los últimos 32 bits una dirección IP versión 4, que según el ataque previsto, debe coincidir con un servidor DNS del propio atacante, situado en la interfaz IPv4 del router (en Internet). Si se configura adecuadamente ese router del atacante para que se encargue de traducir (a través de NAT-PT) las direcciones IPv6 de las víctimas a IPv4, se consuma el ataque, engañando al usuario para que crea que su servidor DNS es el del atacante. El siguiente paso es hacer que los sistemas operativos usen la red IPv6 (y sus DNS) creada paralelamente... y que lo hagan rápido (si no responde a tiempo, se usaría el DNS legítimo). Esto se consigue de forma muy sencilla por dos razones: La primera es el uso de Application Layer Gateways (ALGs), que es necesario en NAT-PT para hacer NAT en protocolos "especiales" como FTP. La segunda es que los sistemas operativos modernos prefieren siempre utilizar IPv6 (se han diseñado así para, presumiblemente, facilitar la migración tan deseada que parece que nunca llega). En resumen, la víctima utiliza sin darse cuenta el DNS del atacante para resolver direcciones y, por tanto, puede ser redirigido a cualquier página (que no use certificados) de forma transparente. Por qué ocurreGracias a Stateless address autoconfiguration (SLAAC) los sistemas operativos como Windows y Mac OS X, preferirán usar IPv6 en una red siempre que sea posible. IPv6 está ideado para autoconfigurarse al máximo. Por tanto, obtendrán automáticamente información del router fraudulento introducido por el atacante sin que se note, y comenzarán a usar su servidor DNS fraudulento. Además, es poco probable que en una red exista algún router IPv6, por tanto el atacante no tendrá "interferencias". Aunque en InfoSec proclamen que se trata de un 0 day, está lejos de la definición formal de ese concepto. Según ellos, se han puesto en contacto con Microsoft y comentan que valorarán el problema. Ventajas e inconvenientes del ataqueEstos problemas con routers "rogue" ya son más que conocidos en entornos IPv4, e incluso en entornos IPv6 existe software para simularlo. Pero hasta ahora se tomaban más como una molestia que como un ataque. Esta prueba de concepto confirma un escenario y un método de "aprovechamiento" viable. El ataque SLAAC tiene además una serie de ventajas. Por ejemplo, no es necesario alterar la red IPv4 de la víctima (ni la caché ARP de los equipos...), ni siquiera utilizar una dirección IP de esa red. Se aprovecha de forma limpia una funcionalidad (no un fallo) de los sistemas modernos: preferir IPv6 sobre IPv4. El ataque también tiende a ser silencioso: la red IPv4 y por tanto, sus sistemas de defensa y monitorización "tradicionales", no son alterados. RecomendacionesSimplemente, como siempre, deshabilitar lo que no se utilice. En este caso, el soporte IPv6 desde las propiedades de red. Sergio de los Santos ssantos@hispasec.comFUENTE :http://www.hispasec.com/unaaldia/4548

|

|

|

|

|

42616

|

Foros Generales / Noticias / Cómo descubrir aplicaciones fraudulentas en Facebook

|

en: 8 Abril 2011, 18:10 pm

|

Publicado el 8 de abril de 2011 por Helga Yagüe Los expertos en seguridad no se cansan de advertir sobre la proliferación de aplicaciones falsas que se distribuyen masivamente a través de Facebook y que ponen en riesgo la seguridad de los equipos pero, ¿sabemos cuándo una app es fraudulenta?Para descubrir si una aplicación es verdadera hay que fijarse en varios aspectos. Por ejemplo el nombre, ya que normalmente la denominación coincide con el contenido por lo que si una app se llama “acdwyxu”, “jolieforyou” o “frmvilles” es mejor desconfiar.También es muy importante fijarse en la identidad del desarrollador, ya que algunas apps aprovechan el nombre de artistas famosos para ganar adeptos. “En una de las últimas aplicaciones fraudulentas de Facebook localizadas por BitDefender aparecía como desarrollador Justin Bieber”, explican desde la firma de seguridad, “obviamente, el famoso cantante no se dedica también a esas labores”. Si la aplicación en cuestión requiere copiar y pegar un código, evidentemente se trata de un fraude. También es señala inequívoca de malware que una app pida al usuario su nombre o contraseña de Facebook, ya que éste ya las ha introducido al iniciar sesión y no debería ser necesario volver a hacerlo. Los expertos recomiendan no fiarse de aplicaciones que prometen “algo maravilloso como decirte quién visita tu perfil, quiénes son tus seguidores o cuántas horas has pasado en Facebook, ya que la gran mayoría, si no todas, suelen ser fraudulentas”. FUENTE :http://www.theinquirer.es/2011/04/08/como-descubrir-aplicaciones-fraudulentas-en-facebook.html |

|

|

|

|

42617

|

Foros Generales / Noticias / SP1 para Office 2010/11 en la parrilla de salida

|

en: 8 Abril 2011, 18:07 pm

|

artículo de Mario publicado el 8 de abril de 2011  Como muchos de vosotros sabéis Windows es adicto a actualizar sus productos cada dos por tres, y no nos equivoquemos, esto es una buena práctica, pero llega un momento que con tanta acumulación de parches toca juntar los más importantes en uno solo, pues bien eso es lo que nos trae esta noticia, la salida del primer service pack para Microsoft Office 2010/11 que será publicado para Windows/Mac OS X. Como muchos de vosotros sabéis Windows es adicto a actualizar sus productos cada dos por tres, y no nos equivoquemos, esto es una buena práctica, pero llega un momento que con tanta acumulación de parches toca juntar los más importantes en uno solo, pues bien eso es lo que nos trae esta noticia, la salida del primer service pack para Microsoft Office 2010/11 que será publicado para Windows/Mac OS X.Si ponemos nuestra mirada en Windows y su Office 2010, el momento elegido para actualizarse al primer Service Pack será entre en el periodo de tiempo entre mayo y noviembre, y la actualización debería salir en Windows Update. Este SP1 no añadirá ninguna funcionalidad extra, simplemente se tratará de una acumulación de parches. Y ahora pasamos a centrarnos en Mac OS X y su Office 2011, sin duda los poseedores de “la manzanita” tendrán que estar atentos ya que su actualización llega la semana que viene y cargada de novedades, aunque no todo es bueno y es que supondrá la muerte de una utilidad que a más de uno le dolerá dejar atrás. Se trata de la mejora que incorporará la sincronización de Outlook con el servicio correspondiente de OS X, lo que quiere decir que dejará de ser compatible el calendario de MobileMe. Cabe decir que esta “fantástica” idea no es obra de Microsoft, sino de la propia Apple que ha decidido que es lo mejor para poder integrar sus dispositivos iOS con el sistema, puesto que ahora pueden sincronizar su información con Outlook. Como siempre la actualización será gratuita para todos los usuarios que poseen una licencia de Windows/Mac y Office legitima. FUENTE :http://www.ethek.com/sp1-para-office-201011-en-la-parrilla-de-salida/ |

|

|

|

|

42618

|

Foros Generales / Noticias / Microsoft publicará 17 boletines el próximo martes

|

en: 8 Abril 2011, 18:03 pm

|

En su ciclo habitual de actualizaciones los segundos martes de cada mes, Microsoft ha anunciado que en esta ocasión se esperan 17 boletines de seguridad que solucionarán 64 vulnerabilidades. 13 de los boletines van destinados a Microsoft Windows, 4 a Microsoft Office (uno compartido entre ambos) y otro a "Microsoft Developer Tools and Software".Si el mes pasado se publicaron solo tres boletines (lo que viene a confirmar la tendencia a alternar meses con pocos boletines con ciclos de decenas de vulnerabilidades), este mes se publican 17 boletines que corrigen 64 vulnerabilidades, uno de los números más altos alcanzados en un mes. Microsoft ha catalogado nueve de los boletines como críticos, y los restantes como importantes. Microsoft también publicará simultáneamente una actualización para la herramienta Microsoft Windows Malicious Software Removal Tool. En esta tanda se solucionará un fallo en SMB hecho público el 15 de febrero, que permitía provocar una denegación de servicio y en la que, según Microsoft, la ejecución de código es muy improbable. También planean solucionar el fallo MHTML detectado en enero, y del que sí se han notificado ataques aprovechando el fallo. No se especifica si estos boletines corregirán otros fallos de seguridad pendientes, como por ejemplo los que se usaron en el concurso Pwn2Own, donde Stephen Fewer consiguió hacerse con el control de un Windows 7 gracias a, al menos dos problemas de seguridad desconocidos hasta el momento en Internet Explorer. Los parches anunciados están sujetos a cambios, por tanto, no se garantiza que no se produzcan cambios de última hora. Hispasec Sistemas publicará puntualmente a través de este boletín, información detallada sobre los nuevos parches. Sergio de los Santos ssantos@hispasec.comFUENTE :http://www.hispasec.com/unaaldia/4549

|

|

|

|

|

42619

|

Foros Generales / Noticias / Anonymous suspende sus ataques a Sony

|

en: 7 Abril 2011, 21:27 pm

|

Acababan de comunicar que iban a endurecerlos, pero han cambiado de opinión.

Daniel Escandell · 7/4/2011 Aunque Anonymous había comunicado recientemente que iban a endurecer sus ataques a Sony, afirmando uno de sus miembros "que no se equivoque nadie, lo que habéis visto hoy y pensabais que era frustración es solo la preparación para lo que está por venir. Lo dijimos, esperadnos. Restarnos importancia sería un error", ahora acaban de remitir una nota de prensa a los medios especializados indicando que suspenden sus acciones. Desde Anonymous afirman que se trata de una "suspensión temporal" de sus acciones contra PlayStation Network alegando que su objetivo es Sony, no los clientes de Sony. Aunque ahora tienen a Sony en su punto de mira, el colectivo ya ha llevado a cabo medidas de hacktivismo contra corporaciones (como Amazon, Visa, Mastercard, etc.) a raíz de lo que consideraron ataques contra Julian Assange, principal responsable de Wikileaks. En esta ocasión el objeto de sus iras es Sony debido a su campaña legal contra George Hotz y Graf Chokolo, responsables de romper la seguridad de la consola PlayStation 3. " En estos momentos no estamos atacando PSN", afirman. "Nos hemos dado cuenta de que atacar la PlayStation Network no era una buena idea. Por tanto, hemos suspendido nuestras acciones temporalmente hasta que encontremos un método que no tenga un impacto tan severo en los clientes de Sony." Esto entra en clara contradicción con las iniciativas para endurecer sus actividades que os contábamos hace tan solo unos minutos, pero no debe extrañarnos dado que se trata de una asociación ciberactivista no centralizada, es decir, se lanzan diferentes propuestas y cada "seguidor" decide a título individual si apoya o no la causa. De este modo, aunque parte de los miembros decidan seguir esta nueva línea oficial, otros, como el grupúsculo SonyRecon, podría seguir con sus actividades (en este caso, recabar datos personales de trabajadores de Sony). Desde Anonymous aseguran que "estamos de vuestro lado, defendiendo vuestros derechos. No queremos atacar a los consumidores de Sony. Este ataque está dirigido solo contra Sony y haremos todo lo posible para no afectar a los jugadores", unas declaraciones que parecen destinadas a contrarrestar la corriente negativa que se había generado entre los usuarios de la consola PlayStation 3. FUENTE :http://www.vandal.net/noticia/55203/anonymous-suspende-sus-ataques-a-sony/ Relacionado : https://foro.elhacker.net/noticias/playstation_network_lleva_casi_un_dia_con_graves_problemas-t323845.0.html

|

|

|

|

|

42620

|

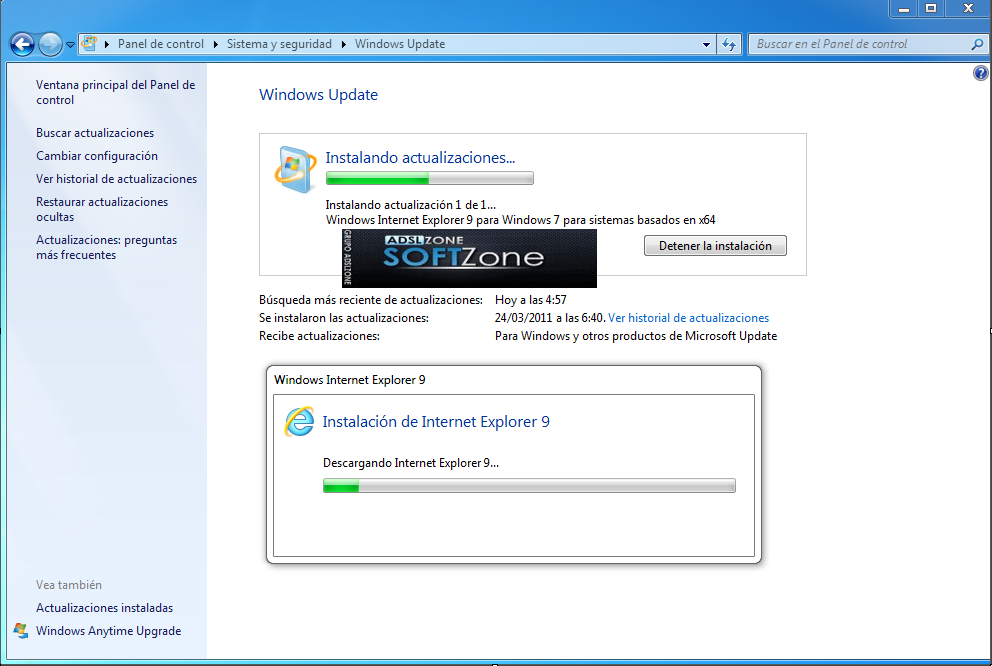

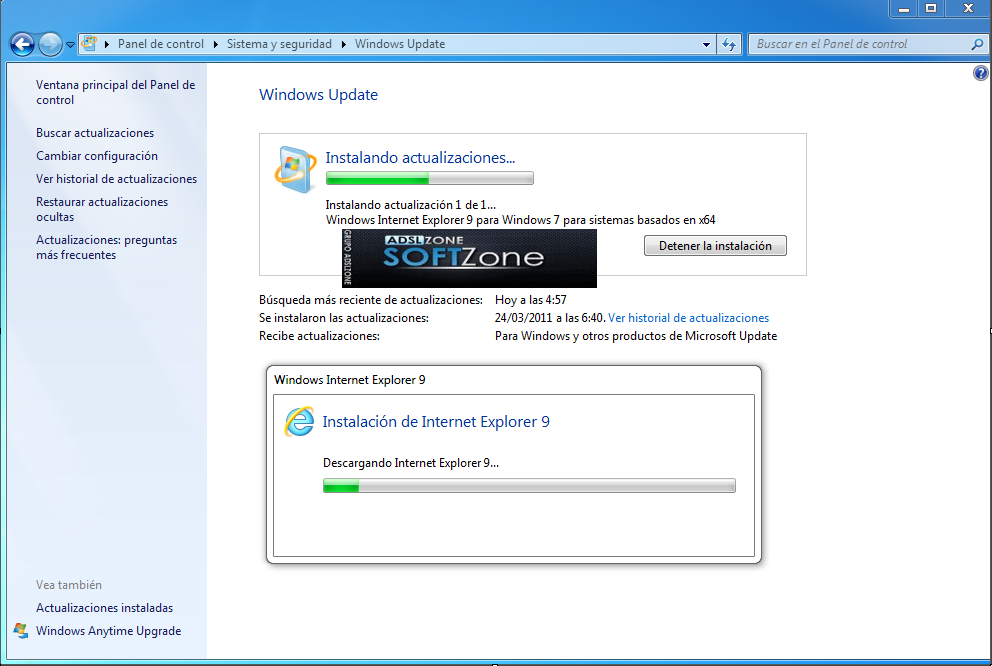

Foros Generales / Noticias / Internet Explorer 9 ya disponible en Windows Update

|

en: 7 Abril 2011, 21:23 pm

|

Desde ésta misma tarde el último navegador de Microsot: Internet Explorer 9, ya aparece como una actualización más en el Update de Windows. Como ya adelantamos hace poco más de 2 meses, la versión final del navegador fue presentada el 10 de Febrero y podría ser liberada este mismo mes de Abril. Recordemos que la versión RC también estaba disponible para su descarga desde el dia 10 de Febrero pasado y en versión final desde el 15 de Marzo y como descarga directa. Internet Explorer 9 está disponible para los sistemas operativos Windows Vista y Windows 7, en sus versiones de 32 y 64 bits. Internet Explorer 9 ya está disponible en el Update de los sistemas operativos Windows Vista y Windows 7. Desde ésta misma tarde ya podemos disfrutar del navegador como una actualización más y ya predeterminado en nuestro idioma, recordemos que hasta ahora estaba disponible como descarga directa y eligiendo nuestro idioma en el desplegable de la descarga. Captura tomada esta misma tarde, de la descarga y instalación de Internet Explorer 9 desde el Update del sistema:  Recordemos también, que el navegador estuvo en periodo de pruebas durante todo el año pasado, incluyendo una serie de vistas previas, más dos versiones Beta. Podemos consultar toda la información sobre Internet Explorer 9, en Microsoft. FUENTE :http://www.softzone.es/2011/04/07/internet-explorer-9-ya-disponible-en-windows-update/ |

|

|

|

|

|

| |

|

Como muchos de vosotros sabéis

Como muchos de vosotros sabéis