| |

|

71

|

Foros Generales / Noticias / Los propios usuarios alimentan la creación de malware

|

en: 26 Agosto 2014, 17:06 pm

|

Los ciberdelincuentes continúan creando nuevas amenazas para conseguir robar información e infectar los equipos de los usuarios. Muchos se preguntan cuál es el motivo para que la actividad no cese y la respuesta es mucho más sencilla de lo que esperamos: el principal motivo para que no descienda la creación de malware es que los usuarios continúan cayendo en las “trampas” más simples que existen. Virus, troyanos, campañas de scam en redes sociales, spam y así hasta completar una larga lista de términos con los que muchos de nosotros estamos muy familiarizados y que en RedesZone hablamos prácticamente a diario de alguno de ellos. Lo que en un principio se centró en desarrollar virus para lograr infectar los equipos de los usuarios poco a poco ha evolucionado gracias al desarrollo se servicios como las redes sociales y la incorporación de la ingeniería social. Sin embargo, los ciberdelincuentes no solo se sirven de los servicios que aparecen para conseguir desarrollar por ejemplo troyanos nuevos. Y es que hay que tener muy en cuenta que los usuarios tenemos mucha culpa de que esto suceda. El desconocimiento, el principal motivo La ignorancia de muchos usuarios sobre los peligros que existen hace que sea un problema para estos. Muchos usuarios no ven los peligros que existen en la red y se creen por ejemplo que todo lo que se dice es cierto. De esta forma las estafas en vez de disminuir van en aumento y la cantidad de malware que se desarrolla va en aumento. El problema es que no solo crece el número de amenazas sino la cantidad de servicios que se ven afectados y los datos de los usuarios que son robados. Las redes sociales son el lugar perfecto para comenzar y extender la amenaza a todos los usuarios posibles. Poco cuidado a la hora de utilizar Internet Empezando a la hora de configurar la seguridad de nuestros equipos y pasando por los hábitos que tenemos cuando lo utilizamos. Sin lugar a dudas muchos usuarios no prestan atención cuando están navegando por Internet. La mayoría de las infecciones que se realizan son haciendo creer al usuario que un archivo posee un determinado contenido y en realidad es un virus. Hay muchos que solo se fijan en el nombre y sería suficiente fijarse en la extensión para darse cuenta de que el archivo no contiene lo prometido en un texto. Hay que mencionar también las páginas falsas que simulan ser por ejemplo entidades bancarias. Los usuarios no se fijan en la URL e introducen los datos que les solicitan sin ningún tipo de reparo, incluso datos que no tendrían que solicitarse. Los usuarios alimentamos la creación malware y estafas Los ciberdelincuentes no se tomarían tantas molestias en crear nuevas amenazas si estas no tuviesen el efecto esperado. Por este motivo, mientras los usuarios sigamos pecando de “ignorantes” en lo referido a aspectos de seguridad, estos seguirán desarrollando más amenazas y robando datos e infectando equipos. http://www.redeszone.net/2014/08/24/los-propios-usuarios-alimentan-la-creacion-de-malware/ |

|

|

|

|

72

|

Foros Generales / Noticias / La conexiones 4G pierden capacidad para atraer clientes

|

en: 26 Agosto 2014, 17:04 pm

|

Aparecieron como novedad el pasado año y este año se han consolidado entre los productos de los principales operadores de nuestro país. Sin embargo, el factor “novedad” creada por la llegada de este tipo de conexiones se ha terminado y poco a poco van perdiendo presencia, o al menos en las campañas publicitarias. Las conexiones 4G pasan a un segundo plano en el intento por captar clientes. Es algo que se veía venir y que para muchos incluso ha durado demasiado. Sin embargo, no hay que ser ingenuos, ya que muchos de los usuarios que han contratado un producto 4G aún no saben en qué consiste esta tecnología o los beneficios que tiene, describiendo el producto por las “demostraciones”ofrecidas en los anuncios de televisión (un tanto exageradas en algunos casos para llamar la atención del usuario). Evidentemente esto no quiere decir que los operadores paren en seco el despliegue de esta tecnología, pero sí que es verdad que durante los primeros meses se ha utilizado para captar clientes y también para fomentar terminales de gama alta. Para un uso normal no existe beneficio No hay que olvidar que para utilizar Whatsapp, Facebook, Twitter o servicios similares (algo que es lo que hace el 90% de los usuarios de smartphones) con una conexión 3G es más que suficiente. Sin embargo, parece curioso como muchos creen que su experiencia con estos servicios se ve mejorada gracias a las conexiones 4G, algo que no es cierto. Este tipo de conexiones están mucho más orientadas a la reproducción de vídeos, videoconferencias o incluso descarga de contenidos, ya que el volumen de datos generados por estos servicios es mayor que el que puede generar el envío de un mensaje en Whatsapp o publicar un tweet. La cobertura de las conexiones 4G continúa aumentando Mientras tanto, los operadores continúan trabajando en ofrecer una cobertura mayor en todo el territorio nacional y el año 2015 puede ser el año en el que la cobertura de las conexiones 4G en el territorio nacional sea muy significativa y tal vez suficiente para poder hacer uso de forma más intensiva de este tipo de conexiones, aunque no nos olvidemos que el tamaño de las tarifas continúa siendo aún una asignatura pendiente para todos los operadores sin ninguna excepción. http://www.redeszone.net/2014/08/24/la-conexiones-4g-pierden-capacidad-para-atraer-clientes/ |

|

|

|

|

73

|

Foros Generales / Noticias / Awesome Screenshot para Google Chrome se vuelve spyware

|

en: 26 Agosto 2014, 17:03 pm

|

La mayoría de las extensiones para Google Chrome son gratuitas, sin embargo, muchas de ellas necesitan un cierto mantenimiento costoso (desarrollo, depuración, pruebas y servidores) que, en condiciones normales, deben correr por cuenta del desarrollador. Existen varias formas de obtener beneficio del software libre, sin embargo, no siempre los desarrolladores deciden seguir el camino correcto. Awesome Screenshot es una extensión para Google Chrome que permite a los usuarios hacer capturas de pantalla de páginas web completas para guardarlas, anotar comentarios, eliminar información sensible e incluso compartirlas con otros usuarios o en las redes sociales. Awesome Screenshot es una extensión con más de 1.3 millones de usuarios activos y con más de 45.000 puntuaciones positivas dentro de la tienda de aplicaciones de Chrome aunque, según parece, la codicia ha cegado a sus desarrolladores. Un grupo de administradores web detectó que algunas aplicaciones privadas se ejecutaban en sus servidores sin previamente haber concedido permisos. Investigando el asunto, los administradores detectaron que dichos procesos correspondían a niki-bot, un bot de monitorización de actividad que se había introducido sin previo aviso en la extensión Awesome Screenshot con el fin de comenzar a monetizar la extensión. Varios investigadores han afirmado que únicamente se envían direcciones URL en texto plano a través de esta extensión a unos servidores remotos, sin embargo, un análisis en profundidad ha demostrado que también se envían datos de sesión capturados por la extensión.  Según los términos de licencia y política de privacidad, la extensión es capaz de capturar datos de sus usuarios, teóricamente anónimos. También es capaz de enviar a servidores remotos los siguientes elementos capturados: Dirección IP ID único del usuario Sistema operativo Información del navegador Datos de URLs cargadas y páginas visitadas Búsquedas realizadas en los diferentes motores web Relaciones sociales Propiedades de perfil Información de contacto Datos de uso Software y hardware del sistema Antes de incluir este módulo de espionaje Awesome Screenshot ha probado otras alternativas para monetizar su software, por ejemplo, ofreciendo algunas de sus funciones únicamente a usuarios premium (aunque desapareció al poco tiempo), por lo que es posible que niki-bot sea algo temporal. Mientras se decide el futuro de la extensión se recomienda que los usuarios desinstalen la extensión, ya que se ha convertido en una completa herramienta spyware capaz de recopilar una gran cantidad de datos de todos sus usuarios. Para aquellos que necesiten extensiones para realizar capturas de pantalla de diferentes páginas web pueden probar con las siguientes alternativas seguras: LightShot Webpage Screenshot http://www.redeszone.net/2014/08/25/awesome-screenshot-para-google-chrome-se-vuelve-spyware/ |

|

|

|

|

74

|

Foros Generales / Noticias / Playstation Network sufre un ataque de denegación de servicio

|

en: 26 Agosto 2014, 16:40 pm

|

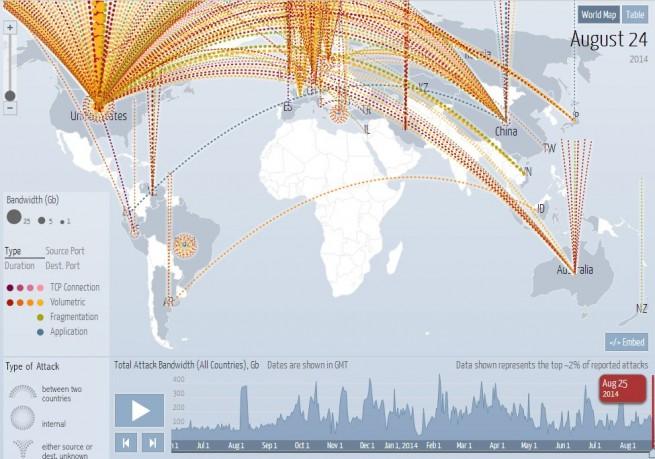

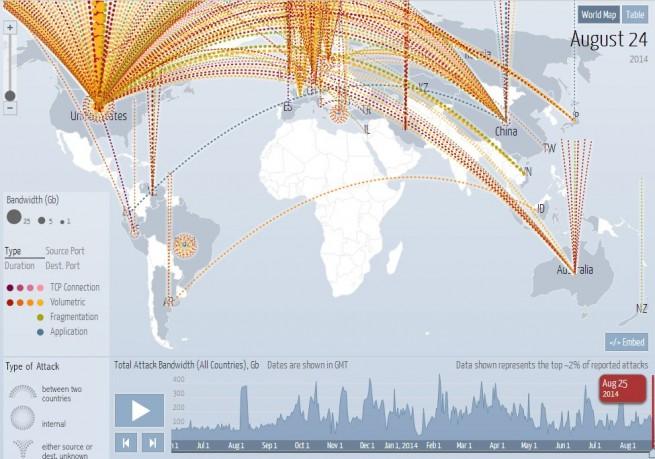

Lo que nuestros compañeros de Gamerzona barajaban en el día de ayer hoy se ha confirmado de forma oficial. Los servicios online de Sony han sufrido un ataque de denegación de servicio, dejando la mayoría de los servicios innaccesibles durante gran parte del día de ayer. Aunque todo parece que ya se ha restablecido por completo la normalidad en Playstation Network, todavía había algunos usuarios que han tenido problemas durante la noche. Desde la propia compañía lo han confirmado y han afirmado que intentaron mitigar los efectos del ataque gracias a la colaboración de varios ISPs, realizando un filtrado del tráfico que era generado por sus sistemas de entretenimiento y el que era generado por el ataque de denegación de servicio, sin embargo, comentan desde la propia Sony que los esfuerzos fueron inútiles porque las vías de entradas a los servidores estaban desbordadas. La autoría del ataque fue reclamada por Lizard Squad, un grupo de hackers que reclamaba a Sony mucha más transparencia y que dejase de abusar de los usuarios con los precios de sus productos que se encuentran a la venta en los servicios en línea. Además, los hackers intentaron jugar una mala pasada el presidente de Sony alertando de un falso accidente aéreo, tal y como se puede ver en este tweet. No se produjo el robo de datos A diferencia de otras ocasiones anteriores donde los datos de los usuarios sí se habían visto afectados, en este caso el ataque no estaba diseñado para robar información de los usuarios, todo estaba pensado para dejar fuera de servicio las aplicaciones en línea del fabricante de sistemas de entretenimiento. Desde la propia compañía informan que los servicios están volviendo lentamente a la normalidad y que los usuarios de PS3 y PS Vita no tendrían que tener ningún problema para acceder a estos, pudiendo aparecer algún problema para los usuarios de PS4. Entre 20 y 40 Gbps en el ataque  Lo preocupante de esto no ha sido el ataque efectuado, el problema es que ha habido una gran cantidad de equipos utilizados para realizar el ataque y sus propietarios ni siquiera han sido conscientes de ello. Desde Incapsula informan que ha existido una gran cantidad de tráfico generado desde equipos de grandes compañías, el principal objetivo de este tipo de hackers porque son los equipos que más ancho de banda poseen. De esta forma, durante el ataque se han llegado a obtener picos de hasta 40 Gbps contra los servidores de Sony en Estados Unidos. http://www.redeszone.net/2014/08/25/playstation-network-sufre-un-ataque-de-denegacion-de-servicio/ |

|

|

|

|

75

|

Foros Generales / Noticias / Slider, la nueva forma de leer contenido en Feedly

|

en: 26 Agosto 2014, 16:39 pm

|

Ha pasado ya mucho tiempo desde que Google Reader dejó de estar disponible y aún muchos usuarios no nos hemos olvidado de él ni de muchas de sus funciones. Feedly fue el servicio que más se benefició del cierre del servicio de Google y, para ganarse la confianza de los usuarios ha mejorado muchos de sus aspectos principales hasta tal punto que sigue actualizándose constantemente con interesantes novedades y mejoras en el lector de feeds. La última característica introducida en Feedly es Slider, una nueva forma de leer contenido desde la plataforma web de este lector de noticias y feeds. Con Slider, Feedly busca facilitar la lectura a los usuarios de manera que las nuevas ventanas o pestañas no se superpongan al contenido pudiendo volver al mismo en cualquier momento pulsando fuera del contenido. En términos sencillos, esta nueva característica abre una ventana flotante (también llamada “tarjeta“) al pulsar sobre una noticia, en la cual se carga el contenido que queremos leer en lugar de mostrar el contenido en una ventana a pantalla completa como ocurría hasta ahora. Con esta nueva característica los desarrolladores han querido mejorar la lectura de contenido en la nube a la vez que se garantiza el acceso al contenido en cualquier momento. Desde estas nuevas tarjetas flotantes se mejora también la lectura de contenidos al poder desplazarse fácilmente entre los artículos anteriores o posteriores desde la misma ventana y, al mismo tiempo, se simplifican las opciones de compartir contenido con las diferentes redes sociales compatibles. Una excelente novedad introducida a Feedly que le va a permitir seguir siendo el líder en cuanto a los lectores de feeds actuales. Recordamos que este lector de feeds es totalmente gratuito para todos los usuarios, aunque dispone de una versión premium con algunas interesantes funciones adicionales como un buscador de noticias y más opciones de sincronización e integración con otras plataformas. http://www.redeszone.net/2014/08/25/slider-la-nueva-forma-de-leer-contenido-en-feedly/ |

|

|

|

|

76

|

Foros Generales / Noticias / ProxyMe: Un nuevo proxy basado en plugins y orientado a pentesting

|

en: 26 Agosto 2014, 16:37 pm

|

ProxyMe es una aplicación proxy desarrollada por Manuel Fernández de Eleven Paths. Esta herramienta es un proxy HTTP y HTTPS con una arquitectura modular para permitir un desarrollo ágil y rápido de plugins, de esta forma podremos extender sus funciones muy fácilmente, además es un proyecto de código abierto por lo que la comunidad podrá desarrollar nuevas características. ProxyMe permite analizar y modificar conexiones de red HTTP y HTTPS, permite realizar tareas de pentesting y actualmente cuenta con varios plugins para realizar ataques ya conocidos como el caché poisoning y el SSLStrip. Este proxy permite varios modos de conexión: Modo clásico: el cliente debe configurar su navegador con el proxy para que toda la información vaya a través de él. Modo transparente: es igual que el anterior pero el cliente no tiene que configurar su navegador. Modo inverso: cuando el servidor proxy se sitúa delante de los servidores web, los clientes estarán obligados a hacer peticiones a través del servidor proxy.  Para configurar y ejecutar ProxyMe basta con editar un archivo XML donde tendremos su configuración, además también tendremos la opción de habilitar y deshabilitar los distintos plugins de ProxyMe con tan sólo poner “enable” o “disable” en el plugin que corresponda. Esta herramienta fue presentada en la conocida conferencia de hackers Black Hat 2014 celebrada en Las Vegas. Si queréis conocer más a fondo el funcionamiento de ProxyMe, os recomendamos acceder a estos dos enlaces de Eleven Paths: ProxyMe y ataques de cache poisoning (I) ProxyMe y ataques de cache poisoning (II) http://www.redeszone.net/2014/08/24/proxyme-un-nuevo-proxy-basado-en-plugins-y-orientado-pentesting/ |

|

|

|

|

77

|

Foros Generales / Noticias / Hackean los servidores de la red social MeetMe

|

en: 26 Agosto 2014, 16:33 pm

|

La cantidad de redes sociales continúa aumentando, sin embargo, el número de problemas de seguridad de estos servicios también aumenta, sobre todo de aquellas que no poseen un equipo de responsables de seguridad amplio. En este caso, un fallo de seguridad en MeetMe ha provocado que terceras personas accedan a la información de los servidores de forma no autorizada. Podría decirse que en esta ocasión no se considera como noticia el fallo de seguridad, ya que es algo muy común hoy en día. La noticia es que las intrusiones no autorizadas se produjeron entre los días 5 y 7 de este mismo mes y los responsables de esta no han sido conscientes hasta el día 18, algo que podría haber puesto en peligro una gran cantidad de datos de los usuarios. A pesar de no haber sido confirmado por los responsables de esta, los usuarios de la red social sí han recibido un correo alertando de la intrusión en los servidores y explican que para evitar más problemas será necesario modificar los datos de acceso a las cuentas, ya que podría producirse el robo de las mismas, algo que denota que los datos de los usuarios han sido accesibles por los ciberdelincuentes. Aunque parece ser que las contraseñas se guardaban cifradas en el servidor afectado, es una información que aún no está del todo clara. Más de un millón usuarios afectados por el problema de seguridad en MeetMe Aunque no sea una red social muy conocida, la cartera de clientes es bastante significativa, sobre todo porque se trata de una red social y las cuentas de los usuarios están acompañadas de una gran cantidad de datos, encontrando por ejemplo el correo electrónico o el número de teléfono móvil. Para los ciberdelincuentes el atractivo es muy claro: conseguir datos para verderlos en el mercado negro. El resultado final de todo se puede saldar con las cuentas de correo o números de teléfono siendo objeto de spam. Problema de seguridad resuelto La brecha de seguridad que existía en uno de los servidores debido a una configuración errónea de este ya se ha resuelto y los datos de los usuarios vuelven a estar seguros, al menos por el momento. Desde la red social no han concretado qué datos se han visto afectados y si la totalidad de los usuarios se ha visto afectada, pero el cambio de contraseñas implica que los ciberdelincuentes al menos han tenido acceso a los datos. http://www.redeszone.net/2014/08/25/hackean-los-servidores-de-la-red-social-meetme/ |

|

|

|

|

78

|

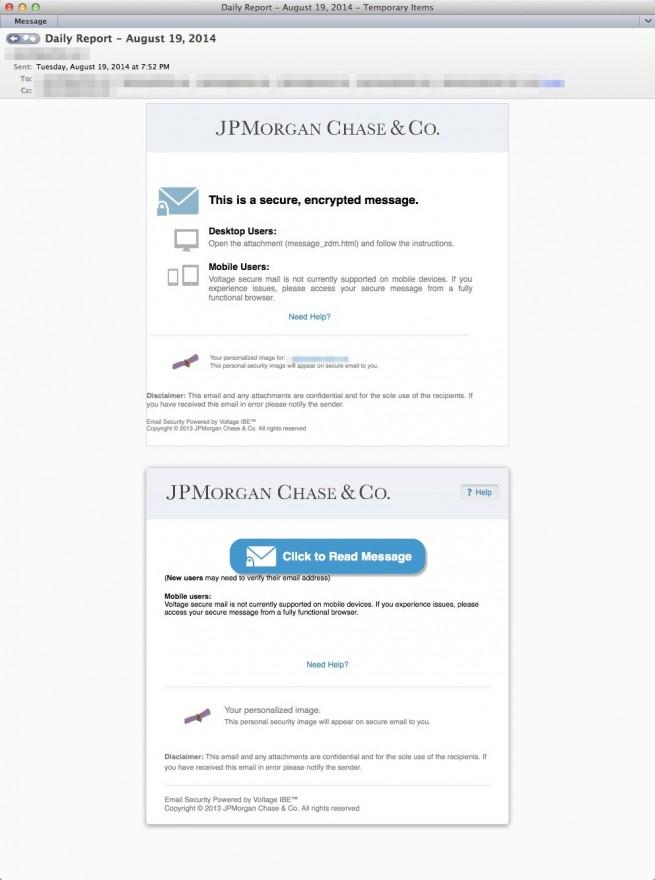

Foros Generales / Noticias / Distribuyen el troyano Dyre en correo spam de JP Morgan

|

en: 26 Agosto 2014, 16:32 pm

|

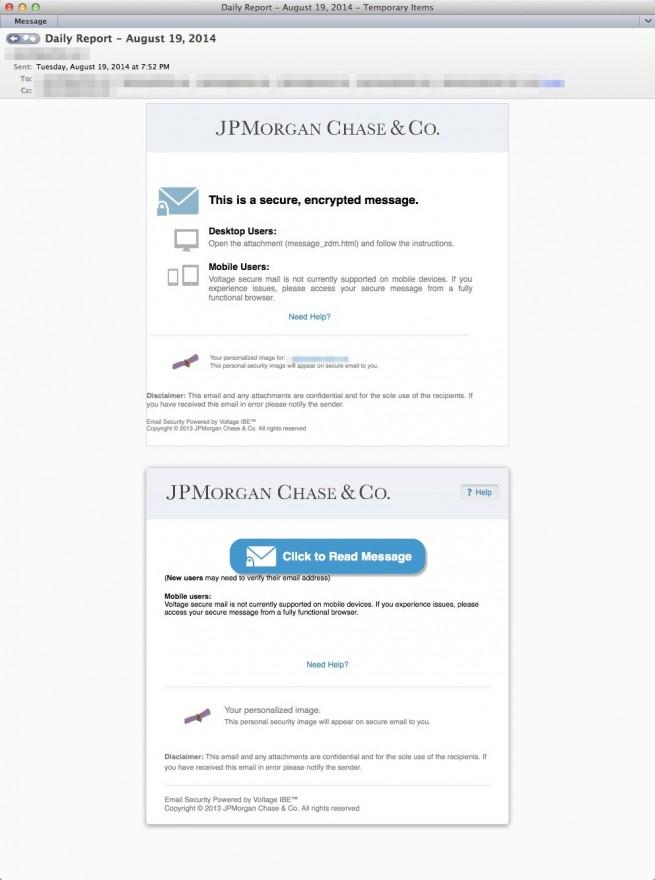

Los mensajes spam contra los usuarios de servicios de correo electrónico se encuentran a la orden del día y una prueba de ello es la última oleada que ha sido detectada. En dichos mensajes se hace creer al usuario que se adjunta un mensaje cifrado para ser leído desde PCs o dispositivos móviles de la entidad bancaria JP Morgan. Sin embargo, en realidad lo que se adjunta es una versión del troyano bancario Dyre. En RedesZone no es la primera vez que hablamos de este troyano bancario que era capaz de saltarse la comunicación SSL entre las comunicaciones punto a punto gracias a la utilización de páginas web falsas. El pasado mes de junio una variante de este troyano se estaba distribuyendo haciendo uso de otro correo spam e infectando de igual forma los equipos domésticos como servidores de servicios. El malware se vuelve mucho más poderoso aún de lo que ya es gracias a la presencia en los equipos de versiones de Java que se encuentran desactualizadas. Cuando el usuario intenta acceder al mensaje cifrado que se describe en el correo se encuentra con una página web falsa que solicita datos de acceso de la entidad bancaria mencionada con anterioridad. En un principio se afirma que existe una versión del mensaje para ser reproducida en los dispositivos móviles, sin embargo esto no es así y aunque el troyano solo afecta a los sistemas con Windows, los dispositivos móviles se utilizan a modo de unidad USB para así conseguir extender el malware al mayor número de equipos.  Dyre supone un verdadero problema para los usuarios Al intentar reproducir el mensaje después de haber introducido los datos de acceso, el usuario se encuentra con un doble problema: los datos introducidos ya han sido robados y el mensaje no se reproduce. Se informa al usuario que existe una versión de java que no se encuentra actualizada y que se debe actualizar. Se ofrece descargar una versión desde la propia página de la entidad pero en realidad lo que estamos descargando es la variante de Dyre. Pero el problema no termina aquí, porque se puede pensar que al intentar instalarse el antivirus alerte de esta presencia y bloquee la instalación. Pero esto no sucede así y muy pocos antivirus actualizados son capaces de detectar la presencia del troyano y detener su instalación. El origen de esta nueva amenaza parece ser Rusia y son ya 150.000 usuarios de toda Europa los que se han visto afectados por este troyano. http://www.redeszone.net/2014/08/25/distribuyen-el-troyano-dyre-en-correo-spam-de-jp-morgan/ |

|

|

|

|

79

|

Foros Generales / Noticias / Detectadas 2 vulnerabilidades en OpenOffice

|

en: 26 Agosto 2014, 16:30 pm

|

OpenOffice es una suite ofimática totalmente gratuita desarrollada y mantenida directamente por Apache. Esta suite es especialmente utilizada en los sistemas operativos libres como una alternativa a la conocida suite Microsoft Office, sin embargo, como todo software, tampoco está libre de tener fallos y vulnerabilidades que afectan directamente a la seguridad de los usuarios. Un grupo de investigadores ha detectado 2 vulnerabilidades en la suite de Apache que pueden llegar a permitir la inyección de comandos y la exposición de datos si se explotan correctamente. La primera de las vulnerabilidades corresponde con el identificador CVE-2014-3524 y permite la inyección de código en la memoria al ejecutar hojas de cálculo especialmente diseñadas para explotar esta vulnerabilidad. La segunda de ellas corresponde con el identificador CVE-2014-3575 y genera una vista previa de los documentos que, de enviarse a terceros usuarios, podrían llegar a conseguir el acceso completo a los datos. Los desarrolladores de Apache no han tardado en poner remedio a estas vulnerabilidades y han actualizado la suite ofimática a la versión OpenOffice 4.1.1. Mientras esto ocurre, el equipo de desarrollo celebra haber alcanzado los 100 millones de descargas de su suite ofimática. A la vez que sigue el desarrollo de esta suite ofimática, la suite LibreOffice (desarrollada y mantenida por los antiguos responsables de OpenOffice antes de la compra de la suite por parte de Oracle) también sigue creciendo constantemente, ambas suites buscando restar cuota de mercado a la suite Microsoft Office, a quien no tienen nada que envidiar en cuanto a funcionalidades. La versión 4.1.1 de OpenOffice con las vulnerabilidades ya solucionadas se puede descargar de forma totalmente gratuita desde su página web principal. OpenOffice es compatible con los principales sistemas operativos como Windows, Linux y Mac OS X y está preparando su llegada a las plataformas móviles con una aplicación para Android. http://www.redeszone.net/2014/08/26/detectadas-2-vulnerabilidades-en-openoffice/ |

|

|

|

|

80

|

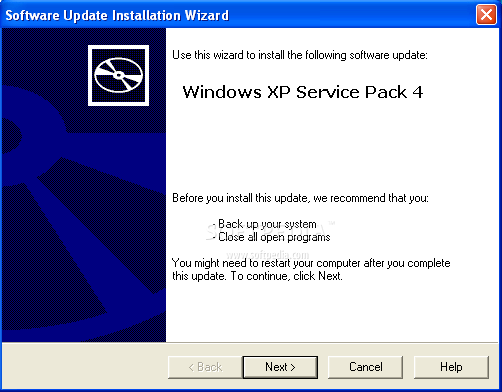

Foros Generales / Noticias / Windows XP Service Pack 4 ya está disponible

|

en: 26 Agosto 2014, 16:29 pm

|

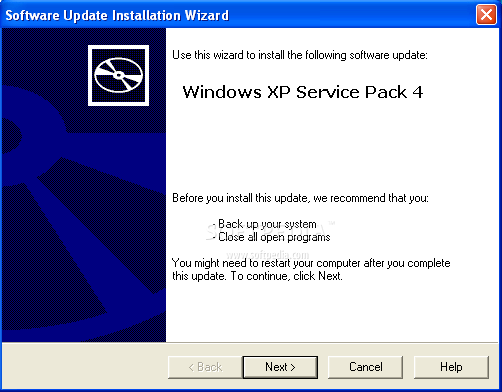

Después de que el pasado 8 de abril los de Redmond anunciasen que el soporte oficial para este sistema operativo llegaba a su fin, muchos fueron los que rechazaron abandonar el sistema operativo y comenzaron a buscar soluciones. De esta forma, el 25% de los equipos que poseen este sistema operativo aún podrán instalar Windows XP Service Pack 4, el cual ya se encuentra disponible para ser descargado. No es necesario decir que se trata del primer service pack para este sistema operativo que no es desarrollado de forma oficial, siendo los desarrolladores los usuarios que forman parte de la comunidad de este sistema operativo. A pesar de que es la tercera beta, los desarrolladores confirman que la funcionalidad es completa y que apenas existen problemas, al menos los graves y que pudiesen provocar fallos en el funcionamiento del equipo, quedando únicamente por corregir pequeños detalles.  ¿Qué actualizaciones y mejoras incluye Windows XP Service Pack 4? Muchos os preguntaréis qué novedades posee este service pack no oficial. Os recordamos que hace tiempo ya os hablamos de cómo conseguir las actualizaciones de seguridad de Windows XP gracias a Windows Embedded POSReady 2009. Por lo tanto, el contenido de este service pack es nada más y nada menos que estas actualizaciones pero agrupadas y configuradas para que no causen ningún problema a la hora de instalarse. Hay que aclarar que estas actualizaciones no se encuentran disponibles para las versiones del sistema operativo de 64 bits y que para poder realizar la instalación es necesario al menos tener instalado el Service Pack 2. Una de las mejoras que más puede gustar a los usuarios que continúen utilizando el sistema operativo es que de forma automática este buscará actualizaciones de POS que se encuentren disponibles. Desde Microsoft no recomiendan su instalación Sin embargo, ¿qué otra cosa podrían decir?. Evidentemente no es una actualización oficial y como tal está sujeta a la aparición de problemas. A pesar de todo, la ganancia para los usuarios puede ser bastante, sobre todo en lo referido a materia de seguridad. http://www.redeszone.net/2014/08/26/windows-xp-service-pack-4-ya-esta-disponible/ |

|

|

|

|

|

| |

|