Últimas Noticias Actualidad Tecnología Seguridad Informática

Últimas Noticias Actualidad Tecnología Seguridad Informática

Titulares

Titulares

Nueva estafa en Whatsapp: te piden llamar al 803406127 por tu supuesta ....

Nueva estafa en Whatsapp: te piden llamar al 803406127 por tu supuesta .... Un fallo de Gmail e Inbox permite robar dinero de PayPal en Android

Un fallo de Gmail e Inbox permite robar dinero de PayPal en Android 12 rusos son acusados de hackear correos de Hillary Clinton y las elecciones ...

12 rusos son acusados de hackear correos de Hillary Clinton y las elecciones ... Assange podría dejar de estar encerrado tras declaración clave de la Corte IDH

Assange podría dejar de estar encerrado tras declaración clave de la Corte IDH ¿Por qué se usa WASD en el teclado para jugar?

¿Por qué se usa WASD en el teclado para jugar? Malwarebytes llega a iOS para mantener su iPhone a salvo de fisgones y estafador

Malwarebytes llega a iOS para mantener su iPhone a salvo de fisgones y estafador Dirhunt: encuentra directorios web sin fuerza bruta

Dirhunt: encuentra directorios web sin fuerza bruta EL PC no está muerto: primera subida de ventas en seis años

EL PC no está muerto: primera subida de ventas en seis años Microsoft lanza una versión gratuita Teams que compite directamente con Slack

Microsoft lanza una versión gratuita Teams que compite directamente con Slack ¿Cómo ver Netflix sin conexión a internet?

¿Cómo ver Netflix sin conexión a internet?809 810 811 812 813 814 815 816 817 818

Noticias

Nueva estafa en Whatsapp: te piden llamar al 803406127 por tu supuesta ....

Nueva estafa en Whatsapp: te piden llamar al 803406127 por tu supuesta ....Alerta por una nueva estafa en WhatsApp: un número te alerta sobre tu supuesta suscripción a 2 páginas de encuentros para adultos. Con una foto del torso de una mujer, el mensaje te dice que llevas un mes dado de alta en ellas y que si quieres darte de baja tienes que llamar al 803406127.

Una llamada que puede costar más de 1,50 euros por minuto, de acuerdo con la web Andro4all.

Varios usuarios llevan días recibiendo el mensaje. "Hola, buenas, tú número de WhatsApp está registrado por un mes en dos páginas de adultos. Las páginas son www.espanaligamos.com y www.encuentrosesporádicos.com", señala el mensaje, que ha publicado el fundador de Andro4all.

Buenos días @policia, ¿qué se puede hacer cuando recibes un mensaje de estos por WhatsApp? pic.twitter.com/4IS1MYCJ4w

— Eugenio Estrada (@eugenioestrada) 12 de julio de 2018 El texto afirma que el receptor tiene cientos de mensajes programados, con fotos y vídeos, y que si no está de acuerdo tiene que llamar al 803406127.

De acuerdo con Andro4all, el prefijo tiene un coste de 1,57 euros por minuto desde móvil y 1,21 desde fijo. La página afirma que se trata de una estafa, ante la cual recomienda eliminar el mensaje y bloquear el número.

https://www.20minutos.es/noticia/3394696/0/estafa-whatsapp-numero-alerta-supuesta-suscripcion-pagina-sexo-adultos-803406127/#xtor=AD-15&xts=467263

Leer más

| Noticia publicada 13 Julio 2018, 21:21 pm por wolfbcn |

Un fallo de Gmail e Inbox permite robar dinero de PayPal en Android

Un fallo de Gmail e Inbox permite robar dinero de PayPal en AndroidPagar con el móvil es algo que hacemos cada vez más de nosotros. A su vez, el email se mira casi siempre desde el móvil en la mayoría de casos gracias a las notificaciones. Por desgracia, las aplicaciones de email no son totalmente seguras, y una nueva vulnerabilidad permite engañarte con respecto al email que al que le vas a enviar un mensaje o dinero a través de PayPal.

Spoofing en aplicaciones de correo: un fallo pendiente de arreglar

Algo similar ocurrió hace dos meses, cuando se descubrió que un fallo permitía a gente enviar enlaces de “mailto” a usuarios que suplantaban la identidad del verdadero receptor del email. Así, los usuarios afectados podían verse engañados al enviar dinero a una dirección de PayPal, enviándolo en su lugar a otra sin ni siquiera saber cuál es la dirección del receptor final, ya que lo que se muestra al usuario es el “nombre” en lugar de la dirección real que hay detrás.

LEER MAS: https://www.adslzone.net/2018/07/13/gmail-android-fallo-email-spoofing-paypal/

Leer más

| Noticia publicada 13 Julio 2018, 21:07 pm por wolfbcn |

12 rusos son acusados de hackear correos de Hillary Clinton y las elecciones ...

12 rusos son acusados de hackear correos de Hillary Clinton y las elecciones ...Para Donald Trump era una "caza de brujas", pero al parecer la realidad dijo otra cosa.

El episodio de la campaña presidencial estadounidense de 2016 y la interferencia de agentes rusos todavía sigue dando coletazos. Una corte federal ha acusado a doce ciudadanos rusos de haber hackeado los servidores de correo de Hillary Clinton y haber filtrado correos electrónicos de la candidata.

El fiscal general que llevó la causa, Rod Rosenstein, dijo (vía The Hill) que "el fin de la conspiración fue causar algún impacto en las elecciones presidenciales". Para ello, estas personas acusadas (y miembros del GRU, la agencia de inteligencia de Rusia) "robaron nombres, contraseñas y correos electrónicos y pagaron con criptomonedas", según el fiscal.

Además, estos 12 fueron acusados de haber hackeado los servidores del Comité Nacional Democrático (DNC) de Estados Unidos. La investigación, liderada por Robert Mueller, reveló además que tanto DCLeaks como Guccifer 2.0, las "personas" que robaron y filtraron la información, fueron creados por el GRU.

Esta acusación además tiene otras implicancias políticas, porque a juicio de Donald Trump, la investigación de Mueller no era más que una "caza de brujas". Pero Rosenstein asegura que el presidente "necesita saber que hay evidencia de interferencia extranjera en las elecciones".

Y es importante que el presidente sepa que información fue filtrada porque tiene que tomar decisiones importantes para el país.

Eso sí, se asegura que en toda la operación no hubo votos cambiados ni nada por el estilo y todo indicaría que causar caos era el posible último fin de los rusos.

Leer más

| Noticia publicada 13 Julio 2018, 21:06 pm por wolfbcn |

Assange podría dejar de estar encerrado tras declaración clave de la Corte IDH

Assange podría dejar de estar encerrado tras declaración clave de la Corte IDHFue catalogada como una “gran victoria para Assange” por WikiLeaks.

La Corte Interamericana de Derechos Humanos se acaba de pronunciar sobre la situación de Julian Assange en la embajada de Ecuador en Inglaterra. Desde WikiLeaks lo catalogaron como un “gran triunfo para Assange”.

Dentro de los derechos humanos se incluye el Derecho de asilo. Se trata de un derecho internacional, que puede disfrutar cualquier persona fuera de su tierra natal. ¿Por qué es importante? En caso de que exista persecución política, una persona puede refugiarse en una embajada.

Julian Assange, fundador y portavoz de WikiLeaks, es uno de los personajes que ha hecho uso de este derecho, puesto que desde el 2012 se encuentra asilado en la embajada ecuatoriana en Londres. El país le dio resguardo por el riesgo que representaba su extradición a EE.UU y considerando sus aportes a libertad de expresión, de la libertad de prensa y de los derechos humanos.

LEER MAS: https://www.fayerwayer.com/2018/07/assange-corte-idh-asilo/

Leer más

| Noticia publicada 13 Julio 2018, 21:05 pm por wolfbcn |

¿Por qué se usa WASD en el teclado para jugar?

¿Por qué se usa WASD en el teclado para jugar?Si juegas en PC, tienes la suerte de poder jugar con teclado y ratón: una auténtica delicia en los juegos en primera y tercera persona donde haya cualquier tipo de disparo. Sin embargo, probablemente os habréis preguntado por qué son WASD las teclas que se usan y no otras, y vamos a intentar arrojar algo de luz sobre su historia.

WASD: el compañero necesario para poder jugar con el ratón

WASD es la configuración por defecto en todos los juegos de PC. Sin embargo, hasta la llegada del ratón, eso no era así. De hecho, muchos (entre los que me incluyo) empezamos a jugar con las flechas, ya que era más “intuitivo”, aunque requería usar las dos manos en la mayoría de los casos. Sin embargo, una vez llegaron los shooters y la vista con el ratón, se hizo necesario llevar una de las manos a una zona más cómoda para poder compaginarla con el ratón y que tuviera acceso a más teclas a su alrededor.

LEER MAS: https://www.adslzone.net/2018/07/13/wasd-teclado-jugar-historia/

Leer más

| Noticia publicada 13 Julio 2018, 21:03 pm por wolfbcn |

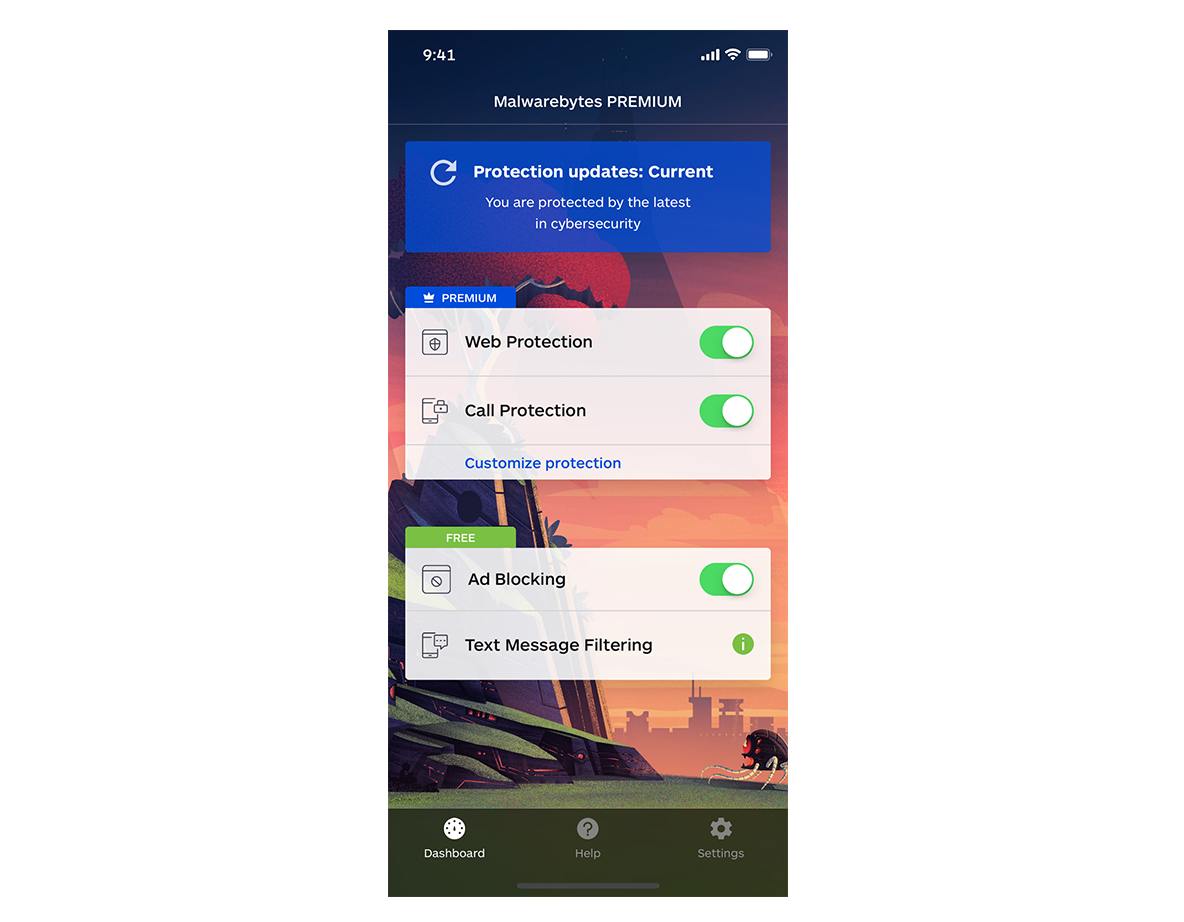

Malwarebytes llega a iOS para mantener su iPhone a salvo de fisgones y estafador

Malwarebytes llega a iOS para mantener su iPhone a salvo de fisgones y estafador

Malwarebytes ya ofrece una aplicación de seguridad decente para Android, pero la compañía nunca tuvo una versión para iOS, hasta ahora.

Mientras que los usuarios de iPhone e iPad corren menos riesgo de malware que sus contrapartes de Android, gracias al jardín amurallado de Apple, no son necesariamente completamente seguros: la amenaza de llamadas de spam, sitios web fraudulentos, textos fraudulentos y anuncios malos sigue en pie.

Malwarebytes para iOS, ofrece cuatro funciones de seguridad para que las experiencias móviles de los usuarios sean más rápidas, seguras y privadas. Está disponible como descarga gratuita en la App Store de Apple, con funciones adicionales adicionales disponibles si es necesario.

Los usuarios obtienen una versión de prueba gratuita de 30 días de las características premium, y si desea seguir utilizándolas, puede suscribirse para obtener una suscripción de $ 1.49 por mes, o $ 11.99 por año.

Las características en oferta son:

Versión Premium

Web Protection mantiene a los usuarios a salvo de ataques de suplantación de identidad (phishing) y destinos fraudulentos, estafas en línea y otras amenazas transmitidas por la web mientras navegan en Safari.

La protección de llamadas proporciona advertencias de identificación de llamadas o bloquea las llamadas entrantes de estafadores conocidos y sospechosos, incluidas las llamadas "falsificadas" que hacen que su número parezca similar al suyo.

Versiones premium y gratuitas

Bloqueo de anuncios bloquea anuncios intrusivos en S...

Leer más

| Noticia publicada 13 Julio 2018, 20:05 pm por r32 |

Dirhunt: encuentra directorios web sin fuerza bruta

Dirhunt: encuentra directorios web sin fuerza brutaDirhunt es un web crawler optimizado para buscar y analizar directorios. Esta herramienta puede encontrar cosas interesantes si el servidor tiene habilitado el modo "index of", aunque también es útil si el listado de directorios no está habilitado. También detecta directorios con errores 404 "falsos", directorios donde se ha creado un archivo de índice vacío para ocultar cosas y mucho más.

Código:

$ dirhunt http://website.com/

Características

- Procesa uno o múltiples sitios a la vez.

- Procesa páginas de 'index of' y reporta archivos interesantes.

- Detecta redirecciones.

- Detecta index en blanco creados en directorios para ocultar cosas.

- Procesa algunos archivos html en busca de nuevos directorios.

- Páginas de error 404 y detectar errores 404 falsos.

- Filtrar resultados por flags.

- Analiza los resultados al final.

Instalación:

Código:

$ pip install dirhunt

o desde el repositorio:

Código:

$ git clone git://github.com/Nekmo/dirhunt

$ curl -OL https://github.com/Nekmo/dirhunt/tarball/master

$ python setup.py install

Uso:

Usage: dirhunt [OPTIONS] [URLS]...

:param int threads: :type exclude_flags: list

Options:

-t, --threads INTEGER Number of threads to use.

-x, --exclude-flags TEXT Exclude results with th...

Leer más

| Noticia publicada 13 Julio 2018, 19:27 pm por r32 |

EL PC no está muerto: primera subida de ventas en seis años

EL PC no está muerto: primera subida de ventas en seis añosLa venta de PCs creció un 1,4 por ciento interanual en el segundo trimestre a nivel mundial en lo que sería la primera subida trimestral en seis años, de acuerdo con los datos preliminares de Gartner.

La consultora estima que se vendieron 62 millones de ordenadores personales en todo el mundo el pasado trimestre. Un “brote verde” que al menos frena la sangría de ventas que sufre el mercado PC en la que está siendo la peor década del mercado PC desde los “Personal Computer” de IBM de los 80. En cualquier caso, la subida es ligera y puede no ser sostenida en el tiempo. Poniendo el dato en perspectiva, señalar que en el mismo trimestre de 2011 se vendieron más de 95 millones de ordenadores personales.

Gartner achaca la mejora a la actualización de equipos empresariales a Windows 10. Un proceso temporal que está compensando la debilidad de un mercado de consumo que no termina de levantar cabeza y volvió a caer en el trimestre. Un ejemplo: el mercado de consumo en Europa Occidental registró en el primer trimestre un descenso interanual del 16,7%, el peor dato trimestral en muchos años.

LEER MAS: https://www.muycomputer.com/2018/07/13/venta-de-pcs/

Leer más

| Noticia publicada 13 Julio 2018, 14:34 pm por wolfbcn |

Microsoft lanza una versión gratuita Teams que compite directamente con Slack

Microsoft lanza una versión gratuita Teams que compite directamente con SlackA finales del año pasado, Microsoft anunció que reemplazaba Skype for Business por Microsoft Teams, una herramienta pensada para la comunicación empresarial.

Hace unas horas anunciaba un cambio importante para esta aplicación, lanzando por primera vez una versión gratuita (hasta ahora sólo estaba disponible para los usuarios que pagaban una suscripción a Office 365).

LEER MAS: https://www.genbeta.com/herramientas/microsoft-lanza-version-gratuita-teams-que-compite-directamente-slack

Leer más

| Noticia publicada 13 Julio 2018, 14:32 pm por wolfbcn |

¿Cómo ver Netflix sin conexión a internet?

¿Cómo ver Netflix sin conexión a internet?Netflix gasta muchísimos datos, aunque es una de las mejores maneras de matar el tiempo muerto, más si no estás en casa. Así puedes descargar el contenido.

En los viejos tiempos, o sea; hace unos pocos años, las películas y series de TV descargadas se transferían de PC a dispositivos como iPods; así podías verlas cuando estuvieras en movimiento. Pero ahora ya tenemos a Netflix.

La omnipresencia de los servicios de streaming significa que todo el entretenimiento que podrías querer está al alcance de tus dedos; siempre y cuando tengas una buena conexión a Internet. Pero, ¿qué hay si no la tienes? El Wi-Fi no está en todos lados y las zonas muertas son reales (¡terror!); pregunta a cualquiera que tenga que pasar por un túnel camino a su trabajo.

No hay algo peor que acercarte al final de un episodio y darte cuenta que el búfer del video se ha acabado. Afortunadamente; Netflix tiene, desde hace tiempo, la opción de descargar el contenido para verlo sin necesidad de una conexión. Eso significa que puedes terminar ese episodio o esa película mientras entras a un túnel, o estás abordo de un avión.

LEER MAS: https://www.fayerwayer.com/2018/07/ver-netflix-sin-conexion-internet/

Leer más

| Noticia publicada 13 Julio 2018, 14:31 pm por wolfbcn |

|

Conectado desde: 216.73.216.4

|

Titulares

Titulares