Últimas Noticias Actualidad Tecnología Seguridad Informática

Últimas Noticias Actualidad Tecnología Seguridad Informática

Titulares

Titulares

Process Hacker 2.9. Analiza todos los procesos en ejecución del sistema con ...

Process Hacker 2.9. Analiza todos los procesos en ejecución del sistema con ... Un error en Yahoo! redirecciona las búsquedas a una imagen pornográfica

Un error en Yahoo! redirecciona las búsquedas a una imagen pornográfica Julian Assange ya está en libertad

Julian Assange ya está en libertad Francia bloqueará sitios de Internet sin permiso judicial

Francia bloqueará sitios de Internet sin permiso judicial Evernote 4.1 ya está disponible para Windows

Evernote 4.1 ya está disponible para Windows Facebook incorpora el reconocimiento facial

Facebook incorpora el reconocimiento facial Opera 11 final ya disponible con muchas mejoras y novedades

Opera 11 final ya disponible con muchas mejoras y novedades Wikileaks se defiende luego de ser etiquetados como sitio inseguro por Spamhaus

Wikileaks se defiende luego de ser etiquetados como sitio inseguro por Spamhaus Yahoo, Twitter y Linkedin urgen el cambio de contraseñas tras una filtración ...

Yahoo, Twitter y Linkedin urgen el cambio de contraseñas tras una filtración ... Microsoft introduce mejoras en su buscador Bing

Microsoft introduce mejoras en su buscador Bing4608 4609 4610 4611 4612 4613 4614 4615 4616 4617

Noticias

Process Hacker 2.9. Analiza todos los procesos en ejecución del sistema con ...

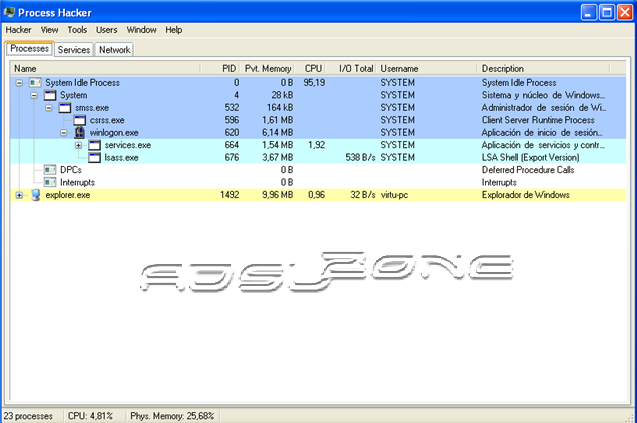

Process Hacker 2.9. Analiza todos los procesos en ejecución del sistema con ...Process Hacker 2.9 es la nueva versión de esta pequeña aplicación, (1,60 MB), que nos permite analizar los procesos en ejecución del sistema, mostrando también información sobre los mismos. Process Hacker nos muestra también el programa o servicio asociado, el tiempo que lleva en ejecución, el usuario, los archivos asociados y el consumo de memoria, direcciones de inicio de subprocesos, etc, todo ello en tiempo real. Ya podemos descargar su nueva versión.

Process Hacker 2.9 es la nueva versión de ésta herramienta gratuita, que ya podemos descargar desde su web oficial. Todas las características del programa las podemos obervar en su web

El programa está disponible para los sistemas operativos Windows NT, 2000, XP, Windows Vista y Windows 7. Aunque el programa esté disponible solamente en el idioma inglés, su interfaz es clara y su manejo sencillo, dando la información en forma de árbol, como podemos observar en las siguientes capturas del programa:

Podemos descargar Process Hacker 2.9 desde el siguiente enlace:

-> Descargar Process Hacker

FUENTE :h...

Leer más

| Noticia publicada 16 Diciembre 2010, 21:58 pm por wolfbcn |

Un error en Yahoo! redirecciona las búsquedas a una imagen pornográfica

Un error en Yahoo! redirecciona las búsquedas a una imagen pornográficaPublicado el 16 de diciembre de 2010 por Helga Yagüe

Aún no se ha aclarado lo que ocurrió ayer con el buscador de Yahoo!, que durante más de media hora estuvo mostrando una imagen con contenido pornográfico a todos los usuarios que buscaran cualquier tipo de foto.

Esto no ocurría con todas las búsquedas que se realizaran en Yahoo!, sólo con las que contenían la palabra foto, sin importar el tipo de imagen que se estuviera buscando. Según explica TechCrunch, si escribías fotos de perros, fotos de coches o de cualquier tema, el buscador te ofrecía una imagen pornográfica.

El error se producía cuando el usuario lanzaba la búsqueda desde el buscador genérico (no desde el de fotografías). El motor de búsqueda mostraba los resultados correctos pero al pinchar en cualquiera de ellos aparecía en pantalla la imagen pornográfica.

En un primer momento se pensó que esto podía ser obra de alguno de los 500 trabajadores que la compañía ha despedido esta misma semana, pero más tarde Yahoo! explicó por medio de una escueta nota que el problema había ocurrido con Microsoft:

“Yahoo! ha experimentado problemas con algunos de nuestros resultados de búsqueda de imágenes durante un breve período. Hemos trabajado con Microsoft para corregir el problema rápidamente y pedimos disculpas a los usuarios que se vieron afectados”.

Lo cierto es que este error se difundió por la red de forma que la foto en cuestión fue todo un éxito ya que recibió unas 200.000 visitas.

vINQulos

[url...

Leer más

| Noticia publicada 16 Diciembre 2010, 21:51 pm por wolfbcn |

Julian Assange ya está en libertad

Julian Assange ya está en libertadEl fundador de WikiLeaks, Julian Assange, ha salido finalmente esta tarde en libertad bajo fianza, después de que el Tribunal Superior de Londres desestimara el recurso de última hora presentado ayer por la Fiscalía británica para mantenerlo en prisión.

En su primer contacto con los medios, el australiano de 39 años, que llevaba recluído en la prisión de Wandsworth desde el martes de la semana pasada ha bromeado con que "es genial volver a oler el aire fresco de Londres otra vez".

Pero después ha pasado a hacer una ronda de agradecimientos: "a las personas de todo el mundo que por el apoyo y la fe que han tenido en mí, a todos aquellos que han apoyado a mi equipo mientras yo no estaba. Quiero dar las gracias a mis abogados que han mantenido una valiente y exitosa batalla. A nuestros avalistas y a toda la gente que ha donado dinero en un momento de gran dificultad. Y también a los periodistas que no se han dejado engañar y decidieron indagar más".

Assange se ha congratulado del funcionamiento de la Justicia británica. "Si la Justicia no es siempre el mejor recurso, al menos se ha demostrado que no está muerta".

Ha reflexionado sobre su paso por la celda en la que una vez estuvo preso Oscar Wilde: "Durante todo este tiempo que he pasado en el fondo de la celda de una cárcel victoriana he tenido tiempo para reflexionar en toda la gente que pasa sus horas en cárceles en condiciones peores que la mía. Esa gente también...

Leer más

| Noticia publicada 16 Diciembre 2010, 21:47 pm por wolfbcn |

Francia bloqueará sitios de Internet sin permiso judicial

Francia bloqueará sitios de Internet sin permiso judicialEl Gobierno francés podrá ordenar el bloqueo de sitios de Internet sin necesidad de obtener una autorización judicial. Esta medida, dentro del proyecto de ley Loppsi, fue votada en la asamblea francesa y ganó la propuesta gubernametal a pesar de la discrepancia de algunos diputados de la mayoría. Para perseguir los sitios pedófilos o cibrecriminales, el Gobierno elaborará una lista negra que trasladará a los operadores para que bloqueen el acceso de los internautas a los mismos en territorio francés. La medida, pensada para combatir el acceso de sitios ubicados en otros países, fue criticada por los oponentes a la misma por dos razones: su ineficacia y el peligro de que el bloqueo se extienda a otros sitios por razones de otro tipo, particularmente políticos.

Los diputados que se opusieron a este artículo argumentaron que los recursos de la cibercriminalidad son muy importantes y no los frenará el bloqueo local de sitios de Internet. El verdadero remedio es lograr una acción internacional que permita el cierre de los servidores en el país donde están albergados. Por otra parte, la experiencia de listas negras en otros países, como Australia, ha demostrado que su elaboración es muy compleja y acaba afectando a sitios que no tiene nada que ver con la pedofilia o el cibercrimen. En Australia se llegó a bloquear el blog personal de un dentista. Preocupa, además, que todo ello se haga sin necesidad de control judicial.

La misma ley, en otro artículo contempla penas de dos años de prisión y multas a quien usurpe una identidad en Internet.

Tasa Google

Por el contrario, en el debate presupuestario, se ha aplazado seis meses la e...

Leer más

| Noticia publicada 16 Diciembre 2010, 19:26 pm por Novlucker |

Evernote 4.1 ya está disponible para Windows

Evernote 4.1 ya está disponible para Windowsartículo de Laura Fernández publicado el 16 de diciembre de 2010

Evernote ha anunciado la nueva versión 4.1 para Windows que, aunque incorpora más funcionalidades, la compañía ha explicado que el objetivo es que resulte más sencillo de usar para el usuario. Una de las novedades más interesantes es que, ahora, las libretas se pueden ordenar y apilar. El usuario podrá estar mucho más organizado, ya que puede crear carpetas para sus documentos del trabajo, casa o de recursos. Asimismo, Evernote ha anunciado que ha aumentado su número de libretas, a pesar de que el límite de éstas era de 100, que no estaba nada mal. A partir de ahora, los usuarios podrán disfrutar de 250 libretas y agruparlas.

En el caso de que queramos buscar un determinado documento y no nos acordemos en donde lo hemos guardado, entonces podremos acceder al buscador y escribir el nombre. El motor de búsqueda rastreará todos los documentos y dentro de una pila de libretas, por lo que es más preciso. La versión 4.1 de Evernote también ha modificado la información que aparece en el panel de cada libreta. A partir de ahora, podremos elegir qué queremos que aparezca y qué no: etiquetas, enlaces, geolocalización, etc.

Por otra parte, también se ha mejorado la velocidad, tanto a la hora de abrir el programa, como de navegar por el programa. Evernote 4.1 ha incorporado soporte para el chino y coreano. Aquellos que quieran hacerse con la nueva versión, si...

Leer más

| Noticia publicada 16 Diciembre 2010, 18:32 pm por wolfbcn |

Facebook incorpora el reconocimiento facial

Facebook incorpora el reconocimiento facialartículo de Laura Fernández publicado el 16 de diciembre de 2010

Parece que la red social Facebook se ha dado cuenta de lo aburrido que resulta a los usuarios ponerse a etiquetar a las personas de las fotos cuando éstas son muchas. Una ardua tarea para la que se requiere mucho tiempo. Según datos ofrecidos por Facebook, cada día se añaden más de 100 millones de etiquetas a las imágenes de los usuarios, esencial para compartir esas fotografías con los amigos. Hace poco añadió el etiquetado en grupo pero, como resultó ser insuficiente, el equipo de Facebook ha continuado trabajando para ofrecer una nueva herramienta que reconoce las caras de los amigos una vez que hayas especificado de quién se trata.

Este nuevo sistema de Facebook resultaría muy sencillo de usar, ya que bastará con que especifiquemos de quién se trata y el sistema agrupará las imágenes y sugerirá el nombre de las personas que aparecen en ella. Como hasta ahora, una vez que comencemos a escribir el nombre, podremos seleccionarlo de la lista. Una vez que el sistema ya tenga claro quién es esa persona, entonces cada vez que carguemos nuevas imágenes las comparará con otras que estén ya subidas y etiquetadas y nos sugerirá el nombre de la persona, por lo que lo único que habrá que hacer será aceptar.

Sin embargo, Facebook también ha pensado en la privacidad de los usuarios y será éste el que determine si quiere que la red social utilice nuestras imágenes en las sugerencias que verá...

Leer más

| Noticia publicada 16 Diciembre 2010, 18:28 pm por wolfbcn |

Opera 11 final ya disponible con muchas mejoras y novedades

Opera 11 final ya disponible con muchas mejoras y novedadesOpera 11 es la esperada nueva versión final del rápido navegador, que anteriormente ha pasado por numerosas versiones beta y release candidate. En esta nueva versión de han incluido muchas mejoras y novedades, entre las que destacan las mejoras introducidas en el motor javascript Carakan, que presume ser el más rápido del mundo, y mejoras en la seguridad y estabilidad. Opera 11 está disponible para los sistemas operativos Windows, Mac OS X y Linux. Conoce todos los detalles a continuación.

Éstas son las principales mejoras y novedades de Opera 11, tal y como se muestra en su listado de cambios oficial:

- Se mejora el campo de direcciones, con mayor información acerca de la seguridad del sitio web que visitamos

- Se añade la funcionalidad de actualizaciones automáticas, de forma que siempre tendremos las versiones más recientes de las extensiones y de Opera Unite

- La barra de marcadores ahora se encuentra debajo de la barra de direcciones, y reemplaza la antigua barra personal

- Mejoras en las extensiones, con página de preferencias

- Se mejora el panel de Opera Mail

- Ahora se puede hacer que los plugins se carguen solamente cuando pulsemos sobre ellos, de forma que se acelera la navegación

- Se incluye el motor de renderizado Presto 2.7, con mejoras en CSS3 y soporte de websockets

- Mejoras en el motor javascript Carakan, que mejoran el rendimiento y velocidad del navegador

- Se crean grupos de pestañas, de forma que al pasar el ratón por una pestaña se muestran todas las pestañas...

Leer más

| Noticia publicada 16 Diciembre 2010, 14:09 pm por wolfbcn |

Wikileaks se defiende luego de ser etiquetados como sitio inseguro por Spamhaus

Wikileaks se defiende luego de ser etiquetados como sitio inseguro por SpamhausLas presiones que recibe el sitio de filtraciones -Wikileaks- suman y sigue; Primero su creador fue acusado falsamente de violación y acoso sexual, luego Amazon expulsa al sitio de su gran nube dejandolos sin hosting, posteriormente Paypal cancela la cuenta donde recibían donaciones, y ahora el último golpe bajo lo recibe desde el sitio Spamhaus, que tiene la misión de rastrear bloques de IP que puedan contener malware u otros elementos peligrosos para nuestros computadores.

El día de ayer, Spamhaus anunció que el dominio principal de Wikileaks (www.wikileaks.org) estaba redirigiendo su trafico a mirror.wikileaks.info, sub-dominio que está alojado en un “temido vecindario” conocido como Webalta, una red de hackers de sombrero negro que es controlada por el cibercrimen ruso. El bloque de IP 92.241.160.0/19 (perteneciente a Webalta) ha estado en la lista negra de Spamhaus desde Octubre del 2008 por la peligrosa actividad registrada en los sitios alojados bajo dicho espacio de direcciones.

Wikileaks se defiende de las acusaciones de Spamhaus, asegurando que wikileaks.info es monitoreado constantemente en busca de malware y garantizan que no se ha encontrado nada. Además, encuentran perturbante que los etiqueten de un sitio peligroso sólo por el lugar donde están alojados, cosa que no ha pasado con otros website politicos como castor-schottern.org que también están acogidos en Webalta o Heihachi Ltd como se le conoce formalmente.

Para la seguridad de todos, Wikileaks.info es seguro y limpio, sino preguntenle a Google o...

Leer más

| Noticia publicada 16 Diciembre 2010, 11:43 am por Novlucker |

Yahoo, Twitter y Linkedin urgen el cambio de contraseñas tras una filtración ...

Yahoo, Twitter y Linkedin urgen el cambio de contraseñas tras una filtración ...La medida se toma después de que los datos de más de un millón de miembros de Gawker se publicaran en Internet

El ataque a la editorial de Internet Gawker que mantiene una red de blogs y sitios informativos como Gizmodo, Lifehacker y Kotaku ha provocado que otros sitios aconsejen a sus miembros el cambio urgente de la contraseña. Los sitios de Gawker fueron atacados y los asaltantes publicaron los datos de más de un millón de miembros en Internet. Ante la convicción de que una misma contraseña es utilizada por el internauta para registrarse y acceder a distintos sitios, Yahoo, Twitter y Linkedin han advertido de lo sucedido a un número indeterminado de sus miembros aconsejando el cambio de contraseña. Otro tanto ha hecho el juego en línea World of Warcraft, con más de 12 millones de suscriptores. Algunas de estas compañías están identificando los datos de los miembros de Gawker hechos públicos para comprobar si también pertenecen a su red y urgirles a la maniobra de cambio de contraseña para prevenir una intromisión.

El ataque a Gawker, cuyos sitios avisan de la filtración de datos en la portada, se produjo este fin de semana. La autoría se atribuye al grupo Gnosis que lo habría organizado para protestar por la "arrogancia" del sitio, según algunos mensajes atribuídos al citado colectivo.

Gawker ha elaborado una página de preguntas donde resuelve las dudas de sus miembros. La publicación de los datos demuestra, según la BBC, lo que ya se sabe: que el internauta a...

Leer más

| Noticia publicada 16 Diciembre 2010, 01:57 am por wolfbcn |

Microsoft introduce mejoras en su buscador Bing

Microsoft introduce mejoras en su buscador BingPublicado el 15 de diciembre de 2010 por Jaime Domenech

Microsoft ha desvelado nuevas mejoras para su buscador durante la celebración del Bing Search Summit, que tiene lugar en sus oficinas de San Francisco.

El buscador mostrará las búsquedas de música, eventos, películas e imágenes de forma más visual y ordenada según las preferencias de los usuarios, e incluirá mejoras para que estos puedan realizar más acciones desde la propia página de resultados.

El vicepresidente senior de I+D de Microsoft, Satya Nadella, explicó que se han esforzado en mejorar la estética del navegador para lo que han implantado 400 “experiencias visuales originales”.

En el evento también se dio a conocer un acuerdo con fansnap, web estadounidense que ayuda a encontrar entradas para partidos y conciertos, gracias al cual el usuario que busque entradas podrá ver un mapa del lugar del evento y una lista con los distintos tipos que puede comprar.

Además, Microsoft desveló que ampliará su acuerdo con Facebook del pasado junio, y en los próximos meses incluirá los famosos “Me gusta” debajo de los resultados de las búsquedas, para que el usuario pueda ver aquellas páginas que han interesado a sus amigos.

Asimismo, ha anunciado que esas opiniones influirán en el ranking de las páginas y que al buscar personas, Bing filtrára los resultados en base a aquellas personas de tus contactos de Facebook que sabe que conoces.

vINQulos

Cnet

FUENTE :htt...

Leer más

| Noticia publicada 16 Diciembre 2010, 01:54 am por wolfbcn |

|

Conectado desde: 216.73.216.24

|

Titulares

Titulares