Últimas Noticias Actualidad Tecnología Seguridad Informática

Últimas Noticias Actualidad Tecnología Seguridad Informática

Titulares

Titulares

Explorer, Firefox y Chrome: Guerra fría

Explorer, Firefox y Chrome: Guerra fría Los ciberdelincuentes, a la caza de secretos empresariales

Los ciberdelincuentes, a la caza de secretos empresariales La NASA reconoce importantes vulnerabilidades frente a ciberataques

La NASA reconoce importantes vulnerabilidades frente a ciberataques El alcalde de Leganés denuncia ante la Policía que sufre una campaña de acoso...

El alcalde de Leganés denuncia ante la Policía que sufre una campaña de acoso... La Fundación Linux publica la lista de gurus de 2011

La Fundación Linux publica la lista de gurus de 2011 Rechazan la petición de retirada de su nombre de una lista de morosos recogida..

Rechazan la petición de retirada de su nombre de una lista de morosos recogida.. Hackers Serbios invaden Internet con mensajes de apoyo a Gadafi

Hackers Serbios invaden Internet con mensajes de apoyo a Gadafi  Averigua quien ve tu perfil de Facebook

Averigua quien ve tu perfil de Facebook Ya tenemos disponible iOS 4.3.1

Ya tenemos disponible iOS 4.3.1 Microsoft inicia una nueva cruzada contra el software pirata

Microsoft inicia una nueva cruzada contra el software pirata4509 4510 4511 4512 4513 4514 4515 4516 4517 4518

Noticias

Explorer, Firefox y Chrome: Guerra fría

Explorer, Firefox y Chrome: Guerra fríaLos tres dominadores del mercado de los navegadores -sí, voy a excluir al resto por esta vez- han puesto sus cartas sobre la mesa. Internet Explorer 9, Firefox 4 y Chrome 10 -casi 11 en estos momentos- ya están en la Red. Todos con HTML5 y CSS3 en distintas cantidades, todos con novedades, todos sólidos y todos interesantes. Pero casi todos sin una buena versión para dispositivos móviles, donde Safari sigue sin rival.

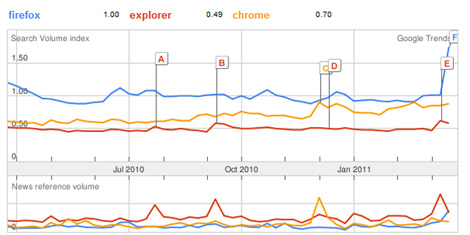

El que más expectación levanta, por tradición, por ser código abierto y por no estar gestionado por una gran empresa, es Firefox. Cada lanzamiento de una nueva versión se convierte en un gran acontecimiento. Y de su última actualización hay que decir que es rápida, fiable, estable y que cuenta con el mejor control de pestañas que existe. Como se puede ver en esta captura de Google Trends, el panda rojo es, sin duda, el más esperado:

Algo que también demuestran los últimos datos de NetApplications. A 26 de marzo, según publica BetaNews, el porcentaje de usuarios de IE 9 era del 1,78% y el de Firefox 4 del 3,64%. El primero tenía entonces alrededor de 11 días de vida y el segundo cinco. Son dos casos de adopción rápida, pero tienen...

Leer más

| Noticia publicada 29 Marzo 2011, 02:20 am por wolfbcn |

Los ciberdelincuentes, a la caza de secretos empresariales

Los ciberdelincuentes, a la caza de secretos empresarialesEl objetivo de los ciberataques es, cada vez con más frecuencia, información crítica de grandes compañías o secretos industriales, de acuerdo con un informe (PDF) de la compañía de seguridad McAfee.

La citada compañía de seguridad ha compilado una serie de datos que demuestran que un número creciente de ciberdelincuentes está especializándose cada vez más en el robo de datos de redes corporativas, un enfoque que desde hace años viene preocupando tanto a grandes compañías como a otras firmas de seguridad informática.

"Los cibercriminales han cambiado su enfoque hacia propiedades basadas en datos, como secretos comerciales o documentos de planificación de productos", comenta Simon Hunt, vicepresidente y director de tecnología de seguridad de McAfee.

Se trata de una actividad que se ha visto impulsada, siempre según McAfee, desde que se ha avanzado en sistemas de almacenaimiento remotos (la 'nube') por parte de terceras compañías en otros países, un sistema más barato y consecuencia de la crisis económica.

Parece que existen grandes beneficios en esta actividad. "La economía cibernética 'underground' está haciendo dinero en el robo del capital intelectual del mundo empresarial, que incluye secretos comerciales, planes de comercialización, resultados de investigaciones e incluso el desarrollo de código fuente", asegura la compañía.

Otro factor que ha contribuido a aumentar las brechas d...

Leer más

| Noticia publicada 29 Marzo 2011, 02:18 am por wolfbcn |

La NASA reconoce importantes vulnerabilidades frente a ciberataques

La NASA reconoce importantes vulnerabilidades frente a ciberataquesLos sistemas informáticos de la NASA son "vulnerables" a ataques cibernéticos debido sobre todo a prácticas inadecuadas de seguridad, según concluye un informe (PDF) del propio inspector general (OIG) de la agencia espacial de EEUU.

"Hemos hallado que los servidores informáticos de todas las misiones de la Agencia muestran vulnerabilidades pueden ser explotadas a través de Internet", asegura el documento, de 17 páginas.

Dicho informe menciona sobre todo seis sevidores relacionados con los sistemas de control de naves espaciales. Estos sistemas contienen datos sensibles vulnerables a los ataques informáticos, los cuales podrían podría tomar su control e incluso quedar inservibles.

Además, "una vez logrado el acceso a la red informática de control de las misiones, se podrían utilizar los ordenadores comprometidos para explotar otras debilidades que hemos identificado", asegura el documento.

Ello "podría dañar seriamente o paralizar incluso ciertas operaciones de la NASA", afirma.

Estos expertos también descubrieron una red de servidores de la NASA que revelan las claves de cifrado e información sobre usuarios de estas redes, una información que potencialmente puede ser explotada por ciberintrusos.

FUENTE :http://www.elmundo.es/elmundo/2011/03/28/navegante/1301328138.html

Leer más

| Noticia publicada 29 Marzo 2011, 02:15 am por wolfbcn |

El alcalde de Leganés denuncia ante la Policía que sufre una campaña de acoso...

El alcalde de Leganés denuncia ante la Policía que sufre una campaña de acoso...El alcalde de Leganés, el socialista Rafael Gómez Montoya, ha presentado una denuncia en la comisaría de Policía Nacional por "acoso y hostigamiento" a través de Internet por parte de personas que le acusan de apoyar al terrorismo islámico, ha informado este lunes el Ayuntamiento.

Los mensajes "contra el apoyo del Alcalde de Leganés a grupos terroristas" incluyen la imagen de la noticia del asesinato de una familia de israelíes que exhibió en el último Pleno el concejal del PP Diego Alhambra.

Según el Gobierno municipal, "se da la circunstancia de que el Partido Popular emprendió una agresiva campaña contra el alcalde tras la inauguración del monumento a la Flotilla de la Libertad, en cuyo ataque en aguas internacionales murieron 9 cooperantes".

Gómez Montoya ha declarado que "todo el mundo sabe que Leganés mantiene proyectos de cooperación con Palestina y con nuestra ciudad hermana de Belén, que dos leganenses iban en la Flotilla atacada por el ejército de Israel, que el monumento a la Flotilla es una donación que no ha costado ni un céntimo al Ayuntamiento, y que el Partido Popular ha vuelto a intentar obtener rédito electoral, una vez más, abordando un asunto tan delicado como éste".

"Como alcalde y como ciudadano -ha afirmado-, rechazo y repudio cualquier tipo de violencia o terrorismo en cualquiera de sus manifestaciones y lamento profundamente las víctimas de los dos bandos del conflicto árabe-israelí o de cualquier otro". El regidor asegura que se ha visto "obligado" a presentar esta denuncia por su ...

Leer más

| Noticia publicada 28 Marzo 2011, 21:29 pm por wolfbcn |

La Fundación Linux publica la lista de gurus de 2011

La Fundación Linux publica la lista de gurus de 2011Publicado el 28 de marzo de 2011 por Jaime Domenech

The Linux Foundation reconoce el trabajo de los expertos que más han colaborado en la página Linux.com con la lista Top Five 2011 Linux.com Linux Gurus 2011.

Esa lista que publica anualmente la Fundación Linux, organización sin ánimo de lucro encargada de contribuir al crecimiento de Linux, distingue a los cinco usuarios de Linux.com que han destacado por su participación y contribuciones en múltiples actividades de esa web.

Los usuarios del site pudieron acumular puntos entre el 15 de febrero de 2010 y el 16 de febrero de 2011, y durante ese período se publicaron más 500 blogs de la comunidad, alrededor de 4.500 mensajes en los foros, más de 2.600 comentarios a los artículos y se dieron cerca de 700 respuestas a las dudas de los usuarios.

La lista de gurus para este año la encabeza Matthew Fillpot (mfillpot), desarrollador y experto en formación de una multinacional del sector Viajes, que el año pasado ocupó la cuarta plaza.

Tras él se sitúan expertos como Aaron Aceves (adnhack), ingeniero de software en Softek, Andrea Benini (ben) administrador de sistemas y product manager en Pluriservice, que repite en la tercera plaza.

El cuarto puesto corresponde al estudiante de ingeniería Informática Shane Hatcher (ShaneH57) y el quinto lugar lo ocupa el experto Istimsak Abdulbasir (saqman2060), que a su vez es moderador de Linux.com

Los cinco gurus tendrán como premio la asistencia a la Conferencia de Colaboración de la Fundación Linux, que se celebrará del 6 al...

Leer más

| Noticia publicada 28 Marzo 2011, 21:24 pm por wolfbcn |

Rechazan la petición de retirada de su nombre de una lista de morosos recogida..

Rechazan la petición de retirada de su nombre de una lista de morosos recogida..La Sala de lo Contencioso del Tribunal Superior de Justicia de la Región de Murcia ha desestimado el recurso presentado por una mujer que reclamó a la Comunidad Autónoma una indemnización de nueve mil euros por su inclusión en una lista de morosos recogida en el buscador Google.

La sentencia indica que esta mujer reclamó la retirada de su nombre y apellidos en esa lista que aparecía en el buscador de Internet y en la que se le reclamaba la devolución del importe del día de huelga en que participó en el año 1996. La resolución fue publicada en el Boletín Oficial del Estado de noviembre de 2000 y la demandante alegó, además, que por la reclamación de esa deuda se le embargaron bienes en marzo de 2002.

Al desestima su recurso, el TSJ indica que "ciertamente resulta difícil saber qué es lo que está recurriendo, pues hace referencia tanto a la actuación en vía de hecho como al régimen de responsabilidad patrimonial".

Añade que, "para añadir más confusión, en el trámite de conclusiones se refiere únicamente a un supuesto de funcionamiento anormal de un servicio público por la publicación por la Dirección Provincial de Murcia del Ministerio de Educación y Cultura de la resolución en la que aparece como deudora cuando ya tenía abonada la deuda".

Afirma también la Sala que la demandante envió un escrito al presidente de la Comunidad Autónoma de Murcia, que fue contestado por el jefe del Servicio de Personal Docente "haciéndole saber que fue la Delegación Especial de la Agencia Tributaria el organismo que ordenó la publicación en el Boletín Oficial del Esta...

Leer más

| Noticia publicada 28 Marzo 2011, 21:20 pm por wolfbcn |

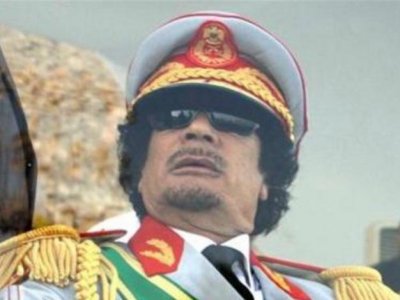

Hackers Serbios invaden Internet con mensajes de apoyo a Gadafi

Hackers Serbios invaden Internet con mensajes de apoyo a Gadafi

Una organización de jóvenes libios opositores al régimen de Muammar Jaddafi asegura que más de 50.000 usuarios de internet y “hackers” de Serbia han desatado una ciberguerra que está obstaculizando la lucha contra el dictador.

En un comunicado enviado a la agencia serbia Tanjug, el opositor Movimiento Juvenil libio informó de que “los usuarios de Serbia han iniciado un movimiento pro Jaddafi en Facebook, Twitter, MySpace, Youtube y otras redes sociales”.

“Nosotros, tras consultar con los administradores de esas redes, evaluamos que más de 50.000 usuarios de internet de Serbia están incluidos activamente en ofrecer ayuda a Jaddafi”, según la nota de esa organización de jóvenes libios.

Los autores del comunicado aseguran que los medios libios prestan gran atención a esas actividades, “que han atraído a los partidarios de Jaddafi de otros países”, y que la televisión estatal libia emite con regularidad las opiniones de esos partidarios serbios del dictador para mostrar que él todavía tiene apoyo en el extranjero.

Además, esa organización opositora denuncia que piratas informáticos serbios están lanzando ataques cibernéticos contra las las páginas web anti-Jaddafi y sitios web vinculados con las fuerzas y países que luchan contra Jaddafi.

El Movimiento Juvenil libio indica que “organizar a más de 50.000 partidarios activos de Jaddafi es, para un país tan pequeño como Serbia, con un número relativamente modesto de usuarios de internet, una acción grande que requiere much...

Leer más

| Noticia publicada 28 Marzo 2011, 17:50 pm por wolfbcn |

Averigua quien ve tu perfil de Facebook

Averigua quien ve tu perfil de FacebookSi has pinchado en el título esperando una forma de saber quien visita tu perfil en Facebook eres un claro candidato a ser infectado por alguna aplicación maliciosa. Este es el cebo más utilizado según un reciente estudio de BitDefender, que muestra como las estafas basadas en falsas aplicaciones son el fraude más extendido en Facebook.[/size]

Basado en las estadísticas ofrecidas por Bitdefender safego, una herramienta gratuita de BitDefender para proteger las cuentas de Facebook contra los riesgos de privacidad, amenazas online y spam, el estudio detalla los tipos de mensajes usados como cebo en las estafas en redes sociales. El cebo más usado es el que promete al usuario decirle quién ha visto su perfil, ofreciéndole información sobre cuántos amigos y quién ha visto su perfil (34,7% de los fraudes).

Las aplicaciones que prometen complementos o ayudas para juegos sociales en Facebook como Farmville (con un 16,2%) y los vídeos o imágenes impactantes, del tipo “Esta chica arruinó su vida en 1 minuto. Descubre cómo” (14,1%), fueron los otros ganchos más utilizados por los ciberdelincuentes.

El estudio de BitDefender recoge también las palabras y frases más usadas en los mensajes de spam, proporcionando así un diccionario muy útil del correo basura en redes sociales. Una sección separada está dedicada al estudio en detalle de una oleada de spam y ofrece...

El estudio de BitDefender recoge también las palabras y frases más usadas en los mensajes de spam, proporcionando así un diccionario muy útil del correo basura en redes sociales. Una sección separada está dedicada al estudio en detalle de una oleada de spam y ofrece...Leer más

| Noticia publicada 28 Marzo 2011, 17:43 pm por wolfbcn |

Ya tenemos disponible iOS 4.3.1

Ya tenemos disponible iOS 4.3.1artículo de Sergio López publicado el 28 de marzo de 2011

Si recordamos un poco hará un par de semanas os hablamos sobre una actualización de Safari, si recordáis la actualización se produjo por el evento de hackers. En aquel evento llamada Pwn2Own también vimos como hackers pudieron entrar en el sistema de datos del iPhone, más bien en todos los dispositivos de Apple. Ese mismo día Apple prometió que lanzarían dentro de poco una actualización para solucionar dicho problema. Apple no miente, ya tenemos una nueva actualización de iOS llamada 4.3.1.

En iOS 4.3.1 encontramos distintas mejoras, son las siguientes:

- Soluciona un error gráfico esporádico en el iPod Touch (cuarta generación).

- Resuelve problemas relacionados con la activación y a algunas redes móviles.

- Soluciona el parpadeo de la imagen al usar un adaptador de AV digital de Apple con algunos televisores.

- Resuelve un problema...

Leer más

| Noticia publicada 28 Marzo 2011, 17:38 pm por wolfbcn |

Microsoft inicia una nueva cruzada contra el software pirata

Microsoft inicia una nueva cruzada contra el software pirataPublicado el 28 de marzo de 2011 por Helga Yagüe

Microsoft ha pedido a las autoridades que redacten una nueva ley por la que se pueda multar a las empresas estadounidenses cuyos fabricantes o proveedores utilicen software sin licencia en su proceso de producción.

De esta forma, si un fabricante utiliza software pirata en la producción, distribución o comercialización de productos que se venden en Estados Unidos, Microsoft podría demandar a las compañías que comercializan de esos productos y obtener una orden judicial para bloquear su venta.

Lo que Microsoft pretende es responsabilizar a los minoristas del uso del software que hacen los fabricantes extranjeros.

Como era de esperar, los minoristasya han expresado su rechazo ante este proyecto de ley, ya que consideran que controlar el software que utilizan los fabricantes no es de su competencia.

Además, aseguran que vigilar a sus suministradores supondría una enorme inversión, ya que sería muy costoso controlar que, por ejemplo, los fabricantes chinos no utilizan versiones pirateadas de Excel o Word.

La solución propuesta por Microsoft “es inviable y está fuera de lugar”, según explica Jan Teague, presidenta de la Asociación de Minoristas de Washington.

Sin embargo, la compañía de Redmond ya ha convencido al parlamento de Luisiana para que apruebe una medida de este tipo, mientras que el proyecto se sigue estudiando en otros estados como Oregon o Nueva York.

vINQulos

...

Leer más

| Noticia publicada 28 Marzo 2011, 17:34 pm por wolfbcn |

|

Conectado desde: 216.73.216.24

|

Titulares

Titulares