Últimas Noticias Actualidad Tecnología Seguridad Informática

Últimas Noticias Actualidad Tecnología Seguridad Informática

Titulares

Titulares

Microsoft 'banea' por error a usuarios de Xbox Live

Microsoft 'banea' por error a usuarios de Xbox Live Trolls y cyberbullying: El lado oscuro de las redes sociales

Trolls y cyberbullying: El lado oscuro de las redes sociales Una aplicación ayuda al viajero a hablar en otro idioma

Una aplicación ayuda al viajero a hablar en otro idioma DroidSheep, aplicacion para móviles Android que permite robar contraseñas

DroidSheep, aplicacion para móviles Android que permite robar contraseñas Los residuos informáticos pueden poner en peligro nuestra privacidad

Los residuos informáticos pueden poner en peligro nuestra privacidad NVIDIA estima que los PCs tienen nueve veces más potencia que las consolas

NVIDIA estima que los PCs tienen nueve veces más potencia que las consolas Contenidos de Kernel.org volverán a estar disponibles esta semana

Contenidos de Kernel.org volverán a estar disponibles esta semana Un nuevo sistema podría doblar la autonomía de las baterías en los móviles

Un nuevo sistema podría doblar la autonomía de las baterías en los móviles EEUU desclasifica uno de sus mejores espías, el 'Hexagon'

EEUU desclasifica uno de sus mejores espías, el 'Hexagon' Windows 8 podría impedir la instalación de Linux

Windows 8 podría impedir la instalación de Linux4291 4292 4293 4294 4295 4296 4297 4298 4299 4300

Noticias

Microsoft 'banea' por error a usuarios de Xbox Live

Microsoft 'banea' por error a usuarios de Xbox LiveMicrosoft ha 'baneado' por error cuentas de usuarios de Xbox Live en medio de su programa de protección del servicio 'online' de Xbox 360 contra la piratería, que eliminaba perfiles de usuarios que habían modificado su consola. Sin embargo, algunos usuarios fueron baneados sin haber realizado cambio alguno.

"Como parte del compromiso de Microsoft de luchar contra la piratería y apoyar un juego más seguro y protegido", ha explicado la compañía, el equipo de Seguridad y Política de LIVE 'banea' de Xbox Live consolas que han sido modificadas para reproducir discos piratas y, por lo tanto, han violado los Términos de Uso y el Código de Conducta de Xbox LIVE.

"Recientemente, algunos de vosotros nos transmitisteis que el baneo de sus consolas podría no ser válido", ha reconocido la responsable de prensa de Xbox 360 en España, Lidia Pitzalis. " Tras llevar a cabo una investigación, se han identificado unas pocas consolas baneadas que no habían sido modificadas ni alteradas en modo alguno", ha explicado.

Microsoft se ha disculpado con los usuarios y ha anunciado que trabajan directamente con los usuarios para solucionar el problema. Los afectados por el 'baneo' erróneo de Xbox Live pueden contactar con soporte en la página web oficial.

FUENTE :http://www.elmundo.es/elmundo/2011/09/26/navegante/1317035872.html

Leer más

| Noticia publicada 27 Septiembre 2011, 02:14 am por wolfbcn |

Trolls y cyberbullying: El lado oscuro de las redes sociales

Trolls y cyberbullying: El lado oscuro de las redes socialesLas prácticas de acoso online pueden ser incluso penadas con la cárcel | Un joven inglés ha sido condenado a prisión e inhabilitado para el uso de redes sociales por burlarse de jóvenes muertos en accidentes de tránsito

Silvina Moschini

A casi todos nos ha sucedido alguna vez. Publicamos un texto en nuestro blog o un comentario en una red social y, para nuestra sorpresa, recibimos respuestas de desconocidos que nos agreden o insultan sin razón. Este fenómeno, conocido como trolling, es tan antiguo como Internet, y preocupa a muchos especialistas ya que constituye un atentado contra la naturaleza social de la web.

Desde que existe la posibilidad de dejar comentarios en la red han existido los trolls. Esto es, usuarios que publican insultos, mensajes provocativos, información falsa o que “roban la identidad digital” de otra persona. Podemos identificar diferentes tipos de trolls: muchos de ellos son apenas simples bromistas que no entrañan mayores peligros; otros, sin embargo, llegan a incurrir en prácticas de acoso online que, en algunos casos, pueden ser incluso penadas con la cárcel.

Para aquellos que interactuamos a diario en la web, es importante entender que los usuarios que realizan este tipo de prácticas sólo pretenden provocar. No promueven la conversación, no buscan ningún tipo de respuesta más que la exasperación de otros navegantes y, a fin de cuentas, no siguen las reglas de sociabilidad habituales en los social media. La mejor respuesta a estas actitudes es ignorarlos. Como suele decir un dicho popular en inglés, “no alimentar a los trolls”....

Leer más

| Noticia publicada 27 Septiembre 2011, 02:11 am por wolfbcn |

Una aplicación ayuda al viajero a hablar en otro idioma

Una aplicación ayuda al viajero a hablar en otro idiomaComunicarse con los residentes de un país extranjero puede plantear dificultades, ya sea a la hora de preguntar una dirección o pedir algo especial en un restaurante.

Pero Vocre, una nueva aplicación para el iPhone de la firma de traducciones myLanguage, pretende aliviar esos problemas permitiendo a los usuarios traducir su voz a lenguas extranjeras.

El programa usa fuentes diversas para mejorar las traducciones y permitir al usuario expresarse de la misma forma que los residentes locales.

"Es como preguntar a un amigo en la calle '¿cómo digo esto en español?'", dijo Andrew Lauder, fundador y presidente ejecutivo de myLanguage.

"Podría no ser algo que se espere de un diccionario, pero es la forma adecuada de decirlo cuando vas a una parte concreta del mundo. Tiene el lenguaje coloquial de la zona", sostuvo.

La aplicación emplea el acelerómetro del iPhone para que los usuarios no tengan que teclear en la pantalla. Se coloca el teléfono en una dirección para grabar la voz y luego se gira en la otra dirección para que el dispositivo hable en el idioma al que traduce.

Lauder dijo que la experiencia de la compañía se basa en la tecnología de la traducción, en lugar de la transcripción de voz o la tecnología de voz humana, que proporcionan Nuance (reconocimiento de voz) y iSpeech (conversión de texto a voz), respectivamente.

El sistema de traducción se va modificando en base a las correcciones a las que contribuye el usuario, a las solicitudes hechas por otros usuarios en sus idiomas locales y las de sus propios lingüistas, para determinar la forma más habitual de que una persona nativa diga una...

Leer más

| Noticia publicada 27 Septiembre 2011, 02:04 am por wolfbcn |

DroidSheep, aplicacion para móviles Android que permite robar contraseñas

DroidSheep, aplicacion para móviles Android que permite robar contraseñasLo que puedes encontrarte navegando por el Android Market es una caja de sopresas y hay muchas cosas que decimos que son curiosas, pero sería poco.

Una de ellas es DroidSheep, que aparentemente puede parecer un juego, pero realmente se trata de un programa que permite robar contraseñas de otros usuarios que se encuentran en tu misma red, pudiendo capturar contraseñas procedentes del Facebook o del Twitter como principales ejemplos, llegándose a producir una suplantación de la identidad del usuario.

Este tipo de aplicaciones dejan en evidencia la seguridad de muchos sitios que utilizamos con frecuencia y que forman parte de nuestra vida diaria y que la conexión no es segura, ya que no solicitan ningún tipo de cifrado para establecer la conexión.

Actualmente el programa se encuentra disponible para descargar de forma libre. Aunque os parezca soprendente, este tipo de aplicaciones se encuentran a la orden del día y no solo para móviles.FireSheep tenía la misma utilidad

Actualmente, los smartphones son una víctima muy apetecible, y más hoy en día que están en apogeo y todo el mundo los utiliza para acceder a sus cuentas en las distintas redes sociales o el correo electrónico. Pero anteriormente como publicamos en RedesZone, salió a la luz un complemento disponible para Firefox llamado FireSheep, cuya finalidad era la misma, capturaba el tráfico de la red Wi-Fi para así proceder al robo de información.

Leer más

| Noticia publicada 27 Septiembre 2011, 02:00 am por wolfbcn |

Los residuos informáticos pueden poner en peligro nuestra privacidad

Los residuos informáticos pueden poner en peligro nuestra privacidadPublicado el 26 de septiembre de 2011 por Jaime Domenech

Según la cadena Australiana SBS, los contenedores con residuos de ordenadores que llegan a África pueden ser empleados para el robo de datos personales que todavía contengan sus discos duros, un problema que tiene millones de víctimas potenciales en todo el mundo.

Lo cierto es que las leyes sobre los residuos de hardware son laxas y permiten que cualquiera pueda acceder a la información que no se haya borrado en esos equipos, de forma que se podría robar la identidad del antiguo dueño.

La noticia aparecida en Australia explica que para los habitantes de países como Ghana es relativamente sencillo acceder a los datos almacenados en los discos duros que llegan a sus cementerios de ordenadores.

Eso sí, el problema no parece exclusivo de Australia si no algo global, ya que cada año se producen 40 millones de toneladas de residuos informáticos en todo el mundo.

Según el doctor suizo Mathias Schluep, miembro de EMPA (Laboratorios Federales Suizos de Investigación y Ensayo de Materiales), Europa no está haciendo lo suficiente para asegurarse de que los discos duros de los ordenadores sean destruidos.

En ese sentido, el experto cree que las empresas que se dedican a recoger los residuos informáticos deberían dar a los usuarios la posibilidad de decidir si desean que esos componentes sean destruidos o reutilizados en países pobres.

Así, en caso de que los usuarios quisieran donar esos equipos, tendrían la oportunidad de borrar los datos de sus discos duros y así evitar posibles accesos...

Leer más

| Noticia publicada 26 Septiembre 2011, 21:35 pm por wolfbcn |

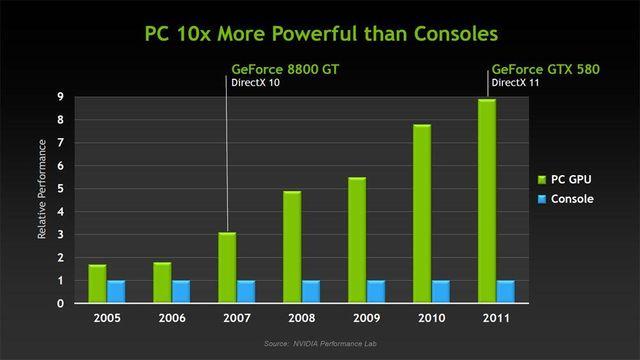

NVIDIA estima que los PCs tienen nueve veces más potencia que las consolas

NVIDIA estima que los PCs tienen nueve veces más potencia que las consolasMuestra una gráfica que ilustra las diferencias en los últimos años

La fabricante de tarjetas gráficas para PC NVIDIA, que domina este mercado de hardware en competencia con ATi, habló hace unos días de las grandes posibilidades de crecimiento del sector de los juegos para PC. En sus estudios sobre el mercado, la compañía también ha estimado que los PCs son actualmente nueve veces más potentes que las consolas en término de calidad gráfica.

Siempre según las estimaciones de la propia NVIDIA y su laboratorio de rendimiento, cuando a finales de 2005 salió la consola Xbox 360, los PCs último modelo tenían 1,5 veces su potencia visual. Desde ese momento en el que se inició la actual generación de consolas, la potencia gráfica de los PCs habría ido creciendo hasta llegar al triple en 2007, con el lanzamiento de la GeForce 8800 GT con DirectX 10, y multiplicando por nueve la potencia de las actuales consolas con el lanzamiento de la GeForce GTX 580 con DirectX 11.

Las estimaciones de NVIDIA han generado cierta polémica, así como sus previsiones de crecimiento del mercado de juegos de PC en comparación con el de consola. Según la compañía, el auge de los juegos gratuitos online y de los sistemas de distribución digital, en combinación con unas menores ventas de consolas, hará que el mercado de PC supere en ingresos al de consolas en 2014.

[img height=360...

Leer más

| Noticia publicada 26 Septiembre 2011, 21:33 pm por wolfbcn |

Contenidos de Kernel.org volverán a estar disponibles esta semana

Contenidos de Kernel.org volverán a estar disponibles esta semanaPublicado el 26 de septiembre de 2011 por Jaime Domenech

Los administradores de la página Kernel.org, que fue atacada el pasado agosto, han confirmado que los primeros repositorios Git volverán a estar disponibles en la web está semana.

La página lleva fuera de servicio desde que se localizó el ataque, y según el desarrollador H. Peter Anvin, han tenido que empezar con la infraestructura desde cero, por lo que están tardando bastante tiempo en volver a la normalidad.

El primer paso para ello se dará esta semana con la llegada de los citados repositorios Git, y en octubre volverán a poner más contenidos a disposición de los desarrolladores aunque en el caso de los archivos .tgz (tar-gzip), que ofrecen versiones del kernel de Linux, todavía no se sabe cuando estarán disponibles.

Entre los cambios que se verán en la renovada web destaca el hecho de que los desarrolladores no tendrán más “acceso shell” al repositorio, al árbol del kernel y a los recursos del servidor.

A partir de ahora, la nueva web de Kernel.org empleará gitolite para autenticar a los usuarios, medida con la que buscan ganar seguridad.

vINQulos

h-online

FUENTE :http://www.theinquirer.es/2011/09/26/contenidos-de-kernel-org-volveran-a-estar-disponibles-esta-semana.html

Leer más

| Noticia publicada 26 Septiembre 2011, 21:19 pm por wolfbcn |

Un nuevo sistema podría doblar la autonomía de las baterías en los móviles

Un nuevo sistema podría doblar la autonomía de las baterías en los móvilesLa ciencia sigue avanzando con el fin de acabar con uno de las mayores rémoras que arrastran los teléfonos móviles: la duración de sus baterías. Una reciente investigación ha anunciado que se podría aumentar la duración de éstas hasta un 54% aun con el móvil conectado a Internet.

En los últimos tiempos hemos asistido a una impresionante mejora de las características técnicas de los teléfonos móviles, con pantallas con extraordinaria definición, cámaras capaces de grabar imágenes de gran calidad y unos componentes técnicos con mayor potencia. En pleno auge de los móviles con procesador dual core la batería de los terminales sigue siendo la asignatura pendiente, puesto que su autonomía se antoja muy escasa si el usuario da un uso intensivo al móvil.

MuyComputer se hace eco de una investigación en la Universidad de Michigan (EEUU). En ella se ha dado con un nuevo sistema de gestión de energía para teléfonos inteligentes que permitiría mejorar precisamente este aspecto. El concepto, bautizado com E-MiLi (Energy-Minimizin Idle Listeing) vendría a solucionar en parte el problema del consumo de batería cuando los móviles están en estado "durmiendo" y comprueban, por ejemplo, si hay mensajes esperando para ser recibidos.

E-MiLi ralentizaría la frecuencia de reloj de las tarjetas WiFi a una dieciseisava parte de su frecuencia normal, por lo que se ahorraría energía. Cuando hubiese datos que comunicar volvería a su frecuencia normal. El terminal haría uso de las cabeceras de los mensajes para despertar el que se ha ...

Leer más

| Noticia publicada 26 Septiembre 2011, 21:16 pm por wolfbcn |

EEUU desclasifica uno de sus mejores espías, el 'Hexagon'

EEUU desclasifica uno de sus mejores espías, el 'Hexagon'Este satélite ha sido exhibido por un día en Washington coincidiendo con el 50 aniversario de la Oficina Nacional de Reconocimiento (NRO), que durante más de tres décadas fue uno de los secretos mejor guardados del Pentágono

La Guerra Fría ha terminado. La guerra contra el terrorismo es ahora la prioridad. Los enemigos han cambiado pero la misión sigue siendo la misma: diseñar, construir y operar satélites espías para realizar operaciones de reconocimiento y observar al enemigo con el fin de obtener información clave para la seguridad nacional de EEUU.

La secretista Oficina Nacional de Reconocimiento (NRO, por sus siglas en inglés) de EEUU es una de las 16 agencias federales que forman parte de la llamada comunidad de inteligencia de EEUU junto a la CIA y el FBI.

Su director depende del director de Inteligencia Nacional y del secretario de Defensa. Tiene unos 3.000 empleados, que son militares, miembros de la CIA y personal civil del Departamento de Defensa. Su cuartel general está en Chantilly (Virginia). La NRO tiene centros de operaciones no sólo en EEUU -Colorado, Virginia y Nuevo México- sino también en Australia y Reino Unido.

Durante tres décadas, la existencia de la NRO fue uno de los secretos mejores guardados por Washington. En septiembre de 1961, el Departamento de Defensa y la CIA crearon la Oficina Nacional de Reconocimiento, pero hasta 1992 el Pentágono no reconoció públicamente su existencia.

"Cuando EEUU necesita ojos y oídos en lugares críticos donde ningún humano puede llegar, ya sea estar en el terreno más escabroso o en el territorio más hostil, se dirige a la Oficina N...

Leer más

| Noticia publicada 26 Septiembre 2011, 21:14 pm por wolfbcn |

Windows 8 podría impedir la instalación de Linux

Windows 8 podría impedir la instalación de LinuxUn cruce de competencias entre sistemas operativos podría afectar a Linux con la llegada de Windows 8, cuya instalación en cualquier PC podría impedirse tras la certificación del nuevo sistema operativo de Microsoft.

Esto es debido a que los ordenadores personales diseñados para Windows 8 utilizarán un hardware basado en un nuevo protocolo de arranque, conocido como Unified Extensible Firmware Interface.

UEFI es una nueva generación de arranque alternativa al estándar BIOS, que previene que se carguen sistemas operativos que no estén aprobados oficialmente por una autoridad certificadora. Esto afecta tanto a fabricantes de software como de hardware, según explica un desarrollador de Red Hat, Matthew Garrett en su blog.

En esencia, esta tecnología está diseñada para proteger contra 'rootkits' y otros ataques de bajo nivel mediante la restricción de ejecutables y controladores que no lleven la firma dedicada a UEFI, según indica Microsoft en una presentación de Windows 8.

Esto supondría que los equipos que lleven certificados para el uso de Windows 8 con UEFI, se verían obligados a bloquear el arranque e instalación de otros sistemas operativos, como Linux, hasta que Microsoft los considere como seguros.

La medida también afectaría a sistemas que utilicen su propia 'kernel' (núcleo), según explica Garrett.

Esta posible restricción de entrada a otros sistemas como Linux, podría reactivar el debate sobre el cruce de competencias en el mercado informático.

De momento, se desconoce si Microsoft proveerá a los vendedores soporte de 'firmware' capaz de deshabilitar esta opción, y eje...

Leer más

| Noticia publicada 26 Septiembre 2011, 18:09 pm por WHK |

|

Conectado desde: 216.73.216.4

|

Titulares

Titulares