Introducción: extracción de datos de contraseña de usuario con Mimikatz DCSync:

Mimikatz proporciona una variedad de formas para extraer y manipular credenciales, pero probablemente una de las formas más útiles y atemorizantes sea utilizar el comando DCSync. Este ataque simula el comportamiento de un controlador de dominio y le pide a otros controladores de dominio que repliquen información utilizando el Protocolo remoto de servicio de replicación de directorios (MS-DRSR). Básicamente, le permite pretender ser un controlador de dominio y solicitar datos de contraseña de usuario. Lo que es más importante, esto se puede hacer sin ejecutar ningún código en un controlador de dominio, a diferencia de las otras formas en que Mimikatz extraerá los datos de contraseña. Esto puede ser utilizado por los atacantes para obtener el hash NTLM de cualquier cuenta, incluida la cuenta KRBTGT, que permite a los atacantes crear Boletos Dorados. La parte más difícil de este ataque es que aprovecha una función válida y necesaria de Active Directory, por lo que no se puede desactivar o deshabilitar.

¿Quién puede realizar un ataque DCSync?

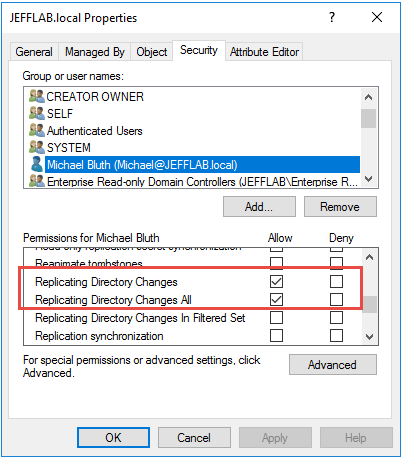

Realizar una DCSync es bastante simple. El único requisito previo para preocuparse es que tenga una cuenta con derechos para realizar la replicación del dominio. Esto está controlado por los permisos de Replicación de cambios establecidos en el dominio. Tener el permiso Duplicar cambios y Duplicar cambios en el directorio le permitirá realizar este ataque.

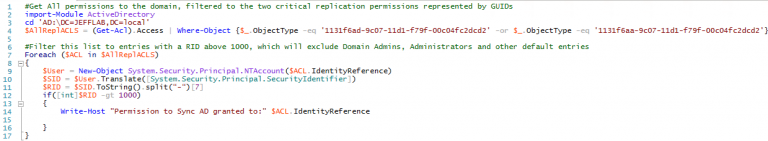

De forma predeterminada, esto se limita a los grupos Administradores de dominio, Administradores de empresa, Administradores y Controladores de dominio. Si desea buscar rápidamente a cualquier usuario que pueda realizar el ataque DCSync fuera de estos permisos predeterminados, la siguiente secuencia de comandos lo ayudará. Esto enumerará todos los permisos de dominio para cualquier dominio y encontrará todos los permisos otorgados con un RID superior a 1000, que excluirá todos los permisos predeterminados.

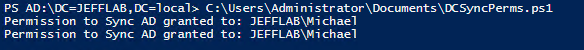

Running this will output an entry for each permission given to a user or group who probably shouldn’t be there:

Más información: https://blog.stealthbits.com/extracting-user-password-data-with-mimikatz-dcsync/

Saludos.

Autor

Autor

En línea

En línea