Autor Autor

|

Tema: Acceso a equipos conectados a mi router (Leído 129,209 veces)

|

Soloneo1978

Desconectado Desconectado

Mensajes: 11

|

Hola a todos. Soy nuevo en este foro y me disculpo por anticipado por las posibles obviedades o imprecisiones.

He advertido que algún equipo de mi entorno a conseguido descifrar la clave de mi router y acceder a él robándome la clave. Supongo que utilizando Aircrack o similar.

La cuestión es la siguiente. Sé que puedo bloquear a este equipo mediante el filtro de la MAC, pero de momento no he querido hacerlo. Prefiero ir un poco más allá y estoy muy interesado en aprender cómo.

Quiero entrar en su equipo. ¿Es posible hacerlo desde mi router? Obviamente tengo su MAC y una dirección IP que supongo que se corresponde con la suya.

Espero no estar diciendo ninguna tontería y que me podáis ayudar...

Un saludo y gracias.

|

|

|

|

|

En línea

En línea

|

|

|

|

|

__Alvaro 2015__

|

Hola Soloneo1978 los datos que tienes sobre esta/s persona/s los puede/n, o pueden cambiar cuando este/n conectados en cualquier red, en este caso la tuya.  Y para que quieres entrar en su equipo?  Esto seria poco productivo y una muestra de inmadures.  Bloquea el problema y no te estreses  Saludos!

|

|

|

|

|

En línea

En línea

|

"Pasión por la programación"

|

|

|

CloudswX

Desconectado Desconectado

Mensajes: 806

"La física es el sistema operativo del Universo"

|

weno.... Pues yo creo que la actitud de Solomeo (¿de donde habra sacado este nick?) esta bien, pues esta obrando por curiosidad y ganas de aprender. Ademas cuando alguien te esta robando el ancho de banda de tu wireless simplemente no puedes blockearlo y punto, pues eso hacen los usuarios comunes. Pero si en cambio te agradan los retos y te apasiona el conocimiento pues a darle..... Nuestro querido TOTEM tiene razon al decir que la persona que esta usando tu ancho de banda puede cambiar su direccion IP y su MAC cuantas veces quiera, pero el asunto esta en que cada vez que cambie estas tendra que repetir todo el proceso intrussion. Por el asunto de las tablas ARP que tiene tu router para rutear los paquetes (trafico web, ftp, telnet), para mas informacion sobre ARP: http://es.wikipedia.org/wiki/Address_Resolution_Protocol. Es decir cada vez que cambie su direccion IP y su MAC tendra que volver a autentificarse en tu red, lo cual es un poco tedioso si lo esta haciendo con Cain y el Driver de WildPackets. Lo siguiente es decirte que es un poco complejo explicarte como hacerlo pues no sabria desde que punto partir en la explicacion, seria muy conveniente si respondieras esto: Tienes algun conocimiento sobre Acunetix, Nmap, Metasploit Framework, programacion en C..... Si tu respuesta es SI, por demas decirte que un poco de guia te seria muy facil, pero si la respuesta es No ufffffffffffff, entonces comienza por aqui: 1ero. http://www.elhacker.net/in_seguridad_wireless.htm

Un tuto muy bueno de nuestro gran "lovalost" 2do. http://foro.portalhacker.net/index.php/topic,45657.0.html

Buen paper de Nmap por "RaKi0N" 3ero. http://foro.portalhacker.net/index.php/topic,93233.0.htmlAporte Mixto entre "ShellRoot" y "Rcart" para hacer un buen Intro de MSF (Metasploit Framework). 4to. http://www.e-ghost.deusto.es/docs/SeguridadWiFiInestable2005.pdf Un completo texto sobre WiFi: hardware, hacking inalámbrico, vulnerabilidades detalladas... (Gracias a boc por el enlace). una vez te empapes de esto te aseguro sera mas facil todo. xaooooooooooo y Suerteeeeeeeeeeeeeeee |

|

|

|

|

En línea

En línea

|

«Dios no juega a los dados, usa /dev/random.» twitter: @cloudswx |

|

|

Soloneo1978

Desconectado Desconectado

Mensajes: 11

|

Gracias Cloudswx. Antes de nada una aclaración sobre mi nick. Es SOLONEO, no SOLOMEO. Supongo que estás acostumbrado a leer muy rápido y de ahí la equivocación.

Bueno, dicho esto...

Me ha parecido muy útil tu respuesta. Efectivamente soy un profano en la materia. Hace tiempo tuve un gran interés en todo lo relacionado con la programación. Hice mis pinitos en Visual Basic, lo cual, antes de que me lo digas, no sirve demasiado.

Por circunstancias no he podido emplear demasiado tiempo en la programación y estoy algo verde. Pero ahora creo que estoy en disposición de aprender.

Voy a empaparme de la información que me remites y espero estar en poco tiempo (o en un poco más) en disposición de darle una pequeña lección.

Tienes razón en una cosa. Es más la curiosidad de saber si puedo hacerlo que la lección en sí.

Si crees que hay algo más que me pueda ser útil, te estaré muy agradecido.

Gracias a los que han leido mi pregunta y a los que han querido perder su tiempo en ayudarme.

Un saludo...

|

|

|

|

|

En línea

En línea

|

|

|

|

CloudswX

Desconectado Desconectado

Mensajes: 806

"La física es el sistema operativo del Universo"

|

weno..... Gracias a los que han leido mi pregunta y a los que han querido perder su tiempo en ayudarme.

Pues este ha sido tu unico fallo, quiero aclararte que estoy seguro que ninguno de los que te respondan en este bello foro puede considerar una "perdida de tiempo" dar una respuesta sobre un tema. Somos mas que un simple foro, somos una comunidad, y en el momento que te registraste empezaste a formar parte de ella. Entonces quizas te preguntes: Y que ganan al responderme?? La respuesta es sencilla... Gracias Cloudswx.

Saber que te ayudamos en algo y que tu lo agradeces.... Al menos es mi humilde opinion..... Cualquier cosa avisame...... |

|

|

|

|

En línea

En línea

|

«Dios no juega a los dados, usa /dev/random.» twitter: @cloudswx |

|

|

Soloneo1978

Desconectado Desconectado

Mensajes: 11

|

Hola de nuevo...

Bueno, he estado leyendo los links que me recomendaste y más o menos estoy entendiéndolo.

Pero tengo ciertas dudas... a ver si soy capaz de expresarme de forma que se me entienda...

Vamos a ver... el equipo que se conecta a mi router tiene la siguiente MAC:

00:13:E8:F5:DF:B1

Y me sale como IP Addr:

192.168.0.15

Más o menos entiendo el funcionamiento de Nmap, solo que cuando abro el símbolo de sistema, los datos que me arroja al escribir "nmap -v -sV 192.168.0.15" son tantos que luego no puedo subir por la ventana para encontrar el famoso puerto 445 y saber si está abierto o no...

Hay algo que no me queda demasiado claro... ¿para qué necesito el Nessus si con Nmap ya puedo averiguar si ese puerto está abierto?

Y por último... me ha surgido un problema al arrancar Metasploit... no estoy seguro de si es normal, pero puesto que me queda mucho por aprender, me gustaría que me ayudaras. Mi antivirus es el Nod32, y cuando se carga la configuración de MSF, me salen no menos de 10 mensajes de "posible troyano" y "modificaciones de archivos". El antivirus los elimina y los pasa a cuarentena. ¿He de desactivar el antivirus al trabajar con MSF?

Y referente a tu mensaje anterior... me siento honrado de pasar a formar parte de esta comunidad y espero, algún día, ser de utilidad para alguien.

Cuando digo "perder el tiempo" me refiero a que me alegra que en esta comunidad haya personas como tú que sabiendo mucho más, ayudan a otros a aprender. Mis conocimientos son mínimos y tal vez mis preguntas simples. A esto me refería.

Un saludo y gracias de antemano Cloudswx.

|

|

|

|

« Última modificación: 11 Abril 2010, 22:44 pm por Soloneo1978 »

|

En línea

En línea

|

|

|

|

skybotter

Desconectado Desconectado

Mensajes: 220

Jumpstyle is not a crime

|

Hola de nuevo...

Bueno, he estado leyendo los links que me recomendaste y más o menos estoy entendiéndolo.

Pero tengo ciertas dudas... a ver si soy capaz de expresarme de forma que se me entienda...

Vamos a ver... el equipo que se conecta a mi router tiene la siguiente MAC:

00:13:E8:F5:DF:B1

Y me sale como IP Addr:

192.168.0.15

Más o menos entiendo el funcionamiento de Nmap, solo que cuando abro el símbolo de sistema, los datos que me arroja al escribir "nmap -v -sV 192.168.0.15" son tantos que luego no puedo subir por la ventana para encontrar el famoso puerto 445 y saber si está abierto o no...

Hay algo que no me queda demasiado claro... ¿para qué necesito el Nessus si con Nmap ya puedo averiguar si ese puerto está abierto?

Y por último... me ha surgido un problema al arrancar Metasploit... no estoy seguro de si es normal, pero puesto que me queda mucho por aprender, me gustaría que me ayudaras. Mi antivirus es el Nod32, y cuando se carga la configuración de MSF, me salen no menos de 10 mensajes de "posible troyano" y "modificaciones de archivos". El antivirus los elimina y los pasa a cuarentena. ¿He de desactivar el antivirus al trabajar con MSF?

Y referente a tu mensaje anterior... me siento honrado de pasar a formar parte de esta comunidad y espero, algún día, ser de utilidad para alguien.

Cuando digo "perder el tiempo" me refiero a que me alegra que en esta comunidad haya personas como tú que sabiendo mucho más, ayudan a otros a aprender. Mis conocimientos son mínimos y tal vez mis preguntas simples. A esto me refería.

Un saludo y gracias de antemano Cloudswx.

buenas sobre lo del troyano, es normal, desactiva el antivirus y bajate los programas de sitios fiables  tienes hack toolz en tu pc y obviamente tu antivirus te detecta lo que es realmente salu2 y suerte p.d.: siento no aclaratelo todo pero sobre lo que trabajas no entiendo mucho

|

|

|

|

|

En línea

En línea

|

|

|

|

CloudswX

Desconectado Desconectado

Mensajes: 806

"La física es el sistema operativo del Universo"

|

Hagamos esto por partes... Más o menos entiendo el funcionamiento de Nmap, solo que cuando abro el símbolo de sistema, los datos que me arroja al escribir "nmap -v -sV 192.168.0.15" son tantos que luego no puedo subir por la ventana para encontrar el famoso puerto 445 y saber si está abierto o no...

en los tutos que te puse usan el puerto 445 a modo explicativo, es decir no te centres en este solo puerto, pues al ser un puerto para conexiones SMB no siempre correras con la suerte de encontrarlo abierto. Hay algo que no me queda demasiado claro... ¿para qué necesito el Nessus si con Nmap ya puedo averiguar si ese puerto está abierto?

Pues a difrencia del Nmap el Nexus ademas de escanear un rango de puertos y decirte cuales estan abiertos tambien BUSCA VULNERABILIDADES e incluso en algunos casos las explota con los mismos exploits que trae en su libreria. (Incluso algunos amigos me dicen que el simple hecho de hacer escaneos con Nexus causa inestabilidad en el sistema escaneado).

Y por último... me ha surgido un problema al arrancar Metasploit... no estoy seguro de si es normal, pero puesto que me queda mucho por aprender, me gustaría que me ayudaras. Mi antivirus es el Nod32, y cuando se carga la configuración de MSF, me salen no menos de 10 mensajes de "posible troyano" y "modificaciones de archivos". El antivirus los elimina y los pasa a cuarentena. ¿He de desactivar el antivirus al trabajar con MSF?

Pues es normal que los antivirus detecten herramientas de hacking como virus o posibles amenazas e incluso las bloqueen para que no puedan instalarse, lo que debes hacer es descargarte el MSF de este link http://www.metasploit.com/framework/download entonces desactiva tu AV para que puedas instalarlo de forma tranquila, despues de instalado puedes encender tu AV normalmente. Nota: Cuando al instalar MSF lo usas por primera vez este dura un tiempo considerable creando el perfil con el que trabajar la primera vez, no creas que esta danado o que se congelo, Noooooo dejalo que cargue tranquilo. |

|

|

|

|

En línea

En línea

|

«Dios no juega a los dados, usa /dev/random.» twitter: @cloudswx |

|

|

Soloneo1978

Desconectado Desconectado

Mensajes: 11

|

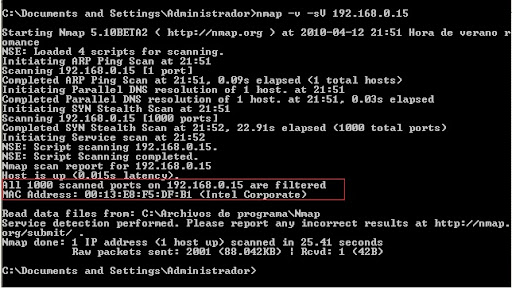

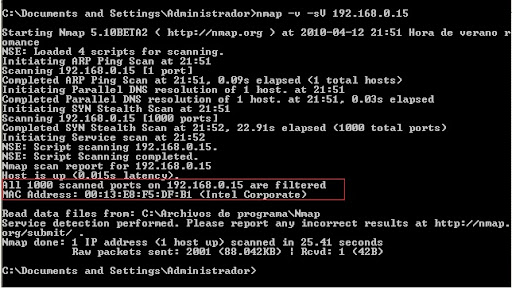

Hola de nuevo... He pegado una imágen para ver si me puedes ayudar... No estoy seguro de si lo que me dice Nmap es que de los 1000 puertos escaneados, ninguno está abierto, lo cual no es nada bueno para mis propósitos... Por cierto... ¿El objetivo sabe que estoy escaneando sus puertos? Gracias Skybotter por tu ayuda. Un saludo.

|

|

|

|

« Última modificación: 12 Abril 2010, 22:26 pm por Soloneo1978 »

|

En línea

En línea

|

|

|

|

CloudswX

Desconectado Desconectado

Mensajes: 806

"La física es el sistema operativo del Universo"

|

Weno.... Pues como podras ver en esta imagen te he sombreado las lineas que explican porque aparecen como cerrados los puertos que has escaneado.  Es decir... ESTAN FILTRADOS.... Me explico... Nmap esta basado en distintos paquetes de datos de solicitud de eco y de respuesta de eco (ambos definidos en el protocolo de red ICMP) mejor conocidos como "Ping" es decir el ping va..====> y luego que llega al host determinado entonces vuelve <==== con la informacion, cuando los puertos estan filtrados no significa que estan cerrados, lo que significa es que cuando toca la puerta de cada uno de los 1000 puertos ninguno puede responder pues el firewall le has dicho: "Si alguien llama a la puerta quedense todos callados". Entonces que hacemos cuando las cosas se ponen dificiles....... Pues buscarle la vuelta y condimentar un poco el ataque digo... el escaneo seguridad, entonces lo que haras es esto: agregale "-f " a tu sondeo Nmap La opción -f hace que el sondeo solicitado (incluyendo los sondeos ping) utilicen paquetes IP fragmentados pequeños. La idea es dividir la cabecera del paquete TCP entre varios paquetes para hacer más facil saltarse los filtros de paquetes condicionados por el firewall. Dale con eso y me avisas, que poco a poco te ire soltando armas.... Suerte. |

|

|

|

« Última modificación: 13 Abril 2010, 23:39 pm por cloudswx »

|

En línea

En línea

|

«Dios no juega a los dados, usa /dev/random.» twitter: @cloudswx |

|

|

|

| Mensajes similares |

|

Asunto |

Iniciado por |

Respuestas |

Vistas |

Último mensaje |

|

|

equipos conectados a mi wifi

Hacking Wireless

|

zuekamo

|

7

|

18,228

|

20 Enero 2011, 18:10 pm

20 Enero 2011, 18:10 pm

por zuekamo

|

|

|

Cálculo real de distancia de routers o equipos conectados al mismo.

Redes

|

sanganchao

|

4

|

10,926

|

6 Octubre 2012, 04:17 am

6 Octubre 2012, 04:17 am

por narciso

|

|

|

Equipos aparecen conectados pero no navegan

Redes

|

vcares

|

1

|

3,087

|

14 Marzo 2013, 15:51 pm

14 Marzo 2013, 15:51 pm

por Pablo Videla

|

|

|

DiLAN: Detectar equipos conectados a una misma red local

Hacking Wireless

|

d3xf4ult

|

0

|

4,613

|

7 Julio 2015, 23:32 pm

7 Julio 2015, 23:32 pm

por d3xf4ult

|

|

|

Ayuda. Acceso a equipos conectados a un router.

Dudas Generales

|

Pablichf

|

4

|

6,111

|

3 Mayo 2016, 13:52 pm

3 Mayo 2016, 13:52 pm

por Machacador

|

|

Autor

Autor

En línea

En línea

Esto seria poco productivo y una muestra de inmadures.

Esto seria poco productivo y una muestra de inmadures.

tienes hack toolz en tu pc y obviamente tu antivirus te detecta lo que es realmente

tienes hack toolz en tu pc y obviamente tu antivirus te detecta lo que es realmente