LAPS (Local Administrator Password Solution) es una herramienta para administrar contraseñas de administrador local para computadoras unidas a dominios. Almacena contraseñas / secretos en un atributo confidencial en el objeto de directorio activo correspondiente de la computadora. LAPS elimina el riesgo de movimiento lateral al generar contraseñas aleatorias de los administradores locales. La solución LAPS es una extensión del lado de la directiva de grupo (CSE) que se instala en todas las máquinas administradas para realizar todas las tareas de administración.

Los administradores de dominio y cualquier persona que tenga control total sobre los objetos de computadora en AD pueden leer y escribir ambas piezas de información (es decir, contraseña y fecha y hora de caducidad). La contraseña almacenada en AD está protegida por ACL, le corresponde a los administradores de sistemas definir quién puede y quién no puede leer los atributos. Cuando se transfiere a través de la red, tanto la contraseña como la marca de tiempo están cifradas por kerberos y cuando se almacenan en AD, tanto la contraseña como la marca de tiempo se almacenan en texto claro.

Componentes de LAPS:

Agente - Extensión de cliente de directiva de grupo (CSE)

Registro de eventos y generación de contraseñas aleatorias

Módulo PowerShell

Configuración de la solución

Directorio Activo

Objeto informático, atributo confidencial, registro de auditoría en el registro de seguridad del controlador de dominio

En primer lugar, identificaremos si se ha instalado la solución LAPS en la máquina en la que nos hemos posicionado. Aprovecharemos el cmdlet de powershell para identificar si existe el admpwd.dll o no.

Código:

Get-ChildItem ‘c:\program files\LAPS\CSE\Admpwd.dll’

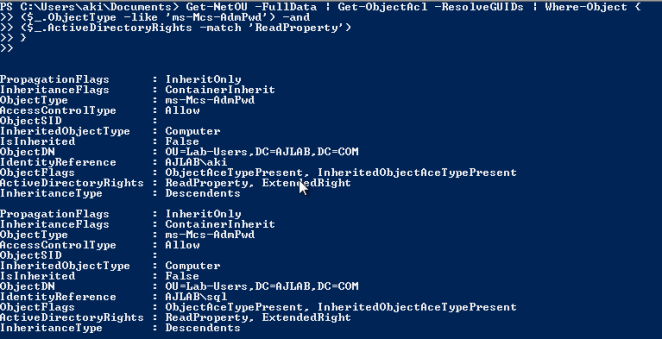

El siguiente paso sería identificar quién tiene acceso de lectura a ms-Mcs-AdmPwd. podemos usar Powerview para identificar a los usuarios que tienen acceso de lectura a ms-Mcs-AdmPwdt.

Código:

Get-NetOU -FullData | Get-ObjectAcl -ResolveGUIDs |

Where-Object {

($_.ObjectType -like 'ms-Mcs-AdmPwd') -and

($_.ActiveDirectoryRights -match 'ReadProperty')

}

Si RSAT (Remote Server Administration Tools) está habilitado en la máquina víctima, existe una forma interesante de identificar que el usuario tiene acceso a ms-Mcs-AdmPwd. Simplemente podemos disparar el comando:

Código:

dsacls.exe 'Path to the AD DS Object'

Más información: https://akijosberryblog.wordpress.com/2019/01/01/malicious-use-of-microsoft-laps/

Saludos.

Autor

Autor

En línea

En línea