Test: WinXP SP3

Considerando los tutoriales anteriores que no usaban una DLL,

http://foro.elhacker.net/programacion_cc/tutorial_crear_un_parche_1-t384060.0.html

http://foro.elhacker.net/programacion_cc/tutorial_crear_un_parche_1_desde_otro_proceso-t384798.0.html

... o bien la cargaban por medio de un LoadLibrary en el ejecutable víctima. En realidad, la mayoría de las veces nadie va a cargar nuestra DLL voluntariamente por lo que va a ser necesario forzar al proceso víctima a que la cargue, o también se puede hacer que el sistema operativo lo haga.

Podemos crear un cargador (Loader), y hacer lo que se conoce como inyección de DLL.

CreateRemoteThread

http://msdn.microsoft.com/en-us/library/windows/desktop/ms682437(v=vs.85).aspx

Con esta función podemos crear un hilo en un proceso víctima y hacer que se haga un LoadLibrary de nuestra DLL.

Una cosa, esto es una técnica muy conocida y si la finalidad es hacer un hack lo que va a pasar es que cualquier antivirus o sistema de seguridad va a detectarlo. Por eso, esta creo que es la forma que más se conoce para cargar una DLL en un proceso víctima, pero no es ni la única ni la mejor.

Pero si la finalidad es cargar una DLL en algún proceso que no involucre por ejemplo, un sistema antitrampas, entonces no hay drama.

Los parámetros 4 y 5 de CreateRemoteThread son los que hacen evidente lo que pasa. Se le pasa la dirección de LoadLibrary y luego una dirección en el proceso víctima en donde se ha escrito el nombre de nuestra DLL.

Es decir que cuando se ejecute el hilo en el proceso remoto va a ejecutarse LoadLibrary cargando nuestra DLL.

Fuera de esa explicación básica sólo queda dejar la información necesaria para hacer algo así:

http://msdn.microsoft.com/en-us/library/windows/desktop/aa366890(v=vs.85).aspx

http://msdn.microsoft.com/en-us/library/windows/desktop/ms684175(v=vs.85).aspx

http://msdn.microsoft.com/en-us/library/windows/desktop/aa366894(v=vs.85).aspx

http://msdn.microsoft.com/en-us/library/windows/desktop/ms682437(v=vs.85).aspx

http://msdn.microsoft.com/en-us/library/windows/desktop/ms686736(v=vs.85).aspx

El código del inyector:

Código

El código de la DLL atacante:

Código

Y el código del programa ‘Dummy’:

Código

Otras formas de cargar DLL’s:

AppInit_DLLs

Agregar o utilizar imports

DLL wrappers

DBG API

SetWindowsHookEX

Usar un driver (modo kernel)

Otras..

Project:

http://www.mediafire.com/?24yxijb4ce66jiv

Nota: La descarga no tiene virus, debe ser que se detecta el uso de CreateRemoteThread.

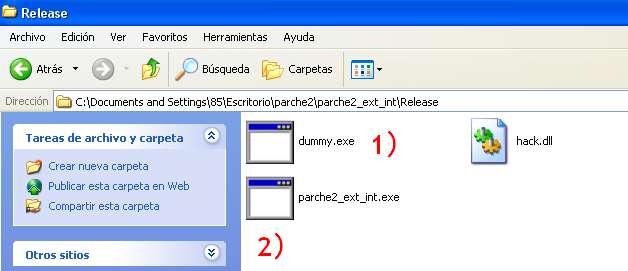

No iba a dejar imágenes pero dejo una que explica como se usan los archivos del ejemplo:

Por una cuestión de construcción, se debe abrir el programa 'dummy' en primer lugar y luego el inyector de DLL.

Saludos

Autor

Autor

En línea

En línea