| |

|

221

|

Foros Generales / Noticias / Nueva versión de Nmap con numerosas mejoras

|

en: 23 Agosto 2013, 02:04 am

|

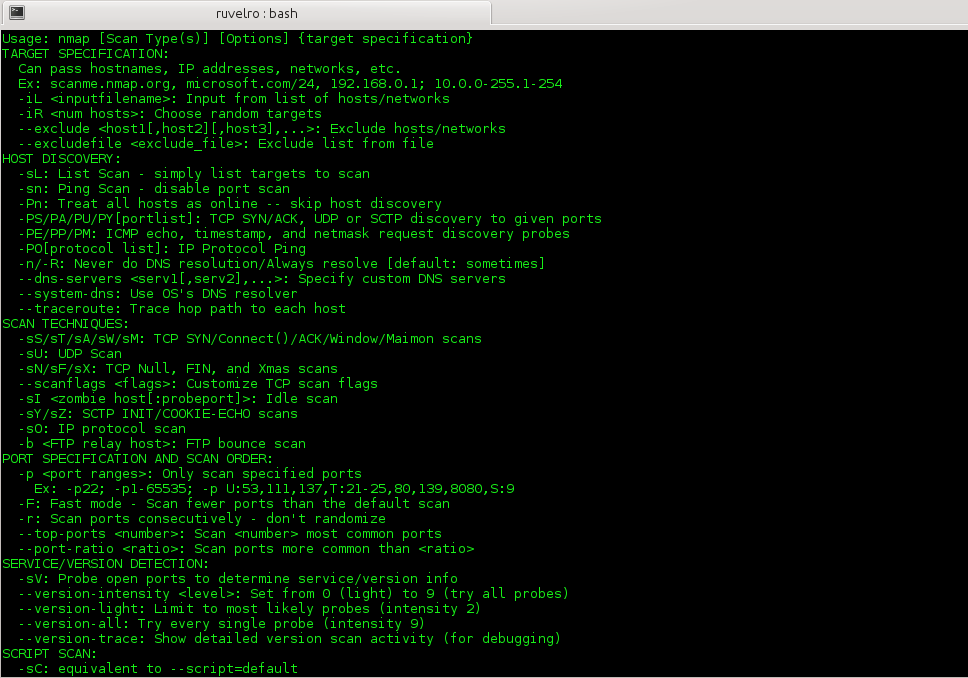

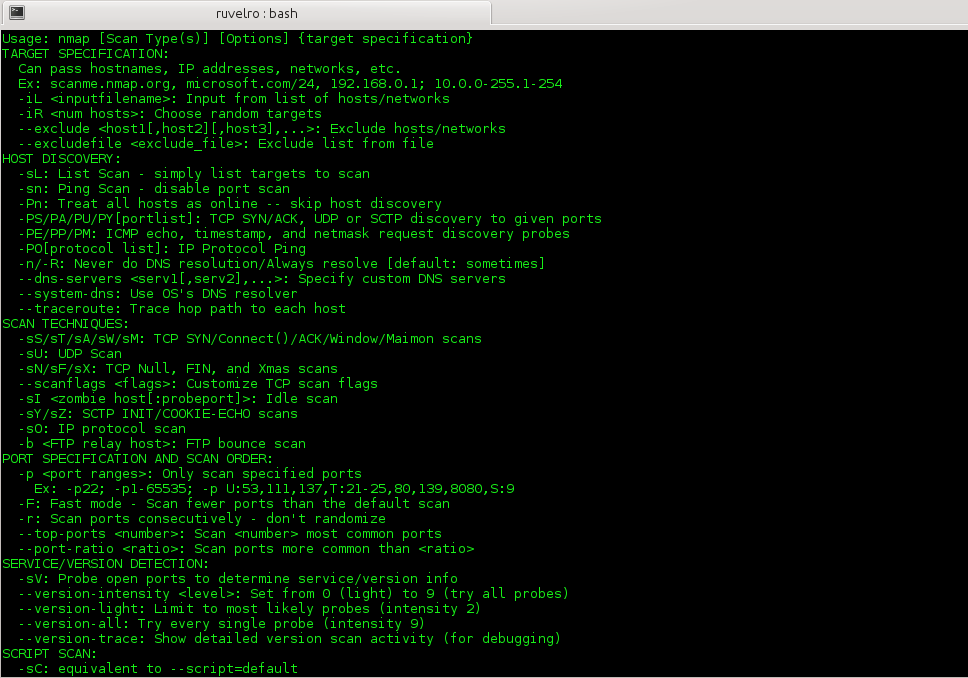

Nmap es la herramienta por excelencia utilizada para rastreo de puertos sobre una dirección IP concreta. Su uso varía desde analizar la red en busca de puertos abiertos y vulnerabilidades hasta realizar búsqueda de servicios activos bajo un determinado equipo o servidor. Aunque Nmap suele recibir varias actualizaciones, suele pasar bastante tiempo desde una versión estable a otra. Las características generales de Nmap son: Identifica los equipos y servidores activos en una red. Identifica los puertos abiertos. Determina los servicios que utiliza un determinado equipo. Identifica el sistema operativo de la máquina y algunos componentes del hardware de esta. El equipo de desarrollo de Nmap ha lanzado la nueva versión estable de su herramienta, Nmap 6.40. Esta nueva versión incluye varias novedades y mejoras que sus desarrolladores garantizan que serán del agrado de los usuarios habituales de Nmap. La nueva versión de Nmap incluye 14 nuevos scripts NSE, detección para un mayor número de sistemas operativos y versiones de estos y mas firmas para la detección mejorada de servicios en ejecución. Cuenta también con varios scripts añadidos y mejorados al programa y este ofrece un mejor rendimiento a la hora de detectar equipos, servidores y servicios en ejecución. También, gracias a lua-exec, ahora es posible ejecutar scripts lua desde el módulo Ncat, utilidad que muchos usuarios habían pedido a los desarrolladores por motivos de comodidad.  También se ha actualizado el contrato de licencia de Nmap que ahora aborda y cierra varios apartados que permitían que algunos usuarios se aprovecharan de la aplicación perjudicando a los desarrolladores. Una excelente actualización para una excelente herramienta que ya se encuentra disponible para descargar desde su página web de forma totalmente gratuita. Los desarrolladores siguen mejorando la mejor aplicación de escaneo de puertos de la red, ideal para buscar vulnerabilidad y auditar nuestros sistemas. http://www.redeszone.net/2013/08/20/nueva-version-de-nmap-con-numerosas-mejoras/ |

|

|

|

|

222

|

Foros Generales / Noticias / Recupera los datos de tus redes sociales con Social Password Decryptor

|

en: 23 Agosto 2013, 01:58 am

|

Las redes sociales son muy utilizadas por prácticamente todos los usuarios de internet. Todas estas redes sociales contienen un gran número de información sobre los usuarios y están vinculadas directamente con otros contactos reales del usuario por lo que estos deben mantener lo más segura posible su cuenta protegiendo el acceso con contraseña para evitar disgustos. En algunas ocasiones puede ocurrir que, tras un tiempo sin usar una determinada red social o debido al excesivo uso de “guardar contraseña”, el usuario se olvide de sus datos de acceso y no pueda iniciar sesión en otros dispositivos que no sean el ordenador en el que tiene almacenada por defecto la contraseña. Gracias a una aplicación llamada Social Password Decryptor podemos recuperar las contraseña de las redes sociales que tengamos guardadas en nuestro sistema. Social Password Decryptor funciona con las siguientes redes sociales: Facebook Google+ Twitter Pinterest Linkedin Myspace Badoo Esta aplicación funciona bajo Windows y es compatible bajo prácticamente cualquiera de los navegadores principales como Google Chrome, Internet Explorer, Firefox, Opera, Safary y demás variantes basados en los anteriores. Podemos descargar Social Password Decryptor desde su página web principal. Una vez descargado lo instalaremos en nuestro sistema como una aplicación normal. Durante la instalación nos va a preguntar sobre 2 programas de publicidad que debemos rechazar. Una vez finalizada la instalación lo ejecutaremos.  A continuación debemos hacer click sobre el botón “Start Recovery” para que el programa analice los navegadores y nos muestre todas las contraseñas detectadas.  En la parte inferior de la ventana tenemos 2 botones: Show/Hide passwords nos va a permitir mostrar y ocultar las contraseñas en el programa. Export: Nos permite exportar a un archivo HTML todas las contraseñas detectadas en un equipo. Aunque esta aplicación es muy útil para recordar nuestras contraseñas, debemos tener cuidado con las personas que acceden a nuestro sistema ya que ellos también podrían utilizarla para “robarnos” los datos de acceso a nuestras redes sociales. http://www.redeszone.net/2013/08/19/recupera-los-datos-de-tus-redes-sociales-con-social-password-decryptor/ |

|

|

|

|

223

|

Foros Generales / Noticias / Internet.org quiere llevar internet a 5.000 millones de personas

|

en: 23 Agosto 2013, 01:53 am

|

Internet.org es una organización que ha nacido gracias a la unión de varias empresas multinacionales como Facebook, Ericsson, MediaTek, Nokia, Opera, Qualcomm y Samsung con el fin de poder llevar interner a 5.000 millones de personas que, sin ayuda, no podrían conectarse a la red debido a problemas geográficos y/o económicos. Gracias a esta organización, Internet podrá llegar a los 2/3 del mundo en los que aún es imposible establecer una conexión con la red para que todos los usuarios del mundo puedan tener las mismas posibilidades de conectarse a internet y puedan tener acceso a lo que Internet ofrece a los usuarios. Los miembros de Internet.org quieren contar con el apoyo de empresas, teleoperadoras, academias y expertos. Entre ellos compartirán sus proyectos y conocimientos y movilizarán a los gobiernos y a la industria para que trabajen de forma conjunta para poder lograr su objetivo. Esta iniciativa, liderada por Facebook, tiene 3 apartados como objetivos a llevar a cabo: Ofrecer un acceso asequible a internet. Con esto pretenden ofrecer una conexión móvil de mayor velocidad y a un menor coste que pueda llegar a cualquier parte del mundo. Con ello también quieren potenciar el desarrollo de smartphones de bajo coste y facilitar el acceso a ellos a cualquier usuario. Utilizar los datos de una manera más eficiente. Con esto se ofrecerá un mejor servicio a los usuarios al necesitar un menor número de datos para utilizar las diferentes aplicaciones. Ayudar a las empresas a que investiguen sobre la posibilidad de ofrecer un servicio y un acceso a la red más asequible que pueda estar al alcance de todos. Internet.org es una excelente iniciativa. Tal como ha afirmado Mark Zuckerberg, si el internet que conocemos actualmente está formado únicamente por 1/3 de la población mundial, ¿Cómo será un internet en el que todo el mundo esté conectado y pueda formar parte de él? http://www.redeszone.net/2013/08/22/internet-org-quiere-llevar-internet-a-5-000-millones-de-personas/ |

|

|

|

|

224

|

Foros Generales / Noticias / Series.ly Extended, un malware oculto en una extensión

|

en: 23 Agosto 2013, 01:46 am

|

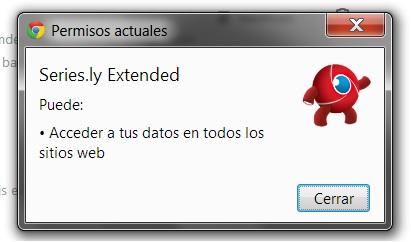

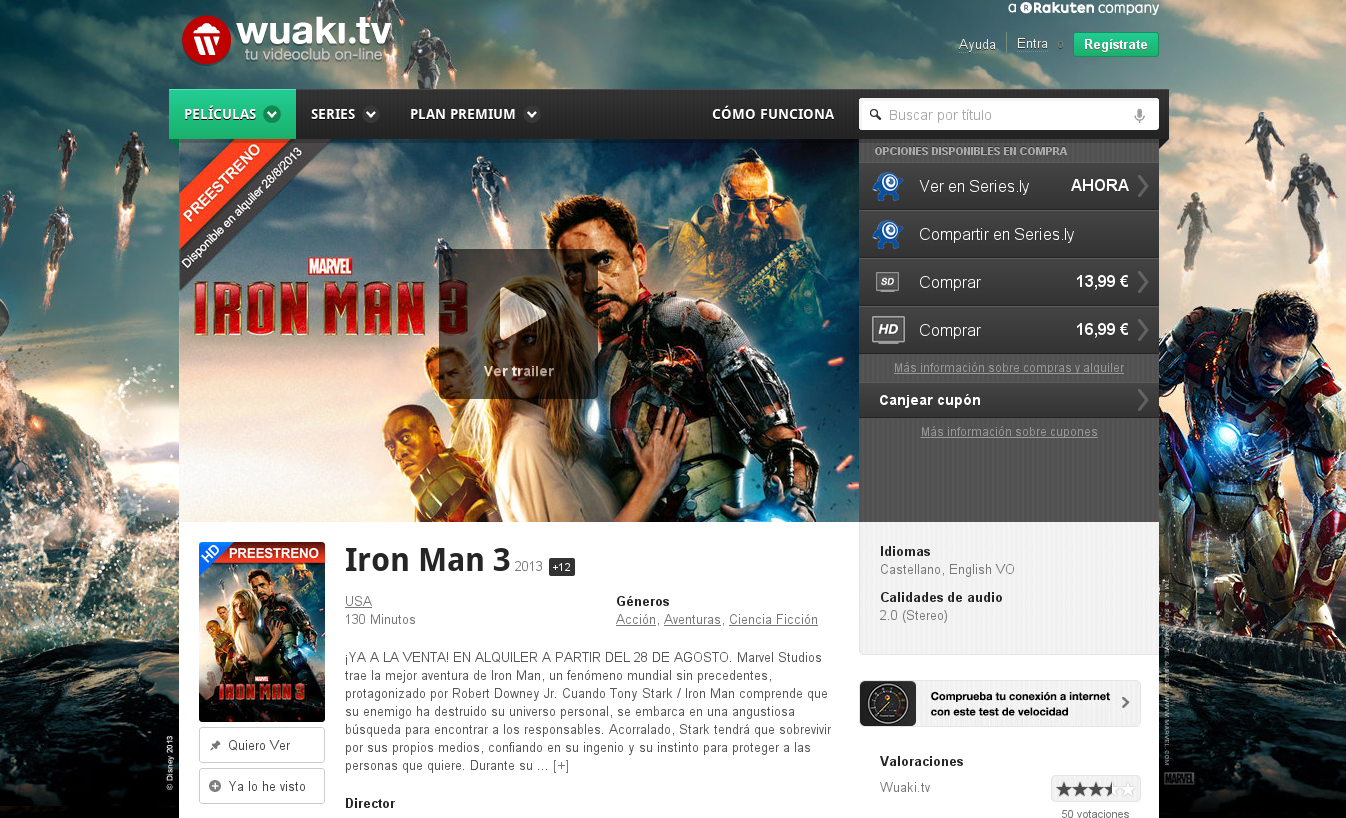

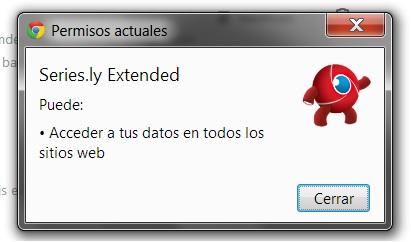

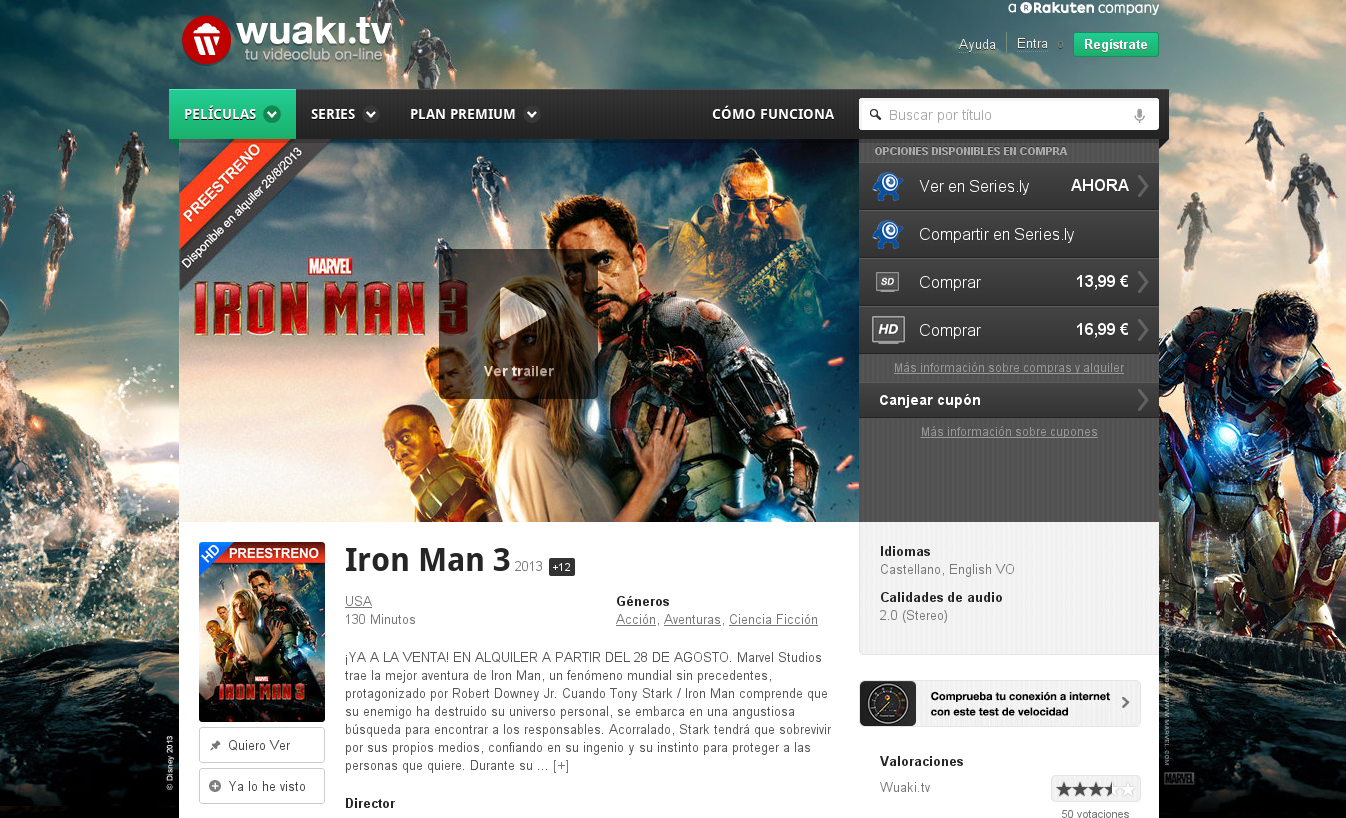

Series.ly es una web española para ver y catalogar prácticamente cualquier película y serie, ya sea a través de descarga directa o de streaming, dependiendo del servidor en el que se aloje el medio. Hace pocas semanas, el equipo de Series.ly ofrecía a los usuarios de Chrome una extensión que, supuestamente, permitía ordenar las descargas de una serie por servidor, e incluso potenciaba el uso de torrent para intercambiar series. Muchos usuarios se han instalado esta extensión sin pensarlo ni analizar en profundidad su funcionamiento, pero… ¿Qué hace en realizad Series.ly Extended? La aplicación se encuentra disponible en la tienda de aplicaciones de Chrome, por lo que es muy fácil que no haya sido aún analizada por Google. Aunque al principio la aplicación únicamente cumplía con lo prometido, la extensión se ha ido actualizando en segundo plano incluyendo varias funciones, entre otras, las que permiten el robo de información. Actualmente lleva a cabo bastantes acciones más que comprometen la seguridad de los usuarios y permiten ganar un dinero a los desarrolladores a costa de nuestra privacidad. Si analizamos los permisos de la extensión veremos lo siguiente:  En un principio, la aplicación debería inyectar únicamente javascript en la propia web de Series.ly, pero tras un minucioso análisis se ha descubierto que en realidad inyecta código en todas las páginas que visitemos. Análisis de los scripts En primer lugar tenemos un script: http://static.series.ly/js/plugin/google.es.js?v=2Este script se encarga de robar los datos de búsqueda de los usuarios y de mejorar la posición de su servicio food2you de forma ilegal. Con el siguiente script elimina la publicidad de su competencia legal. http://static.series.ly/js/plugin/cinetube.es.js?v=2Y, con el siguiente, muestran publicidad de forma ilegal en otra webs. http://static.series.ly/js/plugin/es.wuaki.tv.js?v=2Si realizamos la prueba, efectivamente podremos ver como en una web legal como wuaki.tv nos mostrará publicidad de Series.ly, un hecho que, de normal, sería extraño ver.  Algunas de las páginas web afectadas por esta extensión son: allmyvideos.net bitshare.com cinetube.es divxonline.info es.wuaki.tv freakshare.com functions google.es imdb.com mitele.es nowvideo.eu nubeox.com played.to series21.com streamcloud.eu thepiratebay.sx uploaded.net youtube.com Aunque de momento la aplicación no supone un riesgo para los datos más personales del usuario (tarjetas de crédito, contraseñas, etc), disponer de actualizaciones en segundo plano puede abrir una puerta a los desarrolladores a incluir código en la extensión que haga algo más que sustituir la publicidad de las webs. Por el momento, hasta que Series.ly se pronuncie al respecto es recomendable deshabilitar la extensión para evitar que se sigan aprovechando de sus usuarios de forma oculta y que, en un futuro, puedan ir más lejos y apoderarse de más datos de usuarios para recibir dinero a cambio. http://www.redeszone.net/2013/08/21/series-ly-extended-un-malware-oculto-en-una-extension/ |

|

|

|

|

225

|

Foros Generales / Noticias / Poison Ivy sigue siendo utilizado en ataques informáticos

|

en: 23 Agosto 2013, 01:42 am

|

Poison Ivy es un troyano existente desde el año 2006. Desde ese año, el troyano ha sido considerado por muchos como “una plaga” debido a su rápida expansión, al alto número de variantes que existen y al número de equipos infectados por este malware y que los usuarios desconocen. Una explicación rápida sobre el funcionamiento de este troyano: Poison Ivy se encuentra dentro de la categoría de troyanos RAT (Remote Access Trojan) que utiliza un tipo de conexión llamado “conexión inversa”, es decir, este troyano infecta a un usuario y el pirata informático no necesita conocer la IP de la víctima, sino que el troyano ya está configurado con la IP del pirata y será este el que se conecte a dicha IP en busca del servidor con el que controlarlo. Poison Ivy es toda una suite de control remoto. Permite tomar capturas de pantalla, activar la webcam, robar las pulsaciones del teclado, acceso a los archivos de la víctima, etc. Prácticamente cualquier ataque se puede llevar a cabo con Poison Ivy. Para poder establecer un poco de control sobre este troyano, la empresa FireEye ha lanzado una herramienta llamada Calamine. Esta herramienta no sirve para combatir al troyano, sino que está orientada a determinar los motivos por los que un sistema ha sido infectado con él. Todos los troyanos RAT tienen una debilidad, y es que necesitan que el pirata informático lo controle en tiempo real desde su máquina remota. Debido a esto, Calamine se encarga de averiguar los parámetros remotos de control para poder analizar con más eficiencia y certeza cuales han sido las causas de la infección y si el pirata tenía un objetivo en concreto para infectar nuestro sistema. Calamine pretende detectar al pirata justo en el momento del ataque. Si este ha conseguido acceder a la red, puede ser un tema más serio que habría que analizar de forma independiente. Calamine se puede descargar desde GitHub. También podemos obtener más información técnica sobre Poison Ivy desde la web de FireEye. http://www.redeszone.net/2013/08/22/poison-ivy-sigue-siendo-utilizado-en-ataques-informaticos/ |

|

|

|

|

226

|

Foros Generales / Noticias / Informe revela que la NSA tiene acceso al 75% de todo el tráfico de la web en...

|

en: 23 Agosto 2013, 00:47 am

|

Un informe revela que la NSA tiene acceso al 75% de todo el tráfico de la web en EE.UU. (CNN) — La Agencia de Seguridad Nacional de Estados Unidos (NSA, por sus siglas en inglés) construyó una red que tiene acceso hasta al 75% de todo el tráfico de la web en Estados Unidos, una cifra mayor de la que se había anunciado, según un nuevo reporte. El diario estadounidense The Wall Street Journal citó a funcionarios y exfuncionarios, quienes dijeron que la agencia a veces retiene el contenido de los correos electrónicos que intercambian los ciudadanos estadounidenses y que filtra algunas llamadas locales que se hacen por medio de conexiones de internet. En un comunicado dirigido a CNN por la vocera de la NSA, Vanee Vines, no se abordaron directamente las afirmaciones del reporte. “La NSA señala que la misión de los servicios de inteligencia se centra en derrotar a los adversarios extranjeros que buscan lesionar al país”, dijo. “Defendemos a Estados Unidos de esa clase de amenazas mientras trabajamos ferozmente para proteger el derecho a la privacidad de las personas en Estados Unidos. No es una cosa o la otra, son ambas”. La NSA recientemente declaró que solo “toca” el 1.6 % de los datos que circulan en internet en el mundo. A través de las empresas de telefonía y de servicios inalámbricos, la agencia tiene la facultad de vigilar las llamadas que entren o salgan del país, así como las llamadas entre otros países que se interconecten en Estados Unidos. El Journal señaló que sus fuentes eran funcionarios y exfuncionarios del gobierno y agentes de los servicios de inteligencia, además de personas que trabajan para las empresas que ayudaron a construir el sistema de revisión o que proporcionaron datos. Las fuentes señalaron que la disposición del sistema aumenta las probabilidades de que las llamadas que inician y terminan en Estados Unidos también se intercepten y se recopilen. Los exfuncionarios declararon para el Journal que hay una serie de programas de monitoreo llamados Blarney, Fairview, Oakstar, Lithium y Stormbrew. Vines dijo al Journal que si se recopilan llamadas locales al buscar las del extranjero, la agencia recurre a “procedimientos de minimización aprobados por el secretario de Justicia de Estados Unidos y diseñados para proteger la privacidad de las personas de Estados Unidos”. El documento cita a otro funcionario estadounidense anónimo que dijo que la agencia “no está sumida en el desorden". "Queremos encontrar una veta de alta calidad”, dijo. LA NSA ha estado bajo firme escrutinio desde junio, cuando el excontratista Edward Snowden filtró detalles sobre las tácticas de vigilancia de la agencia. Snowden se atribuyó el haber filtrado al diario británico The Guardian y a otros medios que la NSA había recopilado y almacenado secretamente millones de registros telefónicos de cuentas en Estados Unidos. La agencia también recabó información de empresas de Estados Unidos sobre la actividad en internet de personas que habitan en el extranjero, dijo. El gobierno estadounidense busca a Snowden por tres delitos, entre ellos violar la Ley de Espionaje de EU. Snowden huyó primero a Hong Kong y luego a Rusia, donde se le otorgó asilo temporal a pesar de que el gobierno de Obama presionó para que lo extraditaran a Estados Unidos para enfrentar esos cargos. Los legisladores han intensificado la presión después de las filtraciones. En julio pasado, la Asamblea de Representantes de Estados Unidos rechazó una medida que redactó el asambleísta republicano por Michigan, Justin Amash, que habría restringido el programa de vigilancia de la NSA. Amash dijo a CNN el domingo que espera que la Asamblea vuelva a someter la propuesta a votación. “El sistema no está funcionando”, dijo en el programa de CNN, State of the Union. http://cnnespanol.cnn.com/2013/08/21/un-informe-revela-que-la-nsa-tiene-acceso-al-75-de-todo-el-trafico-de-la-web-en-ee-uu/ |

|

|

|

|

227

|

Foros Generales / Noticias / ¿Piensas vender tu viejo iPhone? Házlo ahora

|

en: 23 Agosto 2013, 00:43 am

|

Nueva York (CNNMoney) – Ese viejo iPhone que guardas en el fondo de un cajón podría valer 300 dólares, pero sólo si actúas rápido. Los viejos iPhones mantienen su valor mejor que cualquier otro teléfono inteligente en el mercado. Sin embargo, el valor de reventa de los iPhones cae en picada justo antes de que Apple anuncie la nueva versión de su teléfono inteligente, y se espera que la empresa haga justamente eso el 10 de septiembre. Hay mucha expectativa alrededor de un posible iPhone de color dorado, la incorporación de un sensor de huellas digitales y un nuevo "iPhone C" de bajo costo. Sea cual sea el resultado final, el nuevo iPhone hará que los seguidores de Apple salgan corriendo a las tiendas, y busquen la manera de deshacerse de su antiguo teléfono. Sin embargo, esperar hasta el día de la presentación ya es demasiado tarde. Gazelle, un servicio de venta por Internet que te paga en efectivo si les envías un aparato viejo, recibió un iPhone cada cinco segundos la semana pasada. Esto representó un aumento del 70% en comparación con la semana anterior. Hoy día, Gazelle paga 300 dólares por un iPhone 5 de 16 gigabytes que funciona con el servicio inalámbrico AT&T y está en buenas condiciones. Incluso puedes cerrar con ese precio ahora, y enviar tu teléfono hasta 30 días después. Sin embargo, ese precio seguirá bajando incluso semanas después de que se haga el anuncio. "Existe una disminución predecible del valor de 15% a 20% en todos los antiguos modelos del iPhone en las seis semanas subsiguientes al lanzamiento del nuevo modelo", según Jeff Trachsel, el principal experto en mercadeo de un servicio de compras similar llamado NextWorth. El mismo iPhone 5 por el que NextWorth hubiera pagado $314 al final de la semana pasada, ya ha perdido $6 de su valor esta semana, a medida que los modelos del iPhone del año pasado han ido inundando el mercado de reventas en los últimos días. Este año, existe una urgencia de vender aún mayor, en comparación a años anteriores. El tráfico de venta de iPhones en Gazelle aumentó en un 30% la semana pasada, en comparación al año pasado. "Los consumidores entienden más de la tecnología, y son más conscientes de que su viejo aparato tiene valor", expresó Anthony Scarsella, el principal encargado de gadgets en Gazelle. Más o menos la mitad de los dueños de teléfonos inteligentes ni siquiera piensan en intercambiar su aparato antes de guardarlo en el fondo de un cajón o en un armario, pero este número está disminuyendo, dijo Scarsella. Ahora, más que nunca, hay muchas formas de comerciar tu iPhone. Una compañía de reparaciones llamada iCracked te compra tu iPhone aún si la pantalla está dañada. Puedes tratar de vender tu iPhone directamente en eBay o en Amazon; también puedes usar un servicio en línea como Glyde, un sitio de comercio por Internet similar a eBay que se enfoca en consumidores que quieren vender aparatos de tecnología. Las compañías que ofrecen servicios de comunicación también tienen más opciones para que los clientes intercambien sus teléfonos, y cadenas como Best Buy y Target tienen programas de reciclaje. Los teléfonos inteligentes, y en particular los iPhones, crean un tipo de tormenta perfecta para un mercado secundario. Los beneficios de los teléfonos inteligentes les permiten a los consumidores vender su antiguo modelo después de dos años cuando se venza el contrato, y obtienen casi lo que pagaron por él, explicó Trachsel. Además, los anuncios del lanzamiento tan esperado, se suman a la publicidad. "Hay un grupo de personas, me incluyo entre ellas, que quieren tener lo último y lo mejor de todo lo que haga Apple", expresó. http://cnnespanol.cnn.com/2013/08/22/piensas-vender-tu-viejo-iphone-hazlo-ahora/ |

|

|

|

|

228

|

Foros Generales / Noticias / Yahoo supera a Google en número de visitantes

|

en: 23 Agosto 2013, 00:40 am

|

Nueva York (CNNMoney) – Por primera vez en varios años, Yahoo superó en visitantes únicos a Google, su máximo rival en EE.UU., de acuerdo con un reporte publicado por el sitio de análisis comScore. Google, que había dominado mes a mes esta clasificación desde abril de 2008, según datos de comScore, perdió el primer lugar con Yahoo el pasado mes de julio. Con 196,6 millones de visitantes sobre 192,3 millones que visitaron las páginas de Google, Yahoo superó a su competidor, que ha sostenido durante mucho tiempo el liderazgo. Los visitantes únicos de Yahoo crecieron un 20% en julio en comparación con el mismo mes del año pasado, cuando quedó en tercer lugar detrás de Google y Microsoft, de acuerdo con comScore. El primer lugar obtenido en julio es una victoria notable para la CEO de Yahoo, Marissa Mayer, quien ha hecho una serie de cambios desde que asumió la empresa con problemas el año pasado. No obstante, el tráfico de Tumblr no contribuyó directamente al de Yahoo, dijo Andrew Lipsman, vicepresidente de comScore. En un reporte de ganancias del mes pasado, Mayer señaló que las páginas vistas de Yahoo subieron después de más de un año de descensos. http://cnnespanol.cnn.com/2013/08/22/yahoo-genera-mas-trafico-que-google-en-ee-uu/ |

|

|

|

|

229

|

Foros Generales / Noticias / Apple patenta material flexible que eliminaría las bisagras en los portátiles

|

en: 23 Agosto 2013, 00:25 am

|

A principios de este año, Apple registró una curiosa patente en la que se muestra un material flexible que podría sustituir las tradicionales bisagras de los ordenadores portátiles y que, además, abre la puerta a un amplio abanico de escenarios de uso. Las patentes, además de usarse como "arma arrojadiza" entre empresas que compiten entre sí, también sirven para darnos una idea de lo que está por venir. Es cierto que no todas las patentes se terminan materializando en algo tangible pero, aún así, nos sirven para hacernos una idea de la senda que quieren explorar empresas como Microsoft o Apple. Precisamente, los de Cupertino han registrado una patente en la que muestran un material flexible que podría revolucionar el diseño de las carcasas de dispositivos como el MacBook o, incluso, la Smart Cover. ¿En qué consiste esta patente de Apple? La patente, que Apple registró a principios de este año, nos muestra varios escenarios de uso de un material flexible que podría recubrir la carcasa de portátiles como el MacBook y que, incluso, podría estar presente en la Smart Cover o en los cables de nuestros audífonos. Un material flexible que permitiría que los dispositivos fuesen más ligeros a la vez que robustos puesto que evitaría cualquier tipo de junta o punto de unión en sus carcasas y, desde el punto de vista del usuario, parecerían "una sola pieza". Si observamos un ordenador portátil cualquiera, éste presenta un par de bisagras que sirven para sostener la pantalla y unirla a la placa base. Evidentemente, del propio uso, las bisagras se terminan convirtiendo en un "punto débil" y en motivo de averías (pensemos que en la bisagra está el conexionado de la pantalla con la placa base), ya que es un punto de unión de las dos partes del dispositivo y, además, está sometido a estrés mecánico (abrir y cerrar el portátil, golpes, mal agarre del usuario, etc.). Según la patente de Apple, los de Cupertino han registrado un proceso de fabricación que permitiría realizar una serie de surcos en un material flexible (un polímero seguramente) para conseguir que el material pueda cerrarse como la tapa de un portátil. El resultado, desde un punto de vista estético, sería francamente bueno porque se podrían realizar ordenadores portátiles sin bisagras (la función la asumiría la propia carcasa) y daría la sensación de que pantalla y teclado están como "unidos en el aire". Prescindir de las bisagras permitiría hacer dispositivos más ligeros y, sobre todo, recuperar el espacio que ocupan estas uniones mecánicas. Aún así, no es el único caso de uso que Apple contempla para este material y, tal y como hemos comentado, también considera su función como protector de los cables de los audífonos (y evitar que estos se dañen con el uso) y en la Smart Cover del iPad. La Smart Cover para iPad incluye surcos que nos permiten doblar doblar esta carcasa y usarla a modo de atril; sin embargo, atendiendo a esta patente, creo que no sería descabellado pensar en una carcasa con muchas más posibilidades. Un Smart Cover mucho más flexible, capaz de adoptar más formas o posiciones que permitan al usuario trabajar de manera mucho más cómoda y natural (máxime si tenemos en cuenta que tablets como el iPad se han convertido en el dispositivo principal de trabajo de muchos profesionales de todo el mundo). Hace tiempo que Apple explora, al igual que otros fabricantes, la senda de la electrónica flexible; dispositivos electrónicos como pantallas, teclados o baterías que se pueden estirar o enrollar y que recuperan, de manera natural, su forma original sin perder funcionalidades. Un objetivo que ya no es una utopía y que, durante el pasado CES, ya comenzó a verse en forma de primeros prototipos y dispositivos de mercado. http://alt1040.com/2013/08/apple-patenta-material-flexible-bisagras?utm_source=self&utm_medium=nav&utm_campaign=lo+ultimo+single

|

|

|

|

|

230

|

Foros Generales / Noticias / NSA robó 56 mil correos privados de ciudadanos estadounidenses

|

en: 23 Agosto 2013, 00:21 am

|

La NSA recopiló alrededor de 56 mil correos electrónicos domésticos de ciudadanos estadounidenses entre 2008 y 2011. Lo explica un documento judicial desclasificado y reafirma la omnipotencia con la que operaba la Agencia de Seguridad Nacional. Se ha desclasificado un documento judicial de 86 páginas, escrito en 2011, en el que se explica cómo la NSA recopiló alrededor de 56 mil correos electrónicos domésticos de estadounidenses, sin ninguna relación con el terrorismo, entre 2008 y 2011. En ese documento, el juez del Tribunal de Vigilancia de Inteligencia Extranjera, expresa su consternación antes las declaraciones engañosas del gobierno y daba a entender que la NSA, posiblemente, violó una ley penal espiando a los ciudadanos estadounidenses. Los datos publicados en este documento complementan los números que publicábamos, hace muy pocos días, sobre violación de la ley de privacidad por parte de la NSA. El documento fue redactado en 2011 y desclasificado el día de ayer por James Clapper, Director Nacional de Inteligencia y publicado, junto a otros en un Tumblr. El documento recoge que la NSA recopilaba entre 20 y 25 millones de correos electrónicos al año, de los cuales 56 mil eran enviados por ciudadanos estadounidenses sin ningún tipo de relación con el terrorismo o temas de seguridad. El programa de vigilancia fue declarado inconstitucional en 2011 por la Corte de Vigilancia de Inteligencia Foránea (FISA), encargada de supervisar y autorizar la actividad de la NSA. El juez John D. Bates formaba parte de la Corte FISA y declaraba, en el documento desclasificado, su descontento con el programa estadounidense: La adquisición de ese tipo de comunicaciones, que improbablemente pueden tener valor de inteligencia, obviamente no ayuda por sí misma al objetivo del Gobierno de obtener, producir y diseminar información de inteligencia extranjera. La propia NSA fue la que alertó a la Corte FISA del error cometido, así lo declaran funcionarios de inteligencia en el Washington Post. En 2012, la NSA dice haber eliminado todos los correos electrónicos de los estadounidenses recopilados anteriormente. La omnipotencia con la que opera la NSA es tremenda: según el documento, capturaban más de 250 millones de comunicaciones al año. La gran mayoría (91%) se obtenía gracias a PRISM de Google, Yahoo, AOL, etc. Aunque era de las conexiones de los propios estadounidenses de dónde capturaban la mayor parte del tráfico. En busca de comunicaciones extranjeras, almacenaban y analizaban los datos, pero, debido a "dificultades técnicas", les era imposible distinguir entre comunicaciones externas y comunicaciones privadas entre estadounidenses. http://alt1040.com/2013/08/nsa-correos-electronicos |

|

|

|

|

|

| |

|