| |

|

21

|

Foros Generales / Noticias / La app con la que los manifestantes de Hong Kong burlan la censura china

|

en: 30 Septiembre 2014, 22:35 pm

|

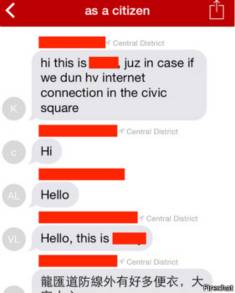

Los manifestantes pro democracia que bloquean las calles de Hong Kong desde la semana pasada encontraron en una aplicación telefónica una nueva manera de comunicarse sorteando las dificultades de las autoridades, que han censurado las imágenes y noticias de las protestas.  Manifestantes alzan sus teléfonos celulares durante una protesta en Hong Kong el 29-09-2014. Los manifestantes buscaron una alternativa despúes de ver que el sitio Instagram había sido bloqueado en China y que muchos más mensajes de lo habitual eran censurados en el sitio chino de microblogging Sina Weibo, similar a Twitter. Además, el domingo circularon rumores en Hong Kong de que las autoridades de esta región administrativa especial planeaban apagar las redes de telefonía de la ciudad. Como consecuencia, en apenas 24 horas 100.000 personas en Hong Kong descargaron una aplicación telefónica que les permite comunicarse entre sí aun sin tener acceso a cobertura telefónica ni a internet. Mensajes en cadena  Intercambio entre usuarios de Firechat durante las protestas de Hong Kong. Haciendo uso de las tecnologías de Bluetooth y WiFi presentes en los teléfonos inteligentes, los manifestantes se están comunicando a través de Firechat. Esta aplicación permite que los mensajes se vayan expandiendo como en cadena, saltando de un usuario a otro cercano. Dentro de la aplicación, las conversaciones se distribuyen por tema o por cercanía con otros usuarios. Y los mensajes pueden ser compartidos anónimamente. Manifestantes con su teléfono celular durante protestas en Hong Kong El domingo hubo un momento en que 33.000 personas en Hong Kong estaban utilizando la aplicación a la vez. Este sistema es particularmente eficaz cuando hay grandes cantidades de gente concentradas en un mismo lugar, como en un festival de música o en una protesta. Micha Benoliel, director ejecutivo de Open Garden, la empresa que creó la aplicación, le confirmó a la BBC el enorme aumento de descargas de Firechat desde Hong Kong. El domingo hubo un momento en que 33.000 personas en Hong Kong estaban utilizando la aplicación a la vez.  El domingo hubo un momento en que 33.000 personas en Hong Kong estaban utilizando la aplicación a la vez. Tecnología para protestas y emergencias La aplicación Firechat ya había disfrutado de cierto protagonismo a principios de año, durante otras protestas en Taiwán y en Irán. Pero nunca antes a esta escala, le dijo Benoliel a la BBC. El uso de esta tecnología "fuera de red" se ha popularizado en los últimos años en distintas protestas multitudinarias de todo el mundo y cobró fuerza durante la primavera árabe.  En cada ola de manifestaciones se vuelve popular una aplicación diferente, pero todas tienen la misma tecnología de fondo. En cada país o en cada ola de manifestaciones se puede volver popular una aplicación diferente, pero todas tienen la misma tecnología de fondo. Algunas, como Zello, que se usó en protestas en Venezuela, funcionan como una aplicación de radio o walkie-talkie para móviles, que puede usarse via Bluetooth. Esta tecnología también se está explorando en proyectos de ayuda humanitaria en casos de emergencia en los que la red de telefonía está caída. El proyecto Serval, por ejemplo, concebido a partir de la situación en Haití tras el terremoto de 2010, quiere que en el futuro los usuarios de teléfono en una situación de emergencia puedan hacer llamadas y enviar archivos o mensajes de texto a otros usuarios cercanos. Además de la comunicación "fuera de red", hay otras aplicaciones útiles en situaciones de protestas o censura, como Silent Voice, Silent Text, Open Garden o Freenet, entre otras. Estas aplicaciones sí requieren de una concexión a internet para funcionar, pero permiten cifrar la información del usuario para ocultar su localización o el contenido de lo que comparte. http://www.bbc.co.uk/mundo/noticias/2014/09/140930_tecnologia_hong_kong_app_protestas_ig |

|

|

|

|

22

|

Foros Generales / Noticias / Bancos de EE.UU. equipan autos comprados a crédito con el 'botón de la muerte'

|

en: 30 Septiembre 2014, 22:25 pm

|

Bancos estadounidenses han equipado a los automóviles comprados a crédito con el 'botón de la muerte'. Esto permite a sus empleados bloquear remotamente el sistema de encendido de los vehículos de los clientes que dejen de pagar las cuotas.  Según informa 'The New York Times', el nuevo dispositivo ya está instalado en unos dos millones de coches en EE.UU. En caso de retraso con las cuotas el sensor da señales de luz y sonido para recordar a su dueño la necesidad de pagar la deuda. Si el deudor no responde, el prestamista puede apagar de forma remota el motor de su auto y evitar que vuelva a encenderse. No obstante, la legalidad de la instalación de tales sistemas es cuestionable debido a que el bloqueo puede ocurrir durante el movimiento y crear una situación de emergencia en la carretera. Además, en varios casos, el motor fue apagado cuando el conductor apresuradamente transportaba a un enfermo al hospital. Por su parte los creadores del bloqueo remoto de la compañía Imetrik, unos de los proveedores del polémico sistema, afirman que sus aparatos —de un valor aproximado de 100 dólares— pueden desactivar el encendido sólo en los vehículos apagados. Los diseñadores también destacan que algunos de los dispositivos vienen con módulos GPS, que permiten realizar un seguimiento de la ubicación del automóvil para bloquear su motor en zonas seguras. Cabe señalar que para las personas con un mal historial de crédito, el consentir la instalación del bloqueo es la única manera de comprar un coche a plazos. Según la revista 'Forbes', una cuarta parte del crédito de autos obtenido por los estadounidenses en 2013 se clasificó como "préstamo de alto riesgo", ya que sus titulares previamente habían tenido préstamos impagados. http://actualidad.rt.com/economia/view/141811-bancos-eeuu-autos-botones-muerte |

|

|

|

|

23

|

Foros Generales / Foro Libre / China revela la verdadera razon de la campaña de EE.UU contra el Estado Islámico

|

en: 30 Septiembre 2014, 22:21 pm

|

EE.UU. tiene razones ocultas para bombardear las posiciones de la milicia yihadista del Estado Islámico, sostienen medios chinos. La campaña antiterrorista es un mero pretexto para derrocar al presidente sirio Bashar al-Assad.  La coalición internacional presidida por Washington realiza ataques aéreos en Siria sin que haya una resolución del Consejo de Seguridad de la ONU al respecto y también sin el consentimiento de Damasco: se llevan a cabo con el pretexto de la lucha contra el terrorismo, pero es evidente que el objetivo último –después de acabar con la organización terrorista– es derrocar al régimen de Assad, insiste el portal chino de noticias Sina Military según recoge Want China Times. "China no está cayendo en ese plan enrevesado de EE.UU.", asegura el portal. De acuerdo con Sina Military, los verdaderos motivos de EE.UU. "se deducen razonablemente" de un simple análisis de sus intereses y la historia moderna del juego geopolítico. "Washington dirige su atención a Oriente Medio después de enturbiar con éxito la situación entre Rusia y Ucrania a principios de este año. […] Ahora está aprovechando el caso del Estado Islámico para alinear sus intereses en Oriente Medio", sostiene el portal, que acentúa que Washington ya cuenta con el apoyo de varios países europeos y la Liga Árabe. China rechaza involucrarse en el juego de EE.UU., subraya Sina Military, que explica por qué es así: "Washington busca hacerse amigo de Pekín solo porque quiere poner fin al continuo apoyo de China a Rusia". El portal acentúa que Pekín ya rechazó la propuesta de la Administración de Obama de unirse a su alianza militar contra el Estado Islámico basándose en su política de no interferencia en los asuntos internos de otros países. Menciona, además, que China ya anunció que no participará ni apoyará las sanciones occidentales contra Rusia. De acuerdo con el citado portal, en los últimos tiempos Washington está aumentando su presión contra Pekín. Pone como ejemplos una cooperación más tensa con Japón, con el que China está en conflicto a propósito de las islas Diaoyu (Senkaku) y los planes de levantar el embargo contra las ventas de armas a Vietnam (país con el que Pekín también mantiene una disputa territorial). Sin embargo, frente a esta "ofensiva" China no ha de hacer nada: solo seguir el camino en el que se encuentra ahora y "permanecer en calma", ya que EE.UU. por sí mismo "está perdiendo el control sobre su ritmo", concluye Sina Military. http://actualidad.rt.com/actualidad/view/141850-china-eeuu-rivalidad-estado-islamicohttp://mil.news.sina.com.cn/http://www.wantchinatimes.com/news-subclass-cnt.aspx?cid=1101&MainCatID=11&id=20140930000023 |

|

|

|

|

24

|

Foros Generales / Noticias / Cómo enviar millones por internet sin dejar rastro

|

en: 24 Septiembre 2014, 05:52 am

|

¿Qué pasa cuando la tecnología se cruza con los intereses de gobiernos, grupos extremistas, criminales y ciudadanos? ¿cuando la misma herramienta que protege tu anonimato en internet podría ser utilizada por los activistas de Estado Islámico?  Amir Taaki lo sabe. Es uno de los programadores clave detrás de una herramienta que podría esconder la identidad de la gente que hace transacciones económicas por internet utilizando la criptomoneda Bitcoin. Taaki creó junto a su amigo Cody Wilson, conocido por su impresión en 3D de una pistola, el Dark Wallet, algo así como un monedero clandestino para ser utilizado en la red oscura. El objetivo de este monedero es hacer que las transacciones en bitcoins sean prácticamente imposibles de rastrear. Tanto el gobierno de Estados Unidos como las autoridades bancarias europeas están estudiando cómo regular el uso de esta criptomoneda y están particularmente preocupados por la creación de Taaki y Wilson, que podría ser utilizada para el lavado de dinero. Esos temores se intensificaron recientemente cuando un blog sobre tecnología que apoyaba la misión de Estado Islámico en Siria e Irak publicó y compartió información detallada sobre cómo mantener el anonimato en internet. El blog ofrecía una guía paso a paso sobre cómo utilizar Tor, uno de los buscadores utilizados para conectarse con la llamada "red oscura", y redes privadas virtuales (VPNs por sus sigles en inglés) para esconder la ubicación e identidad de los ususarios, o sus direcciones de IP. En el manual de instrucciones sobre cómo mantenerse escondido en la red se presentaba el monedero oscuro como una opción para "enviar instantáneamente millones de dólares en Bitcoins desde Estados Unidos, Reino Unido, Sudáfrica, Ghana, Malasia, Sri Lanka o cualquier otro sitio directamente a los bolsillos de los mujahidin (o milicianos islamistas)". "Es simple, fácil, y le pedimos a Alá que apremie su desarrollo para usarlo", decía el blog. El monedero oscuro involucra una tecnología entre pares llamada en inglés "trustless mixing", algo así como una "mezcla sin confianza", donde una transacción se mezcla con otras que se hagan al mismo tiempo. Escaleras manchadas de rojo Aunque la revista Forbes lo incluyó en la lista de futuros multimillonarios, Taaki pasa su tiempo viviendo en campamentos de okupas por toda Europa. Actualmente está viviendo en el centro de Londres en una casa ocupada que fue utilizada como lugar de reuniones para las protestas contra el G8 el año pasado. Mientras hablamos señala las manchas en las escaleras que dejaron las bombas de pintura que entonces le lanzaron a la policía. En una sala sin apenas decoración, Taaki se sienta junto a un grupo de amigos: son diseñadores y programadores que quieren sacar adelante el proyecto de la billetera clandestina. También hay un inversor en Bitcoins y un periodista de tecnología. Y sentado en el suelo sobre unos cojines está Peter Todd, uno de los principales desarrolladores de la idea del Bitcoin. En una de las paredes de la sala se puede leer una antigua dirección del sitio Silk Road, uno de los pioneros en el comercio clandestino en internet, ya clausurado por el gobierno estadounidense. Tecnología para todos, incluidos los extremistas Cuando le preguntamos a Taaki si él se sentía cómodo con la idea de que su proyecto pudiera ser utilizado por los activistas de EI, su respuesta fue clara. "Sí. De hecho yo cerré mi cuenta de Twitter porque ellos estaban cerrando las cuentas relacionadas con EI". Y añadió: "No creo que censurar información sea el camino". "No puedes impedirle a la gente que use la tecnología por tus prejuicios personales. Nosotros defendemos los sistemas libres y abiertos, donde todos pueden participar, sin importar quién seas". Peter Todd concuerda: "Creo que obviamente los terroristas lo usarán, pero los beneficios ciertamente superan el riesgo". "Los terroristas usan internet, los terroristas usan la libertad de expresión y hemos asumido que eso es un sacrificio que debemos aceptar". Raíces anárquicas No es una opinión que complazca a mucha gente, pero estos fuertes ideales libertarios impulsan el lado político del movimiento Bitcoin. Por un lado, cada vez hay más presión hacia una regulación por parte de quienes desean que Bitcoin se convierta en un mecanismo de pagos convencional. Por otro lado están los programadores que están tratando de conservar sus raices anárquicas. Entre las iniciativas de regulación actuales en Estados Unidos está la introducción en nueva York de la licencia Bit, que te permite hacer negocios utilizando Bitcoins, una facilidad a la que se oponen los programadores de Dark Wallet. Jamie Bartlett, académico y autor de Dark Net, o la red oscura, pasó tiempo con los creadores de la billetera clandestina en su antiguo centro de operaciones en Calafou, España. "Los extremos libertarios del movimiento de los Bitcoins son de hecho increiblemente importantes", dijo Bartlett. "Muchos de esos individuos se han mantenido fieles al espíritu original de Bitcoin, que era un proyecto político para tratar de quitarle poder sobre la moneda y las tasas de interés a los bancos centrales". Los programadores de Dark Wallet quieren que su tecnología sea utilizada de manera subversiva, aún sabiendo que podría ser más útil que el dinero en metálico en las manos de un grupo como Estado Islámico (EI). Libres de escrutinio Si las transacciones de Bitcoin sí acaban en manos de los milicianos de EI, entonces habrá más llamados por parte de los gobiernos para su regularización. "Si llega a suceder que ISIS usa Bitcoin o el Dark Wallet o cualquier otra tecnología de este tipo, entonces la opinión pública y la preocupación ciudadana sobre estas tecnologías cambiará dramáticamente", asegura Bartlett. "Los gobiernos empezarán a ejercer regulaciones mucho más duras y la opinión pública también se volverá en contra del programa, así que sus vidas se volverían mucho más difíciles, especialmente porque son tan abiertos que realmente no les importa en absoluto quién usitliza su tecnología", comenta. "Esto va más allá de Bitcoin. Estos chicos están realmente tratando de cambiar la manera como funciona internet y hay una posibilidad de que lo logren". Para el equipo de Dark Wallet, el objetivo de ser libres de todo escrutinio está por encima de cualquier otro interés, y eso encaja con lo que ellos ven como un paisaje geopolítico que está cambiando. "El cambio es algo inevitable. Estamos hablando del levantamiento de movimientos ideológicos", dice Taaki. "Nos guste o no vamos a tener que lidiar con esta nueva realidad, y vamos a tener que trabajar con la tecnología de esta nueva realidad". http://www.bbc.co.uk/mundo/noticias/2014/09/140921_tecnologia_billetera_clandestina_jgc |

|

|

|

|

25

|

Foros Generales / Noticias / Alibaba hace caer el precio de las bitcoins

|

en: 23 Septiembre 2014, 19:03 pm

|

El precio de la moneda virtual ha sufrido una importante caída al verse afectada por la llegada a los mercados de las acciones de la empresa de ecommerce Alibaba. Los días de gloria de bitcoin quedan atrás y la moneda virtual vive tiempos díficiles, en parte como consecuencia de la aparición en Wall Street de Alibaba. Bitcoin no asimiló bien el viernes el debut de Alibaba y descendió hasta su precio más bajo desde abril de este año al cotizar en los 390 dólares. Desde IBTimes revelan que para los brokers europeos y chinos que normalmente comercian con Bitcoins los últimos días han estado copados por la OPI de Alibaba, de manera que parte del dinero que dedicaban a invertir en la criptomoneda lo han gastado en adquirir acciones del gigante chino. Ante ese panorama, parece que el dinero que voló de bitcoin y fue a parar a los títulos de Alibaba no regresará a la moneda virtual mientras la empresa de comercio electrónico se mantenga con buenos resultados. Por último, también hay que tener en cuenta para explicar la bajada del precio de la moneda virtual, que las empresas no acuden a las plataformas de intercambio de bitcoins para comerciar con ellas, ya que en esos servicios es muy complicado y arriesgado operar, por lo que prefieren recurrir a los brokers. http://www.siliconnews.es/2014/09/22/alibaba-hace-caer-el-precio-de-las-bitcoins/ |

|

|

|

|

26

|

Foros Generales / Foro Libre / Trece años después del 11 de Septiembre, persiste la ceguera

|

en: 20 Septiembre 2014, 22:03 pm

|

Thierry Meyssan fue el primero en demostrar que lo que nos decía la versión oficial sobre el 11 de Septiembre era imposible y en llegar a la conclusión de que aquellos hechos iban a ser utilizados para justificar una profunda modificación de la naturaleza y la política del régimen estadounidense. Desde entonces, la mayoría de sus lectores siguen profundamente interesados en lo que sucedió aquel día mientras que el propio Meyssan ha seguido adelante, comprometiéndose en contra del imperialismo en Líbano, en Libia y actualmente en Siria. En este artículo, Thierry Meyssan refiere nuevamente los hechos de aquel día. Los acontecimientos del 11 de Septiembre de 2001 se mantienen en la memoria colectiva bajo la apariencia que les dieron los medios de prensa: atentados de enorme envergadura perpetrados en Nueva York y Washington. Pero aún siguen manteniéndose ocultos los objetivos del poder, que sufrieron un profundo cambio aquel día. Cerca de las 10 de mañana, cuando ya habían tenido lugar los atentados contra el World Trade Center y el Pentágono, el consejero antiterrorista de la Casa Blanca Richard Clarke puso en marcha el programa de «Continuidad del Gobierno». El objetivo de ese programa es tomar el lugar del poder ejecutivo y del poder legislativo estadounidenses en caso de destrucción provocada por una guerra nuclear. No había por lo tanto ninguna razón para ponerlo en marcha aquel día. Pero a partir de su aplicación, el presidente George W. Bush fue depuesto de sus funciones, que pasaron a manos de un gobierno militar. Durante todo aquel día, el Poder Militar puso bajo su control a los miembros del Congreso de Estados Unidos y sus respectivos equipos de trabajos manteniéndolos detenidos en dos bunkers de alta seguridad que se hallan cerca de Washington, Greenbrier Complex (en Virginia Occidental) y Mount Weather (en Virginia). Los militares no devolvieron el poder a los civiles hasta el final del día y el presidente Bush pudo dirigirse a sus conciudadanos hacia las 20 horas. El hoy ex presidente George W. Bush estuvo vagando por el país durante todo el día. Estuvo en 2 bases militares y en ambas exigió que le trajeran un vehículo blindado para no atravesar la pista a pie, porque temía que lo abatiese alguno de sus propios soldados. El presidente Vladimir Putin, quien estuvo todo el día tratando de hablar con él por teléfono –para evitar un malentendido y que surgiese algún tipo de acusación contra Rusia– nunca pudo ponerse en contacto con él. Hacia las 16 horas, el entonces primer ministro de Israel, Ariel Sharon, apareció en televisión para decirles a los estadounidenses que los israelíes conocían los horrores del terrorismo desde hacía mucho y que compartían el dolor del pueblo de Estados Unidos. Y de paso anunció que los atentados habían terminado, algo que sólo podía saber estando implicado en ellos. Podemos seguir discutiendo eternamente sobre las innumerables incoherencias de la versión oficial de los atentados del 11 de Septiembre. Pero hay un hecho en particular que resulta indiscutible: el «Programa de Continuidad del Gobierno» fue activado sin que hubiese razón para ello. En cualquier país del mundo, la destitución del presidente y el arresto de los parlamentarios por parte de las fuerzas armadas tiene un solo nombre: es un golpe de Estado militar. Algunos argumentarán que George W. Bush recuperó sus prerrogativas presidenciales al final de aquel mismo día. Es interesante saber que eso es precisamente lo que aconsejaba el neoconservador israelo-estadounidense Edward Luttwak en su Manual del golpe de Estado. Según Lutwak, un buen golpe de Estado es aquel en el que nadie se da cuenta de que se ha producido un golpe de Estado porque mantiene en el poder a quienes lo ejercen… pero les impone una nueva política. Aquel día se impuso el principio del estado de urgencia permanente en Estados Unidos, principio que rápidamente se tradujo en actos con la adopción de la USA Patriot Act. Y también se impuso el principio de las guerras imperialistas, que fue consagrado en pocos días por el presidente George W. Bush en Camp David: Estados Unidos tenía que atacar Afganistán, Irak, Libia y Siria –utilizando el Líbano en el caso de Siria– así como Sudán, Somalia y, finalmente, Irán. Hasta este momento sólo ha podido concretarse la mitad de ese programa. El presidente Obama anunció anoche [11 de septiembre de 2014] su decisión de continuar su aplicación en Siria. Hace 13 años, la mayoría de los aliados de Estados Unidos se negaron a ver lo que ya era evidente, privándose por lo tanto a sí mismos de la posibilidad de anticipar la política de Washington. Si es cierto que sólo el tiempo permite ver claramente la verdad, estos 13 años deben haber aclarado las cosas: se ha concretado todo lo que yo anunciaba, todo lo que mis contradictores calificaban de «antiamericanismo». Y, por ejemplo, mis contradictores se quedaron estupefactos cuando la OTAN se apoyó en al-Qaeda para derrocar la Yamahiria Árabe Libia. Estoy orgulloso de haber alertado al mundo sobre el golpe de Estado [que había tenido lugar en Estados Unidos] y sobre las guerras que iban a producirse a continuación. Pero me entristece ver que la opinión pública occidental se quedó empantanada en una discusión sobre la imposibilidad material de que la versión oficial sea cierta. Sin embargo, observo que hay elementos de aquel día que aún se mantienen ocultos, como el incendio que devastó las oficinas del Eisenhower Building, el anexo de la Casa Blanca o el misil disparado ante el World Trade Center y que fue grabado por una televisión de Nueva York La guerra sigue destruyendo los países musulmanes mientras que los occidentales, decididamente ciegos, siguen discutiendo sobre la caída de las torres. http://elespiadigital.net/index.php/tribuna-libre/6811-trece-anos-despues-del-11-de-septiembre-persiste-la-ceguera |

|

|

|

|

27

|

Foros Generales / Noticias / ¿Qué pasa cuando una ciudad es hackeada por completo?

|

en: 16 Septiembre 2014, 02:24 am

|

Después de décadas, llegó el momento que alcaldes y líderes de gobierno tanto temían: la ciudad de Chicago fue hackeada. Los semáforos no funcionan, las calles están en caos. La ciudad no tiene electricidad y está en manos de los hackers.  Los hackers controlan la ciudad de Chicago en el videojuego Watch Dogs, de Ubisoft. Este es el escenario del videojuego Watch Dogs, de Ubisoft, en el que los jugadores controlan a un habilidoso hacker que puede meterse en el sistema operativo urbano que controla la infraestructura de la ciudad. Pero no hablamos de ciencia ficción. Está ambientado en un Chicago del futuro cercano. A medida que las ciudades se vuelven más y más dependientes de la red y de omnipresentes sensores que controlan desde los semáforos hasta los contenedores de la basura, ¿podría suceder realmente? Fácil Mientras hacía investigación para el videojuego, el director de marca de Ubisoft, Thomas Geffroyd, se sorprendió de lo fácil que era hackear una ciudad. "Descubrimos que hay muchos sistemas que ya llevan en la ciudad 20 o 30 años y que fueron instalados sin tener en mente el tema de la seguridad", dijo. "Si encuentras un punto débil tienes acceso a todo, y es realmente fácil hackear el sistema, sólo tienes que utilizar un buscador que encuentre dispositivos en lugar de direcciones de web, y después sólo es cuestión de utilizar nombres de usuario y contraseñas estándar para entrar", explicó. Caos urbano Si hubiera querido, Cesar Cerrudo podría haber causado un gran caos. Este investigador descubrió una gran falla de seguridad en la conexión inalámbrica que permite la comunicación entre los sensores de tráfico y los semáforos: no estaba cifrada. Estos sistemas están instalados en unas 40 ciudades de Estados Unidos, incluidas San Francisco, Los Angeles y Nueva York, además de otras ciudades de todo el mundo. Los sensores envían información sobre el tráfico a unas cajas que controlan los semáforos, para permitir que los tiempos se ajusten de acuerdo al flujo del tráfico. "Explotando la vulnerabilidades que yo encontré, un atacante podría causar atascos. Es posible hacer que los semáforos se queden en verde más o menos tiempo, que se queden en rojo o que non cambien", advirtió Cerrudo. "También es posible hacer que los carteles electrónicos den instrucciones falsas o muestren límites de velocidad errados", dijo. "Estos problemas de tráfico podrían causar verdaderos daños", advirtió, desde accidentes fatales hasta el bloqueo de la actividad de ambulancias, bomberos o policía que atienden llamadas de emergencia. El investigador dice que le comunicó su descubrimiento a los fabricantes del sistema y al departamento de seguridad nacional pero "no logré convencerlos de que era realmente un tema importante". Desde entonces los creadores trataron de mejorar la seguridad del sistema. Falta de especialistas Cuanto más dependientes de los sistemas digitales se vuelven las ciudades más grande es la necesidad de tener personal experto en seguridad que ponga a prueba los sistemas nuevos y actualice los viejos. "En estos momentos tenemos una falta de este tipo de gente, pero estamos haciendo lo posible para elevar la capacidad", dijo Ed Skoudis, fundador de Counter Hack, una organización que diseña, construye y opera simulaciones y desafíos en temas de seguridad. Pero probablemente no habrá falta de personal dispuesto a poner a prueba el sistema. "Desde hackers jóvenes que lo hacen porque pueden hasta estados que quieran poner de rodillas a una ciudad en particular, criminales que quieran facilitar, por ejemplo, su huida por la ciudad... hay muchas personas que podrían querer hackear los sistemas de una ciudad", enumera Ken Munro, hacker ético y experto en sistemas de control industrial conocidos en inglés como Scada. Por ahora hay cierto consuelo para las autoridades. "Las ciudades aún no están tan conectadas así que los daños de este tipo de ataques se limita a problemas localizados, a jóvenes cargándose los semáforos", dice Munro. Pero a medida que más y más ciudades invierten en sensores por toda la ciudad y en salas de control a las que llega toda la información generada, la posibilidad de un ataque de hackers se vuelve un problema mayor. "Si alguien consigue acceder a la sede de la informaciópn, ahí sí se vuelve el tema realmente escalofriante", concluyó. http://www.bbc.co.uk/mundo/noticias/2014/09/140911_tecnologia_ciudades_hackeadas_ig.shtml |

|

|

|

|

28

|

Foros Generales / Noticias / Filtran un plan secreto de EE.UU. para realizar espionaje industrial

|

en: 6 Septiembre 2014, 21:36 pm

|

El Gobierno estadounidense ha negado reiteradamente que esté realizando espionaje económico o industrial, del que acusa a China.  Pero un documento secreto filtrado por Edward Snowden muestra que la inteligencia de EE.UU. sí está contemplando vigilancias de este tipo. Un informe de la Oficina del Director de Inteligencia Nacional, fechado en 2009, está dedicado a las potenciales amenazas a las que EE.UU. podría enfrentarse en el futuro, por ejemplo, "de un bloque basado en China, Rusia, la India e Irán que desafía la supremacía de EE.UU." y las medidas que se pueden tomar al respecto. En el informe llamado 'Quadrennial Intelligence Community Review' una de las principales amenazas es un escenario en el que "las capacidades tecnológicas de corporaciones transnacionales extranjeras sobrepasen la de las corporaciones estadounidenses". "Tal situación presentaría una creciente y potencial desventaja permanente para EE.UU. en ámbitos cruciales como la energía, la nanotecnología, la medicina y la tecnología informática", sostiene el informe publicado por Intercept este viernes. El documento recomienda un "enfoque multifacético de recogida de información, incluidos secretos industriales. Se suponen "operaciones cibernéticas" para penetrar "centros secretos de innovación implantando programas (bots) que cumplan tareas automáticas y sensores en el software y hardware usado por investigadores y fabricantes extranjeros, y vigilando las redes interiores de centros de desarrollo e investigación extranjeros". Una de las partes de un ejemplo gráfico en el documento se refiere al uso del espionaje cibernético para impulsar la ventaja competitiva de las corporaciones estadounidenses. Esta incluye un escenario de que empresas indias y rusas colaboren en el desarrollo de una innovación tecnológica, mientras que la inteligencia estadounidense debe "realizar operaciones cibernéticas" contra las "instalaciones investigadoras" de dichos países, adquirir los secretos industriales y "evaluar cómo los hallazgos pueden ayudar a las industrias estadounidenses". En mayo pasado, el Departamento de Justicia de EE.UU. imputó a cinco empleados gubernamentales chinos el espionaje contra empresas estadounidenses. El fiscal general, Eric Holder, afirmó entonces que sus acciones "no tenían otro motivo que aventajar a las compañías estatales y otros intereses en China", añadiendo que es una "táctica que el Gobierno de EE.UU. condena rotundamente". "Lo que no hacemos, y lo hemos declarado muchas veces, es usar nuestra inteligencia extranjera para robar secretos comerciales a compañías extranjeras para dar ventaja competitiva o económica a las empresas estadounidenses", afirmó en septiembre del 2013 el Director de Inteligencia Nacional, James Clapper, respondiendo a las acusaciones de espionaje contra la petrolera brasileña Petrobras. http://actualidad.rt.com/actualidad/view/139423-filtran-plan-secreto-espionaje-industrial-eeuu |

|

|

|

|

29

|

Foros Generales / Noticias / Ex NSA EI utiliza las revelaciones de Snowden para evadir la inteligencia de E..

|

en: 5 Septiembre 2014, 17:05 pm

|

Los yihadistas del Estado Islámico están logrando evitar a EE.UU. utilizando cifrado revelada por Edward Snowden, aseguran varios exdirigentes de la NSA. "A raíz de la divulgación de los documentos de la NSA, los terroristas están cambiando la forma en que se comunican para evitar la vigilancia. Se mueven a plataformas de comunicaciones más seguras mediante el cifrado y evitando las comunicaciones electrónicas en conjunto. Esto es un problema para nosotros en muchas áreas donde tenemos poco personal y dependemos de comunicaciones interceptadas para identificar y desmantelar complots", reconoció Matthew Olsen, exconsejero general de la NSA y director del Centro Nacional de Contraterrorismo de EE.UU. "El cambio de prácticas y modelos de comunicación de los grupos terroristas tras las revelaciones de Snowden han afectado a nuestra capacidad para seguir y controlar a estos grupos", aseguró, en la misma línea, el general retirado Michael Hayden, que era jefe de la NSA el 11 de septiembre de 2001. Por su parte, el exsubdirector de la NSA Chris Inglis afirmó a 'The Washington Times' que el Estado Islámico está "claramente" usando las filtraciones de Snowden. "Después de publicar todos esos métodos o, al menos, algunos, sería imposible imaginar que, teniendo en cuenta lo inteligentes que son en el uso de las tecnologías y las comunicaciones para sus propios fines, no sepan que corren un riesgo al ser objetivo de los servicios de inteligencia de todo el mundo, incluidos los de EE.UU. Y hacen necesariamente lo que piensan que es mejor para defenderse", admitió Inglis. Sin embargo, el exsubdirector de la NSA no ha presentado aún ejemplos que avalen sus sospechas. http://actualidad.rt.com/actualidad/view/139356-nsa-eeuu-estado-islamico-snowden-inteligencia |

|

|

|

|

30

|

Foros Generales / Noticias / ¿Podrá tu rostro ser utilizado en tu contra?

|

en: 27 Agosto 2014, 01:10 am

|

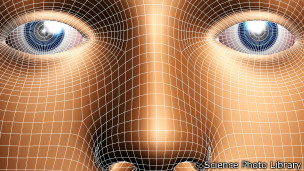

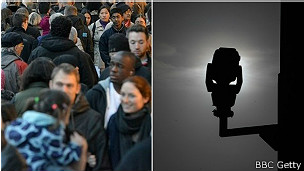

Parece un avance de última generación pero la tecnología de reconocimiento facial, que permite que las computadoras respondan ante los rostros humanos, lleva décadas dando vueltas. Lo que sí es diferente ahora es el nivel de sofisticación de los programas, que ya aspiran a reconocer hasta tu estado de ánimo.  Tu rostro puede ser grabado en cualquier lugar. ¿Cuantas veces no habrá ocurrido ya?, ¿quién lo habrá hecho? y ¿para qué? Pronto podrán, por ejemplo, discernir si estás prestando atención durante un curso a distancia por internet. La mayoría de los sistemas de reconocimiento facial trabajan analizando la geometría de la cara, es decir la distancia y ubicación de las facciones, y la textura, que comprende colores y tonos. Pero ambas propiedades pueden alterarse fácilmente. Un cambio de perfil, un sombrero, unas gafas, una barba, unas arrugas de más o una iluminación diferente podían confundir fácilmente a una máquina. Ya no es tan fácil. "Gafas espía" No sólo son las máquinas más tolerantes con una mala calidad de imagen, como la de los videos de las cámaras de seguridad. Además, ahora prestan un servicio cada vez más inmediato. Según informa el corresponsal de la BBC Greig Watson, el departamento de Estado de Estados Unidos hizo recientemente un pedido de 500 "gafas espías" X6. Quienes las usen podrán comparar las caras que están viendo con una base de datos de rostros, en tiempo real, mientras caminan por la calle. Pero las aplicaciones en el ámbito de la seguridad son sólo la punta del iceberg e inevitablemente los avances en esta tecnología han generado grandes recelos. No hace falta colaborar A diferencia de otras formas de identificación biométrica, como las huellas dactilares o los escáners de iris, en la tecnología de reconocimiento facial no es necesaria la colaboración del individuo. Tu rostro puede ser grabado en cualquier lugar. ¿Cuantas veces no habrá ocurrido ya? ¿quién lo habrá hecho? y ¿para qué?  La tecnología de reconocimiento facial no requiere colaboración del individuo. En Estados Unidos el FBI dispone de un programa biométrico integrado conocido como Next Generation Identification (NGI) diseñado, según las autoridades, para proteger la seguridad de la ciudadanía y de la nación Pero el grupo Electronic Frontier Foundation (EFF), que observa temas tecnológicos, dice que la base de datos NGI, que podría alcanzar 52 millones de rostros para 2015, combinará imágenes procedentes de fuentes criminales con datos de fuentes no criminales, como historiales laborales. La fundación también destaca los resultados de una investigación que indican que el reconocimiento facial se vuelve menos fiable cuanto mayor es la base de datos. "Una amenaza para la privacidad" Según la abogada senior de EFF Jennifer Lynch, "la tecnología de reconocimiento facial plantea amenazas críticas para las libertades civiles y de privacidad". "Las imágenes de nuestra cara pueden ser tomadas a distancia y de manera encubierta, además de repetidamente y a una escala masiva, mientras nos movemos en nuestro día a día por la esfera pública", explica. "Este tipo de seguimiento puede exponer detalles íntimos de nuestras vidas, detalles que no queremos que conozcan ni el gobierno, ni los cuerpos de seguridad, ni los comerciantes de información", dijo. Y son, quizás, los peligros comerciales de esta tecnología los que causan más preocupación, según Greig Watson.  Los abusos comerciales de esta tecnología son quizás los que más preocupan a sus detractores. Varias tiendas en Japón utilizaron sistemas pioneros con los que registraron información general sobre sus clientes, como la edad y el género, para armar una base de datos sobre quién compraba dónde y cuándo. Aunque sus ejecutores insistieron en que no combinaron esa información con una base de datos externa, admitieron que sí podían identificar a un cliente habitual. ¿Pero por cuánto tiempo resistirán las compañías la tentación de ir más allá? Según Noel Sharkey, profesor emérito de Inteligencia Artificial y Robótica de la Universidad de Sheffield, Inglaterra, "estamos poniendo herramientas en manos de autoridades que pueden expandir su alcance más allá de lo necesario", advirtió. Según el experto la tecnología del reconocimiento facial puede parecer benigna para algunas aplicaciones civiles y para agarrar a criminales peligrosos, pero la sociedad necesita urgentemente un debate público y discusiones parlamentarias con el fin de "regular esta tecnología mientras todavía nos queda un poco de privacidad". El siguiente paso: reconocer tu estado anímico La publicidad dirigida a un individuo en particular ya es un hecho en internet, donde las páginas web habituales recuerdan lo que los usuarios compraron en el pasado y sugieren otros productos que puedan ser de su interés. El salto desde el email, el celular o la página web a un anuncio en la esfera pública está varios pasos más allá, pero no muy lejos. En noviembre de 2013 la compañía Amscreen instaló en más de 500 gasolineras de Tesco en Reino Unido unas pantallas de publicidad que detectaban la edad y el género de los clientes antes de anunciar productos dirigidos a su segmento social. "Una vez que especificamos que nada era grabado se calmó el furor y la sensación que estaban siendo espiados, todos siguieron haciendo lo suyo", dijo Mike Hemmings, director de marketing de Amscreen. "Nuestro próximo paso es incorporar estados de ánimo, de manera que podamos verte y decir "estás feliz", con lo cual es más probable que compres este tipo de productos, o "estás triste" y el anuncio pueda reaccionar a tu humor", avanzó Hemmings. http://www.bbc.co.uk/mundo/noticias/2014/08/140825_tecnologia_reconocimiento_facial_ig.shtml |

|

|

|

|

|

| |

|