Últimas Noticias Actualidad Tecnología Seguridad Informática

Últimas Noticias Actualidad Tecnología Seguridad Informática

Titulares

Titulares

Protege tu privacidad ocultando archivos y carpetas con Folder Lock

Protege tu privacidad ocultando archivos y carpetas con Folder Lock Advierten de una grave laguna de seguridad que afecta a los millones de usuarios de WhatsApp (y que es imposible de repa

Advierten de una grave laguna de seguridad que afecta a los millones de usuarios de WhatsApp (y que es imposible de repa Ingenuity, el helicóptero de Perseverance en Marte, necesita una actualización de software para poder volar

Ingenuity, el helicóptero de Perseverance en Marte, necesita una actualización de software para poder volar Alertan de un nuevo fallo de WhatsApp que permite bloquear cualquier cuenta (y solo necesitan saber el teléfono de su ví

Alertan de un nuevo fallo de WhatsApp que permite bloquear cualquier cuenta (y solo necesitan saber el teléfono de su ví El bitcóin bate un nuevo récord de cotización al superar los 62.000 dólares

El bitcóin bate un nuevo récord de cotización al superar los 62.000 dólares Se buscan 'hackers'

Se buscan 'hackers' Una campaña de phishing suplanta a la Agencia Tributaria ¡Cuidado!

Una campaña de phishing suplanta a la Agencia Tributaria ¡Cuidado! Reportan un fallo en el funcionamiento de Facebook e Instagram en varios países

Reportan un fallo en el funcionamiento de Facebook e Instagram en varios países Android ya soporta oficialmente Rust

Android ya soporta oficialmente Rust "¿Se creen por encima de la ley?": Facebook 'quita hierro' a la filtración de datos de 533 millones de usuarios (pero no

"¿Se creen por encima de la ley?": Facebook 'quita hierro' a la filtración de datos de 533 millones de usuarios (pero no63 64 65 66 67 68 69 70 71 72

Noticias

Protege tu privacidad ocultando archivos y carpetas con Folder Lock

Protege tu privacidad ocultando archivos y carpetas con Folder Lock

Estar conectado permanentemente a Internet nos proporciona enormes ventajas tanto para trabajar como para disfrutar de momentos de ocio. Sin embargo, el estar conectados a Internet también puede provocar que nuestros datos estén en riesgo constante. Aunque tengamos instalados un antivirus la seguridad es suficiente. Es por ello que, si queremos proteger de forma segura nuestros archivos y carpetas más importantes, podemos hacer uso de una herramienta como Folder Lock, sobre la cual os pasamos a hablar a continuación.

Folder Lock es un software desarrollado para proteger de forma segura nuestros archivos más confidenciales. Funciona no solo con los ficheros que tengamos en el disco duro. sino que también es compatible con dispositivos de almacenamiento externos como pendrive, tarjeta de memoria, CD, etc. Esta aplicación se encargará de crear un directorio donde los archivos quedarán protegidos sin que nadie pueda acceder a ellos desde el Explorador de Windows.

Leer más

| Noticia publicada 18 Abril 2021, 23:30 pm por El_Andaluz |

Advierten de una grave laguna de seguridad que afecta a los millones de usuarios de WhatsApp (y que es imposible de repa

Advierten de una grave laguna de seguridad que afecta a los millones de usuarios de WhatsApp (y que es imposible de repa

La firma de ciberseguridad Traced ha revelado una grave falla en la seguridad de WhatsApp que está alimentando una creciente industria de seguimiento y acoso de los usuarios y que es imposible de reparar.

En un nuevo artículo titulado 'Cómo una laguna del estado de WhatsApp está ayudando a los acosadores cibernéticos', los expertos explican que, cuando alguien se conecta a la 'app' (es decir, la abre o la pone en primer plano), un indicador establece su estado como 'En línea'. El problema es que se trata de información pública, de manera que cualquier persona "puede utilizarla para crear un servicio que vigile este indicador de estado en línea".

Según Traced, una serie de servicios explotan esta vulnerabilidad, prometiendo a quien los utilice "confirmar si sus sospechas son realmente ciertas" cuando cree que su pareja le es infiel, o revelar el "estado en línea de su hijo o esposa". "Nuestro servicio le permite realizar un seguimiento del estado en línea de un usuario de WhatsApp, así como con quién está intercambiando mensajes de texto y a qué hora", asegura un tercer rastreador.

Leer más

| Noticia publicada 18 Abril 2021, 04:31 am por El_Andaluz |

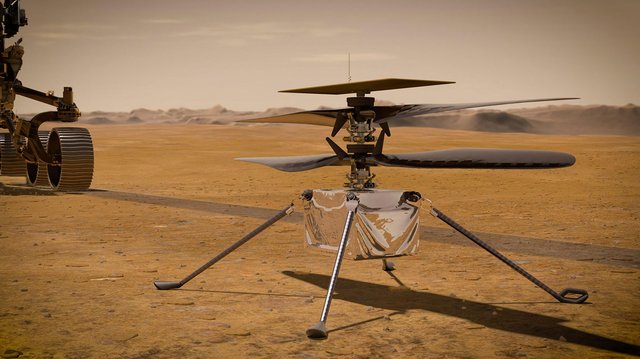

Ingenuity, el helicóptero de Perseverance en Marte, necesita una actualización de software para poder volar

Ingenuity, el helicóptero de Perseverance en Marte, necesita una actualización de software para poder volar

El primer vuelo de una aeronave con hélices fuera del planeta Tierra tendrá que esperar. La NASA ha decidido reprogramar el despegue del Ingenuity, que estaba previsto para el pasado domingo. El helicóptero de Perseverance en Marte necesita una actualización de software para realizar correctamente su primera misión en la atmósfera marciana.

La agencia aeroespacial estadounidense detectó un inconveniente en la prueba de vuelo del 9 de abril. En medio de la evaluación de desempeño del rotor de alta velocidad, se identificó un problema en el temporizador que monitorea la secuencia de comandos. Este actuó de acuerdo a su programación, pero envió una alerta al sistema y se puso en «modo seguro».

Tras varios días de análisis, el equipo del Laboratorio de Propulsión a Reacción (JPL) de la NASA concluyó que es necesario reinstalar el software de control de vuelo. Para ello, han retrasado el vuelo hasta, al menos, la semana próxima, que es cuando las tareas de reparación deberían estar concluidas.

Leer más

| Noticia publicada 14 Abril 2021, 04:18 am por El_Andaluz |

Alertan de un nuevo fallo de WhatsApp que permite bloquear cualquier cuenta (y solo necesitan saber el teléfono de su ví

Alertan de un nuevo fallo de WhatsApp que permite bloquear cualquier cuenta (y solo necesitan saber el teléfono de su ví

La cuenta de cualquier usuario de WhatsApp podría ser desactivada por piratas informáticos que solo necesitarán saber el número de teléfono de su posible víctima. La nueva laguna en el sistema de seguridad de la plataforma fue descubierta por los investigadores Luis Márquez Carpintero y Ernesto Canales Pereña y ha sido descrita con detalle por el experto en materia de seguridad informática Zak Doffman en la revista Forbes.

El fraude cibernético consta de dos fases. En un primer lugar, la víctima recibe un SMS o una llamada del sistema de mensajería con un código de seis dígitos, así como una notificación que le avisa de la solicitud del código y que le advierte que no lo comparta con nadie. Como el dueño del dispositivo no puede hacer nada con las claves enviadas, sigue utilizando la aplicación como si nada hubiera pasado.

Leer más

| Noticia publicada 13 Abril 2021, 14:26 pm por El_Andaluz |

El bitcóin bate un nuevo récord de cotización al superar los 62.000 dólares

El bitcóin bate un nuevo récord de cotización al superar los 62.000 dólares

El bitcóin ha alcanzado este martes una nueva cotización récord de 62.741 dólares por unidad, su máximo histórico hasta la fecha.

El valor del bitcóin subió hasta un 5 % esta jornada, mientras que su rival Ethereum también alcanzó una cotización récord de 2.205 dólares.

Grandes empresas como BNY Mellon, Mastercard o Tesla son algunas de las compañías que han invertido en criptomonedas o las han incorporado como medio de pago, impulsando así su repunte. El bitcóin ha aumentado más del doble de precio este año.

Leer más

| Noticia publicada 13 Abril 2021, 12:32 pm por El_Andaluz |

Se buscan 'hackers'

Se buscan 'hackers'

"Cazamos donde podemos, levantando las piedras y buscando en el desierto si hace falta". José Rosell tiene una empresa de 450 trabajadores y le cuesta encontrar empleados. Se dedica a la ciberseguridad, una profesión con mucha demanda, poca oferta y menos paro.

Salvaguardar la seguridad en internet es una necesidad relativamente nueva que ha sufrido una explosión en los últimos años, avivada por la pandemia. Un nicho de empleo donde se rifan a los profesionales, los "pescan" desde el extranjero y en el que las universidades se van poniendo poco a poco las pilas.

El fenómeno traducido en datos apuntala lo que perciben empresarios, profesores y trabajadores. Según el estudio de 2020 de referencia en este campo, el del consorcio estadounidense ISC, en España hay actualmente alrededor de 29.000 profesionales en ciberseguridad, pero se necesitan cuatro veces más, 122.000.

Leer más

| Noticia publicada 11 Abril 2021, 02:31 am por El_Andaluz |

Una campaña de phishing suplanta a la Agencia Tributaria ¡Cuidado!

Una campaña de phishing suplanta a la Agencia Tributaria ¡Cuidado!

El Instituto Nacional de Ciberseguridad (INCIBE) ha alertado de una campaña de envío de correos electrónicos fraudulentos que suplantan a la Agencia Tributaria para difundir malware aprovechando los días de inicio de la campaña de la Renta.

La campaña anual para ponerse al día con la Hacienda pública comenzó esta semana en España y como se viene repitiendo año tras año, los ciberdelincuentes intentan aprovecharla en su propio beneficio con una campaña de phishing.

En dicha campaña, el correo tiene como asunto: « Acción fiscal». En el cuerpo del mensaje se solicita al usuario que acceda a la Sede Electrónica o descargue un archivo PDF para acceder a una supuesta información fiscal dirigida al destinatario del correo. Tanto el supuesto enlace de acceso a la Sede Electrónica como el de descarga del PDF redirigen al usuario a una página web donde se descargará el malware. El nombre del archivo malicioso tiene un nombre aleatorio, aunque sigue el mismo patrón: « 9 números aleatorios + .zip».

Leer más

| Noticia publicada 11 Abril 2021, 01:53 am por El_Andaluz |

Reportan un fallo en el funcionamiento de Facebook e Instagram en varios países

Reportan un fallo en el funcionamiento de Facebook e Instagram en varios países

Las plataformas Facebook e Instagram han registrado este jueves problemas de funcionamiento en varios países del mundo, entre ellos EE.UU., Canadá, la República Checa, Grecia, Brasil, Nueva Zelanda y Rusia, según datos de la página web Downdetector.com, que monitorea los fallos de las redes sociales.

La mayoría de los usuarios de Facebook informaron sobre el apagón total de la red social, mientras otros reportaron que no podían iniciar sesión o ver las noticias.

Mientras, los usuarios de Instagram dijeron que también tienen problemas con el 'news feed' y el inicio de sesión o no pueden acceder a su página web.

Leer más

| Noticia publicada 9 Abril 2021, 00:41 am por El_Andaluz |

Android ya soporta oficialmente Rust

Android ya soporta oficialmente Rust

Aunque siguen siendo dos de los lenguajes más usados y eficientes, C y C++ también son famosos por sus problemas de gestión de memoria. De hecho, el equipo que se encarga del desarrollo y mantenimiento de Android dentro de Google, ha expresado que los fallos de seguridad de memoria en C y C++ siguen siendo la fuente de errores en el código de Android más difíciles de abordar.

Esto es una de las razones por las que hace tiempo que Google no solo ha estado promoviendo el uso de lenguajes como Java y Kotlin, sino que ahora, AOSP (Android Open Source Project) soporta Rust como lenguaje para desarrollar el propio sistema operativo.

Desde el año 2017 que el equipo de desarrollo de Mozilla ya estaba realizando esfuerzos por incluir este soporte de manera no nativa pero con miras hacia el futuro.

Fuentes:

- https://www.genbeta.com/desarrollo/android-soporta-rust-oficialmente-como-lenguaje-programacion-para-su-desarrollo

- https://mozilla.github.io/firefox-browser-architecture/experiments/2017-09-21-rust-on-android.html

Leer más

| Noticia publicada 7 Abril 2021, 19:02 pm por WHK |

"¿Se creen por encima de la ley?": Facebook 'quita hierro' a la filtración de datos de 533 millones de usuarios (pero no

"¿Se creen por encima de la ley?": Facebook 'quita hierro' a la filtración de datos de 533 millones de usuarios (pero no

Facebook ha restado importancia a la noticia sobre la filtración de información personal de más de 533 millones de sus usuarios, que fue publicada de forma gratuita en línea, alegando que se trata de datos "antiguos" y que la vulnerabilidad relacionada con la filtración ya ha sido arreglada.

"Se trata de datos antiguos sobre los que se informó anteriormente, en 2019. Encontramos y solucionamos este problema en agosto de 2019", aseguró en su cuenta de Twitter la portavoz de Facebook Liz Bourgeois.

Leer más

| Noticia publicada 4 Abril 2021, 23:57 pm por El_Andaluz |

|

Conectado desde: 216.73.216.52

|

Titulares

Titulares