Últimas Noticias Actualidad Tecnología Seguridad Informática

Últimas Noticias Actualidad Tecnología Seguridad Informática

Titulares

Titulares

Descubren un importante fallo de seguridad en los paquetes RPM

Descubren un importante fallo de seguridad en los paquetes RPM Elon Musk anuncia que en agosto habrá Internet en casi todo el planeta gracias a la 'constelación' de satélites Starlink

Elon Musk anuncia que en agosto habrá Internet en casi todo el planeta gracias a la 'constelación' de satélites Starlink ¿Problemas con el disco duro o SSD? Soluciónalos con HDD Regenerator

¿Problemas con el disco duro o SSD? Soluciónalos con HDD Regenerator Se acabó actualizar dos veces al año: Windows 11 cambia de plan

Se acabó actualizar dos veces al año: Windows 11 cambia de plan Hackean el Instituto de Investigación nuclear de Corea del Sur aprovechando un fallo en VPN

Hackean el Instituto de Investigación nuclear de Corea del Sur aprovechando un fallo en VPN EE UU silencia 36 webs de medios vinculados a Irán por “distribuir desinformación”

EE UU silencia 36 webs de medios vinculados a Irán por “distribuir desinformación” Malware roba 26 millones de contraseñas de Windows

Malware roba 26 millones de contraseñas de Windows ¿Debo tener los programas del PC actualizados? Ventajas y problemas

¿Debo tener los programas del PC actualizados? Ventajas y problemas Pronto podrás actualizar PowerShell desde Windows Update

Pronto podrás actualizar PowerShell desde Windows Update Si aún guardas la clave de Windows 7 tendrás Windows 11 gratis

Si aún guardas la clave de Windows 7 tendrás Windows 11 gratis58 59 60 61 62 63 64 65 66 67

Noticias

Descubren un importante fallo de seguridad en los paquetes RPM

Descubren un importante fallo de seguridad en los paquetes RPM

Dmitry Antipov, un desarrollador de CloudLinux, ha descubierto un importante fallo de seguridad en el formato de paquetes RPM que permite llevar a cabo un proceso de actualización o parcheo con las claves de dichos paquetes revocadas o sin existir.

El origen del fallo de seguridad descubierto en RPM está, sorprendentemente, en los inicios de su desarrollo. El formato de paquetes, que es empleado por los espectros Red Hat (RHEL, CentOS, Fedora, AlmaLinux… ), SUSE (SLED, SLES y openSUSE) y Mandriva (Mageia, OpenMandriva Lx… ), vio la luz en 1995 de la mano de los programadores Marc Ewing y Erik Troan. En aquellos años lo importante no era tanto la seguridad como el hecho de que las cosas funcionaran, así que nos encontramos con aspectos que por entonces no se consideraban muy relevantes, pero que a día de hoy son críticos.

El enfoque de priorizar el funcionamiento sobre la seguridad provocó que el autor del primer commit de RPM fuera ‘root’, así que desde el repositorio de código no se puede saber si la persona que lo hizo fue Marc Ewing o Erik Troan. Es cierto que desde hace tiempo el enfoque ha cambiado y la seguridad es ahora una prioridad innegociable, pero a mediados de los 90 del siglo pasado las cosas eran diferentes.

Leer más

| Noticia publicada 2 Julio 2021, 23:28 pm por El_Andaluz |

Elon Musk anuncia que en agosto habrá Internet en casi todo el planeta gracias a la 'constelación' de satélites Starlink

Elon Musk anuncia que en agosto habrá Internet en casi todo el planeta gracias a la 'constelación' de satélites Starlink

El director ejecutivo de SpaceX, Elon Musk, anunció este martes que el servicio de Internet satelital de banda ancha Starlink estará disponible dentro de pocas semanas en casi todo el planeta.

"En agosto deberíamos tener conectividad global en todas partes, excepto en los polos", dijo Musk durante su intervención virtual en el Congreso Mundial de Telefonía Móvil que se celebra en la ciudad española de Barcelona. También indicó que en los próximos 12 meses el número de usuarios activos de ese servicio llegará al medio millón. El número de clientes "está creciendo rápidamente", agregó.

Leer más

| Noticia publicada 30 Junio 2021, 16:49 pm por El_Andaluz |

¿Problemas con el disco duro o SSD? Soluciónalos con HDD Regenerator

¿Problemas con el disco duro o SSD? Soluciónalos con HDD Regenerator

Uno de los elementos más importantes que forman parte de nuestro ordenador es nuestro disco duro. En él, además de instalar los distintos programas que usamos de manera habitual también almacenamos todo tipo de archivos importantes, como documentos, fotos, vídeos, etc. Es por ello que mantenerlos sanos y en perfecto sano debe ser toda una prioridad para nosotros. En caso de cualquier avistamiento de problemas, podemos utilizar una herramienta como HDD Regeneator, sobre la cual os vamos hablar a continuación.

Y es que uno de los principales problemas que nos podemos encontrar al usar nuestro disco duro mecánico, es la aparición de sectores de defectuosos. Esto es debido a que la superficie donde se encuentran grabados todos los datos de forma magnética es extremadamente sensible. Para poder reparar estos sectores y optar a la recuperación de datos deberemos de usar un potente programa que puede convertirse en todo un imprescindible tanto si tenemos un HDD como un SSD en nuestro PC.

Leer más

| Noticia publicada 26 Junio 2021, 15:49 pm por El_Andaluz |

Se acabó actualizar dos veces al año: Windows 11 cambia de plan

Se acabó actualizar dos veces al año: Windows 11 cambia de plan

Poco a poco vamos averiguando más cosas sobre Windows 11. El nuevo sistema operativo de Microsoft quiere cambiarlo todo dentro del ecosistema. Y sus novedades no serán solo estéticas, sino que también vamos a encontrarnos con una gran cantidad de cambios internos dentro del sistema que nos permitirán disfrutar al máximo de él, erradicando todos los problemas que, en el pasado, han manchado el nombre de Windows.

Con la llegada de Windows 10, Microsoft introdujo un nuevo plan de actualizaciones dentro de su sistema operativo. Hasta ahora, todos los años Windows 10 ha recibido dos actualizaciones al año, una cada 6 meses; una de ellas solía ser una actualización menos, de mantenimiento, y la otra una actualización de características con nuevas funciones.

Las actualizaciones de Windows han dado muchos problemas a los usuarios, y muchos quebraderos de cabeza a los usuarios. Por ello, de cara al planteamiento de la evolución de Windows 11, Microsoft ha tomado la decisión de cambiar el plan de actualizaciones de su sistema operativo. Y, por fin, podemos decir adiós a eso de actualizar dos veces al año.

Leer más

| Noticia publicada 26 Junio 2021, 15:46 pm por El_Andaluz |

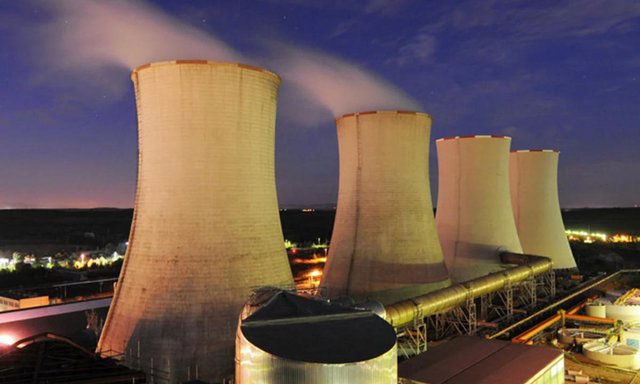

Hackean el Instituto de Investigación nuclear de Corea del Sur aprovechando un fallo en VPN

Hackean el Instituto de Investigación nuclear de Corea del Sur aprovechando un fallo en VPN

El Instituto de Investigación de Energía Atómica de Corea (KAERI) es la organización gubernamental para la investigación y aplicación de la energía nuclear en Corea del Sur. ¿Puede alguien infiltrarse en su red interna? Parece que sí y apunta a hackers norcoreanos al servicio de su gobierno.

En un comunicado y conferencia de prensa, KAERI confirmó oficialmente el ciberataque y se disculpó por intentar encubrir un incidente que un principio negó cuando se filtró en medios independientes.

KAERI afirma que el ataque tuvo lugar el 14 de junio después de que unos desconocidos violaran su red interna utilizando una vulnerabilidad de VPN. La organización ha actualizado el dispositivo VPN no revelado para corregir la vulnerabilidad. Sin embargo, los registros de acceso muestran que trece diferentes direcciones IP no autorizadas obtuvieron acceso a la red interna a través de ella.

Leer más

| Noticia publicada 26 Junio 2021, 15:43 pm por El_Andaluz |

EE UU silencia 36 webs de medios vinculados a Irán por “distribuir desinformación”

EE UU silencia 36 webs de medios vinculados a Irán por “distribuir desinformación”

Un mensaje del FBI recibe a quien intenta acceder a la página de PressTV, la cadena de televisión iraní en inglés. “El Gobierno de Estados Unidos se ha incautado del dominio presstv.com, de acuerdo con una orden emitida al respecto”, informa el texto. En total, el Departamento de Justicia estadounidense ha confiscado 36 sitios webs vinculadas a grupos iraníes por “distribuir desinformación” y operar sin licencia. Varias de ellas vuelven a estar activas desde direcciones electrónicas alternativas.

Entre los afectados se encuentran, además de la citada PressTV, el canal iraní en árabe Al Alam y la televisión del movimiento Huthi de Yemen Al Masirah. Las páginas fueron quedando sin acceso a lo largo del martes. Al final del día, el Departamento de Justicia informó de que se había incautado de 33 sitios gestionados por la iraní Unión Islámica de Radio y Televisión Islámica (IRVTU) y otros tres operados por Kataeb Hezbolá (KH), una milicia proiraní de Irak que EE UU ha designado organización terrorista.

Leer más

| Noticia publicada 26 Junio 2021, 15:39 pm por El_Andaluz |

Malware roba 26 millones de contraseñas de Windows

Malware roba 26 millones de contraseñas de Windows

Hace unos días, un grupo de investigadores de la empresa NordLocker afirmaba haber descubierto un malware que había conseguido robar 26 millones de contraseñas de acceso a diferentes servicios de usuarios de Windows.

En los días siguientes se han ido desvelando más informaciones y aquí tienes un resumen de lo que sabemos hasta ahora de este ataque. Y también una solución para que puedas comprobar si tus contraseñas personales han sido robadas por este misterioso ataque.

Recordemos que esta revelación llega apenas unos días después de conocerse el bautizado como RockYou2021: alguien publicó en un popular foro de 'hackers', un descomunal archivo .TXT con un peso de 100GB con más de 8.400 millones de contraseñas.

Qué ha conseguido robar este malware

La base de datos descubierta por NordLocker contiene 26 millones de credenciales de acceso, 1,1 millones de direcciones de correo electrónico únicas, más de 2.000 millones de cookies de navegadores y 6,6 millones de archivos. Esta base de datos contenía 1,2 TB de información y 400 millones de las cookies robadas segúian siendo válidas cuando la base de datos fue descubierta.

Como recuerda Wired, en algunos casos, las víctimas almacenaban contraseñas en archivos de texto creados con la aplicación Notepad, el bloc de notas de Windows.

Los datos robados también procedían de apps de mensajería, de servicios de correo electrónico y de juegos. Los datos fueron extraídos entre 2018 y 2020 de más de 3 millones de PC.

La informa...

Leer más

| Noticia publicada 18 Junio 2021, 01:04 am por El_Andaluz |

¿Debo tener los programas del PC actualizados? Ventajas y problemas

¿Debo tener los programas del PC actualizados? Ventajas y problemas

Cuando encendemos un PC de sobremesa, en la mayoría de las ocasiones se pone en marcha el sistema operativo de Microsoft, Windows 10, que es el más usado hoy día. También nos podemos encontrar con alguna distribución de Linux. Pero sea como sea, además del sistema como tal, al mismo tiempo nos encontramos con los programas instalados en el mismo, por lo que hablemos de sus actualizaciones.

Estos son elementos clave en el día a día con el ordenador, ya que son los que nos permiten llevar a cabo las tareas que necesitamos. Es decir, son los que nos dejan editar textos, ver vídeos, abrir fotos, desarrollar otras aplicaciones, diseñar, etc. Por tanto, podríamos decir que el sistema operativo en realidad hace de base y soporte para que podamos usar el resto de programas.

Leer más

| Noticia publicada 18 Junio 2021, 01:01 am por El_Andaluz |

Pronto podrás actualizar PowerShell desde Windows Update

Pronto podrás actualizar PowerShell desde Windows Update

Microsoft cuenta con varias consolas dentro de su sistema operativo. Por un lado tenemos CMD, la consola heredada de MS-DOS, la más conocida, usada y limitada en funciones. Por otro lado tenemos Bash, la terminal del Subsistema de Windows que nos permite usar Linux como si se tratase de un sistema instalado físicamente en el PC. Y, en tercer lugar, tenemos PowerShell, la consola avanzada de Microsoft pensada para administradores, usuarios avanzados y para ejecutar scripts. Esta última es la más avanzada y completa que podemos encontrar dentro del SO, sin embargo, desde siempre arrastra un problema: está desactualizada.

Leer más

| Noticia publicada 18 Junio 2021, 00:59 am por El_Andaluz |

Si aún guardas la clave de Windows 7 tendrás Windows 11 gratis

Si aún guardas la clave de Windows 7 tendrás Windows 11 gratis

El temor de los usuarios hacia un nuevo lanzamiento de Windows se divide a partes iguales entre los problemas que pueda tener, y tener que volver a pasar por caja. Windows es un producto de pago, y no precisamente barato. Por tanto, gastarnos entre 150 y 250 euros (dependiendo de la versión) en un producto que solo nos va a durar 5 años, duele bastante. Sin embargo, la llegada de Windows 11 no tiene por qué preocuparnos. Si tenemos una clave original de Windows de Windows 7, 8.1 o 10, vamos a poder actualizar a Windows 11 sin tener que hacer nada más.

Leer más

| Noticia publicada 18 Junio 2021, 00:55 am por El_Andaluz |

|

Conectado desde: 216.73.216.52

|

Titulares

Titulares