Últimas Noticias Actualidad Tecnología Seguridad Informática

Últimas Noticias Actualidad Tecnología Seguridad Informática

Titulares

Titulares

El caso del empleado que programó fallos periódicos en su software para así asegurarse de tener siempre trabajo

El caso del empleado que programó fallos periódicos en su software para así asegurarse de tener siempre trabajo El FBI es capaz acceder en tiempo real a los datos personales de los usuarios de WhatsApp y chats de iMessage, según un

El FBI es capaz acceder en tiempo real a los datos personales de los usuarios de WhatsApp y chats de iMessage, según un  La nueva tecnología de Samsung hará SSD QLC 3 veces más rápidos

La nueva tecnología de Samsung hará SSD QLC 3 veces más rápidos Hay un plan para acabar con la crisis de los semiconductores: en qué consiste y cuándo llegará el final según los fabric

Hay un plan para acabar con la crisis de los semiconductores: en qué consiste y cuándo llegará el final según los fabric Guía de seguridad para tus compras online: cómo evitar estafas, virus y falsas ofertas

Guía de seguridad para tus compras online: cómo evitar estafas, virus y falsas ofertas Apple al fin entra en razón con el derecho a reparar: ahora solo queda que ella y otras hagan sus productos más reparabl

Apple al fin entra en razón con el derecho a reparar: ahora solo queda que ella y otras hagan sus productos más reparabl Intel Core i9-12900K y Core i5-12600K 'Alder Lake', análisis: ahora sí; estos son los chips que meten a Intel en la pele

Intel Core i9-12900K y Core i5-12600K 'Alder Lake', análisis: ahora sí; estos son los chips que meten a Intel en la pele La criptomoneda Starlink gana un 266 % en cuatro días tras el lanzamiento de 53 satélites de SpaceX

La criptomoneda Starlink gana un 266 % en cuatro días tras el lanzamiento de 53 satélites de SpaceX Un trol 'entierra' al director de Instagram y logra bloquear su cuenta

Un trol 'entierra' al director de Instagram y logra bloquear su cuenta Ciberataque a los servidores de Mediamarkt en varios países europeos.

Ciberataque a los servidores de Mediamarkt en varios países europeos.50 51 52 53 54 55 56 57 58 59

Noticias

El caso del empleado que programó fallos periódicos en su software para así asegurarse de tener siempre trabajo

El caso del empleado que programó fallos periódicos en su software para así asegurarse de tener siempre trabajo

David A. Tinley era un empleado de 62 años de Siemens en Pensilvania, Estados Unidos, que ante la creciente ola de proyectos de automatización un día decidió idear la manera de tener trabajo siempre. Vamos, buscó la manera ser indispensable y no perder su fuente de ingresos ante la posible llegada de un nuevo software que hiciera su trabajo.

Desde el año 2000, Tinley fue el responsable de programar un software basado en hojas de cálculo, donde Siemens se encargaba de gestionar los pedidos de equipos eléctricos. El detalle es que dentro de estas hojas de cálculo había código que se encargaba de mostrar un fallo cada cierto tiempo. Falló que él, y sólo él, sabía solucionar porque era su software.

Leer más

| Noticia publicada 6 Diciembre 2021, 23:58 pm por El_Andaluz |

El FBI es capaz acceder en tiempo real a los datos personales de los usuarios de WhatsApp y chats de iMessage, según un

El FBI es capaz acceder en tiempo real a los datos personales de los usuarios de WhatsApp y chats de iMessage, según un Un documento del FBI que fue divulgado masivamente este lunes ha revelado el alcance de los datos personales que la agencia estadounidense es capaz de recolectar de populares aplicaciones de mensajería como iMessage de Apple y WhatsApp, valiéndose de una orden judicial o una citación.

El informe, con fecha del 7 de enero de 2021 y preparado conjuntamente por las divisiones de Ciencia y Tecnología y de Tecnología Operativa del FBI, revela los diferentes medios de los que dispone la agencia para extraer datos confidenciales de los usuarios de nueve plataformas de mensajería, específicamente iMessage de Apple, Line, Signal, Telegram, Threema, Viber, WeChat de Tencent, WhatsApp de Meta y Wickr.

Según se detalla en la publicación de la revista Rolling Stone, WhatsApp puede proporcionar información prácticamente en tiempo real sobre un usuario y sus actividades gracias a los metadatos que genera. Aunque el FBI no pueda acceder directamente a los mensajes, tiene a su disposición otros valiosos datos del usuario espiado, como sus contactos y registro de comunicaciones.

Leer más

| Noticia publicada 1 Diciembre 2021, 02:49 am por El_Andaluz |

La nueva tecnología de Samsung hará SSD QLC 3 veces más rápidos

La nueva tecnología de Samsung hará SSD QLC 3 veces más rápidos

Los Samsung Tech Days no solo nos han traído novedades sobre los futuros estándares de memoria RAM, sino que también han hablado de su memoria NAND Flash, en concreto de su V7 QLC con la cual esperan mejorar el rendimiento de los SSD NVMe y SATA que utilicen 4 bits por celda para el almacenamiento. ¿Cuál es su rendimiento y qué novedades aporta?

No hay duda que el gran desafío que tiene el uso de RAM no volátil para el almacenamiento es precisamente el coste por bit almacenado, el cual es mucho más alto que los discos duros convencionales e impide su transición. Aunque los chips con 5 bits por celda están en el mapa de ruta, por el momento lo máximo que se ha conseguido es llegar a la memoria QLC con 4.

Pues bien, Samsung en su Tech Days 2021 ha presentado su nueva memoria NAND Flash para ordenadores domésticos, la cual veremos instalada dentro de los SSD en un futuro cercano. Veamos por tanto cuál es su rendimiento.

Leer más

| Noticia publicada 22 Noviembre 2021, 23:30 pm por El_Andaluz |

Hay un plan para acabar con la crisis de los semiconductores: en qué consiste y cuándo llegará el final según los fabric

Hay un plan para acabar con la crisis de los semiconductores: en qué consiste y cuándo llegará el final según los fabric

El impacto que está teniendo el déficit de circuitos integrados tanto en algunos sectores industriales como en el bolsillo de los consumidores está siendo demoledor. La industria del automóvil, la de las tecnologías de la información y la de los electrodomésticos son tres de las que han sido afectadas de una forma más profunda debido a su enorme dependencia de la producción de semiconductores, pero no son las únicas que están atravesando una etapa difícil.

Los consumidores constituimos el último eslabón de la cadena global de valor, por lo que difícilmente podemos permanecer al margen de esta crisis. De hecho, actualmente estamos pagando un sobreprecio muy importante cuando compramos algunos productos que tienen una dependencia muy clara de la producción de chips. Las tarjetas gráficas y las consolas de videojuegos, que son dos de los dispositivos que están alimentando la especulación, ejemplifican muy bien la situación en la que nos encontramos.

Leer más

| Noticia publicada 22 Noviembre 2021, 00:50 am por El_Andaluz |

Guía de seguridad para tus compras online: cómo evitar estafas, virus y falsas ofertas

Guía de seguridad para tus compras online: cómo evitar estafas, virus y falsas ofertas

Hoy te traemos una guía de seguridad para tus compras online. Porque periodos de rebajas como el Black Friday son perfectos para dejarte devorar por la fiebre de las ofertas y adelantar tus compras navideñas. Sin embargo, también puede ser la excusa utilizada por cibercriminales para comprometer tu seguridad, estafadores para hacerte comprar productos falsos, e incluso comercios legítimos para hacerte creer que un precio está en oferta cuando no lo está.

Vamos a empezar el artículo con una serie de consejos con los que intentaremos enseñarte a evitar que te estafen con páginas u ofertas fraudulentas, algo que pueden intentar hacer por varios métodos como el phishing. Luego, pasaremos a darte un par de consejos para evitar instalar malware en tu ordenador a través de ofertas falsas, y terminaremos con herramientas para ayudarte a distinguir las ofertas que realmente son buenas de las demás.

Leer más

| Noticia publicada 22 Noviembre 2021, 00:47 am por El_Andaluz |

Apple al fin entra en razón con el derecho a reparar: ahora solo queda que ella y otras hagan sus productos más reparabl

Apple al fin entra en razón con el derecho a reparar: ahora solo queda que ella y otras hagan sus productos más reparabl

El anuncio de hoy de Apple es una gran buena noticia. Por primera vez la empresa ofrecerá tanto piezas de recambio originales como instrucciones para reparar por nuestra cuenta dispositivos como el iPhone 12 y el iPhone 13.

Es toda una declaración de intenciones de una empresa que durante años se ha mostrado poco dispuesta a dejar que los usuarios toqueteen sus dispositivos. Solo en los últimos tiempos abrió esta opción a algunos servicios autorizados, pero ahora cualquier usuario podrá intentar reparar su móvil o su ordenador de Apple. El problema es que aunque eso abre algunas opciones, la empresa de Cupertino hace sus productos cada vez menos reparables o ampliables.

Leer más

| Noticia publicada 17 Noviembre 2021, 23:13 pm por El_Andaluz |

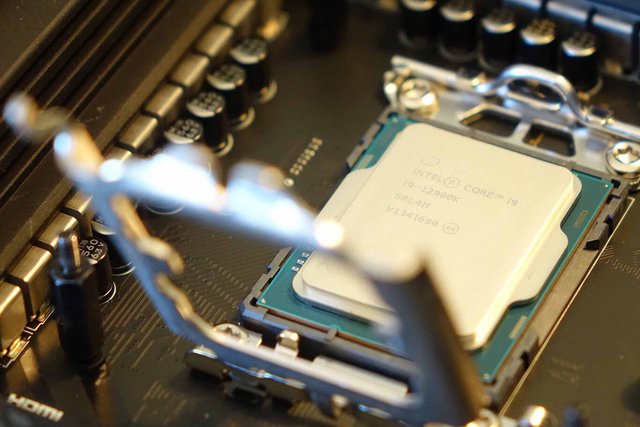

Intel Core i9-12900K y Core i5-12600K 'Alder Lake', análisis: ahora sí; estos son los chips que meten a Intel en la pele

Intel Core i9-12900K y Core i5-12600K 'Alder Lake', análisis: ahora sí; estos son los chips que meten a Intel en la pele

Ya están aquí. Por fin. Y los hemos probado a fondo. Los nuevos procesadores Intel Core de 12ª generación con microarquitectura 'Alder Lake-S' han llegado envueltos en una densa capa de expectación. Y no es para menos si tenemos presente que con su lanzamiento Intel da un contundente giro de timón a la estrategia de diseño de microprocesadores que ha defendido durante décadas.

La característica que consolida a estos chips como la apuesta más rupturista de esta compañía consiste en que implementan una microarquitectura híbrida que introduce dos tipos de núcleos x86-64 diferentes, y no únicamente uno: unidades de alta eficiencia y núcleos de alto rendimiento. No obstante, en realidad esta estrategia no es nueva.

Leer más

| Noticia publicada 17 Noviembre 2021, 14:07 pm por El_Andaluz |

La criptomoneda Starlink gana un 266 % en cuatro días tras el lanzamiento de 53 satélites de SpaceX

La criptomoneda Starlink gana un 266 % en cuatro días tras el lanzamiento de 53 satélites de SpaceX

El precio de la criptomoneda Starlink, que lleva el nombre de los satélites de SpaceX, aumentó un 266 % en cuatro días después del exitoso lanzamiento de 53 satélites por parte de la compañía de transporte aeroespacial de Elon Musk.

Esta moneda digital, hasta el momento poco conocida, pasó de valer 0,0000365 dólares el sábado a costar 0,00009711 dólares, y en las últimas 24 horas su precio aumentó casi el 20 %. A su vez, la capitalización de la divisa digital subió en este período de 19,2 millones de dólares a más de 160 millones, de acuerdo a los datos del portal Coinmarketcap.

Según informa Cointelegraph, el alza se debe a que los agentes inyectaron grandes cantidades de dinero en el activo en su deseo de explotar la marca del proyecto de lanzamiento de satélites. Sin embargo, los expertos del portal llegaron a la conclusión de que en los próximos días el precio de la divisa podría sufrir una corrección una vez el mercado pierda el interés. Algunos de los factores del éxito de Starlink son la influencia de Elon Musk en el mercado de las criptomonedas, así como el surgimiento del fenómeno de la inversión en monedas 'meme'.

Leer más

| Noticia publicada 17 Noviembre 2021, 14:05 pm por El_Andaluz |

Un trol 'entierra' al director de Instagram y logra bloquear su cuenta

Un trol 'entierra' al director de Instagram y logra bloquear su cuenta

Un trol logró convencer a Instagram de que su director ejecutivo, Adam Mosseri, había muerto, y convirtió su perfil en conmemorativo, reporta Motherboard, que ha hablado con el responsable del engaño.

El 'scammer' anónimo, que se presenta como Syenrai, se sorprende de lo fácil que le resultó engañar a la red social y explica al medio que se limitó a publicar un obituario falso en Internet para que Instagram identificara la cuenta de su CEO como perteneciente a un difunto y agregara un aviso "Recordando a Adam Mosseri".

"Las cuentas conmemorativas son un lugar para recordar y celebrar la vida de alguien tras su fallecimiento", rezaba el mensaje automático generado por Instagram.

La red social confirmó el suceso, ocurrido el pasado mes de septiembre, si bien aclara que el equívoco se prolongó por un ocrto espacio de tiempo. En su explicación, Syenrai puntualiza que otros usuarios no lograrán recuperar sus cuentas tan rápidamente como el jefe de Instagram. De hecho, quienes tienen menos de un millón de seguidores y no cuentan con el tick azul pueden ver sus cuentas bloqueadas si la plataforma toma erróneamente por bueno cualquier obituario reciente de Internet, advierte el 'scammer'.

Leer más

| Noticia publicada 10 Noviembre 2021, 14:10 pm por El_Andaluz |

Ciberataque a los servidores de Mediamarkt en varios países europeos.

Ciberataque a los servidores de Mediamarkt en varios países europeos.Un ataque de ransomware ha afectado a los servidores de MediaMarkt en varios países del centro y el norte de Europa, según han informado fuentes de la multinacional alemana de productos electrónicos.

El ataque se ha producido a primera hora de esta mañana (día 8) y tiene consecuencias en tiendas de Holanda, Bélgica y Alemania, aunque aún no hay información oficial sobre el alcance de la intrusión.

...

El ataque llega en un momento delicado para la compañía alemana, apenas a dos semanas del inicio de la campaña del Black Friday y a un mes vista de la de Navidad. Es el período del año en el que se concentra la mayor parte de las ventas anuales de productos electrónicos.

El resto de la noticia puede leerse en:

https://www.lavanguardia.com/tecnologia/20211108/7847465/ciberataque-mediamarkt.html

Leer más

| Noticia publicada 9 Noviembre 2021, 16:59 pm por Serapis |

|

Conectado desde: 216.73.216.105

|

Titulares

Titulares