Las botnets similares a P2P son difíciles de eliminar, y el botnet HNS se ha actualizado continuamente en los últimos meses, algunas actualizaciones importantes que vemos son:

Exploits adicionales para dispositivos AVTECH (cámara web, cámara web), enrutador CISCO Linksys, servidor web JAWS / 1.0, Apache CouchDB, OrientDB; con los dos dispositivos mencionados en el informe original, HNS actualmente admite 7 métodos de explotación, todos juntos

Las direcciones de nodo P2P codificadas se han aumentado a 171;

Además, observamos que el botnet HNS agrega un programa de minería de cpuminer, no está funcionando correctamente.

En particular, con el soporte adicional de los servidores de bases de datos OrientDB y CouchDB, HNS ya no solo está en IoT botnet, sino también en una botnet multiplataforma.

Escaneo de red y exploits

El botnet HNS busca posibles víctimas iniciando un escaneo de red. En este escaneo, HNS toma prestado el código de mirai botnet, y comparte los mismos caracteres.

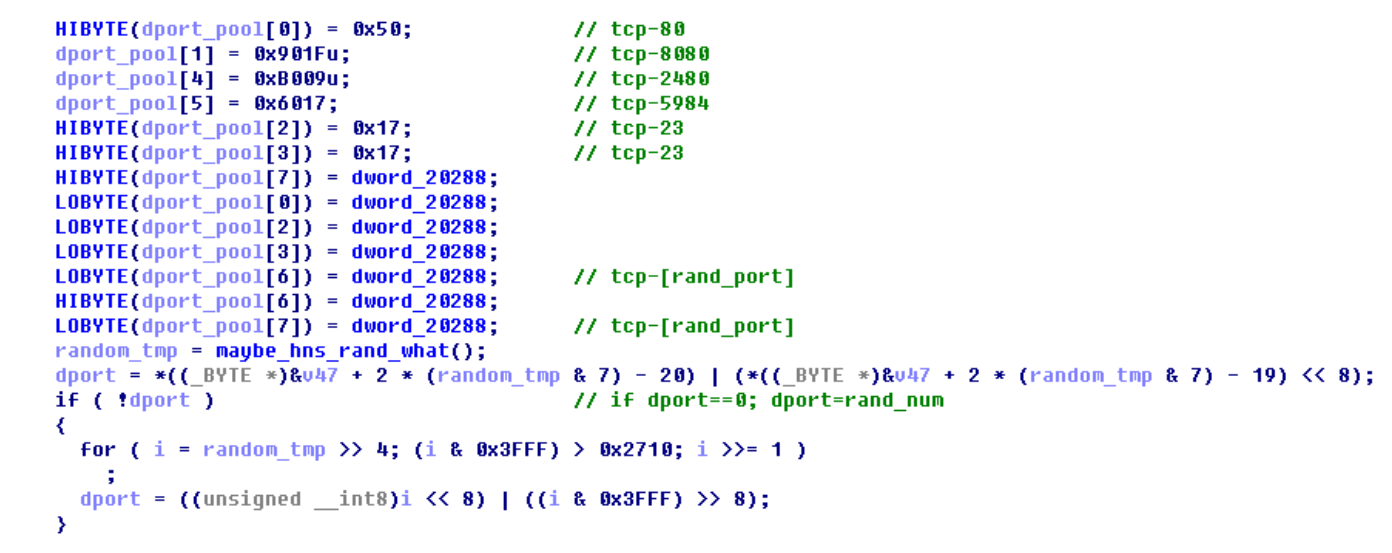

Los puertos de destino de escaneo incluyen el puerto TCP 80/8080/2480/5984/23 y otros puertos aleatorios.

Más información: https://blog.netlab.360.com/hns-botnet-recent-activities-en/amp/

Saludos.

Autor

Autor

En línea

En línea