Autor Autor

|

Tema: Duda sobre bomba fork (Leído 3,748 veces)

|

|

crazykenny

|

Hola, veréis, quisiera abrir este tema para hacer una pregunta relacionada con la prevención de Malware, y mas concretamente sobre Bombas Fork.

Entonces, y, yendo directamente a la duda principal; ¿hasta que punto es posible prevenir y/o "limitar" los efectos de una Bomba Fork?.

Y, por otra parte, ¿seria posible "aplicar" medidas de seguridad equivalentes y/o similares para poder prevenir sus efectos en S.O. Windows y en Linux (tales como limitar la cantidad de procesos por usuario)?.

Muchas gracias por vuestra atención, y, bueno, saludos.

|

|

|

|

|

En línea

En línea

|

A nivel personal, lo que me da mas miedo no son los planteamientos y acciones individuales, sino las realizadas en grupo, ya que estas ultimas pueden acabar con consecuencias especialmente nefastas para todos. Se responsable, consecuente y da ejemplo. https://informaticayotrostemas.blogspot.com/Mi canal de Youtube: https://www.youtube.com |

|

|

Buster_BSA

Desconectado Desconectado

Mensajes: 138

|

La respuesta es muy sencilla: para prevenir ese y muchos otros tipos de ataque lo único que tienes que hacer es descargar software de sitios confiables y no ejecutar programas de origen desconocido.

Si te ves en la situación de tener que ejecutar un software del cual no tienes la seguridad de que es confiable puedes hacerlo de varias formas. Yo te recomiendo estas dos:

- Ejecutar el programa dentro de una máquina virtual.

- Ejecutar el programa dentro de una sandbox como Sandboxie.

De hecho gracias a mi colaboración con el autor original del Sandboxie, Ronen Tzur, este programa cuenta con protección contra bombas fork. Lo que tienes que hacer para activar la protección es añadir estas dos líneas a la sandbox donde vayas a probar el software:

ProcessLimit1=20

ProcessLimit1=30

Extraído de la documentación del programa:

ProcessLimit1 and ProcessLimit2 are sandbox settings in Sandboxie Ini. They limit the maximum number of processes that Sandboxie allows in the sandbox at the same time.

.

.

.

[DefaultBox]

ProcessLimit1=100

ProcessLimit2=200

ProcessLimit1: Once the sandbox has more than X programs at the same time, each new program will be delayed for ten seconds before it starts to run. X is the number specified in ProcessLimit1. The length of the delay, ten seconds, is not configurable.

ProcessLimit2: Once the sandbox has more than Y programs at the same time, each new program will be immediately terminated. Y is the number specified in ProcessLimit2.

The default numbers are 100 and 200 as mentioned above. ProcessLimit2 cannot be smaller than ProcessLimit1.

Creative values can turn off one or both modes. For example,

ProcessLimit2=999999

will effectively disable the termination feature. On the other hand,

ProcessLimit1=50

ProcessLimit2=50

will effectively disable the delaying feature.

|

|

|

|

|

En línea

En línea

|

|

|

|

|

el-brujo

|

Las "bombas fork" en Linux pueden ser limitadas con el fichero /etc/security/limits.conf #Following will prevent a “fork bomb”:

alex hard nproc 300

@student hard nproc 50

@faculty soft nproc 100

@pusers hard nproc 200

De hecho puedes limitar muchas más cosas, procesos, memoria, ficheros abiertos, <value> can be one of the following:

core – limits the core file size (KB)

data – max data size (KB)

fsize – maximum filesize (KB)

memlock – max locked-in-memory address space (KB)

nofile – max number of open files

rss – max resident set size (KB)

stack – max stack size (KB)

cpu – max CPU time (MIN)

nproc – max number of processes

as – address space limit

maxlogins – max number of logins for this user

maxsyslogins – max number of logins on the system

priority – the priority to run user process with

locks – max number of file locks the user can hold

sigpending – max number of pending signals

msgqueue – max memory used by POSIX message queues (bytes)

nice – max nice priority allowed to raise to

rtprio – max realtime priority

chroot – change root to directory (Debian-specific)

Warning: This will have no effect on the root user or any process with the CAP_SYS_ADMIN or CAP_SYS_RESOURCE capabilities are not affected by this kind of limitation on a Linux based system.

De hecho por ejemplo con MySQL (MariaDB) en la documentación oficial se recomienda en vez de reducir, aumentar varios valores https://mariadb.com/kb/en/configuring-linux-for-mariadb//etc/security/limits.conf: mysql soft nofile 65535

mysql hard nofile 65535

mysql soft core unlimited

mysql hard core unlimited

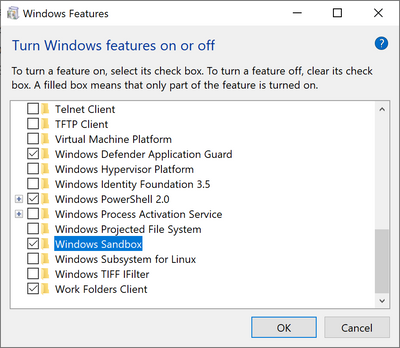

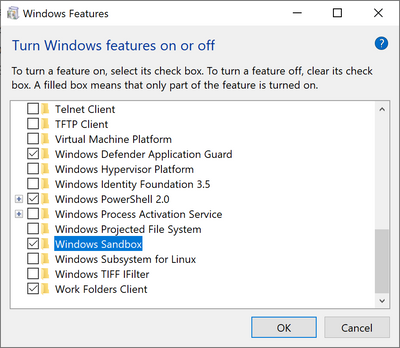

Pero lo que te comenta Buster_BSA es más sensato, si vas ejecutar un software que no sabe lo que hace y no sabes analizarlo previamente, mejor usar una máquina virtual o un entorno controlado como sandbox Incluso Windows 10 trae por defecto un Windows 10 sandbox por defecto (Espacio aislado de Windows)  |

|

|

|

|

En línea

En línea

|

|

|

|

|

crazykenny

|

Entiendo, y, bueno, os agradezco mucho las respuestas que me habéis dado en este tema, Buster_BSA y el-brujo, ya que era lo que estaba buscando,.

Muchas gracias por vuestra atención, y, bueno, saludos.

|

|

|

|

|

En línea

En línea

|

A nivel personal, lo que me da mas miedo no son los planteamientos y acciones individuales, sino las realizadas en grupo, ya que estas ultimas pueden acabar con consecuencias especialmente nefastas para todos. Se responsable, consecuente y da ejemplo. https://informaticayotrostemas.blogspot.com/Mi canal de Youtube: https://www.youtube.com |

|

|

|

| Mensajes similares |

|

Asunto |

Iniciado por |

Respuestas |

Vistas |

Último mensaje |

|

|

Fork en php

PHP

|

WHK

|

0

|

3,883

|

8 Diciembre 2007, 09:26 am

8 Diciembre 2007, 09:26 am

por WHK

|

|

|

Emular MultiHilos (multithread) Sin Fork (FAKE FORK)

« 1 2 »

PHP

|

OzX

|

14

|

9,925

|

27 Marzo 2009, 00:24 am

27 Marzo 2009, 00:24 am

por OzX

|

|

|

Pregunta sobre pid_t fork(); y el hijo creado.

Programación C/C++

|

Tha_Traker

|

2

|

7,447

|

29 Abril 2010, 17:46 pm

29 Abril 2010, 17:46 pm

por Tha_Traker

|

|

|

fork

Programación C/C++

|

Pirat3net

|

1

|

2,481

|

19 Diciembre 2016, 19:48 pm

19 Diciembre 2016, 19:48 pm

por ivancea96

|

|

|

Abril Negro 2020 - malwaretipo Bomba Fork

Abril negro

|

crazykenny

|

0

|

3,888

|

6 Abril 2020, 20:35 pm

6 Abril 2020, 20:35 pm

por crazykenny

|

|

Autor

Autor

En línea

En línea