| |

|

40551

|

Foros Generales / Noticias / España se apunta a la revolución silenciosa del juego independiente

|

en: 17 Octubre 2011, 13:39 pm

|

Los títulos a cargo de pequeños estudios tienen cada vez más éxitoCon el paso de los años, los videojuegos han ganado en aceptación pero al mismo tiempo han perdido la frescura que tuvieron en los albores de la década de los 80 del pasado siglo. La primitiva tecnología de aquellos años no resiste la comparación con la actual, pero los jugadores echan en falta la originalidad de las tramas y argumentos de entonces. La capacidad de sorprender parece haber entrado en crisis. Las multimillonarias producciones a cargo de los grandes estudios sufren un alarmante estancamiento. Grand Theft Auto, de los estadounidenses RockStar, fue quizá la última saga que innovó con su concepto de mundo abierto en el que confluían multitud de géneros. Pero, tras cuatro entregas, tampoco parece ofrecer ya nada nuevo. Los juegos con éxito se perpetúan y el hartazgo empieza a hacer mella entre un público cada vez menos motivado. La pregunta es inevitable: ¿Hay espacio para la innovación en un sector tan encorsetado como el de los videojuegos, en el que una docena de grandes compañías se reparten el mercado? Los primeros brotes verdes se están produciendo en la escena independiente, un heterogéneo magma de pequeños estudios cuyo denominador común es la escasez de dinero y la abundancia de ideas brillantes. En España está, por ejemplo, el trabajo de Over The Top Games, una empresa con sede en el barrio madrileño de Vallecas integrada por diez personas de perfiles muy variados (programadores, artistas, diseñadores), según explica Roberto Álvarez, su director. Se dieron a conocer en 2009 con NyxQuest: Kindred Spirits, un juego de plataformas ambientado en la antigua Grecia y plagado de referencias mitológicas que traspasó fronteras gracias a su incorporación al catálogo de la tienda online de Nintendo Wii. "Hacemos juegos sin limitaciones creativas y con total libertad de innovar y traspasar límites jugables", asegura Álvarez. "Las mejores ideas y la creatividad no tienen nada que ver con los altos presupuestos", añade. Pero los obstáculos a sortear para estos artesanos del videojuego son múltiples. "El dinero para hacer juegos viene en un alto porcentaje de empresas e inversores extranjeros", se queja este programador, que desearía una mayor implicación de las autoridades y empresarios españoles en el negocio del ocio electrónico. "Me gustaría que tuviésemos más oportunidades de autofinanciar proyectos con nuestro dinero, puesto que a corto y largo plazo es mejor para la industria del país". Para su segundo proyecto, The Fancy Pants Adventures, Over The Top Games ha contado con la participación de un estudio asociado a la desarrolladora estadounidense Electronic Arts. "Forma parte de la estrategia de supervivencia de un estudio", justifica el responsable de este estudio madrileño. "Trabajar con un gran distribuidor y productor de videojuegos te da mucha experiencia. Aprendes mucho y te da mucha estabilidad económica", argumenta. Pep Sánchez, director de la revista digital Meristation, cree que las dificultades que tienen estos estudios para hacerse notar se contrarrestan con "frescura e innovación", precisamente al no estar atados a unas directrices financieras. "Son juegos que esconden en su interior mucho más de lo que parece. Incluyen rasgos de originalidad de esos que te hacen pensar continuamente : ¿cómo no se le había ocurrido a nadie antes?", añade Marcos García, responsable de Playstation Magazine. "Demuestran que con presupuestos mínimos se puede llegar a entretener al jugador con experiencias lúdicas diferentes, en ocasiones de corta duración, pero siempre intensas", abunda este experto. Pulso a la industria tradicionalLa revolución silenciosa arrancó en 2008 con dos nombres propios: World of Goo y Braid. El primero es un juego ideado y ejecutado por Kyle Gabler y Ron Carmel, dos exempleados de Electronic Arts que fundaron el estudio 2D Boy. Tras dos años de duro trabajo -repartidos entre sus casas y los cafés de San Francisco donde depuraban el código del juego- y una discreta inversión de 10.000 dólares (prácticamente todos sus ahorros), alumbraron World of Goo, un juego cuya meta es construir torres y llevarlas de un extremo a otro de la pantalla sin que se derrumbe toda la estructura. Una idea simple, incluso extraña, pero plasmada de una manera genial. Los medios especializados se rindieron a su magia con un reconocimiento unánime, impulsando el juego en pocos meses al primer puesto de ventas de Amazon, por encima de gigantes como World of Warcraft y FallOut 3. Por primera vez, los pequeños estudios cuestionaban el poder de la industria tradicional. El siguiente capítulo de esa lucha soterrada tuvo como protagonista a Braid, una pequeña joya que gracias a "una mecánica revolucionaria y una creación rigurosamente independiente supone un antes y un después para la industria", explica John Tones, director de Mondo Pixel y colaborador de la revista Marca Player. El juego conjuga plataformas y puzzles en un mundo inspirado en el libro Las ciudades invisibles (Italo Calvino, 1972), y que a ratos parece salido del pincel del mismísimo Van Gogh. "Diabólicamente inteligente e increíblemente satisfactorio", "bello, entretenido e inspirador", "el juego más original de los últimos diez años", son algunos de los halagos que recogió entre la prensa de todo el mundo. Lo que atrae de Braid, en palabras de Marcos García, "es esa tremenda y equívoca simpleza con la que disfraza su complejidad". Detrás de Braid se esconde una única persona: el estadounidense Jonathan Blow, que ya prepara otro título -The Witness- para publicarlo en 2012. Además de programador, Blow es un visionario y un firme defensor del videojuego como forma de arte equiparable al cine o la literatura. "Creo que los juegos son importantes para el futuro de la humanidad", ha llegado a decir en algún momento. En los tres años que empleó en dar forma a Braid, Blow únicamente contó con la ayuda de David Helman, que dibujó fondos y personajes. En declaraciones a The Wall Street Journal, el 'padre' de Braid confesó que gastó 180.000 dólares de su fortuna en el desarrollo del juego. Internet, un aliadoLa falta de liquidez es el principal escollo al que se enfrentan muchas de estas producciones. Pero la brecha que las separa de la rica industria se ha reducido en los últimos tiempos gracias a la nueva forma de consumir juegos a través de plataformas como Facebook, Apple y otros canales de distribución digital: Steam, Playstation Network, Wii Ware y Xbox Arcade. "Las descargas digitales representan una oportunidad única. Hace unos años era impensable hacer videojuegos con poco presupuesto, ahora con estos sistemas es posible", aseguran desde Over The Top Games. "Los nuevos modelos de distribución han sido un catalizador para unir a creativos con su público. No hay minorías globales", remata Pep Sánchez. De esta manera, los independientes han logrado que sus creaciones capten la atención del gran público ofreciendo diversión a un precio muy competitivo (nunca superior a los 15 euros). Aunque, como en cualquier negocio, aquí también se impone la selección natural. "Al ser sometidos a un juicio popular masivo, los buenos destacan enseguida y de los malos apenas se vuelve a hablar", asegura Marcos García. Una simpicidad aplastanteUno que enseguida captó la atención de todos fue Super Meat Boy, que de nuevo sacó los colores a la gran industria al estar cocinado únicamente por dos personas. Edmund McMillen, alma máter del proyecto, es un californiano de Santa Mónica muy alejado de las playas donde se practica el surf. Como el mismo confiesa, "de pequeño me quedaba encerrado en casa jugando a los videojuegos". Su otra gran pasión es el dibujo. Desde los tres años haciendo ilustraciones de monstruos para deleite de sus compañeros de pupitre y que llevaron a su maestra a someterle a un test psicológico al pensar que sufría algún tipo de trastorno. Pero, paradójicamente, el personaje de Super Meat Boy, un trozo de carne roja con ojos, fue idea de Danielle, la mujer de McMillen, una especie de Agatha Ruiz de la Prada en versión estadounidense que diseña desde tazas de café hasta bolsos y vestidos. Ambos alimentan sendos blogs en los que desmenuzan su vida en pareja y su trabajo y recogen sugerencias y críticas de jugadores. El juego coge prestado lo mejor de la era de los ordenadores de 8 bits (dificultad endiablada, gráficos retro y plataformas repartidas en cientos de niveles) para contar la historia de Meat Boy (niño carne), cuya misión es rescatar a su novia Bandage Girl (chica venda) de las garras del malvado Dr.Fetus. Según sus creadores, Super Meat Boy es "un gran retorno a los clásicos como Ghosts 'n Goblins, Mega Man y Super Mario Bros. Para el periodista John Tones supone "un firme regreso a los presupuestos y estéticas clásicas que resulta revolucionario en su aplastante simpleza". El título ha ganado multitud de premios en EE UU e incluso ha generado una potente industria de mercadotecnia -desde muñecos hasta vasos y camisetas- a su alrededor. Y también ha permitido que The Binding of Isaac, el otro gran proyecto del matrimonio McMillen, haya visto la luz hace semanas. Todo indica que tendrá un éxito similar. La oscuridad de 'Limbo'El juego independiente también está alimentado la creatividad de compañías europeas como la danesa PlayDead Studios, autora de Limbo, un título desarrollado enteramente en blanco y negro e influenciado por el mundo de pesadillas del cineasta Tim Burton. Como otras obras con presupuestos parecidos, el argumento es más simple que un cubo: muchacho desorientado en busca de su hermana desaparecida en un tenebroso bosque. Trampas y multitud de monstruos acechan al personaje. El juego hace un empleo magistral de la luz. Limbo es quizá el último ejemplo de éxito masivo de un proyecto alejado de los grandes estudios. Pero hay muchos más en preparación y cuya salida genera ya casi la misma expectación que la enésima entrega de Call of Duty, la multimillonaria saga bélica de Activision. Journey, un relato sobre el éxodo que sus creadores han definido como "abstracto, artístico y accesible", es la gran promesa del próximo curso. Saldrá a mediados de 2012. El impacto de esta corriente renovadora se plasmará en el documental Indiegame: The Movie, donde los protagonistas de esta historia explicarán las claves de su inusitado éxito y dejarán trazos de su creatividad. El futuro se antoja fascinante, con dos maneras de hacer videojuegos opuestas pero condenadas a entenderse. "Hace años tenía dudas, pero ahora estoy convencido de que los juegos independientes han llegado para quedarse", vaticina Tones. "Mientras haya gente con talento, algo de tiempo libre y pasión por el videojuego siempre habrá juegos independientes", remacha Marcos García. FUENTE :http://www.elpais.com/articulo/Pantallas/Espana/apunta/revolucion/silenciosa/juego/independiente/elpepirtv/20111017elpepirtv_1/Tes

|

|

|

|

|

40552

|

Media / Multimedia / DVDFab 8.1.2.8 Beta disponible con mejoras en la copia y ripeo de discos

|

en: 17 Octubre 2011, 13:36 pm

|

DVDFab 8.1.2.8 Beta DVDFab 8.1.2.8 Beta es la nueva versión no final recién lanzada y ya lista pare descargar de este programa también conocido como DVDFab HD Decrypter, con el que podremos hacer copias de seguridad y quitar las protecciones de nuestros discos DVD o Blu-Ray. Con DVDFab, que está disponible en el idioma español para los principales sistemas operativos Windows, podremos eliminar protecciones CSS, RC, RCE, APS, UOPs, Sony ARccOS (DVD) y AACS, BD+, RC, UOPS, BD-Live (Blu-Ray). DVD Fab incluye “DVD to DVD”, “Blu-Ray to Blu-Ray”, “DVD to Mobile”, “Blu-ray to Mobile”, “File to Mobile” y “File Mover”. En DVDFab 8.1.2.8 Beta, tal y como se muestra en su anuncio oficial, se añaden la siguientes mejoras y novedades respecto a anteriores versiones: - Se actualizan los ficheros de idioma - Se separan “iPod” y “iPhone” en la barra de navegación - Pequeños cambios y mejoras - Se mejora la copia de ciertos discos con error - Se mejora la salida de WMV para Xbox360 en DVD Ripper - Se corrige un problema relacionado con una imagen corrupta para ciertos discos Blu-Ray Podemos bajar DVDFab en versión de prueba funcional durante 14 días, ya sea en su versión estable o versión beta más reciente, desde los siguientes enlaces de su página web oficial :–> Descarga DVDFab (versión estable)–> Descarga DVDFab (versión beta)FUENTE :http://www.softzone.es/2011/10/17/dvdfab-8-1-2-8-beta-disponible-con-mejoras-en-la-copia-y-ripeo-de-discos/ |

|

|

|

|

40553

|

Foros Generales / Noticias / Pon tu cara en la nueva botella de Heineken gracias a Facebook

|

en: 17 Octubre 2011, 13:32 pm

|

Heineken quiere que sus fans sean los protagonistas del próximo diseño de su nueva botella llamada "Your Heineken Facebook".Ha sido lanzada una aplicación, creada por The Cocktail, que permitirá a todos los seguidores que se hagan fan del perfil Heineken de Facebook o que ya lo sean formar parte del nuevo diseño de la botella Facebook de Your Heineken. La aplicación captura automáticamente la foto de perfil del seguidor y esta imagen pasará a formar parte del diseño de la nueva botella. El resultado final consistirá en un mosaico con todas las fotos de los fans, qué estará disponible en la web www.heineken.es/home/yourheinekenAdemás, todos los seguidores podrán obtener un código regalo de Your Heineken para personalizarse su propio six pack, invitando a nueve contactos suyos a que formen parte de este nuevo proyecto. Este nuevo diseño, además de en su formato six pack, la caja de seis botellas perfecto para regalar, también se podrá solicitar en el nuevo tamaño de 24 botellas personalizables. Esta no es la primera vez que Heineken realiza una acción de este tipo. FUENTE :http://www.laflecha.net/canales/blackhats/noticias/pon-tu-cara-en-la-nueva-botella-de-heineken-gracias-a-facebook

|

|

|

|

|

40554

|

Foros Generales / Noticias / Primer troyano para MAC que detecta la virtualización

|

en: 17 Octubre 2011, 13:29 pm

|

Desde el blog de F-Secure alertan de la aparición del primer troyano para Mac que detecta si está siendo ejecutado en una máquina virtual, para así alterar su comportamiento y evitar ser analizado.El hecho de que el malware compruebe si se está ejecutando en un entorno de virtualización no es nada nuevo. Es una técnica que viene siendo utilizada desde hace años por gran cantidad de malware. Esto tiene un claro objetivo: los que analizamos malware solemos ejecutarlo en un entorno virtual, que permite aislar los efectos y poder volver rápidamente a un entorno "limpio" restaurando a un estado anterior. Existen infinitas técnicas para comprobar si se está en una máquina virtual, y se ha convertido casi en un arte: buscar procesos característicos, ficheros, drivers que suelen venir en los virtualizadores más populares... Los troyanos realizan una comprobación nada más ser ejecutados y, si los detectan, no continúan. Los analistas debemos entonces o bien pasar a un entorno físico, intentar conocer qué buscan e intentar engañarlos, o bien utilizar software de virtualización menos popular (evitar VirtualBox o VMWare). También el malware utiliza la detección de máquinas virtuales para eludir los análisis automáticos que suelen realizar sandboxes públicas que se encuentran automatizadas. Si bien es un método antiguo, sí es cierto que es la primera vez que se observa este tipo de comportamiento en malware destinado al sistema operativo de Apple. Como viene siendo habitual, los avances técnicos de los creadores de malware suelen estar enfocados hacia evitar a los analistas "manuales". De entre sus "enemigos", son los más "peligrosos" para ellos. Desde luego, el usuario final no le supone tanto problema por ahora. Con la ingeniería social le basta y no le hacen falta artificios técnicos. En el caso de Mac, su enemigo más fuerte tampoco son los antivirus ni necesita esforzarse demasiado por eludirlos. La muestra analizada por F-Secure en concreto, se hacía pasar por una actualización de Adobe Flash Player, y en caso de detectar que está siendo ejecutando sobre una máquina virtual, detiene por completo su ejecución. Por el momento, la única máquina virtual que sobre la que se comprueba si está corriendo es VMWare. Existen numerosos métodos para comprobar si se está en un entorno virtual. Se puede encontrar información en la propia página de VMWare, con sus pros y sus contras: http://kb.vmware.com/selfservice/microsites/search.do?language=en_US&cmd=displayKC&externalId=1009458En este caso en concreto no se utiliza ninguna de las técnicas descritas en la web de VMWare, muy posiblemente porque no funcionan en el 100% de los casos. Este troyano en cuestión recurre a un método descubierto por el investigador Ken Kato, que consiste en interactuar con un puerto de Entrada/Salida (puerto 'VX') que no debería existir en un entorno no virtualizado, puesto que es utilizado por la máquina huésped para comunicarse con la máquina virtual. Sergio de los Santos ssantos@hispasec.comTwitter: @ssantosv Javier Rascón jrascon@hispasec.comFUENTE :http://www.hispasec.com/unaaldia/4740

|

|

|

|

|

40555

|

Seguridad Informática / Seguridad / Pon a prueba tu firewall remotamente

|

en: 17 Octubre 2011, 03:08 am

|

Tener tu firewall activado es algo que te ayudará frente a muchos tipos de ataque que llegan a través de Internet. Pero que esté activado no quiere decir que la protección que te pueda ofrecer sea la óptima. Es por ello que no está de más comprobar “cómo te ven” desde fuera de tu red. Muchas veces, se abren ciertos puertos para programas de mensajería, juegos, etc. También, hay servicios en el router a los que se da acceso cuando no debería ser así (SSH, Telnet, Web, etc). Si hace un tiempo os recomendábamos “ Nmap Online Scanner“, hoy os sugerimos poner a prueba vuestro firewall con otro servicio que cumple muy bien su función.  Se trata de http://www.whatsmyip.org/ports/ Se trata de http://www.whatsmyip.org/ports/Además, como veréis en la barra de la izquierda, hay otras herramientas que pueden ser de vuestro interés. FUENTE :http://www.daboweb.com/2011/10/16/pon-a-prueba-tu-firewall-remotamente/ |

|

|

|

|

40556

|

Foros Generales / Noticias / La 'autopista eléctrica' submarina de Sagunt a Mallorca entrará en servicio a...

|

en: 17 Octubre 2011, 02:01 am

|

|

Red Eléctrica de España garantiza así mejor el suministro y evita la construcción de plantas en Baleares, que deben funcionan menos horas fuera de la afluencia turística en verano | Llevar electricidad desde la Península reduce los costos: la producción en Baleares es más cara porque depende del carbón y el gas, mientras que el enlace por mar le lleva energía renovable, más barata.

El sueño de unir Baleares y la Península ya no es algo descabellado, ni una utopía; al menos, en el ámbito del suministro eléctrico. Las islas quedarán unidas a la Península a final de mes (en principio, el día 24) con una autopista eléctrica bajo el nivel del mar.

El enlace submarino, de 237 kilómetros de longitud, es el segundo del mundo por su profundidad. El cable alcanza los 1.485 metros de profundidad, una cifra sólo superada por el enlace de Cerdeña a Italia (1.600 m de profundidad). En longitud, será la tercera conexión eléctrica submarina, por detrás de la que hay entre Noruega y Holanda, y la de Italia.

Tres cables en alta tensión (250 kv) –dos de los cuales funcionan de manera permanente y un tercero está en reserva– componen la conexión entre Mallorca y la costa peninsular, en la que se utilizará un moderno sistema de corriente continua (HVDC), que reduce drásticamente las pérdidas de energía, propias de los tendidos de larga distancia.

El tendido incluye la construcción en sus extremos de dos estaciones de conversión para transformar la corriente alterna de la red en corriente continua bajo el mar: una está en Sagunt (Morvedre, 400 kv), y la otra en Calvià (Santa Ponça, 220 kv), punto de entrega de la electricidad en el sistema de Baleares.

“Una de las principales razones por las que se crea esta conexión entre Mallorca y Sagunt es reforzar la seguridad de suministro eléctrico en las islas Baleares. En Mallorca, los cortes energéticos pronto serán cosa del pasado”, dice Ramon Granadino, director de Red Eléctrica de España en las islas Baleares.

La conexión permitirá transmitir 400 MW desde la Península, lo que equivale a un 25% de la capacidad eléctrica instalada en las Baleares. La obra es necesaria para los 860.000 habitantes de las islas y los diez millones de turistas que anualmente la visitan, que, en ocasiones, han sufrido un servicio muy precario.

Además, hay la previsión de construir en el futuro otro cable entre Mallorca y Eivissa, mientras que Mallorca y Menorca ya están unidas desde los años setenta por un cable de 60 km.

Creciente demanda

El nuevo tendido quiere dar respuesta a la creciente demanda de electricidad en Baleares, en donde el consumo ha aumentado a un ritmo anual en torno al 4% anual los últimos diez años, algo que, de continuar, obligaría a construir una planta cada cuatro años. No obstante, en los dos últimos años ha descendido un 1,5%.

Red Eléctrica vio preferible la interconexión porque en Baleares las plantas de producción eléctricas funcionan menos horas al año que en la Península, pues la demanda se concentra en los meses de verano. Si se levantarán nuevas plantas aquí, estarían paradas gran parte del año. “La línea aporta más seguridad en el suministro que una nueva central de 400 MW”, zanja Ramon Granadino.

Energía más barata

Además, la electricidad procedente en la Península abaratará los costos totales de producción, ya que la generación en España se lleva a cabo en grandes plantas, mientras que “en Baleares las instalaciones son más pequeñas, por lo que su rendimiento es más pequeño y el combustible usado en más caro”, agrega Granadino.

Concretamente, producir energía en Baleares es hasta un 70% más caro que en la media de España porque, entre otros factores, el carbón que se precisa debe importarse. “El sobrecoste que pagamos entre todos por el suministro de energía en Baleares se reducirá en unos 35 millones de euros al año”, añade Granadino.

Poca producción

En Baleares, la mitad de la producción eléctrica procede de una gran térmica de carbón en L´Alcúdia y otras dos plantas de menor tamaño de gasóleo y gas. En las islas tampoco hay saltos hidroeléctricos, y las energías renovables están en mantillas.

La autopista submarina también tiene ventajas ambientales. El mix de producción eléctrica en la Península incluye un 35% de energías renovables, mientras que Baleares opera casi exclusivamente con carbón, gas y petróleo. Por eso, indirectamente se reducen las emisiones de gases invernadero. La interconexión reduce a la mitad las emisiones de CO que se porducirían si se creara otra planta eléctrica.

La construcción de la autopista eléctrica ha sido una complicada tarea, llevada a cabo de forma minuciosa y sincronizada. Los 60 primeros kilómetros del tendido (en ambos sentidos) están soterrados, para evitar el impacto en la costa, mientras que el resto del trayecto discurre por encima de la arena de los fondos marinos. La instalación fue llevada a cabo entre enero y abril de este año por tres barcos especialmente preparados, que llevaron a cabo sendos viajes de Mallorca a Sagunt cargando los 6.700 toneladas de cables. Desde el buque, el cable se dejó caer y fue depositado en el lecho del mar, con la ayuda de un pequeño vehículo de control remoto capaz de efectuar pequeños ajustes sobre el terreno. Y en las proximidades de la costa, a lado y lado, el cable se ha enterrado en la arena.

Para ello, unos robots activan unos mecanismos de chorros de agua a presión que levantan la arena y sepultan la conducción. Así quedan ocultos; y se evita que choquen con ellos las anclas de los barcos, así como posibles accidentes con barcos arrastreros.

Ayuda a las fuentes renovables

El proyecto incluye una tecnología (la HVDC de corriente continua) que permite reducir la pérdidas de transmisión eléctrica. En este caso concreto, las pérdidas puede ser de sólo el 2,3% en todo el recorrido de los 237 kilómetros, según Granadino pero el objetivo último es que sean solo un 3,7% por cada 100O kilómetros, según Udo Niehage, responsable de la división de transmisión de Siemens, empresa que se adjudicó el proyecto técnico. Niehaga es un convencido de las necesidad de fomentar estas interconexiiones en la UE. En Europa occidental, hay una capacidad eléctrica instalada de 828 GW mientras que la capacidad de interconexión es de solo 34 GW.

¿Pero puede este sistema simplemente favorecer los sistemas de producción eléctrica más descentralizados, contrarios a la meta de lograr una producción más democrática y próxima a los lugares de consumo?

Sus promotores contestan que sobre todo beneficiarán a las fuentes de producción renovable, obtenidas a larga distancias. El ejemplo que se pone es Desertec, la ambiciosa iniciativa para llevar energía de origen limpio (sobre todo solar fotovoltaica y solar termoeléctrica) desde el Sahara al norte de Europa.

La tecnología HVDC

“Con la tecnología HVDC, la electricidad de origen renovable puede ser transmitida a largas distancias con bajas pérdidas. Los enlaces HVDC se convertirá en la columna vertebral de las redes de energía, han propiciado un cambio del sistema energético alemán y ayudarán a aumentar la cuota de las energías renovables en el mix energético europeo ", dice Michael Suess, miembro del Consejo de Dirección de Siemens AG y consejero delegado de Siemens Energy.

La tecnología HVDC es un sector en rápido crecimiento. En los últimos 40 años, se han instalado conexiones con una capacidad total de 100 gigavatis, de los que el 40% corresponden a Siemens. Está previsto que para finales de esta década existan conexiones HDVC con una capacidad total de transmisión de 350 gigavatios, lo que sería el equivalente a la cantidad necesaria para satisfacer el promedio de los 27 países de la UE.

FUENTE :http://www.lavanguardia.com/vida/20111016/54231591346/la-autopista-electrica-submarina-de-sagunt-a-mallorca-entrara-en-servicio-a-finales-de-mes.html

|

|

|

|

|

40557

|

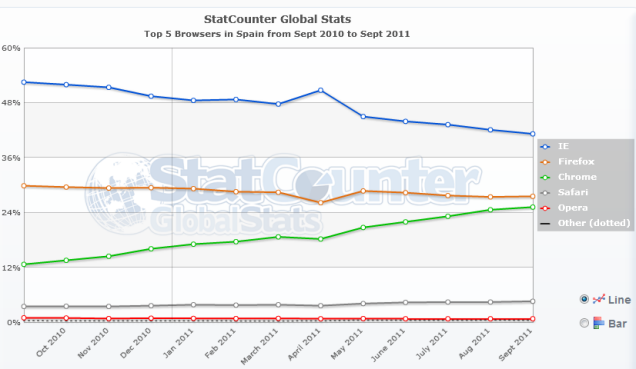

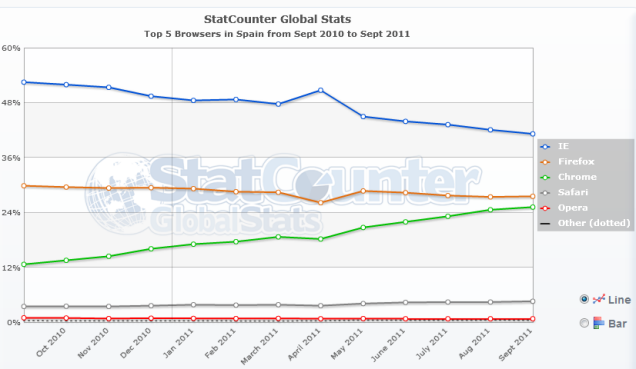

Foros Generales / Noticias / Internet Explorer pierde cada vez más usuarios en España

|

en: 16 Octubre 2011, 18:14 pm

|

Internet Explorer ha perdido más de un 10 % de cuota de uso en España en tan solo un año. El gran beneficiado de esta caída del navegador de Microsoft es Google Chrome, que pasa de un 12.7 % de cuota de uso en Septiembre del año pasado a un 25.23 % en el mismo mes de 2011, siendo además el único navegador junto con Safari que gana cuota de mercado en España. En cuanto al tercer navegador en discordia, Mozilla Firefox pierde algo más de un 2 % de cuota de mercado en un año (en concreto pasa del 29.89 % en Septiembre de 2011 al 27.58 % en Septiembre de 2011). Safari el navegador desarrollado por Apple, gana también adeptos en España ganando un poco más de 1% de cuota en un año (3.5 % Sep 2010/4.64 % Sep 2011). Por el contrario Opera pierde cuota de uso, pasando del 1.04 % al 0.84 % A continuación os ofrecemos un gráfico de la mano de StatCounter:  FUENTE FUENTE :http://www.softzone.es/2011/10/16/internet-explorer-pierde-cada-vez-mas-usuarios-en-espana/

|

|

|

|

|

40558

|

Foros Generales / Noticias / ¿Ahora sí? Nexus Prime, debut el próximo miércoles

|

en: 16 Octubre 2011, 18:12 pm

|

artículo de Daniel Piñas publicado el 16 de octubre de 2011  A principios de mes llegó, junto con la noticia del fallecimiento de Steve Jobs, la confirmación oficial por parte de Samsung y Google en la que desmontaban la rueda de prensa organizada para presentar presuntamente -valga la redundancia-, el nuevo Nexus Prime. Alegando que no era el momento, hoy las cosas cambian de torno, y parece que en esta ocasión sí hay una fecha más que oficial. Y será ni más ni menos, que el próximo día 19. ¿Qué podemos esperar por entonces? La idea de Google y Samsung es clara: el Nexus Prime tiene que llegar sin más demora, y tener muy en cuenta que el iPhone 4S está registrando un número de ventas mayor del previsto. Para combatirlo, mientras que Samsung ha apostado por un móvil con la más avanzada tecnología posible para el usuario, Google aprovechará y lanzará Android Ice Cream Sandwich junto con su nuevo teléfono. ¿Qué te parece? Android 4.0 será la estrella por excelencia que llegará junto con el smartphone. Ambos se presentarán en la conferencia conjunta de ambos fabricantes, y en lo que respecta al sistema operativo, pasará a estar disponible momentos después. FUENTE :http://www.ethek.com/%c2%bfahora-si-nexus-prime-debut-el-proximo-miercoles/ |

|

|

|

|

40559

|

Foros Generales / Noticias / Varias alternativas al lanzador de aplicaciones de Ubuntu

|

en: 15 Octubre 2011, 15:21 pm

|

No a todo el mundo le gusta el lanzador de aplicaciones (dash) del escritorio Unity que viene por defecto en estas últimas versiones de Ubuntu, por ello voy a mostraros otras opciones para Ubuntu 11.04 y 11.10, que se integran perfectamente con el sistema. Todas las aplicaciones que os muestro a continuación funcionan perfectamente en Gnome, por lo que no solo sirven para Ubuntu, sino que son validas para otros sistemas operativos. Pero antes quiero recordaros que los que echen de menos Gnome, tanto en su versión 3 como en la clásica, pueden instalarlo con un simple: sudo apt-get install gnome-shell

GLX Dock o Cairo Dock, podríamos decir que es el Rey de este tipo de aplicaciones, no es que se integre bien en el escritorio, es que una vez instalado tendremos una nueva entrada en la pantalla de inicio para iniciar ubuntu con este lanzador, además es muy configurable y tiene diversos temas y tipos de barras. Para su instalación solo debemos agregar el repositorio e instalar la aplicación junto con los plug-in: sudo add-apt-repository ppa:cairo-dock-team/ppa

sudo apt-get update

sudo apt-get install cairo-dock cairo-dock-plug-ins

Una vez instalado, cerramos la sesión y veremos que tenemos una nueva opción en nuestro menú.  En la configuración podemos elegir entre varios efectos y apariencia para la barra y los iconos.   GNOME Do GNOME Do, es uno de los más populares entre los lanzadores de aplicaciones que no sólo permite lanzar aplicaciones o buscar ficheros, también permite especificar acciones sobre el resultado de una búsqueda, adaptándose mejor a los hábitos del usuario. Para instalarlo: sudo add-apt-repository ppa:do-core/ppa

sudo apt-get update

sudo apt-get install gnome-do

Podemos configurarlo casi todo, aparte de poder añadir algunos extras.   GNOME Pie GNOME Pie, es un lanzador inspirado en el juego World of Warcraft, te permite abrir aplicaciones que se encuentran en el menú de Ubuntu, controlar tu reproductor de música y de vídeo, e incluso las ventanas (como cerrarla, minimizarla, etc), entre otras cosas. Permite ser manejado con el ratón o mediante atajos de teclado ya predefinidos. podemos instalarlo con las siguientes lineas: sudo add-apt-repository ppa:simonschneegans/testing

sudo apt-get update

sudo apt-get install gnome-pie

Podemos configurar los menús o cambiar el tema que trae por defecto.   Avant Window Navigator Avant Window Navigator, es otro lanzador muy personalizable, que además admite plugins y applets como por ejemplo para mostrar el progreso de una descarga en Mozilla Firefox o para controlar un reproductor de música como Rhythmbox. Para su instalación: sudo add-apt-repository ppa:awn-testing/ppa

sudo apt-get update

sudo apt-get install avant-window-navigator

Como vemos podemos encontrar muchas opciones para configurarlo.  Synapse Synapse, es uno de esos lanzadores que pasan desapercibidos por no ser muy espectacular, de hecho no tiene una barra que se vea ni nada de eso, trabaja en segundo plano y podemos acudir a el en cualquier momento. Para su instalación: sudo add-apt-repository ppa:synapse-core/ppa

sudo apt-get update

sudo apt-get install synapse

Una vez instalado para ejecutarlo solo tenemos que presionar Ctrl+Espaciador y nos aparecerá el lanzador.  Al igual que los demás, podemos configurarlo a nuestro gusto.  Wbar Wbar, este es todo un clásico, es una barra sencilla pero muy funcional que además apenas consume recursos. Tambien viene en los repositorios de Ubuntu, por lo que se instala con: sudo apt-get install wbar

Aunque para configurarlo tendremos que descargar e instalar wbarconf que es un archivo .deb.  Una vez configurado podemos ejecutarlo desde consola y después reiniciamos la sesión. wbar -above-desk

Estas son solo algunas opciones, pero hay otras muchas. FUENTE :http://www.linuxzone.es/2011/10/15/varias-alternativas-al-lanzador-de-aplicaciones-de-ubuntu/

|

|

|

|

|

40560

|

Foros Generales / Noticias / Crean una aplicación de Facebook para quien no tiene nada que decir

|

en: 15 Octubre 2011, 15:13 pm

|

|

Los usuarios más dormidos socialmente ahora ya no tienen excusa para poder comunicarse.

Pepsi ha creado en su perfil de Facebook la aplicación 'Despiertamuros' para dar vida a los perfiles más abandonados y con menos vida social. Es posible incluso publicar fotos de lugares donde el usuario no estuvo nunca o relaciones sentimentales que nunca existieron.

El 'Despiertamuros' es un contestador automático y una aplicación para todos aquellos que no entran demasiado en su perfil. Los usuarios más dormidos socialmente no tienen excusa para poder comunicarse con sus contactos de una forma más divertida y entretenida.

La idea desarrollada por Pepsi permite actualizar el muro diariamente sin entrar a la red social. No es la primera vez que Pepsi ha puesto en marcha una actividad de estas magnitudes ya que abrió este campo con la acción "en 12 días de vida", que obtuvo más de 600 descargas.

Según la compañía, gracias a esta aplicación son más los usuarios que han conseguido que por fin alguien visite su perfil y menos aquellos que abren su cuentan y no la actualizan. De momento, son 2.000 los usuarios que han pinchado en el botón 'Me gusta' del 'Despiertamuros'.

Además, el 'Despiertamuros' tiene varias configuraciones en función de la acción que se desee compartir con el resto de usuarios. Por una parte, permite adoptar un rol, al que el 'Despiertamuros' elegirá las frases más divertidas en función del elegido.

Mientras, si lo que pretende el usuario es mostrar momentos interesantes de su vida, la propia aplicación lo que hará es publicar fotos de sitos y lugares a donde no se ha ido o novios que nunca se tuvieron. El resto de opciones son responder a los comentarios de amigos y que el usuario se felicite a sí mismo en el dia de su cumpleaños.

FUENTE :http://www.SPAM/internet/2011-10-15/crean-una-aplicacion-de-facebook-para-quien-no-tiene-nada-que-decir-1276438312/

|

|

|

|

|

|

| |

|

DVDFab 8.1.2.8 Beta es la nueva versión no final recién lanzada y ya lista pare descargar de este programa también conocido como DVDFab HD Decrypter, con el que podremos hacer copias de seguridad y quitar las protecciones de nuestros discos DVD o Blu-Ray. Con DVDFab, que está disponible en el idioma español para los principales sistemas operativos Windows, podremos eliminar protecciones CSS, RC, RCE, APS, UOPs, Sony ARccOS (DVD) y AACS, BD+, RC, UOPS, BD-Live (Blu-Ray).

DVDFab 8.1.2.8 Beta es la nueva versión no final recién lanzada y ya lista pare descargar de este programa también conocido como DVDFab HD Decrypter, con el que podremos hacer copias de seguridad y quitar las protecciones de nuestros discos DVD o Blu-Ray. Con DVDFab, que está disponible en el idioma español para los principales sistemas operativos Windows, podremos eliminar protecciones CSS, RC, RCE, APS, UOPs, Sony ARccOS (DVD) y AACS, BD+, RC, UOPS, BD-Live (Blu-Ray).