** Faltan algunas descripciones que en breve se añadirán y subirlo al ftp para descarga en pdf, mientras quien quiera probar puede analizar su equipo y subir un log al sub-foro de seguridad!!!

Guia de análisis de sistemas con AVZ Antiviral Toolkit de Kaspersky

AVZ es una herramienta de análisis avanzada que se va actualizando periódicamente desde la base de datos de Kaspersky. Se creó con el objetivo de analizar un equipo a fondo de la misma forma que lo suele hacer un antivirus, pero a su vez contiene una buena cantidad de opciones para extraer datos generando log´s para su posterior examen.

Desde Kaspersky utilizan AVZ para los usuarios que usan sus productos de seguridad y aun así están infectados. Desde la página oficial ofrecen un breve tutorial al respecto que puede serle útil a usuarios con soluciones de Kaspersky. Desde este link podemos ver la guia:

http://support.kaspersky.com/sp/faq/?qid=208279710

Con ésta herramienta podemos analizar nuestro sistema en busca de infecciones de todo tipo, tanto en sistema de archivos, registro y sectores de arranque en discos. También es capaz de realizar consultas y extraer mucha información del equipo a analizar que nos será de utilidad.

Como opciones podemos encontrar la detección de ganchos (modos: User y Kernel), típicos de los Rootkit (API hooking) y posterior bloqueo de éstos.

Otro elemento es el análisis extendido de la heurística, donde se pueden encontrar infecciones sin tener un firma catalogada que lo delate, ya sea por comportamiento, inyección, etc.

Contiene una opción para bloquear la ejecución de medios extraibles (AVZGuard).

Aunque es opcional es muy aconsejable instalar un driver específico para el análisis exhaustivo del equipo (AVZPM), una vez eliminadas las infecciones encontradas se desactiva y listo, ya que AVZ no instala nada en el equipo, es portable.

Citar

Advertencia:

Esta herramienta no es para jugar, puedes utilizar todas y cada una de las opciones de análisis, saca tus log´s de registro, pero intenta no hacer modificaciones ni eliminar nada a lo loco a no ser sepas lo que estas haciendo o un moderador/administrador del foro te lo indique.

Esta herramienta no es para jugar, puedes utilizar todas y cada una de las opciones de análisis, saca tus log´s de registro, pero intenta no hacer modificaciones ni eliminar nada a lo loco a no ser sepas lo que estas haciendo o un moderador/administrador del foro te lo indique.

Descargar AVZ:

Link: http://z-oleg.com/avz4.zip

Plugins (descargar solo en caso necesario...):

AVZ_SE: http://z-oleg.com/avz_se.zip

AVZ4_The_Bat: http://z-oleg.com/avz4thebat.zip

Wiki.ru: http://ru.wikipedia.org/wiki/AVZ

Guia rápida: http://support.kaspersky.com/sp/faq/?qid=208279710

Actualizar AVZ (recomendado actualización automática):

Automático: Desde el menú principal: File --> Database Update (De esta forma no hace falta descargar el archivo “base”).

Manual: El contenido de la carpeta Base tiene que ser "substituido" en la carpeta principal del AVZ (donde lo descargaste). El archivo “base” son las actualizaciones

Link: http://z-oleg.com/secur/avz_up/avzbase.zip (este archivo son las últimas actualizaciones)

Una vez actualizado iniciamos el programa desde "AVZ.exe".

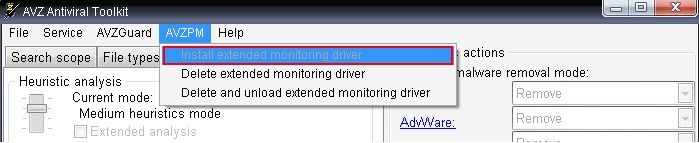

Comenzaremos instalando un driver específico para la monitorización del sistema (no hay que descargar nada):

En el menu superior, ir hasta la pestaña AVZPM y activar el driver desde la primera casilla.

Yo en mi caso ya lo instalé, cuando ya se acabe de analizar y eliminar si hubiera algo, se desinstala el AVZ.

Recuerda desintalarlo, pues si luego analizas con otras tools (sobre todo anti-rootkit) te advertirán de este driver, aunque con omitir el aviso ya está.

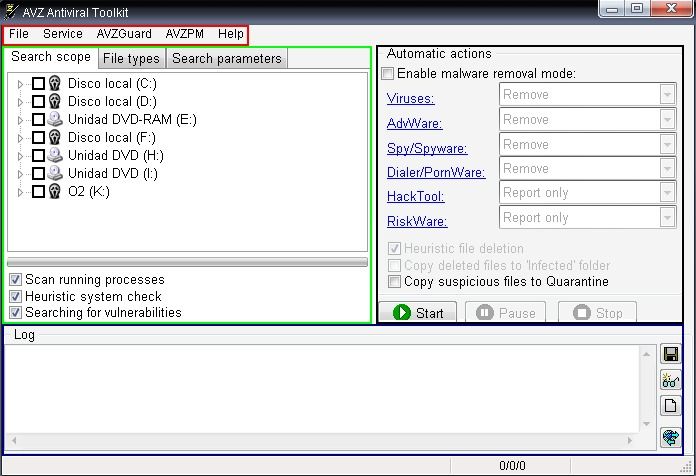

Ventana principal:

- Menu principal;

- File:

- Start/Pause/Stop scanning: Inicia, pausa o detiene el análisis del sistema.

-------------------------------------

- System Analysis: Análisis independiente sobre áreas específicas del sistema de archivos con opciones para procesos y servicios. Guarda un log en formato html (htm).

- System Restore: Opciones de restauración de las configuraciones originales de windows (cambio de extensiones en ficheros, configuraciones de I.Explorer, entrar en modo seguro, desbloquear administrador de tareas y registro, reemplazo de DNS,etc).

- Backup: Opción de hacer un respaldo de ficheros de configuración esenciales para el buen funcionamiento de Windows (configuraciones SPI/LSP, asociación de archivos, configuración de I.Explorer, el Firewall, drivers y servicioos, protocolo TCP/IP). Estos respaldos se realizan en formato de archivo .reg y serán guardados en la carpeta ...avz4\Backup.

- Disc Inspector:

- Troubleshooting wizard:

-------------------------------------

- Standard scripts: Scripts pre-establecidos. Dependiendo del script utilizado veremos que en la ventana del AVZ se nos darán los datos correspondientes que podremos salvar a un log y subirlo al foro, por ejemplo.

- Custom scripts: Trabajar con un script creado, nos dará la opción de ejecutarlo y revisar la sintaxis del código.

-------------------------------------

- Database Update: Actualizar la base de firmas automáticamente.

-------------------------------------

- View souspicious objects list: Ver listado de archivos sospechos (se genera después de un análisis).

- Save log: Guardar un log de registro de los datos proporcionados por AVZ

- Clear log: Limipar el log de registro creado.

-------------------------------------

- Infected Folder Viewer: Ver listado de carpetas infectadas.

- Quarantine Folder Viewer: Ver carpeta de objetos sospechosos en cuarentena.

- Copy files to Quarantine by inputting their list:

- Automatic Qaurantining:

-------------------------------------

- Delayed File Deleting: Opción para eliminar archivos.

-------------------------------------

- Save configuration profile: Guarda un perfil creado en función de los parámetros modificados para el análisis.

- Load configuration profile: Carga un perfil guardado previamente

-------------------------------------

- Exit: Salir y cerrar AVZ.

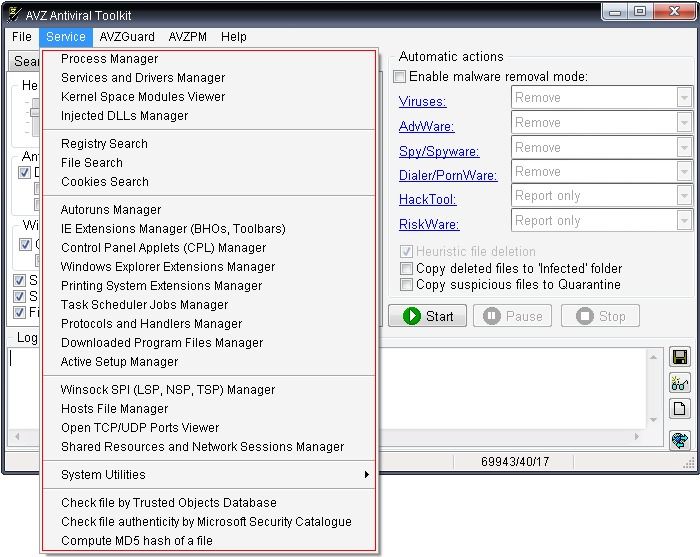

- Service:

- Process Manager:

- Services and Drivers Manager:

- Kernel Space Modules Viewer:

- Injected DLLs Manager:

-------------------------------------

- Registry Search:

- File Search:

- Cookies Search:

-------------------------------------

- Autoruns Manager:

- IE Extensions Manager (BHOs, Toolbars):

- Control Panel Applets (CPL) Manager:

- Windows Explorer Extensions Manager:

- Printing System Extensions Manager:

- Task Schaeduler Jobs Manager:

- Protocolos and Handlers Manager:

- Downloaded Program Files Manager:

-------------------------------------

- Winsock SPI (LSP,NSP,TSP) Manager:

- Hosts File Manager:

- Open TCP/UDP Ports Viewer:

- Shared Resources and Network Sessions Manager:

-------------------------------------

- System Utilities:

- Regedit - Registry editor

- MsConfig - System setup

- SFC - Check system files

-------------------------------------

- Check file by Trusted Objects Database

- Check file authenticity by Microsoft Security Catalogue

- Compute MD5 hash of a file

- AVZGuard:

- Enable AVZGuard:

- Run application as trusted:

- Disable AVZGuard:

- AVZPM:

- Install extended monitoring driver:

- Delete extended monitoring driver:

- Delete and unload extended monitoring driver:

- Help: Archivo de ayuda incluido en inglés.

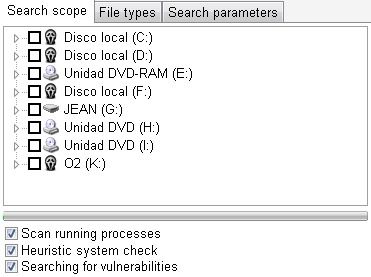

Identificación de unidades y carpetas a selecionar para el análisis.

- Search scope: Identificación unidades de discos y carpetas a selecionar para el análisis.

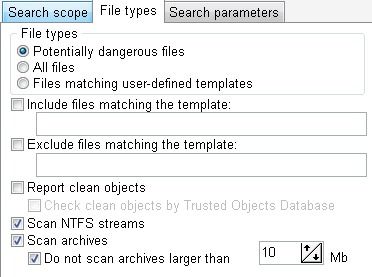

- File types: Configuración del tipo de archivos a analizar (dejar por defecto).

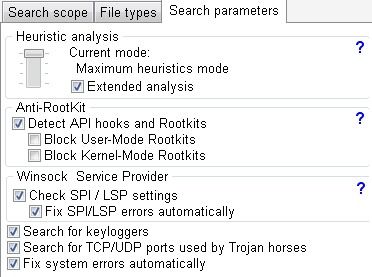

- Search parameters: Aquí se configuran diferentes parámetros divididos en apartados:

* Análisis heurístico (Heuristic analysis): Selección del análisis heurístico pudiendo utilizar el análisis extendido.

* Módulo anti-rootkit (AntiRootkit):

* Verificación de modificaciones en SPI (Service Provider Interface):

* Search for keyloggers:

* Search for TCP/UDP ports used by Trojan horses:

* Fix system errors automatically

Activar:

* Fix SPI/LSP errors automatically (Winsock Service Provider)

* Search for TCP/UDP ports used by Trojan horses

* Fix system errors automatically (opcional)

- Automatic actions:

Enable malware removal mode: Al habilitar éste módulo, AVZ eliminará directamente las infecciones detectadas en función de la configuración elegida. Podemos elegir que elimine lo encontrado o nos pregunte que hacer.

Para cada tipo de malware encontrado durante el análisis tendremos tres opciones automáticas.

Viruses, AdvWare, Spy/Spyware y Dialer/PorWare lo dejaremos en “Remove” para que elimine los archivos infectados, pero para HackTool y RiskWare, pues bueno puede ir en función de si tienes algunos crack´s o keygen´s y éste los detectará y avisará al usuario de que el archivo “puede” tener un riesgo alto.

Que advierta no quiere decir que esté infectado, de ahí que por defecto venga como “Report Only”. Si no sueles usar éste tipo de archivos, es mejor modificar la opción y que elimine lo que encuentre.

Opcionalmente tenemos dos opciones destildadas que podemos añadir si queremos que envie los archivos sospechosos a la cuarentena o enviar los archivos infectados a la carpeta por defecto “Infected”.

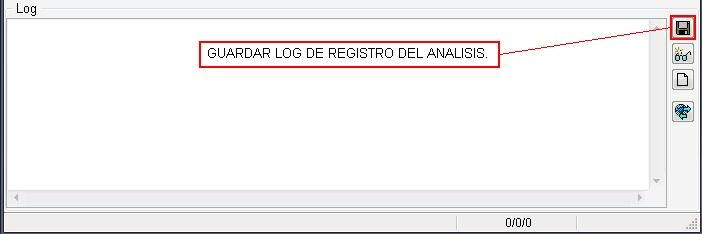

* Log;

En la ventana del log´s podremos ir viendo conforme se analiza el equipo todos los datos que va encontrando, una vez terminado podemos utlizar los botones del panel derecho para:

- Guardar un log en un lugar predeterminado.

- Ver los objetos detectados en el análisis del equipo.

- Limpiar el campo del log de los datos genarados.

- Actualizar la base de datos (otra forma...).

Log de ejemplo solo con las cabeceras (Este log lo hice sin actualizar la base de datos para que se vea la advertencia, en tal caso actualizar y volver a escanear el PC):

Citar

Attention !!! Database was last updated 07/08/2011 it is necessary to update the database (via File - Database update)

AVZ Antiviral Toolkit log; AVZ version is 4.35

Scanning started at 22.08.2011 19:12:05

Database loaded: signatures - 293350, NN profile(s) - 2, malware removal microprograms - 56, signature database released 07.08.2011 20:12

Heuristic microprograms loaded: 388

PVS microprograms loaded: 9

Digital signatures of system files loaded: 290168

Heuristic analyzer mode: Medium heuristics mode

Malware removal mode: disabled

Windows version is: 5.1.2600, Service Pack 3 ; AVZ is run with administrator rights

System Restore: Disabled

AVZ Antiviral Toolkit log; AVZ version is 4.35

Scanning started at 22.08.2011 19:12:05

Database loaded: signatures - 293350, NN profile(s) - 2, malware removal microprograms - 56, signature database released 07.08.2011 20:12

Heuristic microprograms loaded: 388

PVS microprograms loaded: 9

Digital signatures of system files loaded: 290168

Heuristic analyzer mode: Medium heuristics mode

Malware removal mode: disabled

Windows version is: 5.1.2600, Service Pack 3 ; AVZ is run with administrator rights

System Restore: Disabled

Terminado de configurar clickamos sobre el boton

y esperamos a que analice el sistema...

y esperamos a que analice el sistema...Donde más se puede demorar el tiempo de análisis es cuando configuremos al máximo nivel el análisis extendido de heurística. Una vez terminado guardamos el log.

Opcionalmente el administrador/m-oderador que lleve tu tema puede pedirte otros datos más concretos como procesos en ejecución, drivers instalados, contenido del archivo Hosts de Windows, etc.

De todas las opciones que se pidan se guradará un log desde el icono y se subirá el reporte al tema.

Aquí una guia de como sacar esa información desde la herramienta AVZ (desde el menu principal del AVZ):

* Procesos en ejecución: Service --> Process Manager

* Servicios y drivers: Service --> Services and drivers manager

* Autorun: Service --> Autoruns Manager

* Hosts: Service --> Hosts file Manager

* Conexiones: Service --> Open TCP/UDP Ports Viewer

Si hacen falta añadir otras opciones de configuración se irá añadiendo a este tema, para no tener la información desperdigada.

Saludos.

EHN

Autor

Autor

En línea

En línea