Hostea servicios directamente desde dispositivos móviles y redes CG-NAT con coste de infraestructura cero.

Descripción general

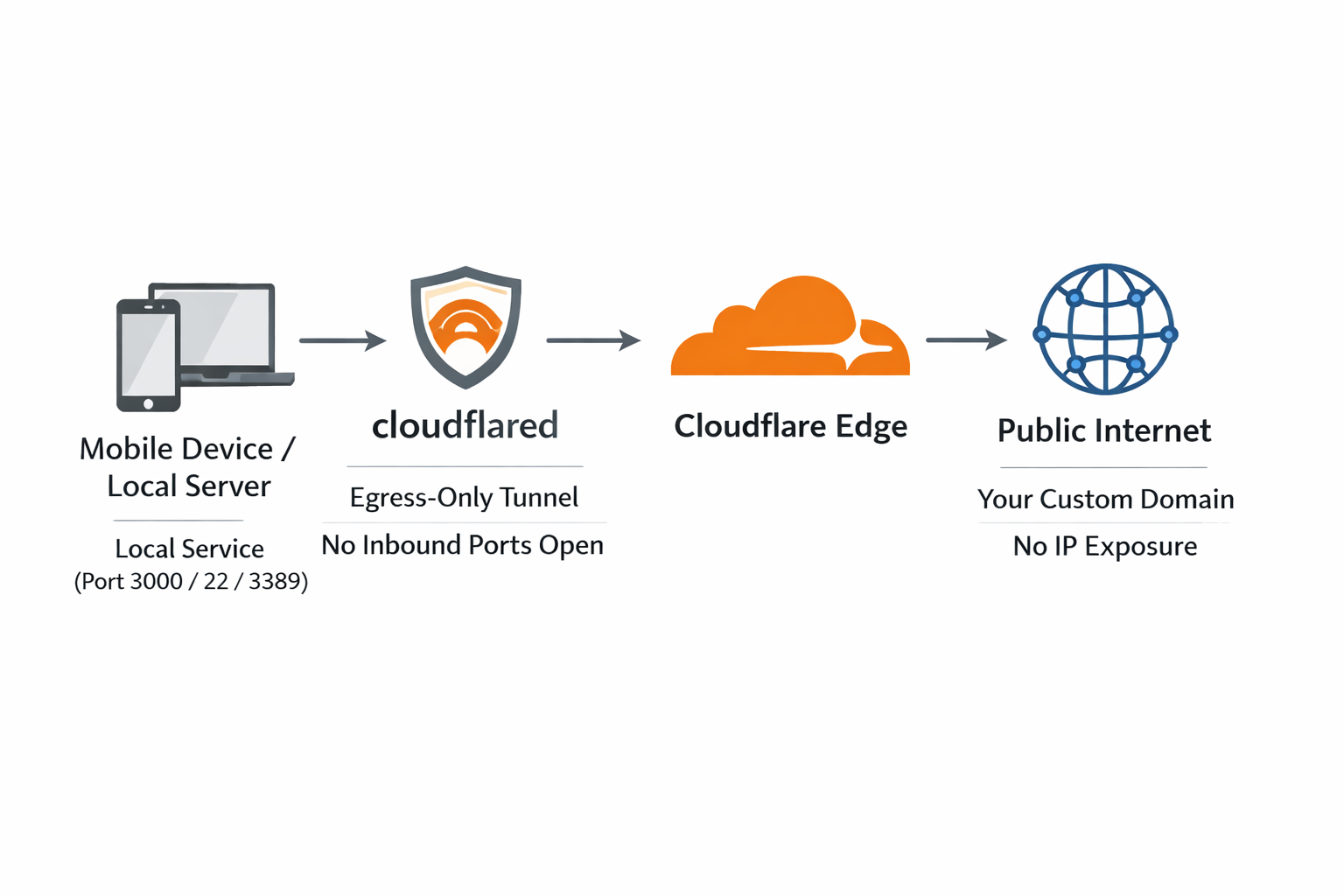

HostingMobile te permite exponer servicios locales (HTTP/HTTPS, SSH, RDP, TCP, ...) desde cualquier dispositivo detrás de Carrier-Grade NAT (CG-NAT) u otras redes sin necesidad de port forwarding, IPs públicas o infraestructura de servidores. Todo el tráfico se enruta a través de la red edge de Cloudflare con cifrado extremo a extremo. Solo 5 pasos.

Características principales

- Bypass CG-NAT: Funciona con datos móviles, restricciones de ISP y cortafuegos corporativos

- Infraestructura cero: Sin VPS, sin servidor dedicado, sin cuotas de suscripción

- Protocolo agnóstico: Soporte nativo para HTTP, SSH, RDP, TCP y UDP vía QUIC

- Producción-ready: Soporte para dominios personalizados con certificados SSL gratuitos

- Multiplataforma: Termux, Android, Linux, Raspberry Pi

Requisitos previos

- Cuenta de Cloudflare (gratuita, no requiere tarjeta de crédito)

- Nombre de dominio (se proporcionan opciones gratuitas a continuación)

- Entorno de terminal Linux (Termux + proot-distro, o Linux nativo o Windows)

- Node.js (opcional, para el servidor de ejemplo)

Citar

Esta guía no es para Windows, pero puedes seguirla y adaptarla

Paso 1: Adquisición de dominio

Opción A: DigitalPlat (Recomendado - Aprobación instantánea)

DigitalPlat proporciona dominios gratuitos tras el cierre de Freenom:

1. Regístrate en DigitalPlat FreeDomain

2. Completa la verificación con GitHub OAuth

3. Registra el dominio: tuproyecto.dpdns.org

4. Configura los nameservers a Cloudflare (obtenidos en el Paso 2)

¿Por qué DigitalPlat?

✅ Activación instantánea (sin espera)

✅ Control total de DNS

✅ Compatible con CG-NAT

✅ No requiere tarjeta de crédito

Opción B: EU.org (Estable pero lento)

Para proyectos a largo plazo:

1. Envía solicitud en nic.eu.org

2. Espera ~2 meses para procesamiento manual

3. Configura nameservers de Cloudflare tras aprobación

Opción C: DuckDNS (Subdominio alternativo)

Si no puedes obtener un TLD:

1. Regístrate en DuckDNS.org

2. Crea subdominio: tuproyecto.duckdns.org

3. Limitación: No se puede usar proxy de Cloudflare (solo Tunnel directo)

Paso 2: Configuración DNS de Cloudflare

1. Añade tu dominio al Dashboard de Cloudflare

2. Selecciona el Plan Gratuito y continúa

3. Copia los dos nameservers asignados (formato: name.ns.cloudflare.com)

4. Configura los nameservers en tu registrador de dominio

5. Espera la propagación: 2 minutos a 48 horas

6. Verifica en Cloudflare: El estado muestra "Active"

Paso 3: Instalar Cloudflared CLI

Termux (Android)

Código

Debian/Ubuntu/GNU-Linux

Código

Paso 4: Prueba rápida (URL temporal)

Propósito: Verificar la conectividad antes de la configuración permanente.

1. Inicia el servidor de ejemplo (o tu propio servicio):

Código

2. Lanza un túnel temporal:

Código

3. Accede a la URL proporcionada (formato: https://random-words.trycloudflare.com)

4. Resultado esperado: "Hello World from behind CG-NAT!"

⚠️ CRÍTICO: Las URLs de trycloudflare.com cambian en cada reinicio. Procede al Paso 5 para una solución permanente.

Paso 5: Túnel persistente con dominio personalizado

1. Autenticar Cloudflared

Código

2. Crear túnel nombrado

Código

3. Enrutar DNS

Código

4. Crear archivo de configuración

Código

Pega esta configuración (reemplaza los valores por los tuyos):

Código

5. Ejecutar el servicio

Código

Citar

Has terminado: Tu servicio debería ser accesible. Puedes instalar apache, nginx, postgresql, etc. y configurarlo como un servidor de hosting normal.

Paso 6: Exponer protocolos adicionales

Cloudflare Tunnel soporta cualquier servicio basado en TCP:

Código

Asegúrate de crear el registro CNAME para cada subdominio.

Citar

_Puedes usar tcp:// para cualquiera de ellos, pero usando el nombre del protocolo (ejemplo ssh://) permite a Cloudflare ayudarte a proteger un poco el protocolo por defecto_

Creo que Cloudflare no soporta el protocolo UDP en el plan gratuito. Puedes usar herramientas como Chisel para encapsular el tráfico sobre tcp. Asegúrate de que no viola las TOS de Cloudflare para no recibir un ban.

Creo que Cloudflare no soporta el protocolo UDP en el plan gratuito. Puedes usar herramientas como Chisel para encapsular el tráfico sobre tcp. Asegúrate de que no viola las TOS de Cloudflare para no recibir un ban.

Nota de seguridad: Para SSH/RDP, habilita Cloudflare Access (Zero Trust) para prevenir ataques de fuerza bruta.

Paso 7: Verificación y monitorización

Verificar estado del túnel

Código

Verificación externa

Puedes usar servicios gratuitos como urlscan.io para confirmar rápidamente la accesibilidad pública:

Citar

Puedes comprobar el mío para ver cómo debería verse: https://urlscan.io/result/019b3f06-2816-7068-8904-456b13c9fd90/

Monitorización de uptime (gratuita)

Configura UptimeRobot para monitorizar tu-dominio.org y recibir alertas si el túnel cae.

Mejores prácticas de seguridad

1. Habilitar Cloudflare Access (Zero Trust)

Restrinje SSH/RDP a usuarios autenticados:

Código

2. Forzar HTTPS

Cloudflare proporciona certificados SSL gratuitos. Habilita "Always Use HTTPS":

Código

3. Ocultar cabeceras del servidor

En tu servicio, elimina las cabeceras de identificación:

Código

4. Rate Limiting

Crea un Cloudflare Worker para proteger contra abusos:

Código

Solución de problemas

Dominio no resolviendo

Código

Conexión del túnel rechazada

Código

Problemas de permisos

Código

Desglose de costes

| Componente | Coste | Notas |

| Dominio (DigitalPlat) | €0 | Gratuito con verificación de GitHub |

| Cloudflare | €0 | Tier gratuito (túneles ilimitados) |

| Cloudflared | €0 | Open-source |

| Certificado SSL | €0 | Auto-provisionado |

| Ancho de banda | €0 | 100GB/mes incluido |

TOTAL: €0 de infraestructura permanente

Contribuciones

¡Las contribuciones son bienvenidas! Áreas de enfoque:

- Scripts de configuración automatizados para múltiples plataformas

- Ejemplos de protocolos adicionales (UDP, QUIC)

- Guías de endurecimiento de seguridad

- Integración con registradores alternativos

Objetivo del proyecto: Permitir que cualquiera pueda hostear servicios desde redes móviles/CG-NAT con coste de infraestructura cero.

Creado por StringManolo | Repositorio en GitHub

Autor

Autor

En línea

En línea