| |

|

43871

|

Foros Generales / Noticias / Denuncian al portal de contenidos porno 'YouPorn' por espiar a sus usuarios

|

en: 10 Diciembre 2010, 22:25 pm

|

YouPorn, uno de los portales de pornografía más populares en la Red, ha sido denunciado en EE UU por espiar a sus usuarios. Así lo indica PCmag.com, la cual revela que los denunciantes son dos residentes de California, David Pitner y Jared Reagen. Al parecer, ambos llegaron a la conclusión de que YouPorn había infringido su derecho a la intimidad después de que visitaran la web erótica y supuestamente comprobaron que ésta había consultado su historial en la Red, es decir, la lista de páginas por las que habían navegado. En su demanda, Pitner y Reagen acusan a YouPorn de un cargo de intromisión ilegal y de urdir una estrategia para recabar información privada sobre los internautas que lo visitan sin su consentimiento. Según indica la pareja, el site de contenidos porno contiene un código de javascript embebido que posibilita acceder al historial de sus visitantes. Los californianos aún no han explicado cómo averiguaron el supuesto delito de YouPorn. FUENTE :http://www.20minutos.es/noticia/898656/0/youporn/denuncia/porno/

|

|

|

|

|

43872

|

Foros Generales / Noticias / Cambiar de operador conservando el número de teléfono llevará un día

|

en: 10 Diciembre 2010, 22:22 pm

|

Miguel Sebastián ha presentado hoy el anteproyecto de la Ley General de Telecomunicaciones aprobado por el Gobierno

El ministro de Industria, Turismo y Comercio, Miguel Sebastián, ha presentado hoy el anteproyecto de la Ley General de Telecomunicaciones, uno de los sectores que acaparan más quejas de los usuarios, según las asociaciones de consumidores. Entre otras nuevas regulaciones, los cambios de operador conservando el número en telecomunicaciones, -las denominadas portabilidades- deberán hacerse en el plazo de un día laborable, de acuerdo con el anteproyecto de la Ley General de Telecomunicaciones aprobado hoy por el Gobierno. "Es una ley con un fuerte contenido de futuro y que, además, incide en los derechos de los usuarios de telecomunicaciones, que obtendrán más información sobre calidad, precios y ofertas de telecomunicaciones y que permitirá exigir que la portabilidad se resuelva en veinticuatro horas", explicó Sebastián. De esta forma, España traslada la propuesta comunitaria, incluida en el Paquete Telecom promovido por la Comisión Europea, que entre otras cuestiones pretende reducir la portabilidad a un sólo día. El ministro añadió que, además de estas medidas y del fuerte "contenido económico" de la ley, que incentivará las inversiones, se dará más protección a los datos privados de los ciudadanos a la hora de consumir tanto utilizando medios electrónicos como Internet. Sebastián, subrayó hoy durante la rueda de prensa posterior al Consejo de Ministros que la norma va dar un " marco jurídico de estabilidad y seguridad para los inversores". En un comunicado, Industria añade que este marco será "más adecuado para la realización de inversiones para el despliegue de redes de nueva generación", que permitirán ofrecer a los ciudadanos velocidades de acceso a Internet superiores a 100 megas por segundo. Añade que la CMT, a la hora de imponer obligaciones y condiciones de acceso a las redes, deberá tener en cuenta el riesgo inversor de los operadores y que se promoverá un uso más eficaz y eficiente del espectro radioeléctrico. Para ello, se generalizarán los principios de neutralidad tecnológica y de servicios y se promoverá el mercado secundario del espectro, que supone la posibilidad de reventa de este recurso. Sebastián apuntó que el desarrollo de las redes de nueva generación en España movilizará hasta 25.000 millones de euros de inversión en un sector, que factura 40.000 millones de euros anuales y da empleo directo a 80.000 personas. Más información al consumidor Del lado del consumidor, junto a los plazos para los cambios de compañía, la ley exigirá dar más información sobre los precios de los servicios y las ofertas. También aumentará la protección de los datos de carácter personal, por ejemplo, los que se obtienen de las etiquetas comerciales o códigos de barras y se cruzan con los de las tarjetas de crédito cuando los usuarios pagan en centros comerciales. Asimismo, el ministro añadió que se regulará el uso comercial de las cookies (programas que registran datos de la navegación en Internet). Por otra parte, se incluye a la Agencia de Protección de Datos como entidad reguladora en materia de garantía de los derechos de protección de datos de carácter personal. En cuanto a la configuración y el funcionamiento de la CMT, además de esa capacidad de separar funciones de los operadores dominantes, el anteproyecto añade que se adaptará a lo que se apruebe en la Ley de Economía Sostenible y que participará en el Organismo de Reguladores Europeos de las Comunicaciones Electrónicas (ORECE), encargado de lograr una aplicación más armonizada de la normativa comunitaria. FUENTE :http://www.publico.es/dinero/351078/cambiar-de-operador-conservando-el-numero-de-telefono-llevara-un-dia

|

|

|

|

|

43873

|

Foros Generales / Noticias / Los defensores de Wikileaks se manifestarán este sábado en distintas ciudades...

|

en: 10 Diciembre 2010, 22:16 pm

|

Los simpatizantes de Wikileaks y de Julian Assange comienzan a movilizarse más allá de los ciberataques contra quienes están intentado boicotear a Assange y su equipo. Sin abandonar la red, que utilizan para movilizarse bajo el nombre de Free Wikileaks, quienes se muestran preocupados por lo que entienden como una "ataque a la libertad" y una muestra de "terrorismo de Estado" han convocado manifestaciones de apoyo a Assange en distintas ciudades españolas, este sábado, y piden a los ciudadanos que organicen sus propias manifestaciones legales de protesta. Como encabezamiento de su llamamiento han elaborado un manifiesto con el título Por la libertad, di no al terrorismo de estado en el que reclaman la puesta en libertad de Assange ( detenido en Londres por presunto acoso sexual y violación), el restablecimiento del dominio de Wikileaks ( wikileaks.org), la reapertura de la cuenta que Assange tenía en PostFinance y la restitución del servicio de VISA y Mastercard. Los manifestantes alegan que nadie ha demostrado todavía la culpabilidad de Assange, ni nadie ha imputado ningún delito a Wikileaks. En el manifiesto se pide que cesen los ataques contra la organización de quienes están temerosos "del uso que ciudadanos anónimos hacen de su legitimo derecho a la libertad de expresión y al esclarecimiento y difusión de la verdad", y se defiende la transparencia como "un bien fundamental" de cualquier sociedad democrática. Además, piden que se inicie un proceso judicial contra quienes cometieron los graves delitos y crímenes revelados por Wikileaks y piden que los dirigentes políticos repulsen públicamente "los actos de terrorismo de Estado que Wikileaks ha descubierto". Las manifestaciones organizadas hasta el momento en España para este sábado son: - Madrid a las 18.00 horas , frente a la Embajada británica en Madrid (Torre Espacio, paseo de la Castellana, 259 D).

- A Coruña, frente al Consulado de Suecia, la manifestación sale a las 18 horas del Cantón Grande, en el Obelisco, y parte hacia la Avenida de Linares Rivas 18-21.

- Barcelona, a las 18. oo horas, frente al Consulado General Británico (Edificio Torre de Barcelona, Avenida Diagonal, 477, 13º).

- Sevilla, a las 18. oo horas, frente al Ayuntamiento de Sevilla (Plaza Nueva 1).

- Valencia, a las 18. 00 horas, frente al Consulado de Suecia (Plaza Porta de la Mar 4).

- Zaragoza, a las 18 horas, frente al Banco de España (Plaza de España).

- Málaga, a las 18 horas, la marcha sale de la plaza de la Constitución hacia los consulados británico y sueco.

También hay convocadas manifestaciones para el sábado en Buenos Aires, México D. F., Bogotá y Lima y desde la web de Free Wikileaks se anima a los ciudadanos a que organicen manifestaciones legales de protesta en sus ciudades. FUENTE :http://www.20minutos.es/noticia/898937/0/manifestaciones/apoyo/wikileaks/ |

|

|

|

|

43874

|

Foros Generales / Noticias / Google Groups se renueva

|

en: 10 Diciembre 2010, 21:50 pm

|

artículo de Laura Fernández publicado el 10 de diciembre de 2010 Los primeros pasos que Google dió para cambiar su servicio de Google Groups ha sido eliminar la posibilidad de adjuntar archivos, que se implantará a principios del próximo año y cuyo objetivo es mejorar la experiencia de las listas, por ello dejarán de soportar páginas y archivos. Sin embargo, uno de los cambios más significativos tiene que ver con la interfaz del servicio, cuyo diseño tiene como finalidad ser más funcional y mejorar, entre otras cosas, las búsquedas. En la parte de la izquierda, además, aparecerá la lista de los grupos favoritos, que ofrece la posibilidad de ocultarla para que se obtenga más espacio para leer. De momento, esta nueva cara de Google Groups no está acabada, por lo que aunque también dispone de atajos de teclado, lo cierto es que hay algunas funciones que todavía no están disponibles en la nueva interfaz y es necesario realizarlas desde la antigua. Con ello nos referimos a opciones como la de crear nuevos grupos, añadir a miembros, asignar administradores, cambiar el propietario, cambiar las opciones de los miembros, o ver la lista de éstos. Sin embargo, Google ha aclarado que continúan trabajando para integrar dichas opciones en la nueva interfaz, por lo que pronto estará disponible con todo al completo. FUENTE :http://www.ethek.com/google-groups-se-renueva/ |

|

|

|

|

43875

|

Foros Generales / Noticias / ¡Cuidado con las betas de Google Chrome OS falsas!

|

en: 10 Diciembre 2010, 21:31 pm

|

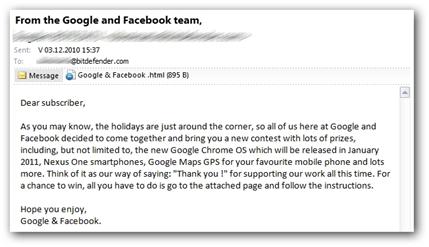

Si recibe un mensaje de correo electrónico que simula proceder de una joint-venture creada por Facebook y Google y que le invita a probar Google Chrome OS, el sistema operativo que Google acaba de anunciar, debe tener cuidado pues esconde malware, según avisa BitDefender. Este mensaje contiene un archivo adjunto que, supuestamente, dirige a una prueba del nuevo sistema operativo. Sin embargo, contiene un HTML con un código javascript que hará que, una vez abierta la página en un navegador, el usuario sea redirigido a un archivo ejecutable. Según explica BitDefender, este archivo es una aplicación. NET, lo que significa que se requiere. NET Framework para que se ejecute correctamente. Se trata, pues, de un malware diseñado para funcionar en Windows Vista y Windows 7, ya que ambas versiones del sistema operativo incluyen Net Framework pre-instalado. El primer malware descargado es una copia fragmentada de Zbot, uno de los bots más conocidos y que está diseñado para convertir el ordenador del usuario en un zombie. El segundo ejemplar descargado es detectado por BitDefender como Worm.Generic.286944 y está diseñado para extraer datos del Registro y de los archivos de configuración, o interceptar las pulsaciones de teclado del usuario. FUENTE :http://www.idg.es/pcworld/¡Cuidado-con-las-betas-de-Google-Chrome-OS-falsas!/doc103467-Software.htm[/justify]

|

|

|

|

|

43876

|

Foros Generales / Noticias / Presentan los diez principales desastres de pérdida de datos

|

en: 10 Diciembre 2010, 21:24 pm

|

|

Esta lista de desastres de pérdidas de datos pone de manifiesto que pueden producirse en cualquier momento, en cualquier lugar y por diversas causas.

Diario Ti: Kroll Ontrack anunció su lista de los 10 principales desastre de pérdida de datos de 2010. Mediante el uso de las herramientas y los procesos de recuperación de discos duros, los ingenieros de Ontrack Data Recovery han ayudado a sus clientes a recuperar sus datos como consecuencia de los desastre de pérdida de datos acaecidos durante el 2010. En casi la totalidad de los casos, la recuperación fue exitosa.

Los 10 peores desastres de pérdida de datos de 2010

10. Una clavija cuadrada en un agujero redondo.

Cuando la batería del portátil de un novato se agotó, él buscó detrás de su mesa, cogió lo que pensó que era el cable cargador del portátil y lo conectó. Desgraciadamente, se trató del cable de otro dispositivo y quemó su portátil.

9. Doble recuperación de datos.

Un cliente solicitó la restauración de varias cintas de archivo y entonces el equipo de Kroll Ontrack Tape Services realizó con prontitud la restauración y le entregó seis HDDs externos. La compañía del cliente intentó hacer una copia de seguridad en otros seis HDDs y guardó estos HDDs en un lugar protegido contra incendios. Empezaron a usar los datos que necesitaban desde las copias de seguridad de los HDDs, pero desafortunadamente, alguien sobre escribió alguno de los datos." No hay qué preocuparse" pensaron. “Debemos sencillamente usar los HDDs de Kroll Ontrack". Sin embargo, cuando esos HDDs fueron conectados, descubrieron que en lugar de copiar los datos, lo que en realidad habían hecho era mover los datos, y no había nada en los HHDs. Afortunadamente, Kroll Ontrack todavía tenía las cintas originales y pudo recuperar todos los datos por según vez.

8. Mantener vivo el recuerdo de una familia.

Una mujer que visitaba a su padre para ayudar en su tratamiento médico fue víctima de un ladrón, que entró en la habitación donde la visita tenía sus pertenencias y robó el portátil que en su día perteneció al padre de la mujer. Desgraciadamente, esta mujer recientemente había perdido a su hija a causa de un cáncer. La noticia del robo se propagó inmediatamente, lo que conllevó una rápida detención y la recuperación del portátil robado. Sin embargo, el disco duro fue borrado. Kroll Ontrack contactó a la familia para ayudar y fue capaz de recuperar el 90 % de las únicas fotos de la hija fallecida.

7. Contacta a los expertos.

Un disco duro llegó al laboratorio de Ontrack Data Recovery desde una carnicería, enviada desde Styrofoam, con restos de un delicioso jamón curado. Después de desengrasar cuidadosamente la caja, el disco duro fue enviado a la cámara limpia con probables daños mecánicos. Afortunadamente, todos los datos fueron recuperados, en parte debido al hecho de que el cliente cumplió los consejos de Ontrack Data Recovery de mantener el disco duro tal como estaba y protegerlo adecuadamente para el envío.

6. En el aíre.

Un viajante habitual estaba disfrutando de un café expresso mientras esperaba su vuelo. Dejó su portátil en el suelo del bar y lo dejó olvidado. La policía del aeropuerto fue avisada sobre el inesperado maletín y, mientras el viajante estaba en su avión, el portátil fue explosionado para garantizar que no fuera una amenaza para la seguridad.

5. El cinturón de seguridad.

Una mujer de negocios, que llegaba tarde al trabajo, puso su maletín en el techo de su coche, mientras encajaba su café en el soporte para tazas y a su hijo en su asiento del coche. Deseosa de arrancar, la mujer se ajustó el cinturón de seguridad y rápidamente salió de su garaje, enviando su maletín, con el portátil dentro, al suelo justo a tiempo para que las ruedas delanteras del coche lo aplastaran.

4. Portátil caseta.

Una mujer dejó cargando su MAC en el suelo de su casa durante unas pocas horas. Al volver, descubrió un líquido en el teclado y una tímida gatita jugando en la esquina. Tras posteriores investigaciones, el portátil había sido manchado por orina de gato.

3. Abogado para África.

Un hombre dejó su trabajo y cumplió su sueño de viajar a África para fotografiar la pobreza. Después de pasar varios meses tomando fotografías, regresó a Europa para desarrollar y vender las fotos, para llamar la atención sobre la necesidad de ayuda humanitaria para África. Se produjo un lamentable fuego en su apartamento, pero por suerte los bomberos consiguieron hacerse con el IMAC antes de que se quemara. Pero mientras descendían por la escalera de incendios, el IMAC se calló. Después de dos accidentes devastadores, los ingenieros de Ontrack fueron capaces de recuperar el 100 por ciento de las fotografías.

2. Las hormigas van marchando.

Una inundación en Alemania provocó que un ordenador estuvo sumergido en un río y en agua de lluvia durante más de dos días. El agua de la inundación no fue el único problema del disco duro. Cuando el disco duro llegó a la sala limpia de Ontrack Data Recovery, una hormiga, que para evitar ahogarse en la inundación, fue encontrada colgando de la cabeza del disco duro. Las técnicas empleadas en la sala limpia dieron como resultado la recuperación de la mayor parte de los datos del disco duro; sin embargo, no se pudo salvar a la hormiga.

1. Los portátiles no son a prueba de agua.

Relajado en una playa, un señor se llevó su portátil en sus vacaciones para estar al día de sus e-mails. Cuando las temperaturas comenzaron a elevarse a mediodía, decidió ir a nadar. Al estar un poco preocupado de dejar su portátil desatendido, lo metió en una bolsa de plástico para que no se mojara y se fue a dar un baño. La bolsa no fue tan duradera como había esperado y el portátil se empapó y perdió sus datos.

Fuente: Kroll Ontrack.

LEIDO EN :http://www.diarioti.com/gate/n.php?id=28273

|

|

|

|

|

43877

|

Foros Generales / Noticias / Llega el "píxel cuántico"

|

en: 10 Diciembre 2010, 21:22 pm

|

Sólo unas pocas tecnologías de pantalla rivalizan con la brillantez visual y el potencial de ahorro de energía de los diodos orgánicos emisores de luz (OLED). Sin embargo, las pantallas OLED se encuentran principalmente en las aplicaciones más pequeñas, como los teléfonos móviles. La tecnología de fabricación de las OLED se ha encontrado con problemas para escalar a la producción en masa de pantallas de ordenadores y de televisores. Recientemente, QD Vision, una spin-off del MIT, ha anunciado una tecnología de pantalla basada en puntos cuánticos, que no sólo podrían ser más sencillas de fabricar que las OLED, sino que también serían aún más brillantes y más energéticamente eficientes. La semana pasada, la empresa con sede en Massachusetts anunció una asociación con el importante fabricante de monitores LG Display para desarrollar pantallas que utilicen diodos emisores de luz de puntos cuánticos (QLEDs) como sus píxeles. A principios de noviembre, QD Vision también se asoció con Solvay, una empresa química con sede en Bélgica, para construir una plataforma para imprimir QLEDs. Los puntos cuánticos son cristales semiconductores de tamaño nanométrico que pueden iluminarse con un color brillante y espectralmente puro cuando son expuestos a la luz (fotoluminiscencia) o a una corriente eléctrica (electroluminiscencia). El primer producto de QD Vision, una óptica de puntos cuánticos que calienta el resplandor normalmente burdo producida por las lámparas LED, se basa en la fotoluminiscencia; los puntos cuánticos emiten color cuando la luz de los LED los excita. Otra empresa que trabaja con puntos cuánticos, Nanosys, con sede en Silicon Valley, espera tener su propio producto disponible a principios de 2011. Nanosys añade una tira de puntos cuánticos a la luz de fondo de una pantalla de cristal líquido para mejorar la calidad del color y la eficiencia energética. QD Vision está desarrollando un producto similar. Para utilizar puntos cuánticos como elemento principal en una pantalla, los cristales deben ser excitados por electrones, no por fotones. "[La electroluminiscencia de los puntos cuánticos es] algo que hemos estado trabajando durante mucho tiempo, y en este momento está llegando a este punto de tracción comercial", indica Seth Coe-Sullivan, director de tecnología de QD Vision. El objetivo es el mercado de las OLED. "Las pequeñas pantallas OLED están consiguiendo una muy buena tracción de mercado", acepta Coe-Sullivan, "pero todavía hay algunos problemas no resueltos con las OLED, y vemos las QLED como una manera de resolverlos." La principal ventaja de las QLED sobre las OLED, afirma él, se encuentra en la fabricación. "Ha habido un montón de propuestas para la fabricación de pantallas OLED a una escala mayor, pero ninguna de ellas ha funcionado." Las OLED tienen que ser grabadas a medida que se depositan, algo que tradicionalmente se ha hecho con lo que se llama una máscara de sombra. Sin embargo, debido a las propiedades químicas de las OLED, la técnica de máscara de sombra no es exacta cuando se aplica a grandes superficies. Las QLED, en cambio, no requieren una máscara de sombra. Los puntos pueden ser suspendidos en una solución líquida, lo que permite depositarlos utilizando cualquiera de varias técnicas escalables, incluyendo la impresión de tinta. Las propiedades físicas intrínsecas de los QLEDs, que pueden ser de seleniuro de cadmio o de otros semiconductores sin cadmio, los hacen un sustituto de peso para los OLEDs. Mientras que algunas pantallas OLED aún requieren filtros de color para producir colores puros, las QLED emiten colores puros y brillantes por su naturaleza, señala Coe-Sullivan. Además, los QLEDs son fundamentalmente superiores a los OLEDs en la forma en que convierten los electrones en fotones, lo que significa que una pantalla de puntos cuánticos opera a voltajes más bajos. "Si consiguen hacer que esta tecnología electroluminiscente funcione, creo que será algo bueno para la industria", afirma Jason Hartlove, presidente de Nanosys, quientambién está desarrollando puntos cuánticos electroluminiscentes. "Mi opinión personal, que va en contra de lo que alguna gente de la industria están apostando por, es que las pantallas OLED en realidad nunca ganarán una tracción total", comenta él. "En ese momento, emergerá una nueva tecnología, y esperamos que será la de puntos cuánticos emisores." "Los QLEDs aún se encuentran en una etapa temprana", afirma Jennifer Colegrove, analista de DisplaySearch, una firma de investigación de mercados. "Yo creo que tiene un futuro muy prometedor, y espero que podamos ver una demostración a todo color para el próximo año." Coe-Sullivan no se atreve a ofrecer una sólida línea de tiempo para la fabricación de las QLED. Desde que QD Vision fue fundada, la empresa ha realizado grandes progresos, gracias a modificaciones en la química y la ingeniería, que han mejorado la cantidad de tiempo que pueden emitir los puntos cuánticos electroluminiscentes. Sin embargo, actualmente, las mejores pantallas QLED tienen una vida útil de 10.000 horas--lo que es insuficiente para la gran pantalla. Otros retos para los desarrolladores de las pantallas, señala Coe-Sullivan, incluyen la garantía de un rendimiento uniforme en todo el espectro de colores y asegurarse de que las otras partes de la pantalla, no requieren demasiada energía. "QD Vision ha progresado enormemente", afirma Coe-Sullivan. "Estamos llegando a ese punto donde se puede ver la comercialización en el horizonte." FUENTE :http://www.laflecha.net/canales/blackhats/noticias/llega-el-pixel-cuantico

|

|

|

|

|

43878

|

Foros Generales / Noticias / YouTube elimina el límite de 15 minutos

|

en: 10 Diciembre 2010, 19:17 pm

|

artículo de Laura Fernández publicado el 10 de diciembre de 2010 YouTube ha anunciado que eliminará el límite de 15 minutos, aunque sólo a unos pocos afortunados. Si ya en el pasado mes de julio, el portal de vídeos online anunciba que ampliaba la duración de los vídeos a 15 minutos para todos los usuarios, ahora, algunos podrán disfrutar de varias horas de película. Sin embargo, como he dicho anteriormente, este nuevo servicio sólo será aplicado a aquellos que han respetado las normas de publicación, y aún así no todos.Se trata de una obra de agradecimiento de YouTube, que ha seleccionado a aquellos que son más populares y que, a la vez, han seguido la normativa del portal. El servicio de Google está animando a los usuarios a que revisen sus cuentas y comprueben si son los afortunados. Para el resto de las cuentas, el límite seguirá siendo de 15 minutos. Con esto se evita que se suban series o películas, aunque los usuarios utilizan técnicas como voltear la imagen para evitar las sanciones. Éstas, sin embargo, continúan con la restricción de los 15 minutos. La idea es que los usuarios suban contenidos propios que ellos mismos hayan grabado pudiendo mantener la longitud original.  FUENTE FUENTE :http://www.ethek.com/youtube-elimina-el-limite-de-15-minutos/ |

|

|

|

|

43879

|

Foros Generales / Noticias / Facebook crea una competición para encontrar al mejor hacker del mundo

|

en: 10 Diciembre 2010, 18:58 pm

|

Facebook la red social que todos o la mayoría ya conocemos, ha creado una nueva propuesta llamada “Hacker Cup”, en la que ni cortos ni perezosos, buscan al mejor hacker del mundo. El concurso, consta de tres rondas en línea y una ronda final, todo celebrado en la sede de Facebook y dando la oportunidad a los usuarios de competir contra los mejores programadores del mundo, y con ello ganar el título y otros premios como dinero en metálico. Facebook ha creado una nueva propuesta para su red social llamada “Hacker Cup”, en la que los que se apunten tendrán la oportunidad de ganar dinero en metálico y el título de campeón del mundo, todo ello otorgado y subvencionado por la conocida red social. Para lograr todos estos premios, Facebook propone la resolución de distintos algoritmos de programación, que serán calificados en función de su exactitud y del tiempo que hayan tardado en dar con la solución. En la competición habrá tres rondas, y cada una de ellas irá aumentando en dificultad, dando cada vez menos tiempo para resolver los problemas propuestos por Facebook. El combate final se realizará el dia 11 de Marzo del 2011 en la sede de Facebook en Palo Alto (California) y sólo acudirán 25 finalistas. El alojamiento será cubierto, claro está por Facebook. Hablemos de los premios. Los finalistas competirán por premios en metálico y serán de ésta manera: - Primer lugar.. 5.000 dólares (ganador)

- Segundo lugar.. 2.000 dólares - Tercer lugar.. 1.000 dólares A todo ésto sumaremos que el resto de los 25 finalistas, también se llevarán también un premio de consolación de 100 dólares Los interesados se podrán inscribir en Facebook a partir del dia 20 de este mes, y las condiciones son tener 18 años y no pertenecer a Facebook como empleados. Tampoco podrán participar los miembros de la familia inmediata de ellos o los que vivan en la misma casa (condiciones de la red social de obligado cumplimiento). Todas las bases del concurso, así como las normas y información aqui La ronda de clasificación será de 72 horas. La ronda 1, se compondrá de tres subrondas de tres horas cada una. La ronda 2 será de tres horas de duración. El logotipo que Facebook ha elegido para su “Hacker cup” es el siguiente:  Además, Facebook asegura que los ganadores obtendrán “Fortuna, fama y gloria” además de dinero en metálico. Via: facebook.comFUENTE :http://www.softzone.es/2010/12/10/facebook-crea-una-competicion-para-encontrar-al-mejor-hacker-del-mundo/

|

|

|

|

|

43880

|

Foros Generales / Noticias / Nexus S : ¿tiene características como para ser un iPhone killer?

|

en: 10 Diciembre 2010, 18:55 pm

|

Ya está aquí el segundo móvil de Google, el Nexus S. Después del Nexus One, creado en colaboración HTC, y que rápidamente se vio superado por terminales del fabricante coreano como el Desire, en la práctica un Nexus Two en toda regla, el gigante de internet se ha aliado ahora con Samsung para crear un nuevo teléfono, el Nexus S, que se presenta como el estandarte de Android ante su principal rival, Apple y su iPhone 4.Google parece que quedó bastante decepcionado con la actuación de los taiwaneses de HTC que rápidamente ensombrecieron lo que era su primer paso en el mundo de los smartphones, el Nexus One, con una versión mejorada del mismo en forma de HTC Desire. Pese a todo, el terminal de marca propia de Google mantuvo el tipo y se convirtió en el favorito de algunos sectores de usuarios Android, en especial el de los desarrolladores. Para la creación de su segundo terminal Android, Google se ha aliado con Samsung, que recientemente ha sido nombrado primer fabricante de smartphones con el sistema operativo del gigante de internet en EE.UU. por ventas. De esta unión ha nacido el Nexus S, con el objetivo, más o menos declarado, de presentar la auténtica experiencia Android ofrecida desde el seno de la empresa que creó el sistema operativo, fuera de interfaces y middlewares de los fabricantes que dan su toque personal al software, con un diseño realmente particular. Contrincantes Android tiene muchos, pero el enemigo es claro, tanto para Google como para el resto de smartphones, el iPhone 4 de Apple, así que vamos a comparar qué puede dar de sí este nuevo terminal frente al “manzáfono”. Evidentemente, no comparten sistema operativo, y el Nexus S va a ser el que estrene el próximo Android 2.3 Gingerbread y todas sus novedades como el nuevo interfaz, una mayor integración de todos los servicios Google, multitarea, etcétera. Para mover el sistema, este dispositivo contará con un procesador A8 Hummingbird de 1Ghz, similar al del Galaxy S, por lo que se iguala en este aspecto al Apple A4 de también 1Ghz con el que cuenta el iPhone 4. También se iguala en la cantidad de memoria RAM que incorpora, 512 MB, y en la presencia de una unidad de procesado gráfico, GPU (Graphics Processing Unit), especial para juegos y demás. El Nexus S se ofrece en una única opción en cuanto a almacenamiento interno, 16 GB, frente a las dos que ofrece el iPhone 4 (16/32 GB), y, como en el caso del teléfono de Apple, no podremos ampliarla a través de tarjetas microSD y similares. La primera diferencia importante llega con la pantalla. No en vano es un terminal, al fin y al cabo, de Samsung, por lo que se ofrece lo mejor que tiene el fabricante en este aspecto y es la superAMOLED de 4 pulgadas, similar a la del Galaxy S, y decimos similar porque contará con una superficie “curvada”, dando un toque cóncavo y muy personal al terminal frente a las lineas réctas del iPhone 4 y su pantalla de 3,5″. Siguiendo con el display, la del Nexus S no llega a las cotas de resolución de la “Retina” de Apple, pero se aupa a la gama alta de Android con 480×800 píxeles, frente a los 640×960 de la del iPhone 4, y cuenta, como no podía ser menos, con soporte para multipulsación. Pasando a la cámara, ambos se quedan con una de 5 MP, capaz de grabar vídeo a 720 x 480 píxeles, y en el caso del Nexus S codificando los clips en los formatos H.264 y H.263 MPEG4, aunque en la misma web en la zona de especificaciones se asegura que graba a 720 x 480 y eso no es HD, con flash de LED. Precisamente este último punto se ha mostrado bastante versátil en el iPhone 4 en combinación con algunas aplicaciones que lo convierten en una potente linterna. También cuenta con una frontal VGA para el videochat a través de GTalk, una de las novedades que se ha anunciado para Android 2.3 Gingerbread. En el plano de la conectividad, también andan parejos ambos terminales. Wifi b/g/n, Bluetooth 2.1 y GPS están presentes para los mismos Google Maps en ambos teléfonos de serie. Lo que ya cambia es cómo aprovechan uno y otro esta función. Mientras en ambos se puede realizar el tethering, es decir, compartir la conexión de Internet a través del cable USB, en el Nexus S también se añade la posibilidad de hacerlo a través de la conexión Wifi, conviertiendo el teléfono en un router inalámbrico, y recientemente se ha anunciado que se podrá incluso hacer p agos en efectivo con el terminal a través de la tecnología NFC, como si se tratara de una tarjeta de crédito. Llegados al punto, el de de Internet, uno de los más polémicos para el terminal de Apple, el Nexus S también tiene un navegador basado en Webkit, pero en su caso soportará Flash desde el primer momento, y no como el de Apple. Por otra parte, un detalle que nos ha hecho, particularmente, levantar la ceja, ya que se ha criticado hasta la saciedad a Apple, es que este Nexus S, tampoco llevará integrada Radio FM, por lo que estamos restringidos a las emisoras online como en el iPhone. Por otra parte, los materiales del Nexus S, frente al acero y el cristal del iPhone 4, permiten que, a pesar de que el teléfono es algo más grande al portar una pantalla de bastante más tamaño, sea más ligero que el terminal de Apple, incluso con una batería de 1.500 mAH frente a la de 1.400 mAH del iPhone. Sin embargo, y sobre el papel, la gestión de la misma es más eficiente en el teléfono de la manzana, ya que con menos saca hasta 7 horas de funcionamiento en lugar de las 6,7 que promete el Nexus S. El equipo saldrá a la venta en EE.UU. a partir del 16 de diciembre en las tiendas de Best Buy, y a partir del 20 de diciembre en las tiendas de Carphone Warehouse de Reino Unido. Aún no se ha anunciado la fecha en España, momento en el que podremos ampliar esta comparativa con las apreciaciones personales que nos deja esta nueva apuesta de Google y su experiencia para el usuario. FUENTE :http://www.movilzona.es/2010/12/10/google-nexus-s-%c2%bftiene-caracteristicas-como-para-ser-un-iphone-killer/ |

|

|

|

|

|

| |

|