Una nueva investigación sugiere que la mayoría de los ordenadores personales infectados con software malicioso podrían haber llegado a ese estado gracias a un bullicioso mercado que vincula bandas criminales que pagan por instalaciones de software malicioso con piratas informáticos emprendedores que buscan vender el acceso a ordenadores comprometidas.Los

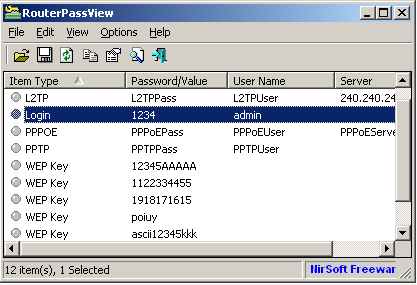

servicios PPI (pay-per-install) se anuncian en sospechosos foros underground de Internet. Los clientes envían sus programas maliciosos-un robot de spam, software antivirus falso, o troyanos para robar contraseñas-al servicio de PPI, que a su vez cobra tarifas desde 7 a 180 dólares por cada mil instalaciones llevadas a cabo con éxito, dependiendo de la ubicación geográfica solicitada de las víctimas deseadas.

Los servicios de PPI también atraen a distribuidores emprendedores de software malicioso, o "afiliados", hackers que tienen la tarea de encontrar la manera de instalar el software malicioso en los ordenadores de las víctimas. Los esquemas de instalación típicos consisten en cargar programas contaminados en redes públicas de

intercambio de archivos; pirateando sitios web legítimos para descargar automáticamente los archivos en los visitantes; y en la ejecución silenciosa de los programas en los ordenadores que ya han sido comprometidos. Los afiliados únicamente reciben dinero por las instalaciones realizadas con éxito, a través de un código de afiliado único y estático cosido a los programas de instalación y comunicado de vuelta al servicio de PPI después de cada instalación.

En un

nuevo documento realizado por investigadores de la Universidad de California, en Berkeley, y el Instituto Madrileño de Estudios Avanzados en

Tecnologías de Desarrollo de Software, se describe la infiltración en cuatro servicios de PPI competidores entre sí en agosto de 2010, mediante el secuestro subrepticio de varias cuentas de afiliados. El equipo construyó un sistema automatizado para descargar periódicamente los instaladores que enviaban los distintos servicios de PPI.

Los investigadores analizaron más de un millón de instaladores ofrecidos por servicios de PPI. Ese análisis llevó a un descubrimiento sorprendente: de los mejores 20 tipos de malware del mundo, 12 empleaban servicios de PPI para comprar las infecciones.

"Al comenzar este estudio, no sabía que los PPI son potencialmente el vector número uno responsable de todas las infecciones", explicó

Vern Paxson, profesor asociado de ingeniería eléctrica y ciencias informáticas en la Universidad de Berkeley. "Ahora sabemos que las botnets potencialmente valen millones [de dólares] al año, debido a que proporcionan un medio para que los delincuentes externalicen la difusión mundial de sus programas maliciosos".

Los investigadores se propusieron determinar la distribución geográfica del malware enviado por estos servicios, por lo que idearon una forma automatizada de descargar instaladores. Utilizaron servicios tales como la plataforma de computación en la nube EC2 de Amazon, y "Tor", un

servicio gratuito que permite a los usuarios comunicarse de forma anónima mediante el enrutamiento de sus conexiones a través de varios ordenadores en todo el mundo, para así engañar a los programas de pago-por-instalación y hacerles creer que las solicitudes venían de lugares de todo el mundo.

El sistema clasificó el malware recogido según el tipo de tráfico de

red generado por cada muestra al ser ejecutada en un sistema de prueba. Los investigadores afirmaron haber tomado precauciones para evitar que las cuentas de los afiliados no fueran acreditadas con las instalaciones de prueba.

El análisis de los servicios de PPI indica que con más frecuencia tienen como objetivo PCs en Europa y los Estados Unidos. Estas regiones son más ricas que la mayoría de las demás, y ofrecen a los afiliados las tarifas por instalación más altas.

Sin embargo, los investigadores suponen que hay factores más allá del precio que pueden influir en la elección del país de un cliente PPI. Por ejemplo, un robot de spam como Rustock requiere poco más que una dirección de Internet exclusiva para enviar spam, mientras que el software antivirus falso se basa en que la víctima haga un pago con una tarjeta de crédito o domiciliación bancaria, y por lo tanto es posible que tuviera que soportar múltiples idiomas o métodos de compra.

El equipo también encontró que los programas de PPI casi siempre instalaban robots que involucraban a los sistemas infectados en una variedad de acciones de tipo "fraude de clics", que consisten en hacer clics fraudulentos o automatizados en anuncios para generar falsos ingresos por publicidad.

Un hallazgo inesperado podría ayudar a explicar por qué los PCs infectados con un tipo de malware a menudo se empantanan rápidamente con infecciones múltiples: los descargadores que forman parte de un esquema a menudo atraen a descargadores de otro. En otras palabras, los afiliados de un servicio de PPI a veces actúan como clientes de otros servicios. En consecuencia, muchos de los instaladores enviados por los afiliados abruman a los PCs receptores con muchos tipos de software malicioso.

"Creemos que algunos de estos afiliados multi-servicio-PPI intentan aprovecharse de las diferencias de precios entre las tarifas de instalación (más altas) que se pagan a los afiliados de un servicio de alguna región geográfica en comparación con las tarifas (inferiores) de instalación cobradas a los clientes de otro servicio de PPI", escribieron los investigadores.

Esta dinámica genera un conflicto de intereses inherente en el mercado de PPI que perjudica tanto a los clientes como a los afiliados: Cuantas más instalaciones proporcione un afiliado, mayor será el pago recibido. Sin embargo, cuanto más malware se instale, mayor será la probabilidad de que el propietario de un sistema infectado se dé cuenta de un problema y tome medidas para erradicar el malware.

Los servicios de PPI tienen consecuencias nefastas dentro de la coordinación de esfuerzos para cerrar las botnets. En los últimos meses, los investigadores de seguridad, los proveedores de servicios de Internet, y las fuerzas del orden han trabajado conjuntamente para desmantelar algunas de las mayores botnets en el mundo. En marzo, por ejemplo, Microsoft se asoció con empresas de seguridad para paralizar la botnet Rustock, que desde hacía tiempo era una de las botnets de spam más activas del planeta.

Los investigadores de Berkeley sostienen que incluso si los defensores son capaces de limpiar una botnet-mediante el secuestro de sus servidores de control e incluso desinfectando remotamente los PCs-el controlador de esa botnet puede reconstruirla haciendo pequeños pagos a uno o más servicios de PPI.

"En el mercado actual, todo el proceso cuesta pocos centavos por cada host de destino-lo suficientemente barato para que los botmasters simplemente reagrupen sus filas a partir de cero en caso de que los defensores lleven a cabo grandes y energéticas acciones por desmontar la botnet", escribieron los investigadores.

FUENTE :http://www.laflecha.net/canales/seguridad/noticias/la-mayoria-del-malware-esta-ligado-a-los-servicios-ppi