Enviar imágenes a otros es una de las funciones más básicas de un teléfono inteligente, pero cuando la aplicación de mensajes de texto de su teléfono comienza a sacar fotos al azar sin su conocimiento, usted tiene un problema.

Y desafortunadamente, de acuerdo con algunas quejas en Reddit y los foros oficiales de Samsung, parece que eso es exactamente lo que le sucedió a un puñado de usuarios de teléfonos Samsung, incluidos los propietarios de dispositivos de último modelo como el Galaxy Note 8 y el Galaxy S9.

Según los informes de los usuarios, el problema proviene de los mensajes de Samsung, la aplicación de mensajes de texto predeterminada en los dispositivos Galaxy, que (por motivos que no se han determinado) envía erróneamente imágenes almacenadas en los dispositivos a contactos aleatorios a través de SMS. Un usuario de Reddit incluso afirma que, en lugar de enviar una foto, Samsung Messages envió su galería de fotos completa a un contacto en el medio de la noche.

Afortunadamente para esa persona (o tal vez no), esas imágenes fueron enviadas a su compañero. Pero para otros que pueden haber enviado fotos a destinatarios más sensibles, como un socio comercial o jefe, el error podría dar a otras personas un vistazo no deseado a su vida privada.

La parte más aterradora de este error es que cuando los errores de mensajes de Samsung envían fotos a otras personas, según se informa, no deja ninguna evidencia de que lo haga, lo que significa que la gente puede no saber que sus fotos se han liberado hasta que sea demasiado tarde .

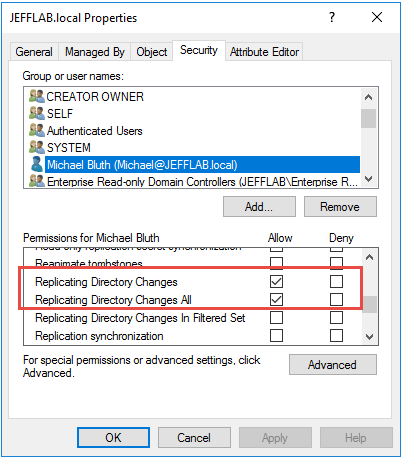

Actualmente, la teoría predominante sobre qué está causando este error es una interacción extraña entre los mensajes de Samsung y las recientes actualizaciones de perfil de RCS que se han implementado en los operadores, incluido T-Mobile. El objetivo de RCS (Rich Communication Services) es mejorar el obsoleto protocolo de SMS con nuevas funciones como compartir mejor los medios, escribir indicadores y leer recibos. El problema ahora es que parece que la manera en que se maneja RCS en los mensajes de Samsung es un desastre.

Cuando se le solicitó un comentario, Samsung le envió una declaración a Gizmodo, diciendo: "Estamos al tanto de los informes sobre este asunto y nuestros equipos técnicos lo están investigando. Los clientes interesados pueden contactarnos directamente al 1-800-SAMSUNG. "También nos comunicamos con T-Mobile, que respondió remitiendo usuarios a Samsung, diciendo:" No es un problema de T-Mobile ".

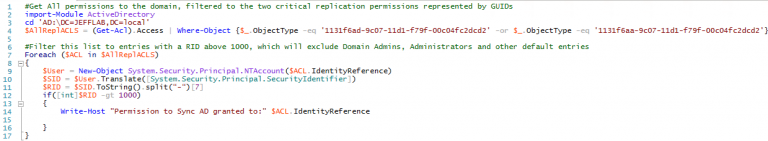

Mientras tanto, para los propietarios de Samsung preocupados de que su teléfono pueda enviar fotos sensibles a contactos aleatorios, actualmente hay dos soluciones principales para esto. El primero es ir a la configuración de la aplicación de su teléfono y revocar la capacidad de los mensajes de Samsung para acceder al almacenamiento. Hasta que se publique una solución real, esto evitará que los Mensajes envíen fotos o cualquier otra cosa almacenada en su dispositivo, lo quiera o no quiera.

La otra opción es cambiar a una aplicación de mensajes de texto diferente, como Android Messages o Textra, que no parecen estar afectados por lo que está plagando la aplicación de mensajes de texto de Samsung (hasta ahora). Afortunadamente, este problema se resuelve rápidamente, porque hasta que lo haga, no hay garantía de privacidad para las personas que usan la aplicación de mensajes de texto predeterminada de Samsung.

Saludos.