| |

|

362

|

Foros Generales / Noticias / Tus recuerdos en las redes sociales pueden haber sido comprometidos

|

en: 12 Julio 2018, 20:19 pm

|

¿Recuerdas Timehop, la aplicación de "nostalgia digital"? No, ni nosotros, pero la compañía todavía tiene una base de datos de aproximadamente 21,000,000 de usuarios que le han dado permiso a la aplicación para revisar sus fotos digitales y publicaciones en las redes sociales, incluso si ya no usan activamente el servicio Timehop. La idea es que la aplicación se convierta todos los días en un aniversario, recordándole lo que estaba haciendo en este día del año pasado, hace tres años, hace cinco años, y así sucesivamente. La aplicación fue brevemente popular hace unos años, antes de que Facebook construyera una función similar, conocida como On This Day, en su propia red social.  La buena noticia es que una aplicación de terceros como Timehop no puede funcionar sin su permiso. La aplicación Timehop debe ser autorizada por usted y provista con claves criptográficas (conocidas en la jerga como tokens de acceso) para acceder a los diversos servicios en línea desde donde desea que raspe fotos y publicaciones. Los tokens de este tipo de acceso por usuario y por servicio son una gran idea (en particular, este sistema significa que nunca tendrá que compartir sus contraseñas reales con un tercero), siempre y cuando la compañía que tenga los tokens no permita que los ladrones se desvíen y robarlos. La mala noticia es que Timehop acaba de anunciar una violación de datos. El 4 de julio de 2018, Timehop experimentó una intrusión en la red que provocó la violación de algunos de sus datos. Nos enteramos de la infracción mientras todavía estaba en curso, y pudimos interrumpirla, pero se tomaron datos. Mientras continúa nuestra investigación sobre este incidente (y la posibilidad de que ocurran otros anteriores), estamos escribiendo para proporcionar a nuestros usuarios y socios toda la información relevante lo más rápido posible. Timehop dice que la siguiente información fue robada: Acceda a tokens a sus redes sociales y servicios de fotos en línea. (Todos los 21,000,000 usuarios afectados) Cualquiera o todos sus nombres de registro, dirección de correo electrónico y número de teléfono. (No todos los usuarios completaron todos estos campos. Por ejemplo, solo 4.7 millones de usuarios, menos de una cuarta parte, entregaron sus números de teléfono). Timehop ya ha invalidado todos los tokens de acceso que tenía en el archivo, desconectando de manera efectiva cada cuenta de Timehop de cada servicio y evitando que se haga más daño. Si usted es un usuario de Timehop y desea que la aplicación siga funcionando, deberá volver a conectarla a los diversos servicios que elija. La compañía dice que no hay evidencia de que ninguno de los datos robados haya sido utilizado con fines delictivos, aunque, por supuesto, cualquier dirección de correo electrónico y número de teléfono robados podrían ser objeto de abuso en el futuro, arrojados en línea gratis o vendidos a otros ladrones a su debido tiempo. curso. Más información: https://nakedsecurity.sophos.com/2018/07/09/your-social-media-memories-may-have-been-compromised/Saludos. |

|

|

|

|

364

|

Foros Generales / Noticias / Sitio popular de software pirateado para redirigir a los usuarios a Keylogger, I

|

en: 12 Julio 2018, 20:13 pm

|

Los piratas informáticos han violado el sitio web de VSDC, una popular empresa que ofrece software gratuito de edición y conversión de audio y video. Se han registrado tres incidentes diferentes durante los cuales los piratas informáticos modificaron los enlaces de descarga en el sitio web de VSDC con enlaces que iniciaron descargas desde los servidores operados por los atacantes. A continuación se muestra una línea de tiempo de los hacks y los swaps de enlaces, según la firma china de seguridad Qihoo 360 Total Security, cuyos expertos detectaron los secuestros la semana pasada. Primer hack: 18 de junio Enlace de descarga intercambiado con: hxxp: //5.79.100.218/_files/file.php Segundo hack: 2 de julio Enlace de descarga intercambiado con: hxxp: //drbillbailey.us/tw/file.php Tercer hack: 6 de julio Enlace de descarga intercambiado con: hxxp: //drbillbailey.us/tw/file.php Los expertos de Qihoo dijeron que el primer y el tercer secuestro fueron los que afectaron a la mayoría de los usuarios. Usuarios infectados con tres cepas de malware diferentes Los usuarios que descargaron el software VSDC en esos días han sido infectados con tres cepas de malware diferentes. Qihoo dice que las víctimas recibieron un archivo javascript disfrazado como software VSDC. Este archivo descargaría un script de PowerShell, que, a su vez, descargaría otros tres archivos: infostealer, keylogger y un troyano de acceso remoto (RAT). Infostealer es capaz de recuperar contraseñas de cuenta de Telegram, contraseñas de cuenta de Steam, chats de Skype, datos de monedero Electrum, y también puede tomar capturas de pantalla de la PC de la víctima. Todos los datos recopilados se cargan en el servidor de un atacante en system-check.xyz El keylogger no tiene nada de especial, recolecta las pulsaciones de teclas y las carga en wqaz.site. Qihoo describe el tercer archivo como un módulo VNC que otorga al atacante control sobre la PC de un usuario infectado. Pero aunque Qihoo no identificó específicamente este malware, Ivan Korolev, un investigador de seguridad con Dr.Web, dice que el archivo era una versión de DarkVNC, una RAT menos conocida. Más información: https://www.bleepingcomputer.com/news/security/popular-software-site-hacked-to-redirect-users-to-keylogger-infostealer-more/Saludos. |

|

|

|

|

365

|

Sistemas Operativos / GNU/Linux / Filesystem Sandbox for Linux – FSSB

|

en: 12 Julio 2018, 20:09 pm

|

En muchas ocasiones, necesitamos un sandbox (caja de arena) de nuestro sistema de ficheros, para poder analizar qué ficheros crea, lee o modifica una determinada aplicación o herramienta. Esto es muy útil para poder realizar diferentes pruebas, en un entorno seguro. De esta manera, podemos analizar desde aplicaciones en las que estemos trabajando, hasta herramientas que hayamos descargado, siendo muy amplio el abanico de posibilidades que nos ofrece. En Linux, tenemos multitud de formas de hacer esto. Una herramieta, que aún estando en estado Alpha, promete bastante, es FSSB ( https://github.com/adtac/fssb). Utiliza un mecanismo bastante curioso: Primero, intercepta las llamadas al sistema para la apertura, creación, modificación, renombrado, y borrado de ficheros. Detiene la ejecución del binario en cuestión, crea el fichero en un contenedor (crea un directorio en /tmp por cada ejecución) Devuelve el control al binario, haciéndole ver que, el fichero que intentaba crear, modificar, abrir, etc. es ese. Una vez que el binario termina su ejecución, en el contenedor creado, tendremos los diferentes ficheros que ha creado la herramienta. Además, dado que los nombres son aleatorios, tendremos otro con un mapeo de los mismos. Para instalarlo, en el caso de distribuciones basadas en Debian, bastará con disponer de OpenSSL en el sistema. Necesitaremos instalar libssl-dev. En otros sistemas, en principio, con instalar el paquete correspondiente para disponer de las cabeceras y demás de OpenSSL para C, debería ser suficiente. Hecho esto, bastará clonar el repositorio y compilar el binario: git clone https://github.com/adtac/fssb

cd fssb

make Una vez compilado, su utilización es muy sencilla. Por ejemplo: Dispone de varias opciones, que podemos consultar con ./fssb -h: -d <nombre_fichero> Con esta opción nos va a crear un fichero que contendrá todas las llamadas al sistema que ha realizado el binario. -o <nombre_fichero> Para grabar la salidas del propio fssb en un fichero. -r Elimina los ficheros temporales creados al finalizar. -m Imprime el contenido del fichero con el mapeo realizado. Un ejemplo de uso: Primero creamos un archivo, por ejemplo “programa.py”, con el siguiente contenido: with open("prueba", "w") as f:

f.write("Feliz Martes!")

with open("prueba", "r") as f:

print(f.read())Puede observarse que es un pequeño programa en python que crea un fichero llamado prueba en el directorio actual y, después, lo abre e imprime el contenido. Al ejecutar programa.py, la salida sería: $ python programa.py

Feliz Martes! Podemos comprobar que ha creado un archivo: $ cat prueba

Feliz Martes! Ejecutamos fssb: $ ./fssb -m -- python programa.py

Feliz Martes!

fssb: child exited with 0

fssb: sandbox directory: /tmp/fssb-1

+ 25fa8325e4e0eb8180445e42558e60bd = prueba Podemos comprobar que no hay ningún fichero creado: $ cat prueba

cat: prueba: No such file or directory El archivo se ha creado en un directorio temporal: $ cat /tmp/fssb-1/25fa8325e4e0eb8180445e42558e60bd

Feliz Martes! Aún le faltan muchas llamadas al sistema por implementar y portarlo a otras arquitecturas (sólo está disponible para x86_64, por ahora). Aún así, me ha resultado muy interesante la forma que han tenido de resolver el sandbox. Veamos cómo evoluciona el proyecto. Saludos. |

|

|

|

|

366

|

Comunicaciones / Redes / Creando un túnel IPv4 sobre ICMP para bypassear controles

|

en: 12 Julio 2018, 17:49 pm

|

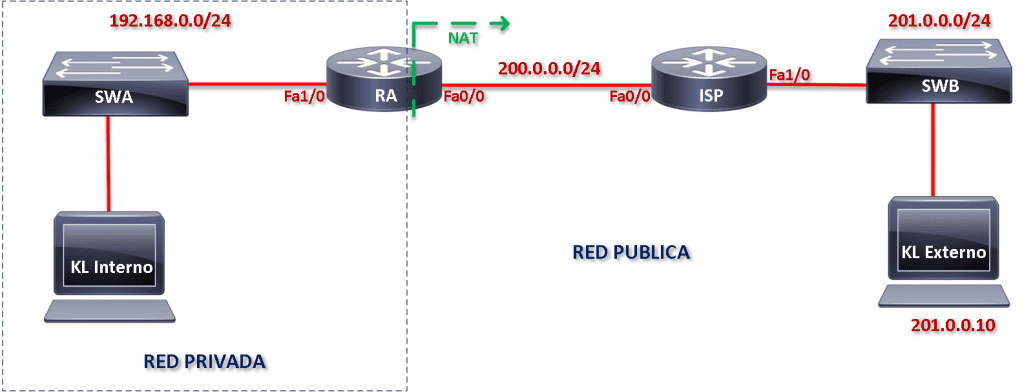

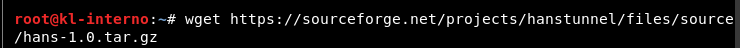

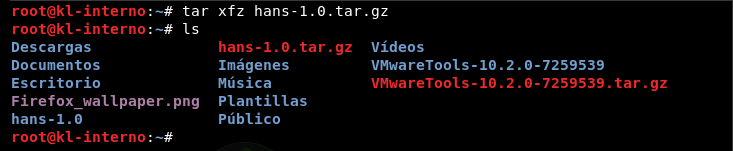

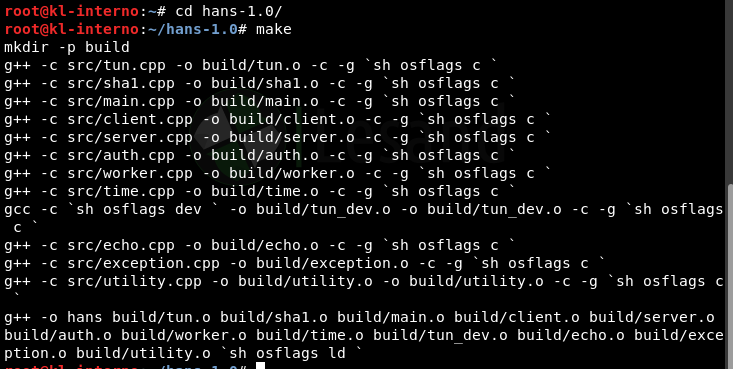

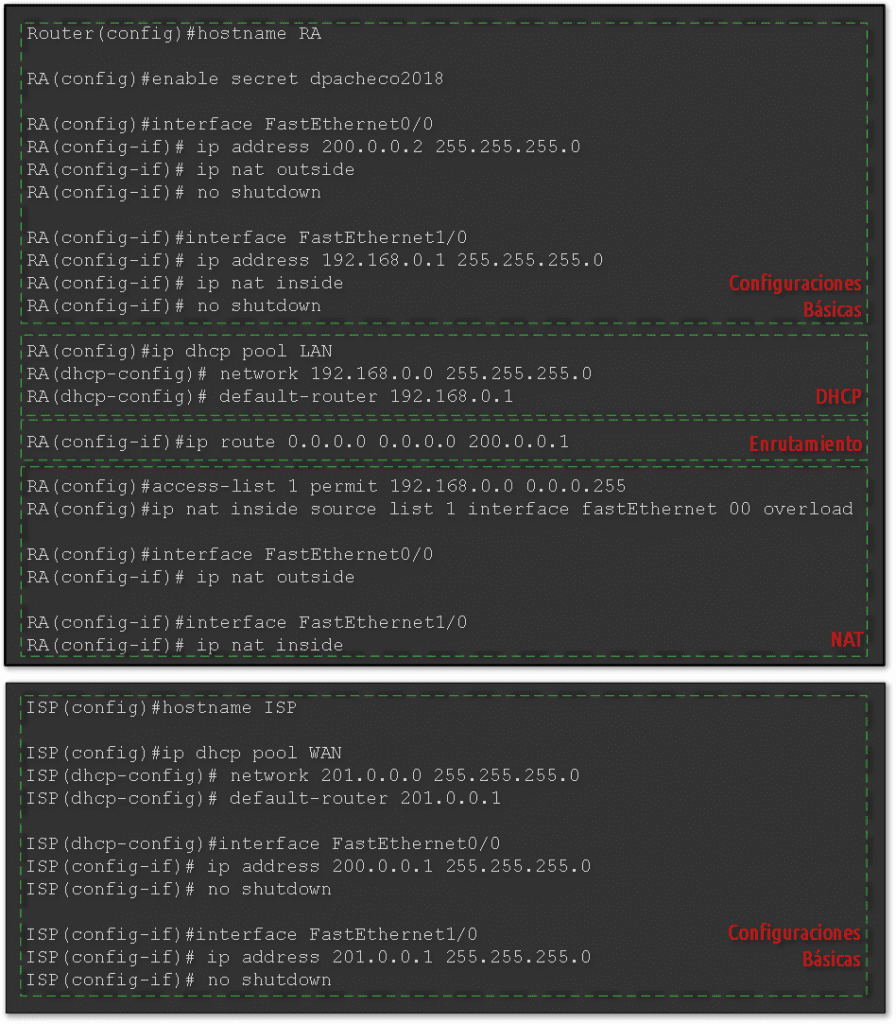

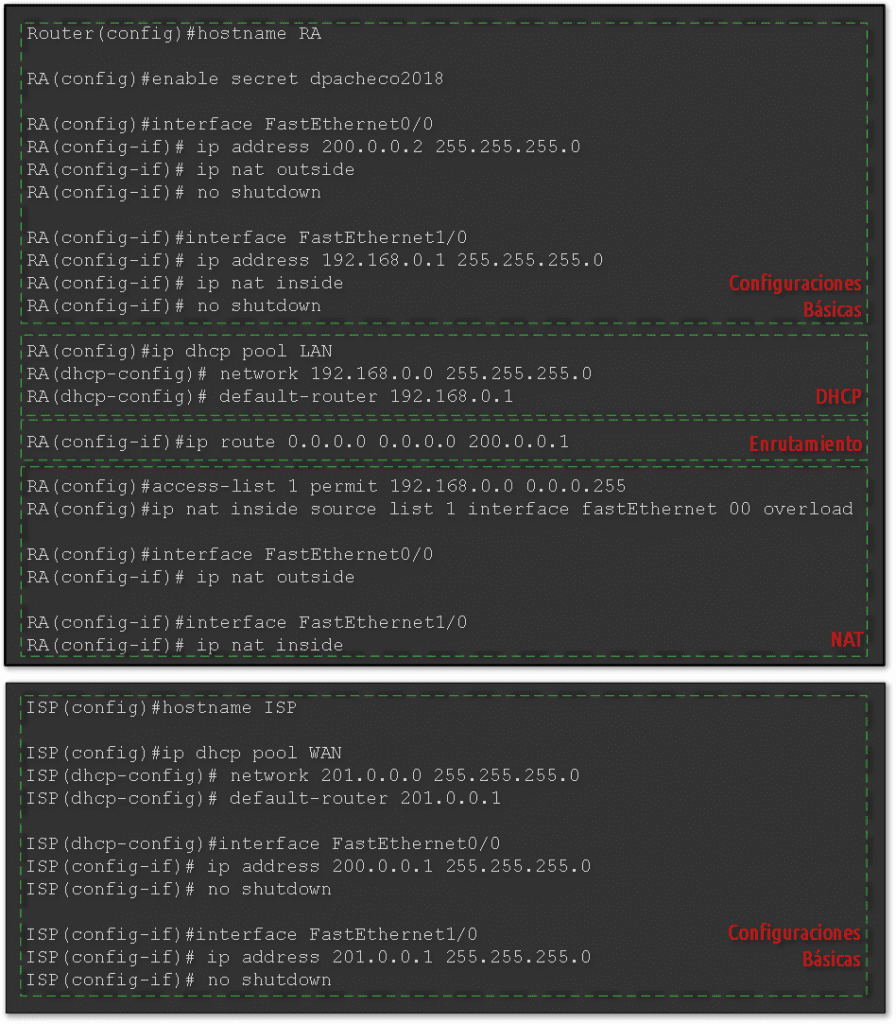

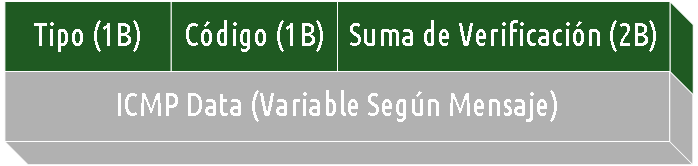

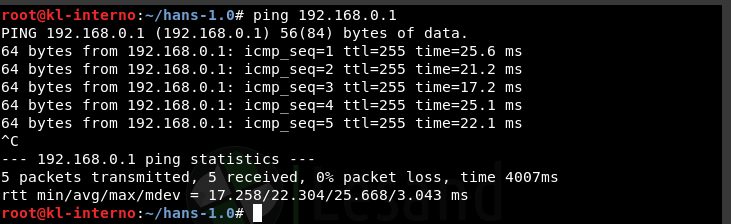

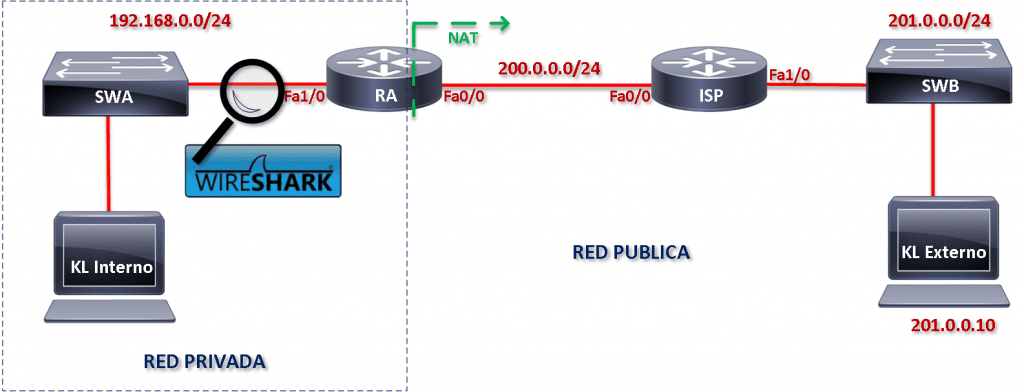

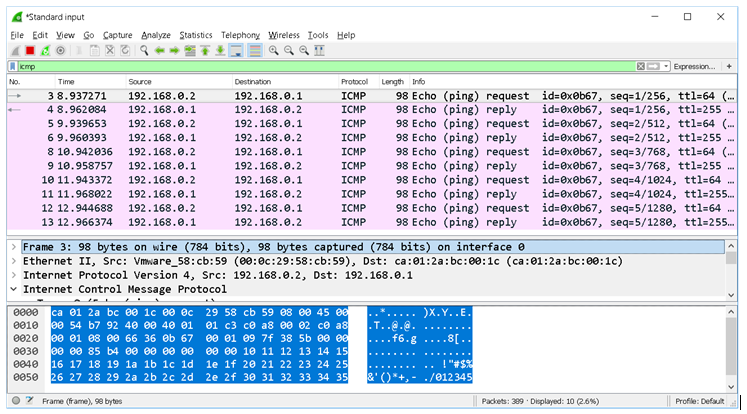

La mayoría de administradores de sistemas tienen una regla de oro y esta es, si funciona… no lo toques, no es lo más recomendado, pero es bastante extendida y existen muchas razones para que sea tan popular, una de las más comunes es la rotación en el mundo de IT, donde hay poco personal bien formado y los buenos profesionales son arrebatados de una empresa a otra a punta de cartera, esto genera una especie de teléfono roto donde una persona recibe el trabajo de otra, la mayoría de las veces sin mayores indicaciones y con la premisa de que funcione. Conozco pocos profesionales que se atrevan a bloquear en su red conexiones salientes a puertos como el 80 o el 443, protocolos como el DNS o el ICMP y por eso es común que nos encontremos con escenarios idóneos para probar técnicas de bypass como la que presentaremos el día de hoy (si les llama la atención este contenido, podríamos generar otros bypass camuflando tráfico por el protocolo DNS u otros), que puede ser usada para saltarnos controles como el de portales cautivos, filtros de navegación o incluso sistemas de monitoreo. Imagen 1: Topología de estudio.  Como se observa en la Imagen 1, la topología por utilizar consiste en: KL Interno: Host virtualizado con Kali Linux (versión 2018.1) KL Externo: Host virtualizado con Kali Linux (versión 2018.1) RA: Router Cisco (IOS Versión 15.2) RB: Router Cisco (IOS Versión 15.2) SWA: Sin configuraciones. SWB: Sin configuraciones. En los hosts “KL Interno” y “KL Externo”, se descargó (imagen 2) e instaló “Hans – IP over ICMP”. A continuación, se puede observar el proceso realizado en el host “KL Interno”. Descarga desde https://sourceforge.net/projects/hanstunnel/Imagen 2: Descarga de Hans desde sourceforge.  Descompresión de los archivos (imagen 3).  Compilación de archivos (imagen 4).  Configuraciones Routers Se realiza la configuración de RA e ISP (imagen 5).   ICMP (Internet Control Message Protocol) Es utilizado para realizar notificaciones y diagnostico entre otras funciones en redes IPv4, definido en la RFC 792. El formato de los mensajes ICMP se puede observar en la imagen 6:  Los valores asignados para los campos “Tipo” y “Código”, son responsabilidad de la IANA ( https://www.iana.org/assignments/icmp-parameters/icmp-parameters.xhtml). Ejemplo mensaje ICMP enviado desde KL Interno a RA: En este ejemplo (imagen 7) se enviaron 5 mensajes de prueba (echo request) y se recibieron 5 respuestas (echo reply).  Se realizó la captura de estos mensajes en el segmento ubicado entre RA y KL Interno como se observa en la Imagen 8.  En la Imagen 9 se puede apreciar los 5 mensajes enviados, con sus correspondientes respuestas.  Al analizar el primer mensaje enviado, se puede observar que este corresponde a un mensaje del tipo 8 (Echo Request) – Código 0. Además, se puede observar que existe un campo de relleno donde se le agrega carga al mensaje ICMP: Más información: https://www.dragonjar.org/creando-un-tunel-ipv4-sobre-icmp-para-bypassear-controles.xhtmlSaludos. |

|

|

|

|

367

|

Foros Generales / Noticias / Estos son los ciberataques a tener en cuenta este verano

|

en: 12 Julio 2018, 08:32 am

|

En este año 2018 ha aparecido un nuevo tipo de malware: los ataques Gen V: ciberamenazas que utilizan tecnología militar robada y que son masivas y multivectoriales. A la vista de este nuevo tipo de amenazas, Check Point ha querido dara conocer,en su informe Security Report 2018, las nuevas tendencias entre los ciberdelincuentes: El futuro de las empresas está en los smartphones Con la explosión del BYOD, los dispositivos móviles forman ya parte de las empresas de todo el mundo y, sin embargo, no están tan protegidos como deberían. En los próximos meses seguirán descubriéndose fallos en sus sistemas operativos, por lo que las organizaciones necesitan desplegar en ellos sistemas de seguridad avanzada. El malware móvil también seguirá proliferando, especialmente los troyanos bancarios, ya que la tendencia de malware como servicio (MaaS), que facilita los ataques, sigue evolucionando y creciendo. Además, podemos esperar ver a los ciberdelincuentes usar los smartphones y tablets para minar criptomonedas de forma ilegal. Hasta ahora, el criptojacking han afectado a los servidores web y a los PC, pero como la seguridad móvil está menos desarrollada, es probable que se convierta en el nuevo objetivo de estos ataques. La nube, en peligro permanente Aunque los entornos cloud son cada vez más comunes entre las empresas, siguen siendo una tecnología relativamente nueva y en constante evolución. Esto proporciona a los ciberdelincuentes una serie de backdoors mediante los que acceder a las redes corporativas. Otra de las causas de los ataques exitosos a la nube es que se tiene un concepto erróneo sobre los niveles de protección necesarios. Además, muchas organizaciones no tienen claro quién es el responsable de la protección de la nube, dejando la puerta abierta de par en par a las brechas de seguridad. Más información: https://globbsecurity.com/estos-son-los-ciberataques-a-tener-en-cuenta-este-verano-43434/Saludos. |

|

|

|

|

368

|

Foros Generales / Noticias / Cómo crear un Bot de forma sencilla: Probamos con nuestra Datapedia

|

en: 12 Julio 2018, 07:55 am

|

¿Qué es un bot? ¿Y un chatbot? Bot, chatbot, talkbot, chatterbot, asistente conversacional, asistente virtual etc no son más que distintas formas de ponerle nombre a programas informáticos que se comunican con nosotros como si fueran humanos. Así, los bots pueden hacer muchas tareas, algunas buenas, como comprar entradas para un concierto, desbloquear la cuenta de un usuario, u ofrecer opciones para reservar una casa de vacaciones en unas fechas concretas; y otras no tanto, como realizar ciberataques, o provocar una catástrofe financiera realizando operaciones bursátiles a alta velocidad. Los bots (diminutivo de “robot”) pueden estar diseñados en cualquier lenguaje de programación y funcionar como cliente, como servidor, como agente móvil etc. Cuando se especializan en una función específica se les suele llamar “Sistemas Expertos”. Al igual que ocurrió en su día con el desarrollo de la interfaz gráfica frente a la línea de comandos pura y dura, los bots suponen una manera de hacer accesible a cualquier usuario, herramientas y servicios que antes requerían un mayor nivel de competencia digital. Además, como veremos más adelante, son capaces de aprender de nosotros, y tomar decisiones basadas en la información que les proporcionemos. Los chatbots o bots conversacionales son sistemas de inteligencia artificial que simulan una conversación con una persona utilizando el lenguaje natural. Por ejemplo, son capaces de mantener una conversación de mensajería instantánea de forma muy similar a como lo haría un humano. Así, si estás preparando tus vacaciones en una agencia de viajes online, muy probablemente aparezca una ventana de chat en la esquina inferior derecha ofreciéndote ayuda para resolver cualquier duda que tengas. A tu disposición 24 horas al día, todos los días del año. Es por ello que su potencial es tan grande. Además, el chat es canal preferido por el público en general, y por los Millennials en particular. Muchos chatbots están orientados a reemplazar las famosas FAQ (Frecuently Asked Questions) y, por tanto, aparentemente no agregan un gran valor diferencial con respecto al uso de otros canales como la página web o aplicación móvil. Pero, como veremos en este caso práctico, incluso los que realizan esta función, son muchas veces capaces de aprender y aportar valor. Los bots no son sólo capaces de comprender e imitar el lenguaje escrito. Google Duplex, y Microsoft XiaoIce, por ejemplo, son capaces de realizar llamadas telefónicas para hacer una reserva en un restaurante, pedir una cita en el dentista, etc como lo haría una persona. Aura, el asistente virtual de Movistar+, te hace recomendaciones en base a tus gustos y te permite ver el partido, buscar una serie, o cambiar de canal simplemente hablando o chateando con ella. Estas tecnologías también tienen un gran campo de aplicación en entornos empresariales, pudiendo usarse para organizar reuniones de negocio, establecer llamadas de ventas, dar soporte técnico de primer nivel etc. Más información: https://data-speaks.luca-d3.com/2018/07/como-crear-un-bot-de-forma-sencilla.htmlSaludos. |

|

|

|

|

369

|

Seguridad Informática / Análisis y Diseño de Malware / Jaff Ransomware Escondido en un documento PDF

|

en: 11 Julio 2018, 20:05 pm

|

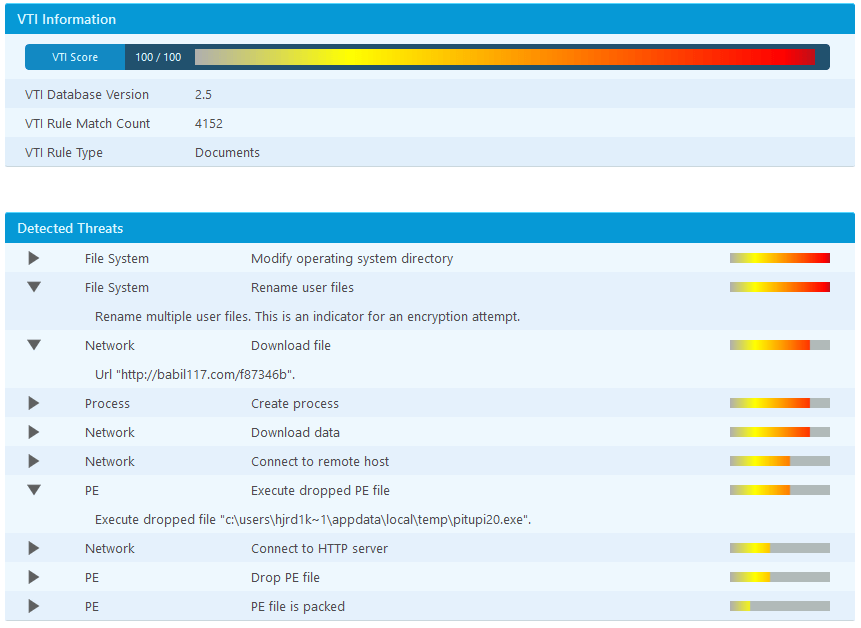

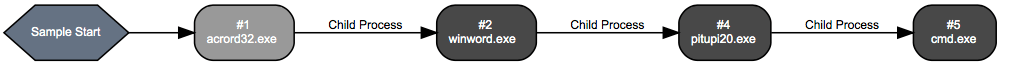

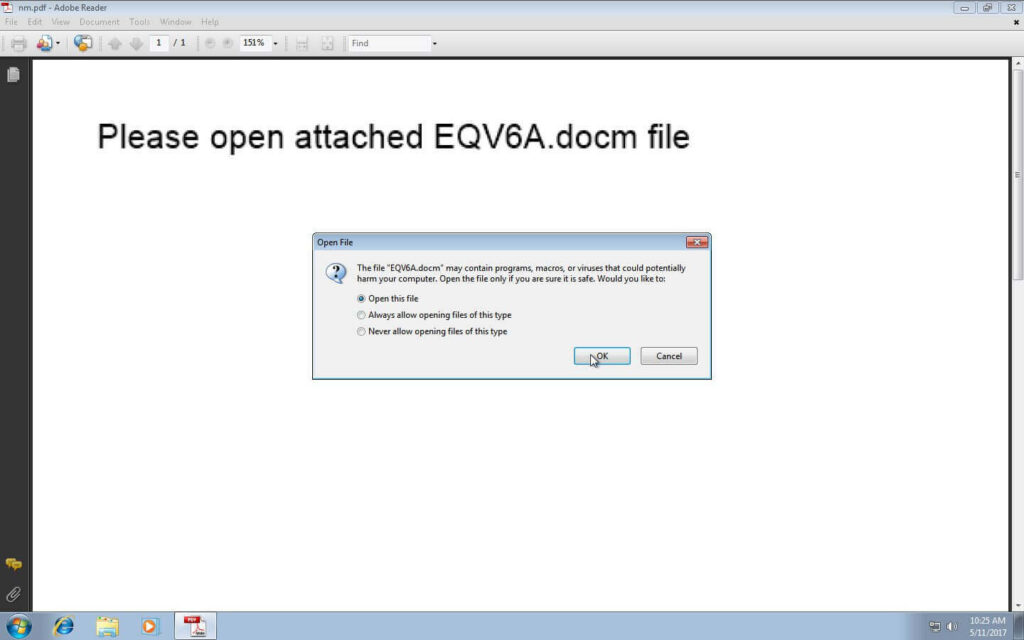

El desafío para un autor de malware hoy tiene más que ver con la creatividad que con un conocimiento técnico profundo. Hay muchas buenas herramientas de construcción de troyanos para facilitar el trabajo. Pero una vez que el autor tiene una creación terminada, el gran desafío es cómo llevar el producto terminado a las víctimas. Incrustar malware dentro de un documento de Word es ahora un lugar común. Por lo general, se trata de una Macro lanzada por la función 'habilitar contenido', también conocida como la función 'Por favor, infecta mi máquina'. Los autores de malware han dado el siguiente paso lógico utilizando un documento PDF como punto de partida. Un PDF no es solo un documento legible fijo. Tiene muchas más características como dibujar y crear formularios. Es importante destacar que para los autores de malware, un documento PDF puede interpretar javascript. Echemos un vistazo al análisis de malware donde el autor creó un documento PDF incrustado con javascript que crea un documento de Microsoft Word con un VBScript incrustado para ejecutar Jaff Ransomware. Análisis de Jaff Ransomware Después de cargar el archivo "nm.pdf" de aspecto inocente al VMRay Analyzer, obtuvimos un puntaje extremadamente alto de VTI (VMRay Threat Identifier): 100/100. Para entender por qué el puntaje es tan alto, comenzamos mirando la Información de VTI.  La segunda entrada sugiere lo que el título del blog ya ha insinuado: "Cambiar el nombre de varios archivos de usuario". Este es un indicador para un intento de cifrado. Ciertamente estamos lidiando con el ransomware. pero como funciona? El documento PDF no se puede ejecutar como un archivo ejecutable. En el informe de VMRay Analyzer, podemos volver a la página de resumen y mirar el gráfico del proceso.  Esto nos muestra un comportamiento realmente nuevo al abrir un documento PDF. Primero, para abrir el archivo "nm.pdf", se inicia el proceso de Acrobat Reader "acrord32.exe" y se carga el PDF. Luego aparece un mensaje y solicita abrir un archivo "EQV6A.docm". Este mensaje nos advierte sobre la necesidad de abrir este archivo porque podría dañar nuestra computadora.  Esto funciona porque el documento PDF tiene un javascript incrustado que se inicia cuando se abre el documento. <<

/Type/Catalog/Pages 9 0 R/Names 13 0 R/OpenAction

<< /S/javascript/JS(submarine();) >>

>> Más información: https://www.vmray.com/cyber-security-blog/jaff-ransomware-hiding-in-a-pdf-document/Saludos. |

|

|

|

|

|

| |

|