Después de estar unos días buceando por la deepweb, me preocupó el hecho de que la red tor se creara como proyecto militar... Después de ver como funciona, pensé... aquí seguro se puede meter mano y después de surfear un poco encontré lo que buscaba.

Para hacernos una idea, la forma en que tor realiza el anonimato es la siguiente:

mi pc -----------> nodo 1 (información ahora cifrada) --------> nodo 2 (info cifrada) --------> nodo 3 (info cifrada) ---------> nodo 4 (se descifra la info) ------> web

Como podemos ver, la información se descifra en el último nodo... así entonces hay mucha info en texto plano

Si configuramos nuestro TOR (intentadlo vosotros pq en mi bugtraq no he podido, entiendo que debido a la versión de vidalia ?¿?¿) para que actue como nodo de salida y le metemos un snifer obtenemos gran información :twisted:

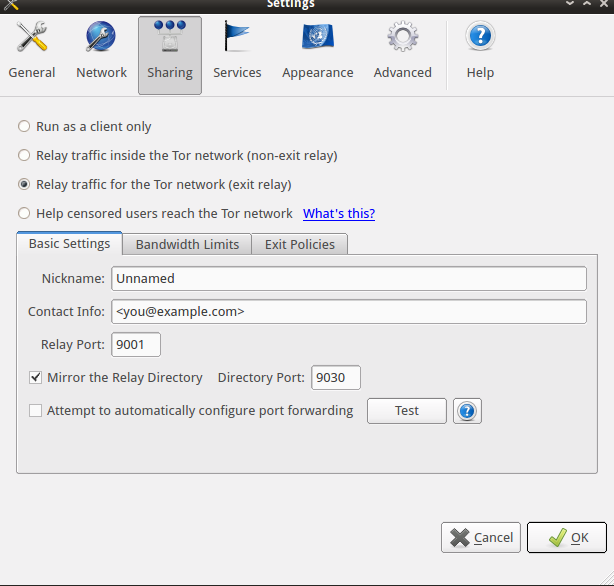

Primero en vidalia, vamos a configuración y abrimos la siguiente pestaña:

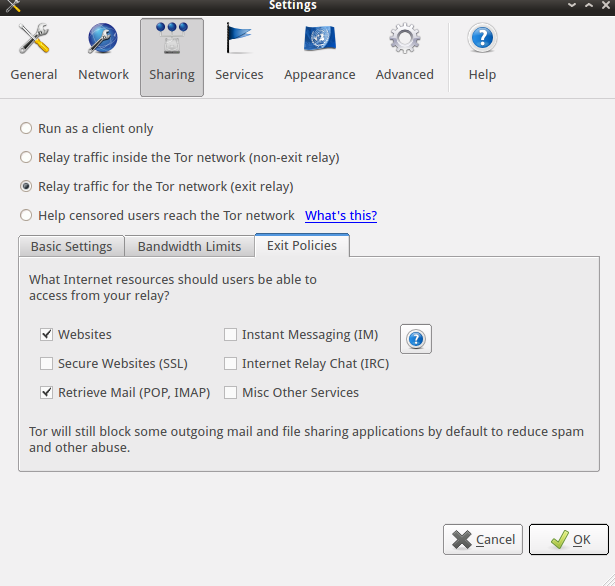

Rellenamos la información de "Basic Settings" con un nombre de usuario, una dirección de contacto, y en la pestaña de Exit Policies activamos las que nos interesen, en este caso activaremos:

Bien, ya podemos iniciar TOR...

Vamos a empezar a esnifar

(ya me entienden...

(ya me entienden...  ) Para ello utilizaremos tcpflow, si no lo tienen:

) Para ello utilizaremos tcpflow, si no lo tienen:Código:

sudo apt-get install tcpflow

Código:

sudo tcpflow -i eth0 port 80

sudo tcpflow -i eth0 port 110

sudo tcpflow -i eth0 port 143

Esto nos permitirá interceptar el tráfico de personas que utilizan la red TOR...

¿Realmente estamos seguros de querer usar TOR?

Otras entradas:

------------------------------------------------> SCRIPT MITM AUTOMATIZADO

http://foro.elhacker.net/hacking_avanzado/script_automatizado_para_ataque_mitm-t388207.0.html

------------------------------------------------> MITM paso a paso

http://foro.elhacker.net/hacking_avanzado/mitm_paso_a_paso-t388212.0.html

------------------------------------------------> Infectar archivo pdf

http://foro.elhacker.net/hacking_avanzado/infectar_archivo_pdf-t388282.0.html

Autor

Autor

En línea

En línea