Autor Autor

|

Tema: Guia Hacking *COMO CONVERTIRSE EN HACKER* (Leído 65,604 veces)

|

|

TxShack

|

COMO CONVERTIRSE EN HACKER

BY TXSHACK oooooooooooooooooooooooooooooooooooooooooooooooooooooo

oooooooooooooooooooooooooooooooooooooooooooooooooooooo PRESENTACION:En primer lugar, me presento, soy TxShack y quería deciros de antemano, que cuando terminen de leer este texto, no se habrán convertido en hackers, ni mucho menos. Esto es tan solo una guía, un camino que les mostrara como llegar a serlo, o por lo menos, a dejar de ser unos new´bies, y poder defenderse. Intentare mostrarles algunos de los principales campos del hacking, como son los troyanos y virus, la programación en Bath, en C y C++, Visual Basic…. El telnet, el cracking, los exploits, el defacing, la seguridad etc… Intentar conocer y controlar todos los campos de hacker, es algo prácticamente imposible, o si no es así, muy difícil. Yo no soy ningún súper hacker que controlo todo lo anterior, que va!! Pero al menos se, que ya no soy un new´bie, y que más o menos se algo acerca de todo, y e querido hacer esta pequeña guía, para todos los que estén interesados. Para su realización, e pasado un buen tiempo recogiendo información, y la mayoría de lo escrito a sido por mi, pero como les dije, no soy ningún súper hacker, y en algunas ocasiones os pondré enlaces a cosas no hechas por mí. Y no os quiero liar más con la presentación, así que tan solo decirles que espero que les guste y que no encuentren muchas faltas de ortografía (pues mi empeño he puesto en ello) así que sin más rodeos: -comencemos- 1º PARTE: INTRODUCCIONhttp://www.youtube.com/watch?v=sbWWri57KuEAbran oído muchas veces hablar sobre new`bie, lamer, cracker… etc. Pues bien veamos que es cada cosa. Newbie: Se conoce como Newbie al novato, al que acaba de comenzar en el mundo del hacker. Ser un Newbie no es nada malo, puesto que todo el mundo lo hemos sido alguna vez. El Newbie es quien intenta aprender, no lo confundamos con un lamer. Lamer: Un lamer es alguien inmaduro, que se las da de hacker, cuando en realidad, lo único que hace es seguir los pasos de lo que dicen los manuales, sin molestarse en aprender el porque de las cosas, y después, va fardando de que lo ha conseguido, y acreditándose meritos que no son suyos. En muchas ocasiones plagiando manuales y diciendo que han sido creados por él. Cracker: Un cracker es algo parecido al hacker. El cracker es alguien capaz de violar la seguridad informática de un sistema, pero a diferencia del hacker, este lo hace con la intención de hacer daño, o como beneficio personal. Hacker: El termino hacker hace referencia a una persona experta en informática, capaz de realizar intrusiones en sistemas operativos, redes etc… Con ciertos niveles en programación, hardware, software…etc. 2º PARTE: EXTRUCTURACION DE LA GUIA: (índice)Como dije en la introducción, un hacker es alguien que domina varios campos… He estructurado el manual en el orden que mejor me pareció, comenzando con Windows, el registro, el ms dos, los troyanos, programación…. Ustedes pueden seguir el orden que quieran, saltándose las partes que ya conozcan o hiendo a lo que más les interese. 1. NUESTRO SISTEMA OPERATIVO

1.1 EL REGISTRO

1.2 EL FIREWALL

1.3 LOS ANTIVIRUS

1.4 EL MSDOS

2. ADMINISTRACION REMOTA

2.1 TROYANOS

2.2 LA BOTNET

3. DEFACING E INTRUSIONES

3.1 DEFACEAR FORO SPLATT

3.2 HACKING GOOGLE

3.3 HACKEAR WEBS

3.4 DEFACEAR FOROS VBULLETIN

4. OCULTAR LA IP

4.1 ESENCIAL SOBRE IP´s

5. INTRUSION POR NETBIOS

6. TELNET

7. NETCAT

8. PROGRAMACION

8.1 BATCH

8.2 VISUAL BASIC

8.3 C Y C++

8.4 PHYTON

8.5 PERL

8.6 OTROS LENGUAGES

9. CRACKING

10. LIBRERÍA

11. COMENTARIO FINAL

|

|

|

|

|

En línea

En línea

|

|

|

|

|

TxShack

|

1. NUESTRO SISTEMA OPERATIVO:Para comenzar, necesitaremos conocer lo que tenemos entre manos, es decir, conocer un poco lo que tiene nuestro PC. Lo más habitual suele ser, disponer del sistema operativo de Windows (W.2000, XP, vista). Aunque existen otros como por ejemplo Linux.  Ejemplo de Linux  Ejemplo de Windows XP Dejare de lado cosas como la historia, (quien lo creo, sus antecesores…etc) y pasare a explicar cosas que nos interesan: 1.1 EL REGISTRO DE WINDOWS:El registro de Windows es la base de datos de todas las versiones de Windows, donde se guarda la información sobre la configuración y el comportamiento del sistema operativo, hardware instalado y las aplicaciones. Para abrir el registro, iremos a inicio, ejecutar, y escribimos regedit. Se nos abrirá una pantalla como esta.  En el panel izquierdo veremos el árbol del registro con Mi PC a la cabeza y debajo los seis subárboles. Los subárboles se componen de claves y las claves a su vez se componen de subclaves. Esto puede parecer un poco complicado, por eso, normalmente se utiliza la palabra "rama" para referirse a cualquier nivel del registro. Podemos expandir y contraer cada rama pulsando "+" que está junto a su nombre. En el panel derecho veremos dos o tres columnas, a la izquierda están los nombres de los datos y a la derecha sus valores. Por ejemplo, cuando iniciamos nuestra PC, todo lo que este añadido al registro, en la rama RUN, será lo que se ejecute. Para verlo, sigan la siguiente cadena. HKLMachine\Software\Microsoft\Windows\CurrentVersion\Run. Aquí tendrán todos los procesos que se inician al arrancar vuestro PC. Aquí es donde se quedan registrados todos los troyanos y virus, para que se inicien al arrancar los ordenadores. Si quieren saber mas sobre el registro de Windows pueden ver: Introduccion al registro de windosDefinicion y guía del Registro de Windows1.2 EL FIREWAL DE WINDOWS:El firewall de Windows es un límite de protección que supervisa y restringe la información que viaja entre el equipo y la red o Internet. De ese modo, se proporciona una línea de defensa contra quienes pudieran intentar tener acceso a su equipo desde fuera de Firewall de Windows sin su permiso. Para abrirlo deben ir al panel de control, centro de seguridad, y hay verán el firewall de Windows.  Desde aquí podrán también agregar un puerto (útil para su troyano, botnet…) agregar programas para que el firewall les de permiso, etc. Como pueden ver en la imagen, yo tengo agregado el Bifrost Ver mas sobre el firewall de Windows1.3 LOS ANTIVIRUS:Los antivirus son programas cuya función es detectar y eliminar Virus informáticos y otros programas maliciosos. Para nosotros es algo que a veces nos complican y nos echan abajo en algunas ocasiones nuestros planes, aunque siempre hay formas de evadirlos. Hasta ahora, los más eficaces y mejores para mí son el kaspersky y en NOD32.   Descargar antivirus Descargar antivirus Y bueno una ultima cosa, si se han parado a leer esto sobre los antivirus, es también porque les importa la seguridad, aquí tienen 10 consejos sobre seguridad informática VER Y unos cuantos programas que les ayudaran con su seguridad Ver1.4 EL MS DOSEl ms dos quiere decir Sistema operativo de disco de Microsoft, para abrirlo debemos ir a inicio, ejecutar, y escribir cmd.  Como pueden ver, ya están en la consola. Si escriben por ejemplo la palbra VER les aparecerá el sistema operativo que tienen En este enlace pueden ver un buen manual sobre ms dos VerManual ms dosComandos internos y externos del DOSComandos –archivo pdf

|

|

|

|

|

En línea

En línea

|

|

|

|

|

TxShack

|

2. ADMINISTRACION REMOTALa administración remota de otros ordenadores, es uno de los temas que mas interesa a casi todo el mundo. Existen programas diseñados para este fin, en la que ambas partes (PC controlador y PC controlado) se deben de poner de acuerdo… pero eso no es lo que nos interesa no? Lo que a nosotros nos interesa es controlar otras PC´s sin el permiso del usuario controlado. Para llevar a cabo esto, existan los troyanos o botnets, cuyo funcionamiento es similar. 2.1 TROYANOS¿PARA QUE PUEDO USAR UN TROYANO? Un troyano te permite controlar la PC de otra persona remotamente. Podrás ver lo que este haciendo, controlar todo lo que escriba, robarle, borrarle, cambiarle de nombre, y subirle archivos, programas, fotos o lo que quieras... ver la información de su sistema, entrar en su registro, en la consola...etc. Para aquellos que se pregunten si pueden sacar pass de Hotmail con uno, la respuesta es SI. VER¿DE QUE PARTES CONSTA UN TROYANO? Un troyano consta principalmente de 2 partes. Una se llama cliente.exe y otra server.exe (el server lo deberéis crear ustedes mismos) cliente.exe este es el archivo que deberéis ejecutar en vuestra PC y con el cual controlareis a vuestras victimas server.exe es el archivo que debéis de enviar y vuestras victimas deben ejecutar. Una vez ejecutado, ya podréis controlar remotamente su PC Algunos troyanos pueden incorporar algún otro programa como un editserver.exe o similar, pero eso de momento no nos interesa ¿QUE TIPOS DE TROYANOS EXISTEN? Pues existen dos tipos de troyanos. Los de conexión directa e inversa. Los de conexión inversa son los mejores, puesto que se conectan a tu PC sin necesidad de tener que conocer la IP de tu víctima. Es decir, una ver tu victima ejecute tu troyano, ya no lo tendrá que volver a hacer puesto que este ara que la víctima se conecte a tu PC automáticamente e Los de conexión directa son algo más complicados de mantener a la víctima, puesto que tras enviarle el server, después deberemos meter su ip para conectarnos a él y poder controlar a nuestra victima. Pero claro, el problema está en que deberemos averiguar la ip de nuestra víctima, y que como las ip cambian... La tendremos q averiguar una y otra y otra vez... Yo os aconsejo que uséis los de conexión inversa Para empezar, deberéis de crearos una cuenta no-ip, a continuación, elegir un troyano, hacerlo indetectable y enviarlo. Y ustedes dirán; ¡Ni que fuese tan fácil! No se preocupen, para ello he creado una guía que pueden ver haciendo clic AQUÍTODO LO QUE TIENES QUE SABER SOBRE TROYANOS AQUI2.2 LA BOTNETEl artífice de la botnet puede controlar todos los ordenadores/servidores infectados de forma remota y normalmente lo hace a través del IRC. Sus fines normalmente son poco éticos. En la botnet, los bots son igual que las víctimas de los troyanos, a los cuales, podremos controlarles, según las características del troyano que hayamos creado o descargado. Podremos usar el keylogger, ver la info del PC…etc. Podemos ver como crear una botnet AQUIQue es una botnet, como se usa y para que se usa

|

|

|

|

|

En línea

En línea

|

|

|

|

|

TxShack

|

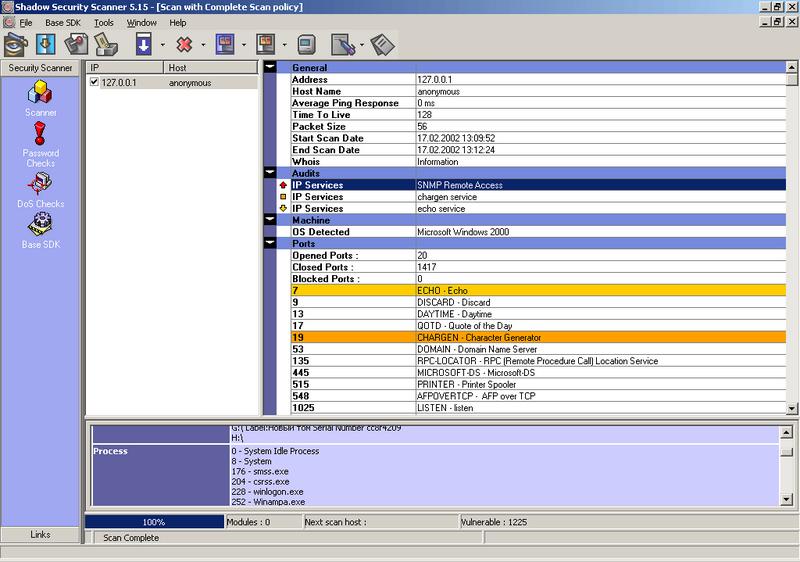

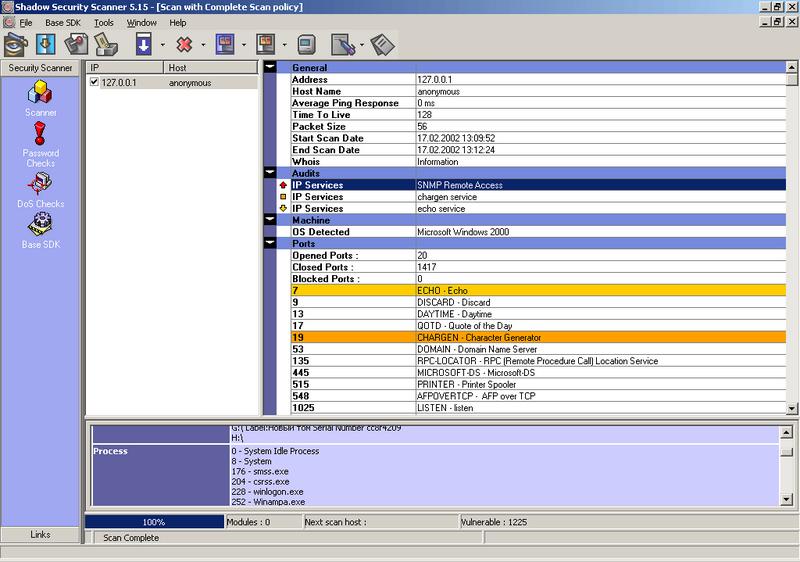

3. DEFACING E INTRUSIONES:En esta 3º parte, os mostrare como hackear sitios webs, algunos foros, etc. 3.1 DEFACEAR UN FORO SPLATT <3.2Comienzo con este viejo deface, porque es el más sencillo que he conocido, y el 1º que conocí. También empiezo con este, porque tal vez se estén aburriendo y digan, jamás conseguiré ser hacker!! Pues intentad hacer esto porque seguro que os saldrá, y tal vez asi, os de algo de ánimo para continuar. Bien, este es un viejo bug, que para los que empezaron en esto del hack hace ya algunos años recordaran. Es para splatt forums en versiones inferiores a 3.2. La página con la que pueden hacer el ejemplo es por ejemplo con esta: http://www.linuxfan.pl/modules.php?op=modload&name=Forums&file=indexNo tengo ni idea en qué idioma esta ni nada, así q no me lo pregunten. Para empezar, entren en la página y entren en cualquier foro, y entren a un mensaje... Ahora, vamos a modificarlo. Para ello seleccionen Edytuj... que supongo que a la traducción sea Editar XD  A continuación les saldrá un mensaje de error como este  Bien, eso es normal, puesto que no somos ni admins ni mods ni nada por el estilo de ese foro (supongo ^^) Asi que tendremos que ir a la barra de nuestro internet, y añadir al final de la URL (justo al final, sin borrar nada ni dejar espacio), añadir esto: &user=administratorDe esta forma, ya tendremos los privilegios para hacerlo...  Como podrán ver... he hecho un pequeño deface... aquí tienen el resultado de que funciona, y en realidad se modifico:  Pueden verlo en el foro con la siguiente url, aunque tal vez los verdaderos admins ya lo hayan borrado. http://www.linuxfan.pl/modules.php?op=modload&name=Forums&file=viewtopic&topic=3071&forum=11Aunque sea algo viejo, sirve para pasar un poco el rato y hacer algo de spam jeje Pueden intentar buscar algún foro de este tipo poniendo el google: Splatt Forum © By: Splatt.it Si lo han intentado seguro que les abra salido ¿no? Pues bien, se que esto es sencillo, y que en adelante se irá complicando, pero les aseguro que con paciencia, y hiendo poco a poco todo se conseguirá. 3.2 HACKING GOOGLEComo en el caso anterior, este es otro sencillo y viejo “hackeo” Pueden ver el manual en el siguiente enlace VER3.3 HACKEAR WEBS EN GENERALExisten varias formas de hackear webs, dependiendo del tipo de web que sea, el servidor etc. Para que nos entendamos mejor, es importante distinguir entre dos clases de Webs, las webs personales, que pueden ser modificadas por el usuario propietario mediante su clave (tipo Geocities, Xoom y los proveedores de acceso a Inet que ofrecen espacio WEB). El segundo tipo, serian aquellas Webs, llamémoslas "principales" de un servidor, que solo pueden ser modificadas por usuarios con muy altos privilegios (llamémosles "root" o "administrador"). Para todo esto, posiblemente les haga falta un escáner de vulnerabilidades, (ya verán porque). Asi que aquí les dejo un manual sobre un programa destinado a ello. El SSS (Shadow Security Scanner) VER Para comenzar pueden leer este documento que no esa nada mal, sobre el hackeo de paginas web. VERComo hackear una web hecha en php-nuke VEREn esta pagina encontraran cosas interesantes http://www.defacingwebs.com/Existen muchas otras formas de defacing y hackeo, tan solo tenéis que mirar un poco en google y las encontrareis. 3.4 DEFACEAR FOROS VbulletinComo defacear foros vBulletin

|

|

|

|

|

En línea

En línea

|

|

|

|

|

TxShack

|

4. OCULTAR LA IP:El anonimato es una de las cosas mas importantes para un hacker, ya que la seguridad del mismo, y que no le cojan depende de ello. Para hacer nuestros hackeos, intrusiones y “fechorías” en general, deberemos tener sumamente cuidado con nuestra IP. La IP supongo que ya sepan lo que es, sino, les explicare más o menos en qué consiste.La IP es como un número de identificación de nuestro PC cuando navega por internet, con el cual estamos expuestos a que nos localicen, en caso de que dejemos rastros de ella en alguna intrusión… Pueden ver su ip por ejemplo aquí www.vermiip.esPara navegar anónimamente, podemos emplear servicios como el Anonymizer, o proxies. Método 1: Anonymizer Cualquiera puede navegar anonimamente con la ayuda de un excelente servicio llamado "Anonymizer x" ( http://www.anonymizer.com/3.0/index.shtml). Visítalo y escribí allí el URL que queréis ver anónimamente ("Anonymizer" hace todo el trabajo por vos, eliminando varios peligros potenciales). Cuando seguís un link que hay en una página a la que entraste vía Anonimyzer, el mismo se abre también vía Anonymizer, de modo que no tengas que tipiar a mano todas las direcciones a las que quieras ir. Este sitio te da la opción de pagar el servicio o usarlo gratis, pero si lo usamos gratis nos encontraremos con una serie de limitaciones, tales como una demora de 30 segundos en la descarga de la página, y acceso anónimo sólo a sitios con protocolo HTTP (no HTTPS ni FTP). Por otra parte, existen sitios que son inaccesibles a través de Anonymizer, como ser algunos servidores de e-mail por web. Otro servicio que nos puede prestar Anonymizer es el de "acercarnos" las páginas web lejanas, por ejemplo, si una página está ubicada en Japón y algún problema de enlace no nos permite conectarnos rápidamente (es decir: no la podemos ver), podemos pedirle a Anonymizer que entre a ella por nosotros y nos la muestre luego. Probablemente Anonymizer tenga un mejor enlace con Japón que el que tenemos nosotros, y esto nos solucionaría el problema. Por último, hay algunos sitios que nos muestran distinta información de acuerdo al lugar geográfico desde el cual entremos. Por ejemplo: El sitio de la Enciclopedia Británica (en la sección dedicada a "enviar el pedido de compra") ofrece un listado de representantes en cada país, pero al entrar a través de Anonymizer aparece en su lugar otra página en la cual podemos ver los precios que tienen en USA (hogar de Anonymizer). No es dificil imaginar que los precios de los representantes son varias veces mayores que los precios en USA. Anonymizer es una de las herramientas más populares para navegar anonimamente, pero no es la única. Continuamente aparecen sitios que ofrecen servicios similares. Una buena alternativa es JANUS ( http://www.rewebber.de/) ubicado en Alemania. Es rápido, puede cifrar el URL, y además es gratuito. Lo siguiente es un fragmento de las aclaraciones que hay en el sitio de JANUS: "JANUS es capaz de cifrar los URLs (las direcciones de las páginas) de modo que puedan ser usadas como referencia al servidor. Si se da el caso en que una dirección cifrada sea solicitada, JANUS podrá desencriptarla y reenviarla al servidor, sin necesidad de que el usuario sepa cuál es la verdadera dirección. Todas las referencias en la respuesta del servidor son encriptadas también, antes de que lleguen al usuario." (una variante muy interesante al servicio de anonimato... anonimato para servidores!) Metodo 2: Servidores Proxy También es posible lograr el anonimato en la navegación interponiendo un servidor proxy. Este servicio es similar al de Anonymizer, ya que las páginas son solicitadas por el proxy en lugar de la persona que realmente está navegando. Pero hay algunas diferencias muy importantes: los proxies no filtran los cookies, applets ni código malintencionados. En definitiva, lo único que hacen es ocultar nuestra posición geográfica. Casi todos los servidores proxy tienen el acceso restringido a los usuarios del proveedor en el cual se encuentra, es decir... si usamos Fibertel no podremos utilizar el proxy de Sinectis (el acceso será denegado). Por suerte, siempre hay por allí algún proxy generoso que ofrece sus servicios al público en general, intencionalmente o debido a un error en la configuración (claro que los motivos suelen no ser públicos). Cómo podemos encontrar estos Proxies "generosos"? Buena noticia para los perezosos: hay muchas listas de servidores proxy públicos, sin ir más lejos: http://tools.rosinstrument.com/cgi-bin/dored/cgi-bin/fp.pl/showlog Para quienes no son tan perezosos: encuentren sus propios servidores proxy, es fácil. Vayan a Altavista ( www.altavista.com) y escriban algo como +proxy +server +configuration +port, y van a recibir la lista de páginas web en las que los proveedores de Internet dan instrucciones completas a sus usuarios sobre cómo configurar sus navegadores para usar sus proxies. Prueben con cada proxy que hayan encontrado, y luego de 6 o 7 fallas (servicios "restringidos") encontrarán seguramente uno que ande. Suponiendo que hayan encontrado uno, digamos cualquier.proxy.com, HTTP port 8080. Para hacerlo funcionar en tu conexión tenés que llenar (en tu navegador) los datos en la sección "Configuración manual de servidor proxy". ¿Mi proxy es realmente anónimo? No todos los proxies son del todo anónimos. Algunos de ellos dejan que el administrador del sistema (del sitio visitado) averigüe la dirección IP desde la cual nos estamos conectando al proxy, o sea, nuestra dirección IP real. Una vez que estés usando un proxy vas a poder hacerle una prueba de anonimato en la siguiente dirección: http://www.all-nettools.com/toolbox Si recibís el mensaje "Proxy server not detected!" - entonces hay un agujero de seguridad en el proxy que estás usando, y los servidores web es capaz de averigüar tu verdadero IP. La información sobre tu verdadero IP va a aparecer en la página web. Si el mensaje que recibís es "Proxy server is detected" - significa que estás navegando anónimamente. De todos modos recomiendo estudiar cuidadosamente la lista de direcciones IP que esa página nos devuelva. Ninguno de ellos debería ser el tuyo. También podés realizar otras pruebas para ver si tu navegador es anónimo. Dichas pruebas pueden darte una lista completa de parametros que tu navegador deja saber al sitio web que visitas. (esa información está contenida en las llamadas "variables de entorno"). Proxys-4-All ( http://proxys4all.cgi.net/tools.html) siempre tiene una larga lista de testeadores para esto. Ver fuente AQUI4.1 TODO LO ESENCIAL SOBRE LAS IP´SLocalizar, rastrear, adivinar....Bueno, antes que nada, decir que solo con la IP, no se podrá hackear un jordenador, eso esta claro, pero podemos hacer otras cosas: Bien como vemos en la foto de abajo esto es un mapa, de la página http://www.internautas.org/w-iplocaliza.html sirve para localizar una IP es decir, en que sitio del mapa se encuentra...Es uno de los mejores mapas Que he podido conocer ya que te dice casi el sitio exácto de donde está ubicada esa IP, mirar el ejemplo:  Otro ejemplo de escaneo a una IP es por medio de tracear esa IP, tracear es saber por que puntos pasa esa IP, sus servicios... Para ello, vamos ha: Inicio <-> Ejecutar <-> cmd <-> Y en la consola ponemos tracert IPEn IP tendremos que poner la IP a tracear, nos saldrá algo como...:  Bueno en esta foto, vemos como sale las IPs que tiene corriendo por su IP, Vemos que una es estática, tiene servicios de msn live, telefónica... Nos puede servir para algo que queramos hacer, pero esto es un ejemplo. ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~ Luego está otro método, el más usado el llamado "Whois" que es para que nos diga su proovedor, donde se aloja su IP, como el ejemplo primero pero con más detalles... Un ejemplo del Whois:  Que como vemos nos dá información, su nombre, un teléfono y fax de la mpresa Es decir, que sale cierta información que nos puede venir bien. ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~ Luego hay otro método para poder hacer algo con la IP, método dañino (IP Spoofing) explicaré como hacerlo, leer bien esto: Muchos estaran pensando que despues de todo lo unico que tenemos que hacer es buscar algun programita que cambie nuestra direccion IP y listo, logramos spoofearnos y conseguimos la muy codiciada shell en nuestro objetivo, pues no Sad Recordemos que para establecer una conexion debemos saber el ISN de nuestro objetivo (RAXR), puesto que de lo contrario no podremos responderle a su SYN/ACK, y nosotros al estar falsificando una direccion IP (CAOS) no recibimos ninguna respuesta de la victima, estamos totalmente ciegos; aparte ahora surge un nuevo problema ya que el host CAOS va a estar recibiendo datos de RAXR hablandole sobre una conexion, y CAOS al no entender nada de esto va a terminar el dialogo con RAXR y aqui se termino nuestro ataque.

-------------------------------------------------------------------------------- Bueno, veamos ahora cuales son los pasos que deberiamos seguir para lograr un IP-Spoof exitoso: -------------------------------------------------------------------------------- 1. Elegir un host victima. 2. Buscar algun trusted host de nuestra victima. 3. Desactivar el trusted host. 4. Conseguir los numeros secuenciales (ISN) de la victima. 5. Usurpar la identidad del trusted host (Spoofearse!). -------------------------------------------------------------------------------- Y si hacemos las cosas bien habremos vencido a nuestra victima. -------------------------------------------------------------------------------- Ahora veamos mas en profundidad cada uno de estos pasos, salvo el 1 que cada uno sabra porque y para que elegir la victima Smile -------------------------------------------------------------------------------- 2. Encontrar un trusted host de nuestra victima puede ser algo para nada facil, pero algunas de las cosas que podemos hacer para conseguirlo es un "showmount -e" para ver adonde se exportan los archivos del sistema, o usar el comando "rcpinfo" que nos puede dar informacion muy interesante. -------------------------------------------------------------------------------- 3. Supongo que ya sabran la necesidad de desactivar al trusted host, puesto que si no lo hacemos a CAOS le va a llegar el SYN/ACK en respuesta al SYN que envio X suplantando a CAOS. Bueno, y como desactivamos a CAOS ? lo hacemos facilmente mediante un "SYN adquiridos, y una vez transcurrido este tiempo nosotros "X" le enviamos a RAXR un ACK con el ISN de RAXR que ya antes habiamos conseguido mas 1, osea ISN+1. Cuarto paso, si acertamos en todas nuestras predicciones RAXR habra aceptado nuestro ACK, la conexion se habra establecido y comenzara la transmision de datos Smile !! -------------------------------------------------------------------------------- 5. Comentario final -------------------------------------------------------------------------------- Vamos a aclarar que toda la tecnica de IP-Spoofing explicada en este texto es muy basica, y como dije al principio va dedicado para entender el concepto a un nivel de conocimientos bajo. Posiblemente se pregunten como realizar muchas de las tecnicas explicadas aqui, para todo esto hay muchos programas que nos van a facilitar la tarea y que los pueden conseguir en cualquier parte de la red. Pero igualmente no olvidemos que todo esta en la buena prediccion que hagamos, y cuanto mayor conocimientos sobre el Spoof y el TCP/IP tengamos nuestra prediccion va a ser mucho mas certera. Por ultimo quiero decir que el IP-Spoof es solo una de las muchas formas que tiene el Spoof, explique esta porque me parece que es la mas general y la que puede ayudar a entender otras mas complejas y por supuesto el concepto en si mismo.[/b] bueno, espero que les haya servido de ayuda a aquellos que preguntan: ¿Cómo hackear una IP? Pos original: VER AQUI

|

|

|

|

|

En línea

En línea

|

|

|

|

|

TxShack

|

5. INTRUSION MEDIANTE NETBIOSNetBIOS es un protocolo utilizado ampliamente para compartir recursos de una manera simple y eficiente en redes pequeñas. Proporcionando tanto servicios orientados a conexión (sesiones) como no orientados a conexión (datagramas). Es una Interfaz de programación de aplicaciones (o API) que losprogramas en una red local pueden utilizar. Para saber mas sobre esto, lean Aquí o también aquiSi esto no es suficiente, siempre podrán recurrir aquí6. TELNETTelnet es el protocolo de "conexión" a otro ordenador, de hecho la mayoria de los servicios posteriores, se basan en telnet (pe. FTP, HTTP). Haciendo telnet a una máquina, ejecutas programas en ella, recibiendo tu la entrada/salida de los datos. Bob Rankin dice textualmente: "Mucho antes de que la Telaraña y todo el resplandor de sus multimedios fueron una indicación visual siquiera en el radar del Internet, los ciudadanos sabios del Internet estaban utilizando una herramienta basada en texto llamada Telnet para hacer conexión con las maravillas del mundo en-línea. Pero hoy, muchos surfeadores del Internet, quienes no han escuchado hablar del telnet, están perdiendo algo bueno" Las direcciones TELNET suelen tener el formato del nombre de dominio "maquina.remota.es" o de dirección IP "194.106.2.150" y pueden ir acompañadas de un número al final (el número del puerto) si no se nos proporciona el puerto se asume que el utilizado es el correspondiente al protocolo telnet por defecto, el 23. Una direccion típica sería: "maquina.remota.es 2010" ¿Que puedo hacer con telnet?Hacking básico por telnethttp://www.youtube.com/watch?v=7cD1gmXO1wg7. NETCATNetcat es una herramienta de red bajo licencia GPL disponible para sistemas UNIX, Microsoft y Apple que permite a través de intérprete de comandos y con una sintaxis muy sencilla abrir puertos TCP/UDP en un HOST (quedando netcat a la escucha), asociar una shell a un puerto en concreto (para conectarse por ejemplo a MSDOS o al intérprete bash de Linux remotamente) y forzar conexiones UDP/TCP (útil por ejemplo para realizar rastreos de puertos o realizar transferencias de archivos bit a bit entre dos equipos). Sus capacidades hacen que sea a menudo usada como una herramienta para abrir puertas traseras una vez invadido un sistema y obtenido privilegios de administrador o root del equipo. DescargarManual Netcat

|

|

|

|

|

En línea

En línea

|

|

|

|

|

TxShack

|

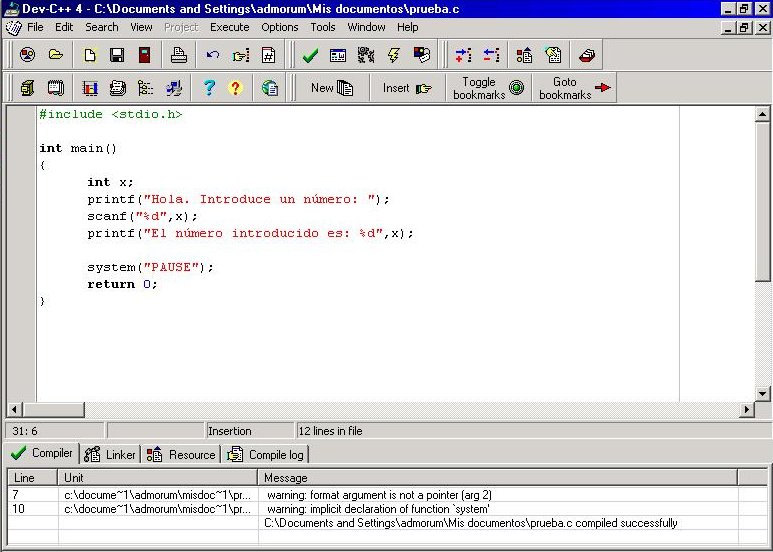

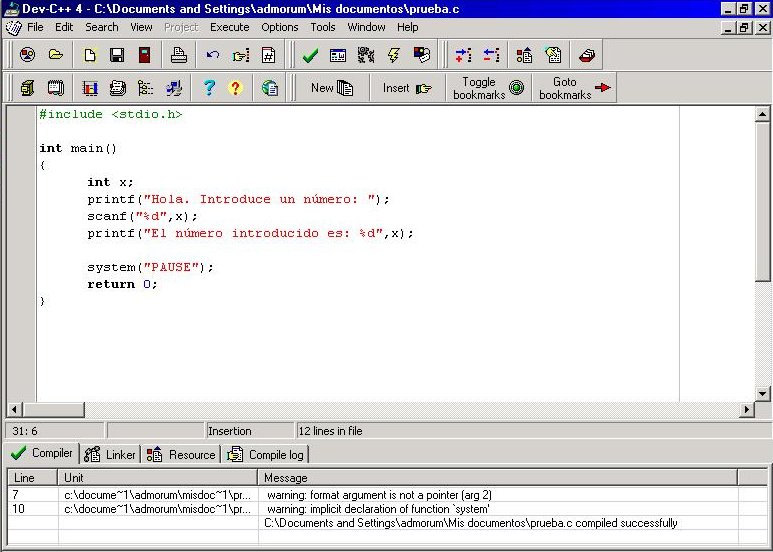

8. PROGRAMCIONLa programación es una de las cosas mas importantes para un buen hacker, ya que en entendimiento del porque de muchas aplicaciones, es mas sencillo si sabes programar. Además, gracias a la programación, podremos crear desde simples programas como agendas, calculadoras, etc. Asta complicadas bombas lógicas, virus o troyanos. Existen varios lenguajes de programación, como son el batch, Visual Basic, C, phyton, perln etc. Es recomendable aprender algún lenguaje de programación. Para empezar, siempre se recomienda Visual Basic (por su sencillez) 8.1 BATCHLa programación en Batch es una de las mas sencillas, puesto que para ella solo hace falta el bloc de notas, paciencia y entender lo que se hace. Los programas batch siempre tienen extensión .bat aunque después se pueden pasar a .exe claro esta… Su programación es sencilla, se realiza mediante comandos como por ejemplo set/p, copy, del, if, goto, echo… Les pondré algún ejemplo para que lo entiendan: Imaginen que quieren hacer un programa para apagar su PC… pues seria tan fácil como escribir lo siguiente el el bloc de notas y después, dar a guardar como, y llamarlo loquesea.bat @echo off “asi es como empezaremos siempre” Title apagado de PC “este será el titulo del programa” Shutdown –s –f –t 5 “ahora les explico” Exit “esto siempre se pone al final y es para salir” El comando shutdown –s significa apagar la PC. El –f significa que forzamos a cerrar todos los programas abiertos, y el –t 5 quiere decir que lo apagemos en 5 segundos… ¿ven que facil? Pues no lo e querido incluir en el ejemplo para no liaros, pero con dos líneas mas ya tendríamos un virus. Una línea con el comando para que se copie el .bat en nuestro ordenador, y otra para que se añada al registro y se inicie con nuestro ordenador. De esa forma, cada vez que se encendiese el PC se apagaría en 5 segundos!!! Pues asi es todo, en vez esto pueden borrar archivos, ejecutar aplicaciones, matar procesos etc. Si quieren saber mas sobre este lenguaje pueden ver este manual de batch desde cero para newbies echo por mi VER o este otro de Jimy hack VER8.2 VISUAL BASICVisual Basic ya no es más "un lenguaje para principiantes" sino que es una perfecta alternativa para los programadores de cualquier nivel que deseen desarrollar aplicaciones compatibles con Windows, así como programas y software maliciosos. Aquí les dejo un manual sobre V.B. http://www.programatium.com/vb.htmComo crear troyanos con V.B. ver(foro el hacker) o este otro ver de electro ooz o pueden ver también este otro archivo en formato pdf ver por BlackShadow. Si quieren profundizar mas sobre todo esto, tan solo tienen que buscar tutoriales o información sobre lo que deseen en google.  8.3 C y C++ 8.3 C y C++ C es un lenguaje de programación de propósito general que ofrece economía sintáctica, control de flujo y estructuras sencillas y un buen conjunto de operadores. No es un lenguaje de muy alto nivel y más bien un lenguaje pequeño, sencillo y no está especializado en ningún tipo de aplicación. Esto lo hace un lenguaje potente, con un campo de aplicación ilimitado y sobre todo, se aprende rápidamente. En poco tiempo, un programador puede utilizar la totalidad del lenguaje. Este lenguaje ha sido estrechamente ligado al sistema operativo UNIX, puesto que fueron desarrollados conjuntamente. Sin embargo, este lenguaje no está ligado a ningún sistema operativo ni a ninguna máquina concreta. Se le suele llamar lenguaje de programación de sistemas debido a su utilidad para escribir compiladores y sistemas operativos, aunque de igual forma se pueden desarrollar cualquier tipo de aplicación. Curso de programcion en C VERAprenda C++ como si estuviera en 1º VEROtro manual de c VERO pueden visitar la sección del foro portal hacker de programación en C apra hacer sus dudas o comentar cualquier cosa IR

|

|

|

|

|

En línea

En línea

|

|

|

|

|

TxShack

|

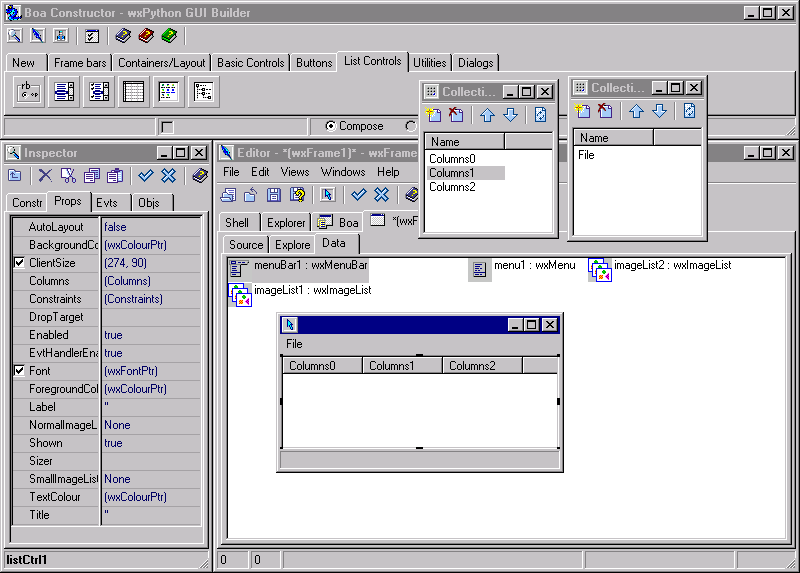

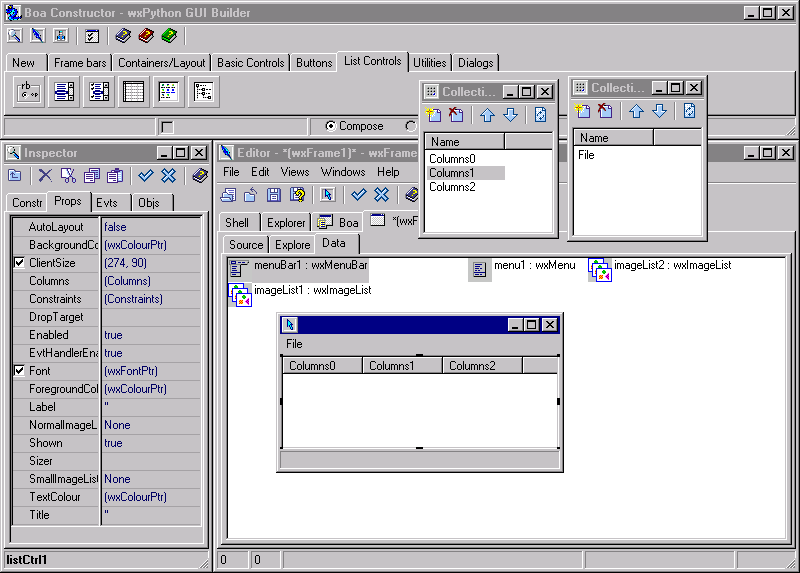

8.4 PHYTON Este lenguaje de programación no lo domino, y poco se de él, pero os he buscado algo de información acerca de el que espero que os sirva. Python es considerado como la "oposición leal" a Perl lenguaje con el cual mantiene una rivalidad amistosa. Los usuarios de Python consideran a éste mucho más limpio y elegante para programar. Python permite dividir el programa en módulos reutilizables desde otros programas Python. Viene con una gran colección de módulos estándar que se pueden utilizar como base de los programas (o como ejemplos para empezar a aprender Python). También hay módulos incluidos que proporcionan E/S de ficheros, llamadas al sistema, sockets y hasta interfaces a GUI (interfaz gráfica con el usuario) como Tk GTK, Qt entre otros... Python es un lenguaje interpretado, lo que ahorra un tiempo considerable en el desarrollo del programa, pues no es necesario compilar ni enlazar. El intérprete se puede utilizar de modo interactivo, lo que facilita experimentar con características del lenguaje, escribir programas desechables o probar funciones durante el desarrollo del programa. También es una calculadora muy útil. Manual de phyton http://marmota.act.uji.es/MTP/pdf/python.pdf Y si quieren saber algo mas sobre python, pueden ver esta guía que estoy creando:  8.5 PERL 8.5 PERLPerl toma características del C, del lenguaje interpretado shell (sh), AWK, sed, Lisp y, en un grado inferior, muchos otros lenguajes de programación. Estructuralmente, Perl está basado en un estilo de bloques como los del C o AWK, y fue ampliamente adoptado por su destreza en el procesado de texto y no tener ninguna de las limitaciones de los otros lenguajes de script. Tutorial de Perl http://es.tldp.org/Tutoriales/PERL/tutoperl-html/Tutorial de Perl 2 http://www.htmlpoint.com/perl/8.6 OTROS LENGUAGES Los anteriores son a mi entender los lenguajes de programación mas interesantes o al menos los mejores para comenzar en esto del hacking. Ahora les pondré algunos enlaces a otros también interesantes; Aprenda java como si estuviera en 1ºIntroduccion a HTMLAprenda mapleV como si estuviera en 1ºAprende el lenguaje ASNICDelphiManual Pascal9. EL CRACKINGLa definición y diferencia entre un cracker y un hacker, la tienen al principio de la guía. El cracking también recibe el nombre de Ingeniería Inversa, es la ciencia que estudia la seguridad de sistemas de protección tanto de software como de hardware con el objetivo de violarlos para aprender de ellos y obtener un beneficio personal sin fines de lucro. Podemos definirlo también de forma más generalizada como la acción que consiste en la modificación total o parcial de sistemas mediante alguna técnica específica para adaptarlos a las nececesidades personales de uno o bien solucionar fallas o errores de los mismos Si les interesa el cracking, les aconsejo empezar leyendo estos dos enlaces: Manual crackingComenzando a Crackear con moskito10. LIBRERÍAGuias sobre seguridad computacional: http://rapidshare.com/files/15134900/GuiasVAriaHackNoob.rarLa biblia del Hacker http://rapidshare.com/files/15134250/BibliaHackNT.zipLibro Hackers Rebeldes con causa http://rapidshare.com/files/15134991/HackersrebeldeConCausa.rarLibro Libro "The Art of deception" By Kevin Mitnick http://rapidshare.com/files/15135214/The_Art_of_Deception.rarLibro: “LLANEROS SOLITARIOS” HACKERS, LA GUERRILLA INFORMATICA http://rapidshare.com/files/15135399/llaneros.zipFalsificacion de Cookies http://foro.portalhacker.net/index.php/topic,32117.0.htmlDeface PHP nuke http://rapidshare.com/files/14659566/Deface_a_phpNuke.zip.htmlMetodos de Hack Hotmail http://rapidshare.com/files/14661091/Hack_Hotmail_aldebaran_taurus.zip.htmlManual Deface http://rapidshare.com/files/14661379/Manual_deface_.zip.htmlManual archivos indetectables http://rapidshare.com/files/14661683/Manual_para_hacer_archivos_Indetectables.zip.htmlProgramacion de xploits y shellcodes http://rapidshare.com/files/14663196/Programacion_de_Exploits_y_ShellCodes.zip.htmlRFI para novatos http://rapidshare.com/files/14663224/Remote_file_inclusion_para_novatos.zip.html11. COMENTARIO FINALEspero que esto les haya servido de ayuda, y que el tiempo invertido en esta guía no haya sido en vano. Como os dije al principio, tras haber leído esto no ibais a salir siendo hackers, esto es tan solo una especie de índice de cómo podéis al menos salir del transito Newbie. Con tiempo, esfuerzo, lectura y practica, podréis hacer cosas verdaderamente interesantes con vuestra PC. Para ser un hacker no necesitas pasarte las horas en los foros, posteando sin parar, el verdadero hacker no siempre es el moderador, ni el que lleva 1000 post, sino el que poco a poco, ha ido formando el disco duro de su cabeza, y ha ido consiguiendo cosas por el mismo, entendiendo lo que hace, mejorando cada día, y que incluso es capaz de deducir cosas nuevas, no pienses que esto no merece la pena, que nunca llegaras a ser como el “hackerxxx” tu empieza poco a poco, y no dejes que nadie te pare los pies. Un saludo:

|

|

|

|

|

En línea

En línea

|

|

|

|

redbrain

Desconectado Desconectado

Mensajes: 87

|

Hola:

Un gran trabajo, me lo estoy leyendo todavia no lo he completado.

Pero....

Muy de acuerdo con la definición de newbie..etc mucha gente lo confunde.

Aunque hay ciertas personas que dicen que un hacker no tiene que estar limitado a informatica, es decir, se puede ser un hacker de la mecanica de los coches, por ejemplo, persona que va mas allà que sus compañeros de profesión o sea de los mejores.

Vendria a poder traducirse como "Ser un hacha en alguna cosa" (un fuera de serie)

Un hacker para mi es quien se programa sus exploids por ejemplo.

No estoy de acuerdo con MS-DOS, a partir de windows98 SE los windows no llevan MS-DOS, el Milenium creo que tenia la versión 7 y no dependia del sistema, una cosa rara que ya sabemos los nefastos resultados.

Se llama consola, shell o si quieres interprete de comandos, aunque parecido al MS-DOS no lo es.

Una duda yo en los 80 deciamos troyanos a los virus que se metian dentro de los huecos de los ejecutables(de ahi el nombre de troyano que viene de caballo de troya) Como el archiconocido y tal vez mas famoso virus llamado viernes 13, allà por los 80 (he delatado pistas sobre mi edad jejeje)

Tu creo que te refieres a los subseven &CO y pensava que se llamavan troyanos con j, pero por lo visto los creadores del foro no permiten escribir T.R.O.J.A.N.O te lo cambia automaticamente a troyano

Alguien puede sacarme de la duda?

Una última cosa a riesgo de hacerme pedante jeje, pero hay muchos sistemas operativos, los mas utilizados son windows y linux pero apple tampoco se queda muy atras, vale que no cites unix, OS/2 ..etc

|

|

|

|

« Última modificación: 4 Agosto 2007, 01:27 am por redbrain »

|

En línea

En línea

|

|

|

|

|

TxShack

|

Bueno... algunas cosas se que se me an pasado... cuando lo miro de vez en cuando me doy cuenta q faltan algunospuntos.... ya ire añadiendo la informacion... tendre en cuenta lo de los sistemas operativos... es una de las cosas q tenia en mente modificar...

uN Saludo

|

|

|

|

|

En línea

En línea

|

|

|

|

|

| Mensajes similares |

|

Asunto |

Iniciado por |

Respuestas |

Vistas |

Último mensaje |

|

|

Manual para convertirse en hacker.

« 1 2 3 »

Dudas Generales

|

CloudswX

|

20

|

19,654

|

6 Enero 2012, 23:35 pm

6 Enero 2012, 23:35 pm

por Sagrini

|

|

|

Cómo convertirse en un hacker ético

« 1 2 3 »

Dudas Generales

|

wolfbcn

|

25

|

31,012

|

4 Septiembre 2013, 23:08 pm

4 Septiembre 2013, 23:08 pm

por Xylibox.RD

|

|

|

¿Está la Tierra a punto de convertirse en un infierno como Venus?

Foro Libre

|

El_Andaluz

|

4

|

3,304

|

27 Agosto 2015, 16:14 pm

27 Agosto 2015, 16:14 pm

por Ori-chan

|

|

|

Como convertirse en un programador

Programación General

|

Soldado de Trion

|

0

|

2,253

|

18 Agosto 2015, 05:34 am

18 Agosto 2015, 05:34 am

por Soldado de Trion

|

|

|

¿Cómo convertirse en jugador profesional de CS:GO?

Noticias

|

wolfbcn

|

0

|

1,864

|

21 Diciembre 2017, 21:51 pm

21 Diciembre 2017, 21:51 pm

por wolfbcn

|

|

Autor

Autor

En línea

En línea