Autor Autor

|

Tema: Descifra el último mensaje sin descifrar de la II Guerra Mundial (Leído 11,028 veces)

|

El_Andaluz

Desconectado Desconectado

Mensajes: 4.342

|

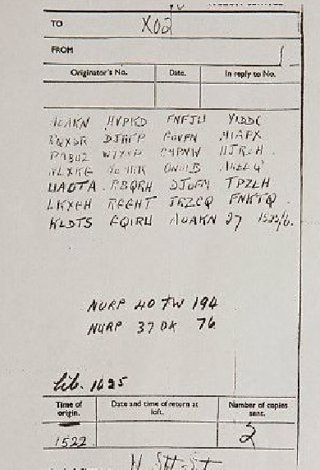

Un joven español de 22 años, Dídac Sánchez, ha descifrado el sistema de cifrado utilizado en el último mensaje pendiente de transcribir de la II Guerra Mundial. Además, ha retado a cualquier persona a averiguar la estructura de este código con una recompensa de 25.000 euros. Después de tres años de investigación y una inversión de 1,5 millones de euros, Sánchez ha creado un nuevo software de seguridad denominado 4YEO (ForYourEyesOnly), basado en la estructura del código cifrado no descifrado hasta el momento, que se comercializará a finales de 2016 y permitirá cifrar cualquier texto o documento, emails, conversaciones por WhatsApp, Messenger, SMS, Skype y Telegram, así como llamadas telefónicas. En comunicación oficial del pasado 22 de julio de 2015, el Gobierno británico, a través de Chris Wilson, de la oficina de prensa del servicio de inteligencia GCHQ ( www.gchq.gov.uk), confirmó a Dídac Sánchez que este código, hallado en un tubo metálico atado a la pata de una paloma mensajera, seguía sin ser descifrado. Para demostrar la inviolabilidad del sistema que utiliza el programa 4YEO basado en este código utilizado por los británicos y la resistencia francesa, Dídac Sánchez ha publicado un mensaje de idéntica estructura en su página web ( www.4yeosoftware.com), desde donde ofrece 25.000 euros a quien consiga descifrarlo. Las bases del concurso están depositadas ante la notaria de Barcelona Francisca Aloy Martorell y el plazo para su resolución se inicia el 1 de septiembre y expira el 31 de diciembre de 2015. "Hasta ahora los servicios de inteligencia no habían podido descifrar el código de este mensaje porque carecían de la palabra clave, el libro de códigos y el método utilizado para la cifrado.Tras conseguir descifrar el método utilizado, he desarrollado un software que creo es de los más seguros del mundo, puesto que he adaptado el código británico a la seguridad de datos que precisan hoy las nuevas tecnologías", explica Dídac Sánchez. EL ORIGEN En 1982 David Martin, un ciudadano de Surrey (Reino Unido), reformó su vivienda y encontró en el conducto de su chimenea el esqueleto de una paloma mensajera que llevaba una cápsula roja sujeta a la pata. El tubo contenía un mensaje cifrado que los servicios de inteligencia de todo el mundo no han logrado descifrar a día de hoy. Se cree que dicho mensaje pertenece a las fechas del 'Día D', cuando se realizó el desembarco en Normandía (6 de Junio de 1944). Durante dicha jornada, Winston Churchill decretó silencio absoluto de radios y se utilizaron palomas mensajeras en muchos de los mensajes enviados al centro de inteligencia de Bletchley Park (precedente del actual GCHQ), donde trabajaba el matemático Alan Turing, principal artífice del descifrado de los códigos nazis elaborados por la máquina 'Enigma'.La paloma en cuestión, catalogada como 40TW194, murió misteriosamente en la chimenea de David Martin, al parecer exhausta. Provenía, seguramente, de la costa francesa. Diversas fuentes conjeturan que esta paloma iba acompañada de otra, catalogada como 37DK76, que tampoco llegó a su destino. Es muy probable que el ave -como otras similares- se dirigiera a Bletchley Park, donde los criptógrafos aliados dirigidos por Alan Turing tenían su base operativa, y donde también se encontraba una unidad de los servicios de inteligencia del M16, distante a sólo cinco millas de la vivienda de Martin. El mensaje que transportaba dicha paloma iba dirigido a X02 (supuestamente el Bomber Command) a las 16:45 horas. El mensaje escrito en un fino papel de cigarrillo contiene 27 códigos, cada uno de ellos de cinco letras o números. La firma el supuesto Sargento W. Stot. MÁS DE 250.000 PALOMAS MENSAJERAS EN LA II GUERRA MUNDIALLos historiadores cifran en unas 250.000 las palomas mensajeras utilizadas durante esta contienda. Ya durante la I Guerra Mundial estas aves tuvieron un papel muy destacado en la transmisión de mensajes. Entre sus beneficios destacaba el hecho de que enviaban información secreta evitando las transmisiones vía radio que podían ser interceptadas por el enemigo. Algunas de estas palomas mensajeras han recibido honores militares. Entre ellas, una paloma americana catalogada como G.I Joe que en 1943 salvó la vida a un centenar de soldados aliados; o la Mary of Exeter, que fue utilizada en muchas misiones y que recibió 22 impactos antes de perecer. La última información relacionada con este mensaje data del año 2012, cuando el militar canadiense retirado Gord Young declaró que el paracaidista británico Sargento William Stott, de 27 años y miembro de la unidad de los Lancashire Fusilers, murió en julio de 1944 y está enterrado en Francia en el cementerio de las tropas de la Commonwealth, información que no ha sido confirmada por el GCHQ.La agencia de inteligencia británica hizo público un comunicado el 22 de noviembre de 2012 en el que afirmaba que sin el acceso a los libros de códigos relevantes y sin detalles sobre el procedimiento usado en la cifrado, este mensaje era todavía imposible de descifrar. Fuente: http://www.europapress.es/ciencia/laboratorio/noticia-espanol-descifra-ultimo-mensaje-descifrar-ii-guerra-mundial-20150827151751.htmlEsta es la pagina para participar: https://www.4yeosoftware.com/es/El codigo sería este lo pongo aquí para que se vea mejor. GDNFP IUALI ZOANN EEING DUORL IELTE ROMSO EVCIS AIFON NBNTN IEPSR LAAAT JELAE IMIRN RSNEP IADIA NIATD DPVRO RURLU UAELP RLASR AAOSQ PDSOY EMINL RIDLN NSIEA AEULA AFSTO DIIUF RRRCG EEZIS BAXTI MMORI ORANO FHDER DCNNT NRADA ETAER CDNIO EEAIO EROMT TUDVI AOCDS RHSEU RLALQ CCOCC MIEON NRNIT TOESF OAAMN ANTAO OICEJ TOSBD DEPIR OIANE AOZUE ECCCN IAEIS REECI IRNUR IATCE FSEUC EIENC ROASP COPSU LNUTI VOUES RACCR SYNCA MROIU TLJOB UVSOO JIRLE SSETU TNNOT ASRNE IOBCU NALEU OMEER GINOU AAETL STHER ONLAR ROTIE LENDR AEEYO TRSBR TDRTE HETRR ICUEL TRDCE ASNND TUCOD MDUJA OESPL RESEG OMOCL TAMTI IEGLM AAERR RRSEN SIBAI EICDL RILCE LOXES ELUEO CTANP TNRYU XGGTA NSTIO DSADC CDEER EODNA SAALS CCZEE EENRE LAOOR VASHA SLEAJ CAITE HRTER ELNIA GNTEL DSAAN EOFTD NURAD OSACE MDICR IOACT NEERO OATCA IRPAO NISMD SVECT NLYLT TETNS HSACL NETNL PGIEU EEEDL DCTSR PÑMDM ATUED OOSTS YERCD TRCAO ANAIE EPSNR ZMMCI RIDIL RIAGD IOMRI SAEAN VOLEE TBEOR OEEEA SEOEA EERAO OLSLM EAERO ZUHVU ALEEM EONIA AOEEZ CEEON NNESO ANBMI DLFDP LEIIS LQCMT UROIT SRAON EICLL IQCNL LIOIT RFAAN NDMTL ECESN OCOIL STOPA OACIS SAVCN ALARE EAIEC OSBNE OOHPS TSGLO LELDP MNGCM ORNUV LCLJG IINAM AOCAS TSOIL NNELA ONTEE OAAOU LIADO VNSEL RSQAM AOMOS CLVND IUREN TTEEA IIREE FOONN OORAP IYAAT ESLAI INPSO EVARO ARONE OÑNNA IGOSI ZPENA UIAAO LUEOA OERDH SVRTO MEOUI GADLR SDNIR BOESS NDTEA PEMFI LEAUI UEEOD OSSEO RLRDI ILBEU OOLTC NDTAE OSCMO OTASR SYDNO EMLMA EAEIR MIAAA IRUOR LESSC ROULE TARAN ASNÑT UNUDS EOTHC EBEGI OEDTG LOPAL LADAB DLISI SEDOE SRGDO OTODT AROAM CLCBE FDAEA HIAAI LARAE BIBEV AAMNO AIAAE POARO IIEEA EYSAF EEIEP RAGTE ANNOS OPLEA ACEDS IIIDA INZEA INNNC YYAEB EEEPI CENCU TNOSD URJIO LDESA LIITN ODIAI MEORE AEMUP EOCLE EOCAC AOC GDNFP 25.000 euros a quien consiga descifrarlo.

|

|

|

|

« Última modificación: 29 Agosto 2015, 06:31 am por El_Andaluz »

|

En línea

En línea

|

|

|

|

|

engel lex

|

el que lo descifró, usó un presupuesto de 1.5 millones de $ y 3 años de trabajo... por 25k$ dudosamente podrías porque necesitas investigacion y bases historicas puntuales...

la cosa no es esa...dar un mensaje cifrado sin decir el algoritmo, el pass o el mensaje es absurdo... así hasta un cifrado xor es seguro... la cosa es que cuando publique el programa y le hagan ing inversa, no resulten descubriendo que era un simple xor y lo rompan al segundo dia... recuerden chicos... oscuridad no es seguridad...

|

|

|

|

« Última modificación: 29 Agosto 2015, 08:38 am por engel lex »

|

En línea

En línea

|

El problema con la sociedad actualmente radica en que todos creen que tienen el derecho de tener una opinión, y que esa opinión sea validada por todos, cuando lo correcto es que todos tengan derecho a una opinión, siempre y cuando esa opinión pueda ser ignorada, cuestionada, e incluso ser sujeta a burla, particularmente cuando no tiene sentido alguno.

|

|

|

Minusfour_cierralo_o_baneamefull

Desconectado Desconectado

Mensajes: 571

|

Se sabe cual era el mensaje(descifrado) que venía con la paloma? recuerden chicos... oscuridad no es seguridad...

Te has levantado poético hoy XDDDDD muy bonita esa frase. Saludos. |

|

|

|

|

En línea

En línea

|

|

|

|

El_Andaluz

Desconectado Desconectado

Mensajes: 4.342

|

Se sabe cual era el mensaje(descifrado) que venía con la paloma?

Te has levantado poético hoy XDDDDD muy bonita esa frase.

Saludos.

Se supone que lo sabe Dídac Sánchez que ha sido el que lo ha descifrado. Podemos intentar descifrarlo entre todos y repartirnos los 25.000 entre los usuarios del foro pero como empezamos.

|

|

|

|

|

En línea

En línea

|

|

|

|

DeMoNcRaZy

Desconectado Desconectado

Mensajes: 420

$~*|_

|

Gente más experta ya estará en marcha.  Si ya no han entregado la recompensa... raro.  Saludos. |

|

|

|

|

En línea

En línea

|

Esta página web no está disponible - Google Chrome

|

|

|

Eleкtro

Ex-Staff

Desconectado Desconectado

Mensajes: 9.983

|

¿En esto se gasta el dinero la gente?, me parece más que absurdo, con un presupuesto de 1,5 millones de euros puedes abastecer de comida a toda África durante cien años (me da igual si exagero, es un buen ejemplo), pero claro, es mejor invertirlo en descubrir que narices pone en un papel cifrado de una guerra que ya pasó a la historia, y de la que nadie quiere acordarse por sus tragedias.

Es, realmente... absurdo y vomitivo. Me averguenzo de compartir planeta con individuos semejantes.

Por cierto, no quiero meter la pata, pero... ¿no es igual de absurdo basarse en la lógica de una metodología de hace casí un centenar de años para el desarrollo de un nuevo algoritmo de cifrado informático?, no se, digo yo, que muy avanzados en técnicas de ofuscación de datos no debían serlo por aquella época, al menos no cómo ahora con todo informatizado y cualquier técnica exprimida al máximo.

Para mi es exactamente cómo apunta @Engel, que no se haya podido descifrar hasta ahora eso no significa que sea seguro.

Saludos

|

|

|

|

« Última modificación: 29 Agosto 2015, 16:32 pm por Eleкtro »

|

En línea

En línea

|

|

|

|

T. Collins

Desconectado Desconectado

Mensajes: 206

|

Para mí que esto es puro humo para publicidad, para empezar el chaval todavía no se ha dado cuenta de que "en-criptar" y "des-en-criptar" no existe en español y lo pone por toda la página (lo pongo así porque el foro lo corrige  ) En la web no hay ni siquiera una explicación un poco técnica sobre su cifrado, lo que da a entender que no entiende mucho de criptografía. En la segunda guerra mundial supongo que usarían cifrado simétrico, ¿cómo ha conseguido adaptar eso para usar en internet, whatsapp, messenger etc, como dice? Es como si pongo yo en una web un retrato mal hecho por mí y ofrezco 25k€ al que acierte quien es, vamos una tontería. Ese chaval es un payaso hasta que demuestre lo contrario. |

|

|

|

« Última modificación: 29 Agosto 2015, 17:11 pm por T. Collins »

|

En línea

En línea

|

|

|

|

6666

Desconectado Desconectado

Mensajes: 146

Wikileaks.org

|

Y estudiemos las posibilidades .. si es tan sencillo como dice, y se uso en la guerra, sera mas bien bàsico, nada de estudios de computacion, ni se acerca a md5 o cosas por el estilo, segùn el, es super seguro, obviamente tendrìa que ser mejor o igual a pgp, por que si no serìa obsoleto, por creo que yo, si dice que realmente solo puedes desencriptarlo emisor y destinatario, es por que bàsicamente la key y informaciòn estan dentro del mensaje, de otra forma es imposible implementarlo por cuestiones de computacion, luego la key tendrìa que ser de hecho irrompible con tecnologìa actual, precisamente por que la longitud de la key es larga, para que valga la pena, la key tendrìa que ser relativmente igual en todos los casos, por que si yo enviara un libro cifrado, la clave superarìa en tamaña a la informacion y serìa inviable, esto quiere decir que, no puede ser mejor que pgp y por que la inteligenci no uso increìbles metodos de computaciòn.

Si el emisor y receptor pueden solo descifrarlo, es que no utilizan algo complejo, me refiero si tengo que configurar mi software para enviar un mensaje y "generar" clave, serìa superar en bytes la cantidad de informacion de caracter real que puedo enviar con el mòvil, osea que la clave tiene que ser de caràcter aleatoria y sin embargo mantener el mensaje intacto, ademàs de soportar tecnicas de fuerza bruta.

suponiendo que este software no genera una calve de 1 mb, como los ya conocidos sistemas .. si es asì obviamente no lo vamos a descifrar nunca

segùn el, puede ser descifrado con la inteligencia, y puede llegar a ser cierto! ya que no importa un comino el sistema de cifrado si no resguardar la informacion y si lo interceptan no seria sencillo descifrar ya que la clave lo suficiente larga.

El dice que gasto 1,3 millones y 3 años, que serìa màs o menos el tiempo que le lleva hacer brute force la clave, ahora el mensaje es corto al menos 1024 caràcteres.

Si el dice tener que estudiar para implementarlo en comunicaciones telefònicas es que tendrìa que ser sencillamente algo digital, lo que sucede es que no se puede enviar informacion digital que pueda procesarse tan ràpido si no es en partes tomando en cuenta la velocidad del cpu (el màs simple celular con internet), si llega un mensaje de un 1k, tendrìa que procesar la clave y luego descifrar el mensaje y para llamadas serìa algo que no es posible en tiempo real, tendrìa que ser binario y cada uno de esos bit ser fundamentalmente muy importante, bajos para clave, altos para mensaje. ----> Aquì la Clave.

Segùn èl, su mètodo es texto llano y sin complicaciones computacionales .. bue usa la imaginaciòn, tal vez un copo de nieve tiene la respuesta, un cuadrado matemàtico ..

Supongo que la clave, se refiere a una coordenada en una matriz virtual, de la cual ensamblarìa el mensaje, esto superaria la pruba de fuerza bruta y harìa ilegible el mensaje, pero .. si el dice implementarlo en la vida cotidiana, obviamente, esta clave aleatoria se genera cada vez, es sencillo y inseguro.

Si rompemos su clave, de todos modos es seguro, si se cambia la clave cada vez.

Si no es asì, de seguro lo que publico es falso.

|

|

|

|

« Última modificación: 29 Agosto 2015, 18:28 pm por 6666 »

|

En línea

En línea

|

|

|

|

El_Andaluz

Desconectado Desconectado

Mensajes: 4.342

|

Para dar un poco mas de información, en la segunda guerra mundial en aquella época lo que se utilizaba tanto para cifrar como para descifrar mensajes era una maquina llamada Enigma. Enigma era el nombre de una máquina que disponía de un mecanismo de cifrado rotatorio, que permitía usarla tanto para cifrar como para descifrar mensajes. Varios de sus modelos fueron muy utilizados en Europa desde inicios de los años 1920.

Su fama se debe a haber sido adoptada por las fuerzas militares de Alemania desde 1930. Su facilidad de manejo y supuesta inviolabilidad fueron las principales razones para su amplio uso. Su sistema de cifrado fue finalmente descubierto y la lectura de la información que contenían los mensajes supuestamente protegidos es considerado, a veces, como la causa de haber podido concluir la Segunda Guerra Mundial al menos dos años antes de lo que hubiera acaecido sin su descifrado.

La máquina equivalente británica, Typex, y varias estadounidenses, como la SIGABA (o M-135-C en el ejército), eran similares a Enigma. La primera máquina moderna de cifrado rotatorio, de Edward Hebern, era considerablemente menos segura, hecho constatado por William F. Friedman cuando fue ofrecida al gobierno de Estados Unidos. https://es.wikipedia.org/wiki/Enigma_(m%C3%A1quina)Una máquina electromecánica de cifrado rotativo; la versión mostrada es posiblemente la militar, pero es similar a la comercial Enigma-D. Un joven matemático polaco, Marian Rejewski, hizo uno de los mayores descubrimientos significativos en la historia del criptoanálisis usando técnicas fundamentales de matemáticas y estadística al encontrar una manera de combinarlas. Rejewski notó un patrón que probó ser vital; puesto que el código del mensaje se repitió dos veces al principio del mensaje, podría suponerse el cableado de un rotor no por las letras, sino por la manera que estas cambiaban.

Por ejemplo, digamos que un operador escogió QRS como configuración para el mensaje. Él pondría la máquina con la configuración inicial del día, y entonces escribió QRSQRS. Esto se convertiría en algo como JXDRFT; parece un balbuceo, pero la pista que Rejewski aprovechó fue que el disco se había movido tres posiciones entre los dos juegos de QRS; nosotros sabemos que J y R son originalmente la misma letra y lo mismo para XF y DT. No sabemos qué letras son, ni tampoco tenemos que saberlo, porque mientras hay un número grande de configuraciones del rotor, hay sólo un número pequeño de rotores que tendrán una letra que va de J a R, X a F y D a T. Rejewski llamó a estos modelos cadenas.Encontrar las cadenas apropiadas de las 10.545 combinaciones era toda una tarea. Los polacos (particularmente los colegas de Rejewski, Jerzy Rozycki y Henryk Zygalski), desarrollaron un número de métodos de ayuda. Una técnica utilizaba unas tiras en blanco para cada rotor mostrando cuáles letras podrían encadenarse, bloqueando las letras que no podrían encadenarse. Los usuarios tomarían las tiras sobreponiéndolas, buscando las selecciones donde estaban completamente claras las tres letras. Los británicos también habían desarrollado tal técnica cuando tuvieron éxito en romper la Enigma comercial, aunque intentaron (y no lograron) romper las versiones militares del Enigma.

Por supuesto, unos cuantos miles de posibilidades eran aún muchas por probar. Para ayudar con esto, los polacos construyeron máquinas que consistían en «enigmas en paralelo» que llamaron bomba kryptologiczna (bomba criptológica). Es posible que el nombre fuera escogido de un tipo de un postre helado local, o del tictac que hacían las máquinas cuando generaban las combinaciones; los franceses cambiaron el nombre a bombe y los angloparlantes a bomb (nada apunta a algo explosivo). Entonces se cargarían juegos de discos posibles en la máquina y podría probarse un mensaje en las configuraciones, uno tras otro. Ahora las posibilidades eran sólo centenares. Esos centenares son un número razonable para atacar a mano.

https://es.wikipedia.org/wiki/Enigma_(m%C3%A1quina)#.C2.ABRompiendo.C2.BB_la_EnigmaYo me hago una pregunta, esta maquina tal como dice descifra estos tipos de códigos se podría conseguir esta maquina en una tienda de segunda mano donde vende piezas antiguas como estas y así poder descifrar el código por ejemplo se podría conseguir en la tiendas de casconverte.  Lo mismo el chaval este tiene una maquina de estas antiguas en su casa y nos esta tomando el pelo para ganar dinero a costa de los demás.  |

|

|

|

« Última modificación: 29 Agosto 2015, 19:01 pm por El_Andaluz »

|

En línea

En línea

|

|

|

|

|

engel lex

|

Para dar un poco mas de información, en la segunda guerra mundial en aquella época lo que se utilizaba tanto para cifrar como para descifrar mensajes era una maquina llamada Enigma. Yo me hago una pregunta, esta maquina tal como dice descifra estos tipos de códigos se podría conseguir esta maquina en una tienda de segunda mano donde vende piezas antiguas como estas y así poder descifrar el código por ejemplo se podría conseguir en la tiendas de casconverte.  Lo mismo el chaval este tiene una maquina de estas antiguas en su casa y nos tomando el pelo para ganar dinero a costa de los demás.  puedes buscarla en internet 100% funcional y explicada la cosa es que ese no era el unico metodo de cifrado, dentro del comando nazi algunos se negaban a usarla porque la consideraban vulnerable desde cierta fecha... sin embargo lo mismoq que digor con xor, si tienes un mensaje de la enigma y no te dan la posicion final o inicial de los discos, es casi incalculable... para resolver eso si fuera enigma, tendría que conocerse muy detalladamente (a nivel de coumentos oficiales) el contexto historico para saber que configuración de ddiscos se usaban sobre lo que dice 6666... no lo tomes necesariamente como un cifrado a nivel de bit porque probablemente no lo sea (aún ese concepto no era popular)...

|

|

|

|

|

En línea

En línea

|

El problema con la sociedad actualmente radica en que todos creen que tienen el derecho de tener una opinión, y que esa opinión sea validada por todos, cuando lo correcto es que todos tengan derecho a una opinión, siempre y cuando esa opinión pueda ser ignorada, cuestionada, e incluso ser sujeta a burla, particularmente cuando no tiene sentido alguno.

|

|

|

|

|

Autor

Autor

En línea

En línea