CryptoLocker Ransomware.

Información:

http://en.wikipedia.org/wiki/CryptoLocker

http://www.us-cert.gov/ncas/alerts/TA13-309A

http://www.kernelmode.info/forum/viewtopic.php?f=16&t=2945

http://www.bleepingcomputer.com/virus-removal/cryptolocker-ransomware-information

http://www.kyrus-tech.com/cryptolocker-decryption-engine/

Se han dado casos en los que la recuperación de algunos archivos se hacía imposible, incluso habiendo adquirido legitimamente la clave correcta.

El motivo principal es que se movían los archivos a otra unidad, debido a esto no se recuperaban correctamente.

Se creó este Script para intentar recuperarlos.

http://chief-01.deviantart.com/art/Crypto-Unlocker-UPDATED-V1-1-413774308

Web: https://github.com/appurify/appurify-python/tree/master/pycrypto

D.Directa (x32): https://github.com/appurify/appurify-python/blob/master/pycrypto/pycrypto-2.6.win32-py3.3.exe

D.Directa (x64): https://github.com/appurify/appurify-python/blob/master/pycrypto/pycrypto-2.6.win-amd64-py3.3.exe

Web: https://github.com/kyrus/crypto-un-locker

Script: https://github.com/kyrus/crypto-un-locker/blob/master/CryptoUnLocker.py

Es posible extraer la clave privada desde el registro (HKCU\Software\CryptoLocker) a archivo .reg y guardar donde ejecutes el Script.

Otra opción (automatizada) para restaurar los archivos cifrados:

Panda Ransomware Decrypt:

Web: http://www.pandasecurity.com/spain/homeusers/support/card?id=1675

D.Directa: http://www.pandasecurity.com/resources/tools/pandaunransom.exe

Guía: http://www.pandasecurity.com/spain/homeusers/support/card?id=1675

CryptoLocker Decryption Service (Servicio online):

Usar Tor2web (http://tor2web.org) o TorBrowser (https://www.torproject.org/download/download) para entrar:

Link directo desde Tor2web:

https://f2d2v7soksbskekh.tor2web.org

Herramienta que buscará los archivos que han sido cifrados:

CryptoLocker Scan Tool (necesario NET 4.5):

Web: http://omnispear.com/tools/cryptolocker-scan-tool

D.Directa: https://www.dropbox.com/s/ciw1rdzri8ghyfo/OCF_20131025.zip

Otros metodos para tratar de restaurar los archivos afectados, aunque no se garantiza nada:

Se puede tratar de restaurar versiones anteriores de estos archivos usando una funcionalidad integrada de Windows o una aplicación conocida como ShadowExplorer.

- Obtención de los archivos de nuevo el uso de la funcionalidad de versiones anteriores.

Windows tiene una característica nativa, donde se puede hacer clic derecho sobre un archivo, seleccione Propiedades y seleccione la pestaña llamada versiones anteriores. Una vez hecho esto para un archivo en particular, verá todas las versiones de la misma que se copiaron y se almacenan en el llamado Volume Shadow Copy. La ficha también proporciona la historia de estas copias de seguridad por fecha.

Con el fin de restaurar la versión necesaria del archivo, haga clic en el botón Copiar y luego elegir la ubicación en la que este archivo va a ser restaurada. En caso de que usted desea reemplazar el archivo existente con su versión restaurada, haga clic en el botón Restaurar en su lugar. Puede restaurar carpetas enteras de la misma manera.

- Restauración de archivos cifrados con la utilidad ShadowExplorer:

Además de la funcionalidad nativa de Windows, puede utilizar una aplicación que puede restaurar la versión anterior de carpetas enteras para usted. Se llama ShadowExplorer. Una vez que descargue y ejecute este programa, mostrará todas las unidades, así como una lista de las fechas en que se generaron las instantáneas. Sólo tiene que elegir la unidad y la fecha para la restauración deseada

Web: http://www.shadowexplorer.com

D.Directa: http://www.shadowexplorer.com/uploads/ShadowExplorer-0.9-setup.exe

Herramientas de ayuda a la prevención contra CryptoLocker:

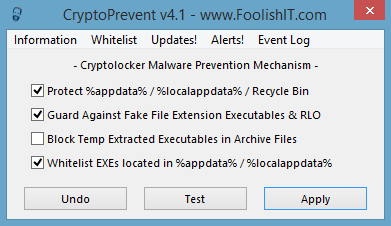

CryptoPrevent (Beta):

Web: http://www.foolishit.com/vb6-projects/cryptoprevent/

D.Directa: http://www.foolishit.com/download/cryptoprevent-installer/

D.Directa (portable): http://www.foolishit.com/download/cryptoprevent/

Cryptolocker Prevention Kit:

Web: http://www.thirdtier.net/2013/10/cryptolocker-prevention-kit-updates/

D.Directa: http://www.thirdtier.net/downloads/CryptolockerPreventionKit.zip

HitmanPro's CryptoGuard:

Web: http://www.surfright.nl/en/alert/cryptoguard

D.Directa: http://dl.surfright.nl/hmpalert25.exe

Video demostrativo: http://www.youtube.com/watch?feature=player_embedded&v=5M8YYnXIAlw

Se adjuntan varios programas que ayudarán a eliminar la infección automáticamente, a pesar de como se ha comentado los ficheros

aún seguirán cifrados.

Malwarebytes antimalware:

- Web: http://es.malwarebytes.org/

- D.Directa: http://es.malwarebytes.org/mwb-download

Hitman Pro:

- Web: http://www.surfright.nl/en/downloads/

- D.Directa (32 bits): http://dl.surfright.nl/HitmanPro.exe

- D.Directa (64 bits): http://dl.surfright.nl/HitmanPro_x64.exe

- Guía pdf: http://files.surfright.nl/hmp-brochure-en.pdf

* Por lo que he podido ver, tan solo van cambiando el nombre al dominio, dejando el nombre final de ejecutable como "1002.exe" (http:/[random]/1002.exe)

Domains:

Citar

Object URL # Requests

wqvnkgtquoixx.com/home/

jbkoqywkqjpjji.net/home/

keqrmonphudew.net/home/

miuongoruxtuhy.biz/home/

qipixdjsccnyc.biz/home/

pfasmsxcpsfkle.biz/home/

evkmaldroiifk.ru/home/

saallnwetwuac.org/home/

ygvnalgjbukky.info/home/

aiqyntcdnvfyy.com/home/

bxgqnvtusprlg.net/home/

cabcbepofqmaw.biz/home/

upalbsjwadwmy.ru/home/

qtnwayrgotgvf.info/home/

trusflrovxooa.ru/home/

vruwobfqmerby.org/home/

nqjfxvpobfgss.net/home/

otauuhgyfkeyx.info/home/

xjfaclsceyycp.info/home/

rjydbnflxdqfo.com/home/

fyafqsphgcwpn.net/home/

sejfjeaeybkcf.biz/home/

suiqcimovbpqnc.info/home/

gtkhyjkahaqmn.ru/home/

pyduriwnnvmyh.org/home/

hjivfvfffwnskq.net/home/

ejoypeccwsmgn.com/home/

aejmsdjdnlxpo.net/home/

ligpryhpqpdwne.com/home/

bikasivqvqovf.biz/home/

bytobtevojrmf.ru/home/

uycjwfvptmknld.com/home/

cducbyqjwoisf.org/home/

yxorjdnsljkpj.info/home/

yoxgrovxecngq.com/home/

ottxtmpqbfivg.biz/home/

vvopcjmnxbhbwc.ru/home/

asytrtilmhemq.net/home/

gctqpdxpmfmir.biz/home/

juuquupfwkohs.biz/home/

bryjvxpmikgjtg.ru/home/

itetdtsollwar.org/home/

rspqurslksuqf.info/home/

kdfwnedtksawjy.biz/home/

etrwsvkcdukdlg.ru/home/

erxigxprcxick.info/home/

rhykvgjqlqkis.com/home/

gjiltokqbestr.net/home/

tyjnjwepkwuaq.biz/home/

oweahscscnpoo.ru/home/

taesdijrndsatw.org/home/

pbfnhbxmlmkyo.org/home/

mmirxnturglis.com/home/

oesuleotqmvaa.biz/home/

pitilmknalqkq.ru/home/

iigcbmauiqvfba.ru/home/

fuoxdmpthwgih.org/home/

gpyalwdsbfdvf.info/home/

tfacbcnojejgn.com/home/

besvehfusgclh.net/home/

cydxmrstmoyyx.ru/home/

poeacwdpunfjg.org/home/

qydbouvxduubsr.ru/home/

okjjdmhkqnkgf.com/home/

pokwdrtxysbmf.net/home/

yeiviemnuxabpv.com/home/

ooltxrisjwradh.org/home/

jydfvwjmiojvs.biz/home/

kdesvcvaqtacj.ru/home/

ktnhehwlcwgjj.org/home/

tnjlrciuvwfam.info/home/

hdknhkctfphgu.com/home/

vftofmvgnrmbt.net/home/

pwnjswxvhgbdm.ru/home/

lyooqnqqhotjju.biz/home/

lohwjyiyqkwfqi.info/home/

mclqdpsghdjqje.ru/home/

dmolifruqydju.org/home/

feyovpfgitkkl.info/home/

citujrmxlfigj.com/home/

dmuijairuedqj.net/home/

eaexwcajdaphq.biz/home/

feflwkvdmykrh.ru/home/

xrxskmcywoeju.org/home/

ajivxwpkojlku.info/home/

odfkpkipydkslh.net/home/

bnjjxflexigul.com/home/

ryyyyfgfvtsnct.info/home/

mnfdfpdotefros.net/home/

uwdykbjtyjnkje.biz/home/

vvbfgrejcdvwje.org/home/

ggltstdpfixlmg.com/home/

ttgwxyheyuxdud.net/home/

laqigkmwntydsb.biz/home/

xarbteoehyyaik.net/home/

myoocbhmqnhpjy.org/home/

opalnungbnmmot.org/home/

jxvaxrprklbjlm.info/home/

kaqiuwvbeulwci.com/home/

yvbswhukhiskve.net/home/

kwtgtikhnfjvjl.net/home/

nkbxareutxbqjc.ru/home/

bxvbfarpkqqerj.org/home/

dttreqmrlsedie.info/home/

neegqpcrrrqvut.biz/home/

tspwdnloqrybym.com/home/

rbjkbglbcucwua.org/home/

ksxfginiuiagub.info/home/

twhbawgddwpvuw.info/home/

fkccpkpsimeybd.com/home/

pyocsnovymedni.net/home/

qbjkpveipcyunx.biz/home/

kmwxovbjqgjmad.com/home/

rumsrejxaorcum.ru/home/

ffbxddujmmpsxl.biz/home/

swhbomykqemtll.org/home/

sxwfupthcyeqjh.net/home/

cpgpwafuancriy.org/home/

adjkrhdkuxysov.biz/home/

nqenwmhyokyknc.ru/home/

bxjlbrafmvaobr.ru/home/

bchqnrqmbdkvfl.org/home/

icmiuojikeeglw.info/home/

jehqrtprenotca.com/home/

fvmfpbqlweuqcc.org/home/

lwfhkayvijlhld.info/home/

guklllendjgtct.info/home/

avprsocmlqjigs.ru/home/

gecmmdcdjwpjlp.org/home/

iaadlnplnoarlk.info/home/

rpayeuhoyexfpe.net/home/

vnugqvdgehpfkw.com/home/

rbxjldlktkpsjx.org/home/

mqipmcwrvlbxlw.com/home/

nsdxjkmembvpcv.net/home/

gkdtedfdjppeuj.ru/home/

nqcfresqxteaxk.biz/home/

bgdeqjwfchhvwq.ru/home/

tvelvheabunfpq.biz/home/

adgceuhdxrinww.biz/home/

vukflsvgxbgvui.ru/home/

wylroxcpcqgjle.org/home/

xxjxkowffkovlp.info/home/

uwqjgsrxuhyopp.net/home/

jdtwkyaduxkmve.com/home/

erbxffpmhwjmwq.com/home/

urndyegetlhnwl.biz/home/

truhmarggnfawj.org/home/

vnsxlqmihpsywr.info/home/

tlxpdlcqaglewt.ru/home/

hbyoctplnodrvn.org/home/

daetjwkwtfhjwj.info/home/

fvckinfyuhuinp.net/home/

atiyxjksylosbu.biz/home/

xiyefnrwyvdcth.com/home/

lrvlcsbkbnljsx.net/home/

yhwkbxfyfbofbu.biz/home/

uycyyswttiedtd.info/home/

swgfawqxupccrf.com/home/

tbhrdcwhyfcpib.net/home/

uafxymkjfknspa.ru/home/

pnjatcvupcddtl.info/home/

qrkmwhcetrdqtc.com/home/

qtqhbembdaeyrl.net/home/

wqvnkgtquoixx.com/home/

jbkoqywkqjpjji.net/home/

keqrmonphudew.net/home/

miuongoruxtuhy.biz/home/

qipixdjsccnyc.biz/home/

pfasmsxcpsfkle.biz/home/

evkmaldroiifk.ru/home/

saallnwetwuac.org/home/

ygvnalgjbukky.info/home/

aiqyntcdnvfyy.com/home/

bxgqnvtusprlg.net/home/

cabcbepofqmaw.biz/home/

upalbsjwadwmy.ru/home/

qtnwayrgotgvf.info/home/

trusflrovxooa.ru/home/

vruwobfqmerby.org/home/

nqjfxvpobfgss.net/home/

otauuhgyfkeyx.info/home/

xjfaclsceyycp.info/home/

rjydbnflxdqfo.com/home/

fyafqsphgcwpn.net/home/

sejfjeaeybkcf.biz/home/

suiqcimovbpqnc.info/home/

gtkhyjkahaqmn.ru/home/

pyduriwnnvmyh.org/home/

hjivfvfffwnskq.net/home/

ejoypeccwsmgn.com/home/

aejmsdjdnlxpo.net/home/

ligpryhpqpdwne.com/home/

bikasivqvqovf.biz/home/

bytobtevojrmf.ru/home/

uycjwfvptmknld.com/home/

cducbyqjwoisf.org/home/

yxorjdnsljkpj.info/home/

yoxgrovxecngq.com/home/

ottxtmpqbfivg.biz/home/

vvopcjmnxbhbwc.ru/home/

asytrtilmhemq.net/home/

gctqpdxpmfmir.biz/home/

juuquupfwkohs.biz/home/

bryjvxpmikgjtg.ru/home/

itetdtsollwar.org/home/

rspqurslksuqf.info/home/

kdfwnedtksawjy.biz/home/

etrwsvkcdukdlg.ru/home/

erxigxprcxick.info/home/

rhykvgjqlqkis.com/home/

gjiltokqbestr.net/home/

tyjnjwepkwuaq.biz/home/

oweahscscnpoo.ru/home/

taesdijrndsatw.org/home/

pbfnhbxmlmkyo.org/home/

mmirxnturglis.com/home/

oesuleotqmvaa.biz/home/

pitilmknalqkq.ru/home/

iigcbmauiqvfba.ru/home/

fuoxdmpthwgih.org/home/

gpyalwdsbfdvf.info/home/

tfacbcnojejgn.com/home/

besvehfusgclh.net/home/

cydxmrstmoyyx.ru/home/

poeacwdpunfjg.org/home/

qydbouvxduubsr.ru/home/

okjjdmhkqnkgf.com/home/

pokwdrtxysbmf.net/home/

yeiviemnuxabpv.com/home/

ooltxrisjwradh.org/home/

jydfvwjmiojvs.biz/home/

kdesvcvaqtacj.ru/home/

ktnhehwlcwgjj.org/home/

tnjlrciuvwfam.info/home/

hdknhkctfphgu.com/home/

vftofmvgnrmbt.net/home/

pwnjswxvhgbdm.ru/home/

lyooqnqqhotjju.biz/home/

lohwjyiyqkwfqi.info/home/

mclqdpsghdjqje.ru/home/

dmolifruqydju.org/home/

feyovpfgitkkl.info/home/

citujrmxlfigj.com/home/

dmuijairuedqj.net/home/

eaexwcajdaphq.biz/home/

feflwkvdmykrh.ru/home/

xrxskmcywoeju.org/home/

ajivxwpkojlku.info/home/

odfkpkipydkslh.net/home/

bnjjxflexigul.com/home/

ryyyyfgfvtsnct.info/home/

mnfdfpdotefros.net/home/

uwdykbjtyjnkje.biz/home/

vvbfgrejcdvwje.org/home/

ggltstdpfixlmg.com/home/

ttgwxyheyuxdud.net/home/

laqigkmwntydsb.biz/home/

xarbteoehyyaik.net/home/

myoocbhmqnhpjy.org/home/

opalnungbnmmot.org/home/

jxvaxrprklbjlm.info/home/

kaqiuwvbeulwci.com/home/

yvbswhukhiskve.net/home/

kwtgtikhnfjvjl.net/home/

nkbxareutxbqjc.ru/home/

bxvbfarpkqqerj.org/home/

dttreqmrlsedie.info/home/

neegqpcrrrqvut.biz/home/

tspwdnloqrybym.com/home/

rbjkbglbcucwua.org/home/

ksxfginiuiagub.info/home/

twhbawgddwpvuw.info/home/

fkccpkpsimeybd.com/home/

pyocsnovymedni.net/home/

qbjkpveipcyunx.biz/home/

kmwxovbjqgjmad.com/home/

rumsrejxaorcum.ru/home/

ffbxddujmmpsxl.biz/home/

swhbomykqemtll.org/home/

sxwfupthcyeqjh.net/home/

cpgpwafuancriy.org/home/

adjkrhdkuxysov.biz/home/

nqenwmhyokyknc.ru/home/

bxjlbrafmvaobr.ru/home/

bchqnrqmbdkvfl.org/home/

icmiuojikeeglw.info/home/

jehqrtprenotca.com/home/

fvmfpbqlweuqcc.org/home/

lwfhkayvijlhld.info/home/

guklllendjgtct.info/home/

avprsocmlqjigs.ru/home/

gecmmdcdjwpjlp.org/home/

iaadlnplnoarlk.info/home/

rpayeuhoyexfpe.net/home/

vnugqvdgehpfkw.com/home/

rbxjldlktkpsjx.org/home/

mqipmcwrvlbxlw.com/home/

nsdxjkmembvpcv.net/home/

gkdtedfdjppeuj.ru/home/

nqcfresqxteaxk.biz/home/

bgdeqjwfchhvwq.ru/home/

tvelvheabunfpq.biz/home/

adgceuhdxrinww.biz/home/

vukflsvgxbgvui.ru/home/

wylroxcpcqgjle.org/home/

xxjxkowffkovlp.info/home/

uwqjgsrxuhyopp.net/home/

jdtwkyaduxkmve.com/home/

erbxffpmhwjmwq.com/home/

urndyegetlhnwl.biz/home/

truhmarggnfawj.org/home/

vnsxlqmihpsywr.info/home/

tlxpdlcqaglewt.ru/home/

hbyoctplnodrvn.org/home/

daetjwkwtfhjwj.info/home/

fvckinfyuhuinp.net/home/

atiyxjksylosbu.biz/home/

xiyefnrwyvdcth.com/home/

lrvlcsbkbnljsx.net/home/

yhwkbxfyfbofbu.biz/home/

uycyyswttiedtd.info/home/

swgfawqxupccrf.com/home/

tbhrdcwhyfcpib.net/home/

uafxymkjfknspa.ru/home/

pnjatcvupcddtl.info/home/

qrkmwhcetrdqtc.com/home/

qtqhbembdaeyrl.net/home/

** Se me ocurrió que para tener a salvo archivos importantes en cualquier unidad de disco, se podría modificar la extensión real del fichero por una inventada.

Tanto en variantes como en nuevas versiones se infectan extensiones de archivos conocidas.

Citar

*.odt, *.ods, *.odp, *.odm, *.odc, *.odb, *.doc, *.docx, *.docm, *.wps, *.xls, *.xlsx, *.xlsm, *.xlsb, *.xlk, *.ppt, *.pptx, *.pptm, *.mdb, *.accdb, *.pst, *.dwg, *.dxf, *.dxg, *.wpd, *.rtf, *.wb2, *.mdf, *.dbf, *.psd, *.pdd, *.eps, *.ai, *.indd, *.cdr, ????????.jpg, ????????.jpe, img_*.jpg, *.dng, *.3fr, *.arw, *.srf, *.sr2, *.bay, *.crw, *.cr2, *.dcr, *.kdc, *.erf, *.mef, *.mrw, *.nef, *.nrw, *.orf, *.raf, *.raw, *.rwl, *.rw2, *.r3d, *.ptx, *.pef, *.srw, *.x3f, *.der, *.cer, *.crt, *.pem, *.pfx, *.p12, *.p7b, *.p7c

Si tenemos un documento .pdf por ejemplo y es de valor por ser una trabajo o proyecto, podemos cambiar solo la extensión a documento.xx,

por lógica el malware no haría la modificación de cifrado al archivo.

El creador del ransomware puede decirle al programa que tipo de extensión cifrar pero no podría infectar toda extensión de archivo

existente. Bueno poder podría, pero no le sería de mucha utilidad si la finalidad es puramente economica.

Saludos.

Autor

Autor

En línea

En línea