TEST: win XP SP3

Esta es la continuación de esta especie de tutorial que había

comenzado en este hilo:

http://foro.elhacker.net/programacion_cc/parchear_la_iat_para_interceptar_gpa-t384232.0.html

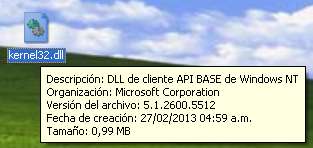

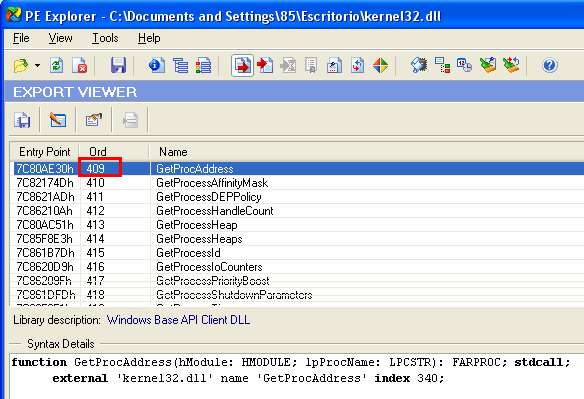

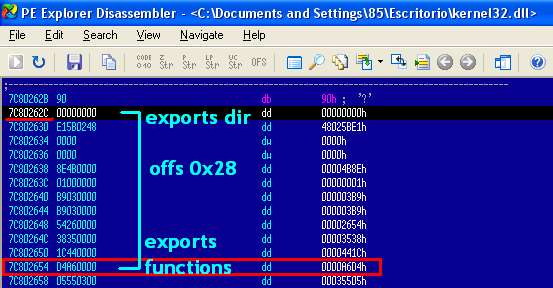

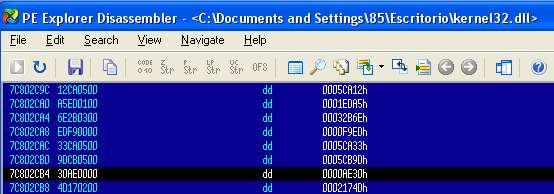

En este caso, vamos a utilizar el desensamblador que veníamos usando

para obtener ciertos datos acerca de una librería llamada kernel32.dll

para los que no la conocen, es una librería (DLL) del sistema Windows

y la pueden encontrar en la carpeta system32.

Más información:

http://en.wikipedia.org/wiki/Microsoft_Windows_library_files

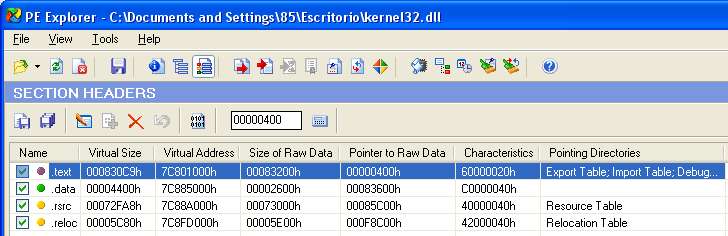

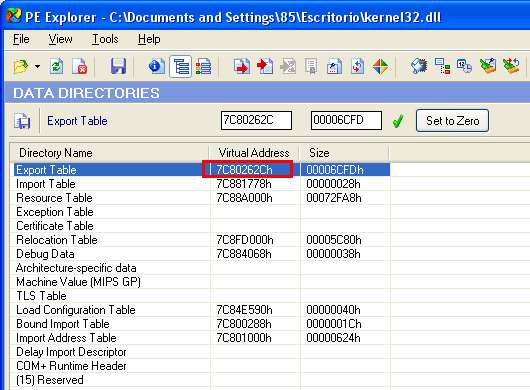

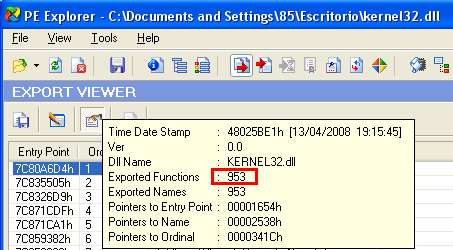

Usamos el desensamblador (O un explorador PE) para observar los detalles del archivo. Y también cierta información que vamos a utilizar.

Luego el código del programa..

En este programa contamos con dos rutinas que realizan el mismo

objetivo: Parchear la EAT de kernel32.dll

La diferencia es que la primera hace las operaciones automáticamente

valiéndose de cierta información obtenida del siguiente tutorial:

http://www.mediafire.com/?6nzmp28x2pb9b4n

y de esto:

http://www.cyvera.com/how-injected-code-finds-exported-functions/

Realiza algunas operaciones con ensamblador en línea y luego parchea la EAT.

La segunda rutina cumple con el objetivo pero sin usar ensamblador

en línea.

Con respecto al por qué de usar ASM, es para mostrar algo diferente

del anterior tutorial en el que se hacía todo automáticamente y con

C/C++.

http://foro.elhacker.net/programacion_cc/parcheo_de_eat_y_de_iat_automatico-t384486.0.html

NOTA: El objetivo es como se puede usar una herramienta como puede

ser un explorador de PE, o un desensamblador cualquiera, para obtener

estos datos.

Inclusive este tipo de cosas se puede hacer sin necesidad de código, es decir simplemente usando este tipo de herramientas pero para parchear los archivos en disco. Pero la idea era codificar algo XD

El código del programa:

Código

PROYECTO VC6

http://www.mediafire.com/?t87q7m7b7give3b

hasta luego

Autor

Autor

En línea

En línea