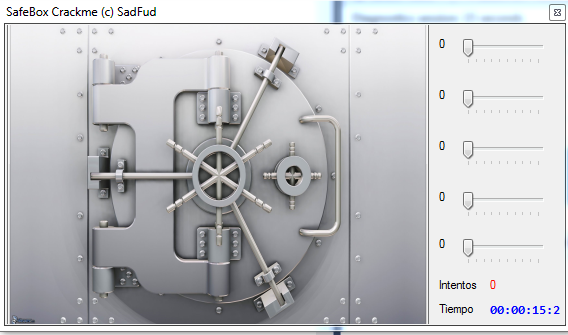

lo primero gracias por el reto

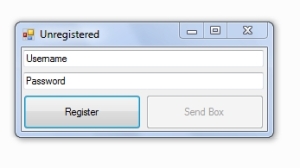

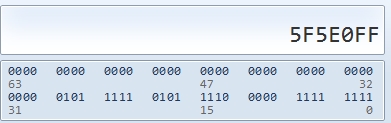

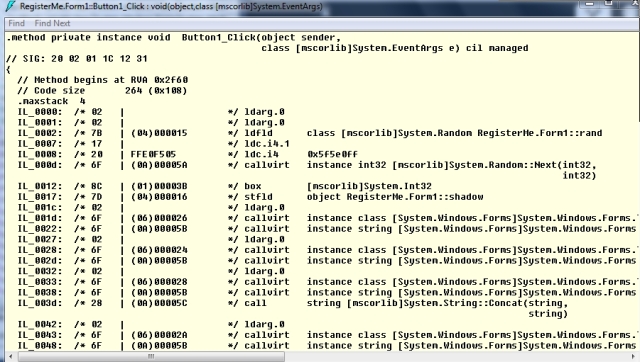

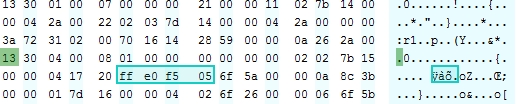

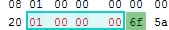

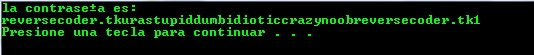

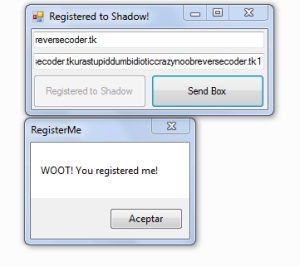

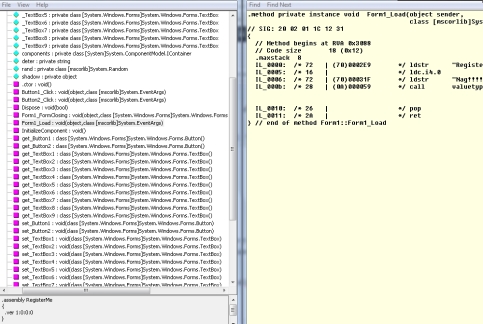

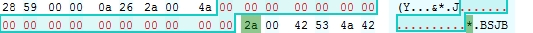

llevo dando vueltas a este crackme ya bastante tiempo, mas de un mes, ahora que lo has modificado me animo a comentarte una cosa. se que debo estar cerca de resolverlo, pero a la conclusion que he llegado es que no es posible crear un keygen, dejo un codigo modificado y comentado a ver si me estoy equivocando al interpretar alguna instruccion

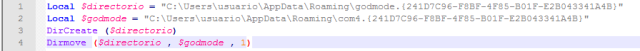

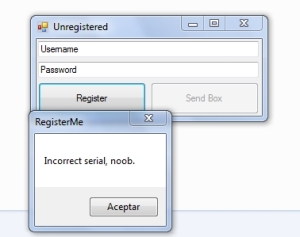

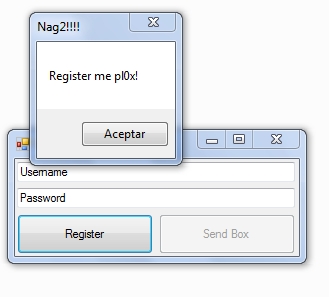

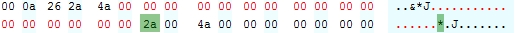

Código